La sécurité informatique est un sujet brûlant. C’est le moins que l'on puisse dire. Les menaces sont partout et se protéger contre elles est une bataille sans fin. Il est révolu le temps où tout ce dont on avait besoin était un logiciel de protection contre les virus. La complexité de la scène des menaces informatiques d'aujourd'hui est égale, sinon supérieure, à celle des systèmes que nous essayons de protéger. Les attaques prennent toutes sortes de formes et mettent nos entreprises en danger au quotidien. Pour se protéger contre eux, nous avons besoin d'un système de surveillance des menaces de qualité supérieure. Heureusement, nous avons fait un gros travail pour les trouver et nous sommes heureux de vous présenter les meilleurs systèmes de surveillance des menaces informatiques.

Nous allons commencer notre exploration en essayant de définirce qu'est la surveillance des menaces informatiques. Différentes personnes peuvent avoir des définitions différentes - et elles sont toutes également bonnes - mais, pour le bien de notre discussion, il est important que nous soyons tous sur la même longueur d'onde et partagions une compréhension commune. Ensuite, nous essaierons d'éliminer une certaine confusion quant à la surveillance des menaces informatiques et, plus important encore, à ce qu'elle n'est pas. Nous allons ensuite expliquer comment fonctionne la surveillance des menaces informatiques, quels sont ses avantages et pourquoi vous en avez besoin. Enfin, nous serons prêts à révéler le résultat de notre recherche des meilleurs systèmes de surveillance des menaces informatiques et nous examinerons chacun des meilleurs systèmes que nous avons trouvés.

Qu'est-ce que la surveillance des menaces informatiques - une définition

La surveillance des menaces informatiques fait généralement référence à laprocessus de surveillance continue des réseaux et de leurs composants (y compris serveurs, postes de travail et autres équipements) pour détecter tout signe de menace pour la sécurité. Il peut s'agir, par exemple, de tentatives d'intrusion ou de vol de données. Il s'agit d'un terme universel pour la surveillance ou un réseau contre toutes sortes d'activités malveillantes.

Les professionnels de l'informatique comptent sur la surveillance des menaces informatiques pourgagner en visibilité sur leurs réseaux et les utilisateurs qui y accèdent. L'idée ici est de permettre une meilleure protection des données et de prévenir - ou du moins de réduire - les dommages potentiels qui pourraient être causés par des violations.

Dans le monde d'aujourd'hui, où il n'est pas rare du toutpour voir les organisations employant des entrepreneurs indépendants, des travailleurs à distance et même du personnel interne utiliser leurs propres appareils au travail, il existe un risque supplémentaire pour les données sensibles des organisations. Sans contrôle direct sur ces appareils tiers, la seule option est de surveiller efficacement toutes les activités.

La surveillance des menaces informatiques est une question assez complexeprincipalement parce que les utilisateurs et les groupes malveillants utilisent des techniques qui évoluent aussi rapidement, sinon plus rapidement, que le reste des technologies de l'information pour violer les réseaux et voler des données. Pour cette raison, les systèmes de surveillance des menaces informatiques doivent également évoluer en permanence pour se tenir au courant de la scène des menaces.

Ce que ce n'est pas - éviter la confusion

La sécurité informatique est un domaine vaste et complexe etest facile de mélanger les choses. Et il pourrait facilement y avoir une certaine confusion quant à ce qu'est la surveillance des menaces informatiques ou ce qu'elle n'est pas. Par exemple, les systèmes de détection d'intrusion (IDS) sont bien sûr utilisés pour surveiller les réseaux contre les menaces. Cela ferait de ces systèmes des systèmes de surveillance des menaces informatiques. Mais ce n'est pas ce à quoi nous nous référons généralement en parlant de surveillance des menaces informatiques.

De même, les informations de sécurité et l'événementLa gestion (SIEM) est également souvent considérée comme une forme de solution de surveillance des menaces informatiques. Naturellement, ces systèmes peuvent également être utilisés pour protéger nos infrastructures contre une utilisation malveillante.

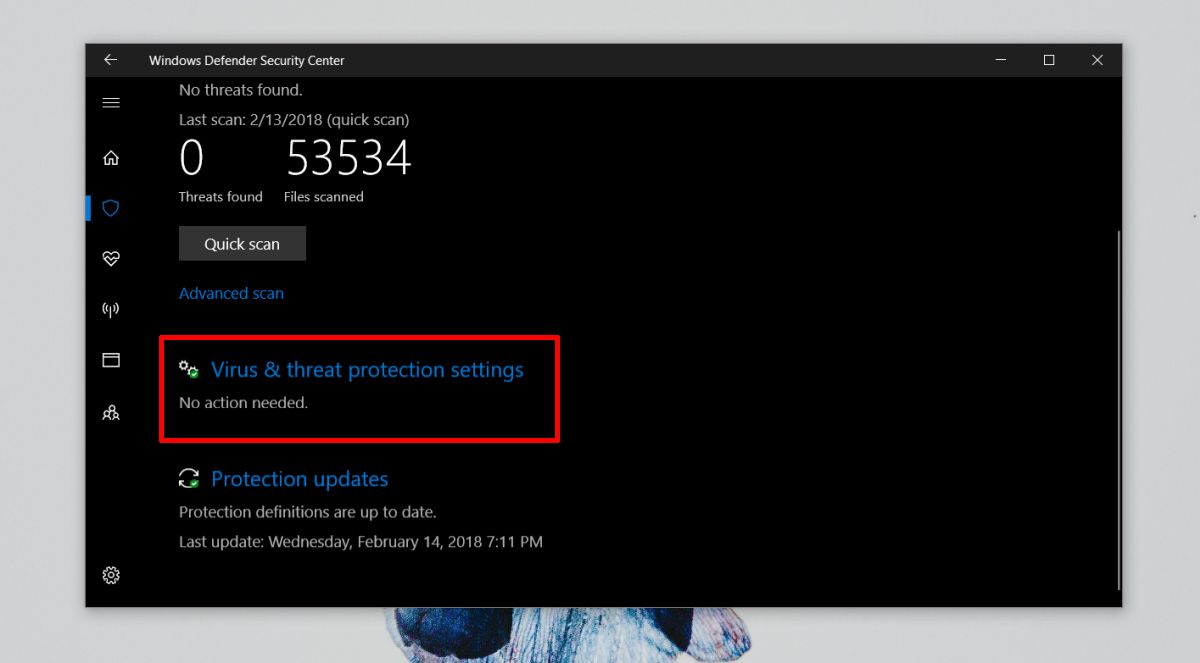

Les logiciels de protection antivirus peuvent également être considérés comme des systèmes de surveillance des menaces informatiques. Après tout, ils sont également utilisés pour se protéger contre le même type de menaces, mais en utilisant une approche différente.

Mais prises individuellement, ces technologies ne sont généralement pas ce à quoi nous faisons référence lorsque nous parlons de surveillance des menaces informatiques.

Comme vous pouvez le voir, le concept de menace informatiquele suivi n'est pas exactement clair. Pour les besoins de cet article, nous nous sommes appuyés sur les fournisseurs eux-mêmes et sur ce qu'ils considèrent comme un logiciel de surveillance des menaces informatiques. Cela a du sens car, en fin de compte, la surveillance des menaces informatiques est un terme vague qui peut s'appliquer à de nombreuses choses.

Fonctionnement de la surveillance des menaces informatiques

En résumé, la surveillance des menaces informatiques consiste àla surveillance continue et l'évaluation ultérieure des données de sécurité dans le but d'identifier les cyberattaques et les violations de données. Les systèmes de surveillance des menaces informatiques collectent diverses informations sur l'environnement. Ils acquièrent cette information en utilisant différentes méthodes. Ils peuvent utiliser des capteurs et des agents exécutés sur des serveurs. Certains s'appuieront également sur l'analyse des modèles de trafic ou sur l'analyse des journaux et journaux des systèmes. L'idée est d'identifier rapidement des modèles spécifiques qui indiquent une menace potentielle ou un incident de sécurité réel. Idéalement, les systèmes de surveillance des menaces informatiques essaient d'identifier les menaces avant qu'elles n'aient des conséquences néfastes.

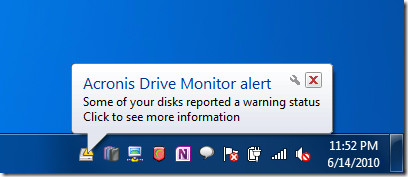

Une fois la menace identifiée, certains systèmes ont unprocessus de validation qui garantit que la menace est réelle et qu'il ne s'agit pas d'un faux positif. Différentes méthodes peuvent être utilisées pour y parvenir, y compris une analyse manuelle. Une fois qu'une menace identifiée est confirmée, une alerte est émise, informant le personnel approprié que des mesures correctives doivent être prises. Alternativement, certains systèmes de surveillance des menaces informatiques lanceront également une certaine forme de contre-mesure ou de mesure corrective. Il peut s'agir d'une action ou d'un script personnalisé ou, comme c'est souvent le cas avec les meilleurs systèmes, d'une réponse entièrement automatisée basée sur la menace découverte. Certains systèmes permettent également la combinaison d'actions automatisées prédéfinies et d'actions personnalisées pour la meilleure réponse possible.

Les avantages de la surveillance des menaces informatiques

L'identification de menaces autrement non détectées est,Bien entendu, les principaux avantages que les organisations retirent de l'utilisation des systèmes de surveillance des menaces informatiques. Les systèmes de surveillance des menaces informatiques détecteront les étrangers se connectant à votre réseau ou le parcourant, ainsi que les comptes internes compromis et / ou non autorisés.

Bien que ceux-ci puissent être difficiles à détecter, le service informatiqueLes systèmes de surveillance des menaces mettent en corrélation diverses sources d'informations sur l'activité des terminaux avec des données contextuelles telles que les adresses IP, les URL, ainsi que les détails des fichiers et des applications. Ensemble, ils fournissent un moyen plus précis d'identifier les anomalies qui pourraient indiquer des activités malveillantes.

Le plus grand avantage de la surveillance des menaces informatiquessystèmes est la réduction des risques et la maximisation des capacités de protection des données. Ils rendront toute organisation mieux positionnée pour se défendre contre les menaces extérieures et intérieures, grâce à la visibilité qu'elles offrent. Les systèmes de surveillance des menaces informatiques analyseront l'accès aux données et leur utilisation et appliqueront des politiques de protection des données, empêchant la perte de données sensibles.

Concrètement, les systèmes de surveillance des menaces informatiques:

- Vous montrer ce qui se passe sur vos réseaux, qui sont les utilisateurs et s'ils sont ou non à risque,

- Vous permettent de comprendre dans quelle mesure l'utilisation du réseau est conforme aux politiques,

- Vous aider à atteindre la conformité réglementaire qui nécessite la surveillance des types de données sensibles,

- Trouvez des vulnérabilités dans les réseaux, les applications et l'architecture de sécurité.

La nécessité d'une surveillance des menaces informatiques

Le fait est qu'aujourd'hui, les administrateurs informatiques et les TILes professionnels de la sécurité subissent une pression énorme dans un monde où les cybercriminels semblent toujours avoir une longueur d'avance ou deux. Leurs tactiques évoluent rapidement et ils fonctionnent bien en restant toujours en avance sur les méthodes de détection traditionnelles. Mais les plus grandes menaces ne viennent pas toujours de l'extérieur. Les menaces internes sont peut-être tout aussi importantes. Les incidents d'initiés impliquant le vol de propriété intellectuelle sont plus courants que la plupart ne voudraient l'admettre. Et il en va de même pour l'accès ou l'utilisation non autorisés d'informations ou de systèmes. C'est pourquoi la plupart des équipes de sécurité informatique s'appuient désormais fortement sur les solutions de surveillance des menaces informatiques comme principal moyen de rester au fait des menaces - internes et externes - auxquelles leurs systèmes sont confrontés.

Diverses options existent pour la surveillance des menaces. Il existe des solutions dédiées de surveillance des menaces informatiques, mais également des outils complets de protection des données qui incluent des capacités de surveillance des menaces. Plusieurs solutions offriront des capacités de surveillance des menaces et les incorporeront à des contrôles basés sur des politiques ayant la capacité d'automatiser la réponse aux menaces détectées.

Peu importe comment une organisation choisit de gérerLa surveillance des menaces informatiques, c'est probablement l'une des étapes les plus importantes pour se défendre contre les cybercriminels, en particulier lorsque l'on considère comment les menaces deviennent de plus en plus sophistiquées et dommageables.

Les meilleurs systèmes de surveillance des menaces informatiques

Maintenant que nous sommes tous sur la même page et que nousayez une idée de ce qu'est la surveillance des menaces informatiques, comment cela fonctionne et pourquoi nous en avons besoin, examinons certains des meilleurs systèmes de surveillance des menaces informatiques qui peuvent être trouvés. Notre liste comprend divers produits très différents. Mais peu importe leur différence, ils ont tous un objectif commun, détecter les menaces et vous alerter de leur existence. Il s'agissait en fait de nos critères minimaux pour figurer sur notre liste.

1. Moniteur de menaces SolarWinds - Édition IT Ops (Démo disponible)

SolarWinds est un nom commun à de nombreux réseaux etadministrateurs système. Il est célèbre pour avoir fait l'un des meilleurs outils de surveillance SNMP ainsi que l'un des meilleurs collecteur et analyseur NetFlow. En fait, SolarWinds fabrique plus de trente produits différents couvrant plusieurs domaines de l'administration du réseau et du système. Et ça ne s'arrête pas là. Il est également bien connu pour ses nombreux outils gratuits, répondant aux besoins spécifiques des administrateurs réseau tels qu'une calculatrice de sous-réseau ou un serveur TFTP.

En matière de surveillance des menaces informatiques, la société propose Moniteur de menaces SolarWinds - Édition IT Ops. Le "Édition IT Ops"Une partie du nom du produit consiste à le différencier de l'édition de fournisseur de services gérés de l'outil, un logiciel quelque peu différent ciblant spécifiquement les fournisseurs de services gérés (MSP).

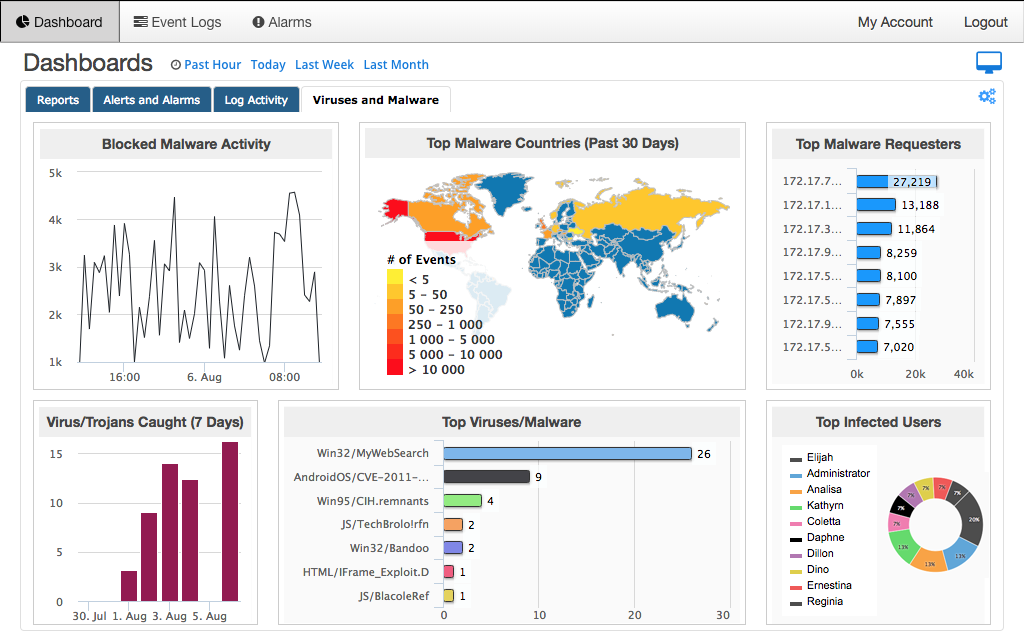

Cet outil est différent de la plupart des autres SolarWindsoutils en ce qu'il est basé sur le cloud. Il vous suffit de vous abonner au service, de le configurer et il commence à surveiller votre environnement pour plusieurs types de menaces différents. En fait, le Moniteur de menaces SolarWinds - Édition IT Ops combine plusieurs outils. Il a la centralisation et la corrélation des journaux, la gestion des informations et des événements de sécurité (SIEM) et la détection des intrusions sur le réseau et l'hôte (IDS). Cela en fait une suite de surveillance des menaces très approfondie.

le Moniteur de menaces SolarWinds - Édition IT Ops est toujours à jour. Il obtient constamment des informations à jour sur les menaces provenant de plusieurs sources, y compris les bases de données IP et de réputation de domaine, ce qui lui permet de surveiller les menaces connues et inconnues. L'outil propose des réponses intelligentes automatisées pour remédier rapidement aux incidents de sécurité. Grâce à cette fonctionnalité, le besoin constant d'évaluation et d'interaction manuelle des menaces est considérablement réduit.

Le produit dispose également d'une alerte très puissantesystème. Il s'agit d'alarmes multi-conditionnelles et à corrélation croisée qui fonctionnent en tandem avec le moteur de réponse active de l'outil pour aider à identifier et à résumer les événements importants. Le système de génération de rapports est également l'un des atouts majeurs du produit et il peut être utilisé pour démontrer la conformité de l'audit à l'aide de modèles de rapports prédéfinis existants. Vous pouvez également créer des rapports personnalisés qui correspondent aux besoins de votre entreprise.

Prix pour le Moniteur de menaces SolarWinds - Édition IT Ops commence à 4 500 $ pour jusqu'à 25 nœuds avec 10 joursd'index. Vous pouvez contacter SolarWinds pour un devis détaillé adapté à vos besoins spécifiques. Et si vous préférez voir le produit en action, vous pouvez demander un demo gratuite de SolarWinds.

2. Identifiant TC de ThreatConnect

Suivant sur notre liste est un produit appelé de TreathConnect appelé TC Identifier. Il s'agit du composant de premier niveau deSérie d'outils de ThreatConnect. Comme son nom l'indique, ce composant a à voir avec la détection d'une identification de diverses menaces informatiques, ce qui est précisément ce que sont les systèmes de surveillance des menaces informatiques.

TC Identifier offre des informations sur les menaces compilées à partir de plusde plus de 100 flux open source, des informations externalisées provenant de dizaines de communautés et sa propre équipe de recherche ThreatConnect. En outre. Il vous donne la possibilité d'ajouter des informations provenant de n'importe quel partenaire TC Exchange. Cette intelligence multi-sources exploite toute la puissance du modèle de données ThreatConnect. De plus, l'outil dispose d'enrichissements automatisés pour une expérience robuste et complète. L'intelligence de la plateforme ThreatConnect voit ce qui se cache derrière l'activité et montre comment elle est liée à d'autres événements. Cela vous donne une image complète, vous permettant de prendre la meilleure décision sur la façon de réagir.

ThreatConnect propose une série d'outils progressivement plus riches en fonctionnalités. L'outil le plus élémentaire est TC identifier décrit ici. D'autres outils incluent TC Manage, TC Analyze et TC complete, chacun ajoutant une poignée de fonctionnalités au niveau précédent. Les informations sur les prix ne sont disponibles qu'en contactant ThreatConnect.

3. Lumière de recherche d'ombres numériques

Digital Shadows est un leader Forrester New Wave en matière de protection numérique contre les risques. Ses Projecteur la plate-forme surveille, gère et corrigele risque numérique sur un large éventail de sources de données sur le Web ouvert, profond et sombre. Il protège efficacement les affaires et la réputation de votre entreprise.

Ombres numériques Lumière de recherche peut être utilisé pour se protéger contre sept risquescatégories. La première protection est contre les cybermenaces qui sont des attaques planifiées et ciblées contre votre organisation. L'outil protège également contre la perte de données telles que la fuite de données confidentielles. L'exposition à la marque, lorsqu'un site de phishing se fait passer pour le vôtre est un autre risque que l'outil vous protège. Le prochain risque contre lequel ce produit se protège est ce que Digital Shadow appelle le risque de tiers où vos employés et fournisseurs peuvent vous mettre inconsciemment en danger. Lumière de recherche peut également protéger vos VIP contre l'intimidation ou les menaces en ligne, tout comme il peut être utilisé pour contrer les menaces physiques et vous protéger contre les changements d'infrastructure malveillants.

L'outil utilise un large éventail de méthodes d'analyse automatisées et humaines pour réduire les anomalies détectées et filtrer les menaces réelles, évitant ainsi autant que possible les positifs rapides. Achat Lumière de recherche nécessite que vous vous inscriviez d'abord pour une démonstration gratuite du produit, après quoi des informations détaillées sur les prix peuvent être fournies en fonction de vos besoins spécifiques.

4. CyberInt Argos Threat Intelligence Platform

le Argos Threat Intelligence Platform de CyberInt est un logiciel en tant que service (SaaS),système basé sur le cloud qui fournit aux organisations une solution sophistiquée à la tendance émergente des cybermenaces couramment rencontrées par les organisations. Les principales fonctionnalités de la plate-forme Argos sont sa technologie de détection et de réponse ciblée et hautement automatisée.

Concrètement, la solution propose des offres ciblées etintelligence exploitable obtenue en mettant en commun les ressources technologiques et humaines. Cela permet à Argos de générer des incidents en temps réel d'attaques ciblées, de fuites de données et d'informations d'identification volées qui pourraient compromettre votre organisation. Il utilise une base de données solide de 10 000 acteurs et outils de menace pour maximiser le contexte. Il identifiera également les acteurs de la menace en temps réel et fournira des données contextuelles à leur sujet.

La plateforme accède à des centaines dedes sources telles que les flux, IRC, Darkweb, les blogs, les médias sociaux, les forums et les sites de collage pour collecter des données ciblées et automatiser un processus de renseignement éprouvé. Les résultats sont analysés et fournissent des recommandations exploitables.

Informations tarifaires pour le CyberInt Argos Threat Intelligence Platform peut être obtenu en contactant CyberInt. Pour autant que nous puissions le savoir, la société ne semble pas offrir un essai gratuit.

5. IntSights

Notre entrée finale est un produit appelé IntSights, une plateforme complète de renseignements sur les menaces. Il offre un large éventail de protection contre les menaces contre les risques tels que la fraude et le phishing. Il propose également une protection de la marque et une surveillance du Web sombre.

IntSights prétend être une menace d'entreprise unique en son genreplate-forme de renseignement et d'atténuation qui stimule la défense proactive en transformant le renseignement sur les menaces sur mesure en action de sécurité automatisée Concrètement, le produit fournit une surveillance active et une reconnaissance de milliers de sources de menaces sur la surface, le Web profond et sombre, offrant une visibilité en temps réel sur les menaces ciblant votre réseau, votre marque, vos actifs et vos personnes.

La recherche et l'analyse des menaces sont un autre IntSightLe point fort de la société, l’utilisation d’une base de donnéespour les enquêtes sur les menaces du Web profond et sombre afin d'identifier les tendances, de fournir des informations contextuelles et de sonder les acteurs des menaces. Le système peut s'intégrer à votre infrastructure de sécurité existante ainsi qu'aux bureaux d'enregistrement, aux moteurs de recherche, aux magasins d'applications et aux principaux systèmes de messagerie pour permettre une atténuation automatisée des menaces externes et internes.

Tout comme de nombreux autres produits sur notre liste, les informations de prix pour IntSight n'est disponible qu'en contactant le vendeur. Et bien qu'un essai gratuit ne semble pas être disponible, une démonstration gratuite peut être organisée.

commentaires