Bien qu’il soit parfaitement possible de verrouiller votre identité en ligne, la façon dont la plupart des gens utilisent Internet les expose fortement au traçage et à la traçabilité par des tiers. L’installation d’un réseau privé virtuel sur vos appareils constitue l’étape la plus importante pour retrouver votre anonymat. Dans cet article, nous allons vous montrer les meilleurs VPN pour rester complètement caché en ligne.

Chaque fois que vous allez en ligne, vous diffusez votreinformations personnelles au monde. Des détails sur votre appareil, votre emplacement, même votre identité, peuvent être associés à chaque paquet d'informations sortant de l'ordinateur. Ces données peuvent être enregistrées et vendues par les FAI, voire interceptées par des pirates. Il faut également tenir compte de la surveillance numérique massive exercée par les agences gouvernementales, ce qui peut être extrêmement agressif lorsqu’il s’agit de collecter des informations personnelles.

Si la vie privée est une préoccupation majeure, ou si vous avez simplement besoinPour garder votre identité et votre emplacement secrets, vous devrez prendre des mesures pour rester complètement caché en ligne. Vous pouvez faire d'innombrables choses pour ajouter ou soustraire l'anonymat à vos activités, certaines plus efficaces que d'autres. Suivez le guide ci-dessous pour savoir comment verrouiller votre identité et rester caché sur Internet.

Comment obtenir un VPN GRATUIT pendant 30 jours

Si vous avez besoin d’un VPN pendant un court séjour, par exemple, vous pouvez obtenir gratuitement notre VPN classé au premier rang. ExpressVPN comprend une garantie de remboursement de 30 jours. Vous devrez payer pour l’abonnement, c’est un fait, mais cela permet accès complet pendant 30 jours et ensuite vous annulez pour un remboursement complet. Leur politique d'annulation, sans poser de questions, est à la hauteur de son nom.

Qu'est-ce qui vous identifie en ligne?

Vous pouvez avoir l’impression que vous êtes seul lorsque vous surfezInternet, mais en réalité, tout ce que vous faites est regardé et enregistré. Les sites Web sur lesquels vous cliquez conservent des informations détaillées sur chaque visiteur, les FAI surveillent et stockent les journaux de tous leurs utilisateurs et même les plug-ins et les systèmes d'exploitation collectent et partagent des informations sur vos habitudes quotidiennes. Il est extrêmement difficile de rester complètement caché en ligne. Vous trouverez ci-dessous quelques-uns des moyens les plus courants utilisés par des tiers pour suivre vos activités Internet.

adresse IP - Le moyen le plus simple et le plus précis deidentifier une personne en ligne, c'est suivre la trace laissée par son adresse IP. Chaque appareil reçoit une adresse IP unique au moment où il se connecte à Internet. Cette adresse est associée à toutes les données qu’elle gère, qu’il s’agisse de sites Web simples, de flux vidéo, de courriers électroniques, etc. C’est extrêmement facile de collecter et de suivre ces informations, d’autant plus que votre prestataire de services local tient des journaux.

Empreinte de navigateur - Une méthode plus complexe mais tout aussi effrayantesuivi en ligne consiste à identifier le navigateur d’un utilisateur. Ceci compare les points de données tels que la résolution de l'écran, la langue, le type et la version du navigateur, le fuseau horaire, les plug-ins et plus, les éléments que la plupart des navigateurs partagent volontiers avec tous les sites Web qui le demandent. Cela peut être utilisé pour séparer un individu des masses, en particulier si vous utilisez des plug-ins ou des versions de navigateur moins courantes.

Biscuits - L’une des premières formes de suivi en ligne estl'humble cookie du navigateur. Il s’agit essentiellement de minuscules fichiers envoyés par des sites Web, qui sont stockés sur votre appareil et qui permettent de savoir où vous en êtes et où vous allez une fois que vous partez. Les cookies sont utilisés pour personnaliser les publicités sur les sites Web. C’est pourquoi vous commencerez soudainement à voir des bannières publicitaires pour vos chaussures quelques jours après avoir recherché des chaussures sur Google.

Des médias sociaux - Les gens donnent une quantité sans précédent deinformations personnelles consciemment et volontairement. Instagram, Facebook, Twitter et d'autres sites de médias sociaux regorgent de personnes prenant des photos de leurs repas, montrant des photos de vacances et prenant des selfies sur tous les sites visités. Même un simple coup d'œil sur le compte Facebook d'une personne peut fournir une tonne d'informations personnelles, qui ont toutes été postées à dessein, et non volées.

APPARENTÉ, RELIÉ, CONNEXE: Quels VPN fonctionnent en Chine sans défauts?

Protégez votre identité et gardez votre IP cachée avec un VPN

La première ligne de défense pour garder votre ligneidentité privée est d'utiliser un VPN. Les réseaux privés virtuels prennent les données qui quittent votre ordinateur et les chiffrent, en enveloppant chaque paquet dans un code brouillé qui le rend illisible. Seuls votre ordinateur et le VPN ont les clés pour le déchiffrer, ce qui rend presque impossible pour les FAI et les pirates de données de visualiser votre activité, même si celle-ci est stockée dans un fichier journal.

Une autre chose que font les VPN est de vous donner une nouvelle adresse IPadresse. Votre trafic crypté va de votre PC à votre fournisseur de services local, puis au réseau du VPN. Les bandes VPN identifient les informations extraites des données et leur attribuent une nouvelle adresse IP associée à leurs ordinateurs, et non à votre fournisseur d'accès Internet local. Le VPN gère ensuite le reste de la transaction et renvoie les données sur votre ordinateur, où elles sont finalement déchiffrées.

L'utilisation d'un VPN est beaucoup plus facile que vous ne le pensez. Tout ce que vous avez à faire est de trouver un service de bonne réputation, de souscrire à un plan peu coûteux, puis d’exécuter le logiciel à chaque fois que vous vous connectez. Il existe des centaines de VPN sur le marché avec une foule de forces et de faiblesses à comparer. Nous avons rendu le processus un peu plus facile et avons sélectionné deux des VPN les plus orientés vers la confidentialité, illustrés ci-dessous. Les deux sont d'excellents points de départ pour vous aider à rester complètement caché en ligne.

Meilleurs VPN pour rester anonyme

1. ExpressVPN

ExpressVPN possède l'un des plus grand réseau de serveurs, avec plus de 3 000 serveurs dans 94 pays, avec de nombreuses adresses IP parmi lesquelles choisir.

Ils sont connus comme le VPN le plus fiable pourdébloquer l'accès Netflix de n'importe où. Leur politique de confidentialité assure la sécurité des utilisateurs grâce à une journalisation zéro stricte (pas de journaux d'activité ni de journaux de connexion), une protection contre les fuites DNS et un commutateur d'arrêt pour son application de bureau. Et il n’existe aucune limitation de bande passante ou de type de fichier.

Le support par chat en direct 24h / 24, 7j / 7 et le fait qu’ils apportent une garantie de remboursement de 30 jours sur tous les forfaits font d’ExpressVPN le meilleur service.

Lisez notre avis complet sur ExpressVPN.

- Débloque les services US Netflix, BBC iPlayer et d’autres services de diffusion en continu

- 94 pays, plus de 3000 serveurs

- Chiffrement AES-256 de niveau gouvernemental

- Politique d'interdiction stricte des journaux pour les informations personnelles

- Assistance par chat en direct disponible.

- Un peu plus cher que d'autres options.

2. NordVPN

NordVPN a certaines des meilleures politiques de confidentialité enle marché VPN. Le plus remarquable est l’interdiction complète de tous les types de journaux, du trafic à la bande passante, en passant par les adresses IP et même les horodatages. Aucune de vos données n’est conservée sur les serveurs de NordVPN, ce qui vous permet de rester caché, même dans les circonstances les plus extrêmes. La société souscrit à cette excellente politique avec le cryptage SSL 2048 bits sur certains serveurs et autorise les paiements en bitcoins pour un anonymat encore plus fort.

Quelques autres fonctionnalités remarquables de NordVPN:

- Prise en charge d'applications personnalisées pour tous les principaux systèmes d'exploitation, y compris les smartphones et tablettes Android et iOS

- Des vitesses de connexion rapides, une bande passante illimitée et aucune restriction sur le trafic P2P ou torrent

- Un réseau massif et en pleine croissance avec plus de 5 200 serveurs dans 60 pays différents

- Juridiction dans le pays du Panama, respectueux de la vie privée.

Lire notre examen complet de NordVPN.

- Débloque Netflix américain

- La plupart des serveurs VPN avec des adresses IP différentes

- Clés SSL de 2 048 bits et protection contre les fuites DNS

- Ne conserve aucune métadonnée de votre navigation

- Le support de chat en direct est disponible.

- Certains serveurs peuvent être lents et peu fiables

- Les applications peuvent être un peu lourdes à utiliser.

3. VyprVPN

VyprVPN attaque le problème de la confidentialité de plusieursangles. La société possède et exploite tout son réseau de serveurs, soit plus de 700 dans 70 pays différents. Cela signifie que les tiers n'ont jamais accès au réseau et que VyprVPN peut personnaliser le matériel et les logiciels en fonction de leurs spécifications. Une stratégie d’enregistrement des requêtes sans trafic ni requêtes DNS est fermement en place, de même que la technologie exclusive de la société Chameleon, qui brouille les métadonnées pour renforcer encore la confidentialité en ligne.

Les autres fonctionnalités de VyprVPN:

- Aucune limitation de bande passante, aucune surveillance du trafic et aucune restriction sur les réseaux P2P ou torrents.

- Prise en charge d'une grande variété de systèmes d'exploitation, y compris les ordinateurs de bureau et les smartphones.

- La technologie exclusive Chameleon aide à vaincre les blocs Netflix et la régulation ISP.

Lisez notre revue complète de VyprVPN.

Utilisez le navigateur Tor pour rester caché en ligne

L’un des moyens les plus efficaces de garder votreL'identité cachée en ligne consiste à utiliser le réseau Tor. Tor fonctionne en utilisant le routage d'oignon pour encapsuler les données dans plusieurs couches de cryptage et en les passant à travers une série de nœuds informatiques. Chaque nœud détache une couche de chiffrement pour révéler l'adresse de destination suivante. Lorsque la couche finale est déchiffrée, les données sont envoyées à sa destination finale, ne laissant aucune trace de son origine ou de son chemin sur le réseau.

De nombreux logiciels utilisent le logicielTor, mais le plus courant est le navigateur Tor. Ce programme fonctionne comme n'importe quel navigateur Web classique, mais au lieu d'envoyer des données brutes via Internet, il crypte tout et l'envoie via le réseau Tor.

LECTURE CONNEXE: Meilleurs VPN pour Tor

La méthode Tor est incroyablement utile pour cachervotre emplacement et votre identité, mais cela comporte quelques inconvénients. Tout d'abord, utiliser le navigateur Tor signifie abandonner une bonne partie de vos habitudes de navigation habituelles. La plupart des plug-ins vidéos et multimédias sont désactivés dans Tor, car ce sont des technologies non sécurisées par nature qui peuvent partager des données à votre insu. Il est donc difficile de basculer complètement vers le navigateur Tor pour vos tâches quotidiennes, bien que ce dernier reste viable en tant que mesure temporaire pour les actions sensibles.

Un autre inconvénient majeur du réseau Tor est quec’est incroyablement lent. Tout ce cryptage et ce passage de noeud prennent du temps, ce qui entraîne des temps de chargement très longs, même pour les pages Web de base. C’est un coup dur pour la plupart des utilisateurs occasionnels d’Internet, mais si vous souhaitez accéder au Web profond ou au Web sombre ou si vous avez besoin de vous cacher complètement en ligne, c’est un mal nécessaire.

- Comment utiliser Tor: Un guide pour commencer

Utiliser un système d'exploitation en direct pour rester caché en ligne

Une des clés pour garder votre identité secrètesur Internet est d'empêcher toute information personnelle d'atteindre votre appareil. Si les données ne sont pas là, elles ne peuvent pas être partagées. Associé à un service d'anonymisation tel que Tor ou un VPN (ou les deux), les détails de votre emplacement et de votre matériel restent masqués, ce qui crée une incroyable confidentialité.

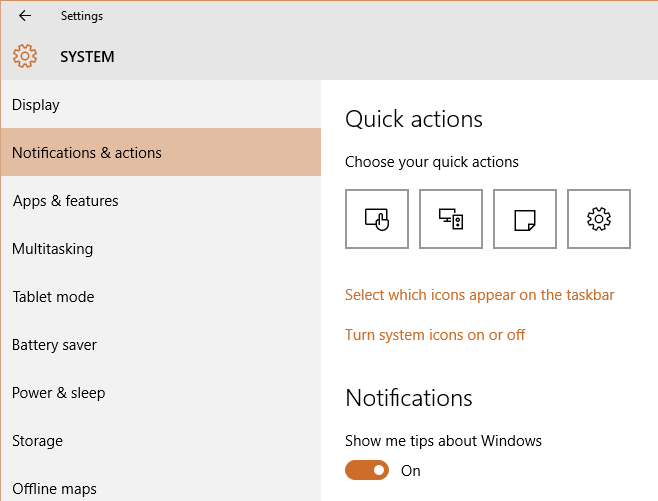

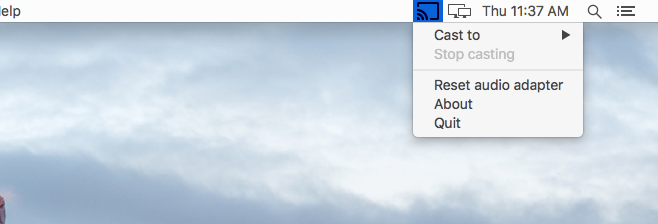

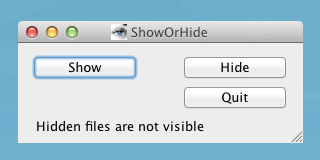

Votre système d’exploitation porte un trésor de personnelinformations, même si vous ne le réalisez pas. Windows et MacOS sont particulièrement difficiles à stocker des informations pouvant être utilisées pour vous identifier. Linux sépare mieux l’utilisateur de l’appareil, mais pour une réelle confidentialité, vous devrez utiliser un système d’exploitation en direct. Un système d’exploitation en direct est une nouvelle installation Linux, jamais utilisée auparavant, qui s’exécute à partir d’un DVD, d’une carte SD ou d’une clé USB. L'avantage ici est qu'aucune donnée ne sera conservée sur l'ordinateur auquel le système d'exploitation est branché, ce qui permet d'utiliser des ordinateurs publics sans craindre de perdre votre identité ou votre emplacement.

TailsOS est la référence en matière de confidentialitésystèmes d'exploitation live. Il est léger et facile à utiliser, comme toute autre distribution Linux moderne, et vient avec le navigateur Tor et une poignée de plug-ins orientés vers la confidentialité. Ajoutez Tails à une clé USB ou à un DVD et vous pouvez le brancher sur n’importe quel ordinateur et accéder à Internet tout en restant complètement caché.

TailsOS est un téléchargement gratuit, mais vous devrez faire un peu de travail pour le rendre opérationnel dès la première fois. Suivez les instructions ci-dessous pour télécharger, installer et utiliser Tails.

- Utilisez votre navigateur Web pour télécharger Tails OS.

- Exécutez le programme d’installation de Tails et suivez les instructions à l’écran.

- Redémarrez votre ordinateur et démarrez directement dans Tails OS.

- Entrez vos coordonnées Wi-Fi ou de connexion pour accéder à Internet.

- Ouvrez Tor (inclus dans le téléchargement de Tails) et naviguez sur le Web en privé.

Comment vous retirer d'Internet

Vous ne pouvez pas rester caché si vous avez déjà unforte présence en ligne. Les médias sociaux, les anciens blogs, les annuaires et autres sites cachés peuvent stocker des données vous concernant pendant des décennies, voire plus longtemps. Vous devrez localiser chacune de ces sources et supprimer manuellement vos informations de chacune d’elles. Le processus peut être long et laborieux, mais c’est le meilleur moyen de vous cacher en ligne.

Étape 1: Fermez vos comptes de médias sociaux

Tous les comptes de médias sociaux auxquels vous vous êtes inscrit,même si vous ne l'utilisez jamais, il doit être arrêté. Dans la plupart des cas, vous pourrez trouver une option de «suppression de compte» enfouie dans la page des paramètres du site Web. Si ce n'est pas le cas, supprimez tous les articles, remplissez votre page de profil avec de fausses données, puis contactez le support client et demandez-lui de supprimer votre compte.

Étape 2: Recherchez vous-même

Tapez votre nom dans plusieurs moteurs de recherche majeurset voir ce qui se passe. Vous trouverez peut-être d'anciens blogs que vous avez oubliés, des robots d'exploration de répertoires contenant votre nom, ou même des articles sur des sites d'actualités ou des blogs personnels qui vous mentionnent. Vous devrez contacter le propriétaire de chacune de ces sources pour demander son retrait.

Étape 3: Supprimer votre compte e-mail

Les adresses électroniques sont souvent le premier lienidentifier une personne et la suivre sur Internet. Les principaux fournisseurs de messagerie vous donnent toujours la possibilité de désactiver et de supprimer votre compte. Il vous suffit de rechercher les paramètres et la page de sécurité, puis de lancer le processus. Vous pouvez également supprimer votre compte Gmail sans trop de problèmes. Si vous devez absolument avoir une adresse électronique, ouvrez un compte ProtonMail, le service de messagerie chiffré, mais n’utilisez pas votre vrai nom ni vos informations personnelles.

Étape 4: Arrêtez d'utiliser des cartes de crédit et PayPal

Paiements en ligne par cartes de crédit ou servicescomme PayPal, laissez une trace incroyablement détaillée derrière. Même de petits achats peuvent donner beaucoup d'informations, y compris votre nom et votre adresse personnelle. Si vous voulez rester caché, basculez vers une crypto-monnaie décentralisée telle que bitcoin.

Trucs et astuces pour rester caché en ligne

Même si vous prenez toutes les précautions énumérées ci-dessus,si des habitudes dangereuses persistent, elles peuvent détruire votre vie privée en ligne en un instant. Cultiver un nouvel état d'esprit est le meilleur moyen de rester caché. Vous trouverez ci-dessous quelques pièges courants ainsi que des mesures supplémentaires à prendre pour préserver votre anonymat en ligne.

Utiliser des plug-ins de navigateur orientés vers la confidentialité - Alors que les plug-ins peuvent introduire de nouvelles menaces pourvotre identité, les bonnes peuvent vous aider à rester caché. Privacy Badger est un bon début car il élimine les scripts nuisibles et le code de suivi pouvant vous suivre sur le Web. Et HTTPS Everywhere oblige un certain nombre de sites Web à utiliser le protocole HTTPS, qui chiffre les informations pour les garder privées.

Le mode privé ne vous cache pas - Les navigateurs modernes ont un incognito ou privémode qui vous permet de surfer sans laisser de trace. Malheureusement, cela ne s’étend pas à Internet, mais uniquement à votre appareil local. Le mode Incognito conserve simplement vos activités en dehors de l’historique du navigateur, ce qui est bon pour la confidentialité locale mais n’aide en rien les problèmes en ligne.

Les VPN gratuits peuvent être dangereux - Les VPN gratuits sont partout et ilspromettez tout, de la bande passante illimitée au cryptage incroyable, sans aucun frais pour vous. La vérité est que beaucoup de ces services stockent et vendent les données générées par leurs utilisateurs, transmettant vos informations de navigation à des tiers sans votre consentement. Vous ne savez jamais où votre information se retrouvera avec un VPN gratuit, c'est pourquoi vous devriez vous en tenir à des services payants fiables.

Comment obtenir un VPN GRATUIT pendant 30 jours

Si vous avez besoin d’un VPN pendant un court séjour, par exemple, vous pouvez obtenir gratuitement notre VPN classé au premier rang. ExpressVPN comprend une garantie de remboursement de 30 jours. Vous devrez payer pour l’abonnement, c’est un fait, mais cela permet accès complet pendant 30 jours et ensuite vous annulez pour un remboursement complet. Leur politique d'annulation, sans poser de questions, est à la hauteur de son nom.

commentaires