Lorsqu'il s'agit de déployer un environnement hautement sécurisé etsystème de transmission de données fiable pour répondre aux besoins de communication inter-organisation et intra-organisation, la plupart des organisations choisissent d'adapter l'un des 3 types de techniques de mise en réseau; Réseau privé, réseau hybride et réseau privé virtuel. Dans cet article, nous examinerons chaque type de réseau et discuterons du réseau privé virtuel, de la tunnellisation VPN, des techniques et des types de VPN et de la façon de créer et de configurer un réseau VPN.

Avant de passer au VPN, examinons de plus près les réseaux privés et hybrides.

Réseau privé

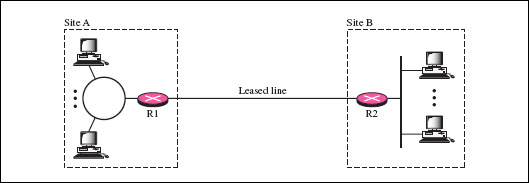

Le réseau privé est en fait un LAN isolé qui utilise une adresse IP privée espace d'adressage pour partager des données entre les nœuds connectés. Dans le réseau privé, les applications et les portails de données (utilisés pour gérer la communication) sont conçus pour sécuriser l'ensemble du processus d'échange de données contre les étrangers. Le réseau privé convient aux organisations où tous les nœuds sont présents au même endroit. Si un réseau privé doit être déployé pour plusieurs sites à différents endroits, l'organisation peut avoir besoin d'acheter une ligne dédiée pour la communication suivie d'un système de gestion de réseau privé pour résoudre les problèmes de connectivité, d'échange de données et de vitesse de transfert de données.

Réseau hybride

L’architecture du réseau hybride est particulièrementdéployé pour communiquer avec les bureaux de site de l'organisation et accéder au réseau étendu mondial pour échanger des données et communiquer avec le public. Comme son nom l'indique, il combine à la fois des techniques de réseaux privés et publics pour communiquer avec le public ainsi que des communications intra-organisationnelles sécurisées à partir de sources externes. Le réseau hybride achemine toutes les communications intra-organisationnelles et l'échange de données via un réseau privé, tandis que le reste de la communication et les demandes d'envoi et de réception de données sont acheminées via des liaisons de réseau public. Tout comme Private Network, le déploiement d'un réseau hybride pour plusieurs sites nécessite la location d'une ligne dédiée à la communication privée et la conception d'un système de gestion des échanges de données.

Pourquoi les organisations préfèrent le VPN?

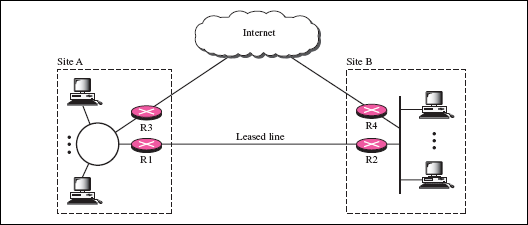

Le réseau privé assure la sécurité des donnéesqui doit être envoyé et reçu ainsi que la vitesse de transfert de données rapide. Cette architecture réseau simple nécessite l'utilisation d'une ligne dédiée pour envoyer et recevoir des informations classifiées, mais après le déploiement d'un réseau privé, un réseau public pour la communication inter-organisation est requis. Cela engendre le besoin d'un réseau hybride, qui est une combinaison de réseau privé et public. Le réseau hybride utilise deux lignes dédiées pour la communication publique et privée. Par exemple, si une organisation dispose de 4 sites, elle doit acheter une ligne de transmission de données hautement sécurisée pour relier tous les sites et concevoir un référentiel de données central pour gérer facilement la communication, tandis que le lien public est utilisé pour accéder au WAN public (Internet) pour transmission de données interorganisations. Étant donné que les réseaux hybrides ont besoin de deux canaux distincts pour l'échange de données public et privé, de nombreuses organisations optent pour Réseau privé virtuel.

VPN (réseau privé virtuel)

Comme mentionné précédemment, les réseaux privés et hybridessont coûteux et nécessitent l'achat de lignes distinctes pour utiliser l'espace d'adressage IP privé afin de communiquer avec les nœuds connectés. La technologie VPN réduit considérablement le coût du déploiement d'un réseau public et privé, car elle permet aux organisations d'utiliser le WAN mondial pour les communications publiques et privées. La raison pour laquelle il est appelé virtuel est qu'il ne nécessite pas de réseau privé physique pour sécuriser la transmission des données. Le réseau est physiquement public mais pratiquement privé. La technologie VPN utilise un cryptage fiable pour protéger les canaux de transmission de données contre le vol de données externes et les attaques similaires; il utilise des techniques de tunneling IPsec, L2TP, PPP, PPTP, etc. pour garantir non seulement la confidentialité des données, mais aussi l'authentification et l'intégrité.

Fonctionnement du VPN

Le réseau VPN est assez semblable à simplearchitecture serveur / client, où le serveur est responsable du stockage et du partage des données cryptées, fournissant une passerelle pour initier la communication intra-organisation et autorisant les clients connectés au réseau, tandis que les clients VPN, tout comme les clients dans un LAN isolé, envoient des demandes au serveur pour les récupérer partager des informations, établir une connexion avec d'autres clients sur VPN et traiter les informations sécurisées à l'aide de l'application fournie.

Tunneling VPN

Ce qui rend les communications VPN de bout en bout différentes d'un environnement LAN simple est Tunneling. Vous pouvez le considérer comme un tunnel dans le cloud Internet à travers lequel transitent les demandes d'envoi et de réception de données.

Le tunnel est en fait juste un concept qui aidemieux comprendre la dynamique du réseau VPN. Lorsque vous initiez une communication ou envoyez des données sur un réseau VPN, le ou les protocoles de tunneling utilisés par le réseau VPN (comme PPTP, L2TP, IPSec, etc.) enveloppent les paquets de données dans un autre paquet de données et chiffre le paquet à envoyer. à travers le tunnel. À la fin du récepteur, le dispositif / protocole de tunnellisation déchiffre le package, puis supprime le paquet de données encapsulé pour lire et accéder au message d'origine et révéler la source du paquet et d'autres informations classifiées.

Tunnellisation obligatoire et volontaire

La classification des tunnels est basée sur lasource qui initie la connexion. Selon la source, il existe principalement deux types de tunnellisation - la tunnellisation obligatoire et la tunnellisation volontaire. Le tunneling obligatoire est initié par le serveur d'accès réseau sans nécessiter la saisie de l'utilisateur. De plus, les clients VPN n'ont pas accès aux informations sur le serveur VPN, car ils ne sont ni responsables ni en contrôle de l'initiation de la connexion. Le tunneling obligatoire agit comme un intermédiaire entre le serveur VPN et les clients, et est responsable de l'authentification du client et de sa configuration avec le serveur VPN.

Le tunneling volontaire est initié, contrôléet géré par l'utilisateur. Contrairement au tunneling obligatoire qui est géré à partir du réseau de l'opérateur, il nécessite que les utilisateurs établissent une connexion avec le FAI local, puis exécutent l'application client VPN. Vous avez peut-être utilisé de nombreux logiciels clients VPN qui créent des tunnels sécurisés pour un serveur VPN spécifique. Lorsque le logiciel client VPN tente d'établir une connexion, il cible un serveur VPN spécifique ou défini par l'utilisateur. Le tunneling volontaire ne nécessite rien de plus que l'installation d'un protocole de tunneling supplémentaire sur le système de l'utilisateur, afin qu'il puisse être utilisé comme un point d'extrémité du tunnel.

Types et technologies VPN

PPTP (Protocole de tunneling point à point) VPN est l'un desles technologies VPN les plus simples, qui utilisent la connexion Internet fournie par le FAI pour créer un tunnel sécurisé entre le client et le serveur ainsi que les systèmes client et client. PPTP est un système VPN basé sur logiciel; vous savez peut-être que Windows OS a PPTP intégré, et tout ce dont il a besoin pour se connecter au réseau VPN est un logiciel client VPN. Bien que PPTP ne fournisse pas de cryptage et d'autres fonctionnalités de sécurité essentielles pour rendre les processus d'échange de données confidentiels (le protocole point à point le fait pour PPTP), Windows implémente nativement l'authentification et le cryptage avec PPTP pour sécuriser les paquets de données. L'avantage est qu'il ne nécessite pas l'achat de matériel supplémentaire pour la mise en œuvre, et le client peut utiliser le logiciel fourni pour se connecter au VPN. Néanmoins, l'inconvénient est qu'il s'appuie sur le protocole point à point pour ajouter de la sécurité aux paquets de données, donc avant que les paquets de données ne commencent à traverser le tunnel, ils peuvent être déchiffrés par des sources externes.

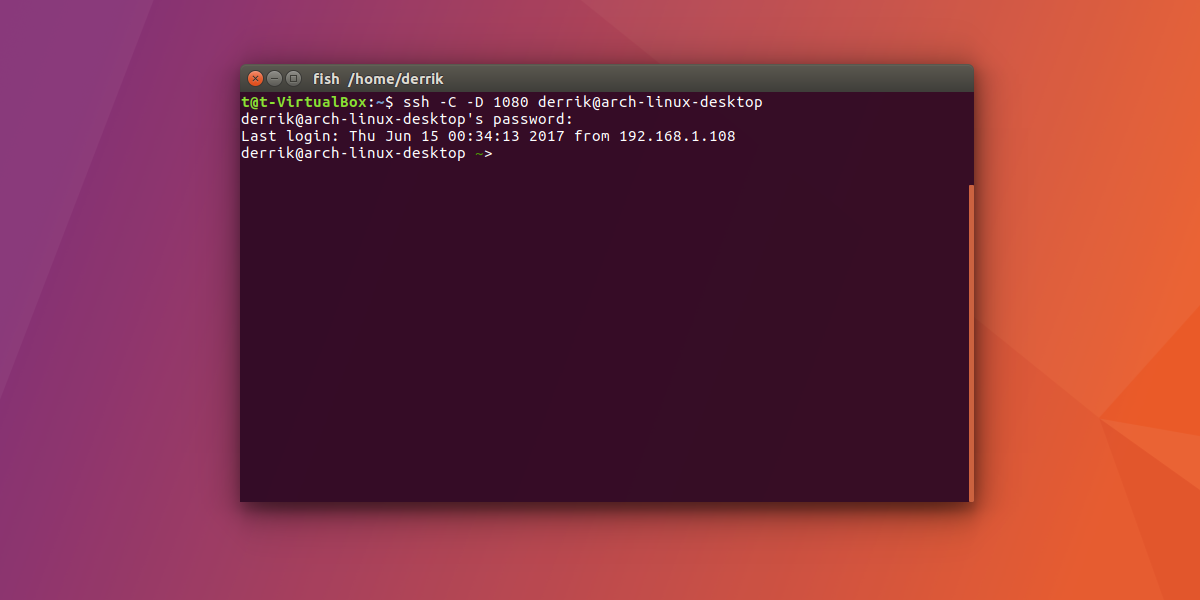

SSH Tunneling (Secure Shell Tunneling), comme son nom l'indique,utilise un protocole shell sécurisé pour créer un tunnel de transfert de données d'un bout à l'autre. Le plus grand avantage du tunneling basé sur SSH est qu'il contourne les pare-feu Internet. Les organisations (qui souhaitent obliger leurs employés à utiliser des serveurs proxy dédiés pour accéder aux sites Web publics et aux portails de données) utilisent des protocoles SSH pour acheminer tout le trafic à partir de serveurs dédiés. C'est très différent de la technique VPN basée sur SSL, où le protocole HTTPS est appliqué aux applications, au système de gestion des communications, aux navigateurs Web, etc., pour sécuriser la transmission des regards indiscrets. Il crée une session sécurisée pour la connexion des serveurs à partir du navigateur Web et n'a pas besoin d'appareils supplémentaires pour configurer le réseau VPN, car seul le protocole HTTPS est requis pour initier la communication entre deux extrémités.

Développé par l'IETF, IPSecLa responsabilité de(IP) Communication par protocole Internet entre les points d'extrémité du tunnel VPN. Les paquets de données qui transitent par IPSec sont chiffrés avec AES, DES ou 3DES. De plus, il fournit à la fois la compression et l'authentification au niveau du réseau. La technique VPN IPsec utilise tunnel au lieu de transport mode. Avant d'envoyer des données, il encapsule le paquet IP dans un nouveau paquet IPSec, garantissant la confidentialité du paquet de données. Il ajoute un en-tête IP supplémentaire, ainsi que l'en-tête ESP (Encapsulated Security Payload) pour ajouter une politique de sécurité et fournir un chiffrement au paquet de données d'origine. Outre ESP, il utilise AH (Authentication Header) comme sous-protocole pour appliquer une couche de sécurité supplémentaire au paquet de données d'origine; cela empêche les interférences de tiers et l'usurpation d'adresse IP.

Microsoft, en collaboration avec Cisco, a développé une alternative à PPTP, connue sous le nom L2TP (Layer to Tunneling Protocol) pour fournir des donnéesintégrité. Il faut noter que le L2TP, tout comme PPTP, ne fournit pas de cryptage et s'appuie sur PPP (Point-to-Point Protocol) pour crypter les paquets de données. Le tunneling L2TP ajoute l'en-tête de données L2TP à la charge utile d'origine et le transfère au point final dans le datagramme UDP. Outre le protocole point à point, la confidentialité, l'authentification et le chiffrement peuvent être obtenus en utilisant IPSec au niveau de la couche réseau.

Comment créer et configurer un VPN

Il existe sans doute des moyens sans finL'organisation peut créer un réseau VPN pour ses clients, clients et sociétés sponsors afin de partager sans crainte des informations privées et de fournir une passerelle vers leurs réseaux internes. Laissant de côté cette architecture de réseau VPN à grande échelle, si vous souhaitez créer un réseau VPN à petite échelle pour connecter vos PC au réseau domestique d'un ami, vous pouvez utiliser les fonctionnalités précédemment décrites. Gbridge. Il s'agit d'une solution VPN gratuite qui vous permet de configurer votre propre réseau privé virtuel afin que vous puissiez vous connecter à distance avec les réseaux privés des autres.

Se connecter avec un réseau VPN distant (Office VPN)

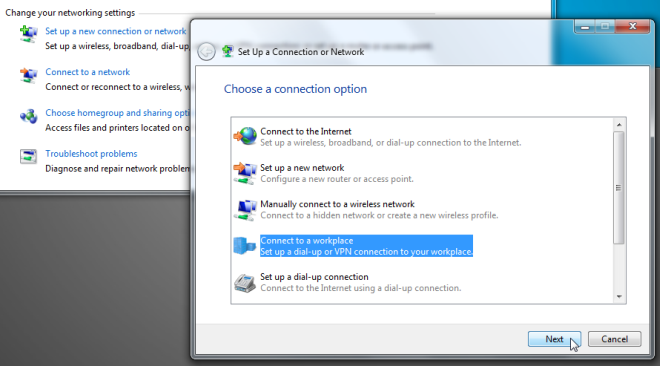

Comme les versions précédentes de Windows, Windows 7 a égalementfournit un moyen simple de se connecter au serveur VPN. Si vous prévoyez de vous connecter à votre réseau VPN Office, PPTP / L2TP, vous pouvez utiliser le client VPN Windows pour établir la connexion. Voici comment procéder.

Avant de commencer, assurez-vous d'avoir configuré les périphériques supplémentaires conformément aux instructions de votre administrateur réseau. Ouvrez maintenant le Centre Réseau et partage, puis cliquez sur Mettre en place une nouvelle connexion ou un réseau. Cela ouvrira l'assistant de connexion. Sélectionnez maintenant Connectez-vous à un lieu de travail puis appuyez sur Suivant.

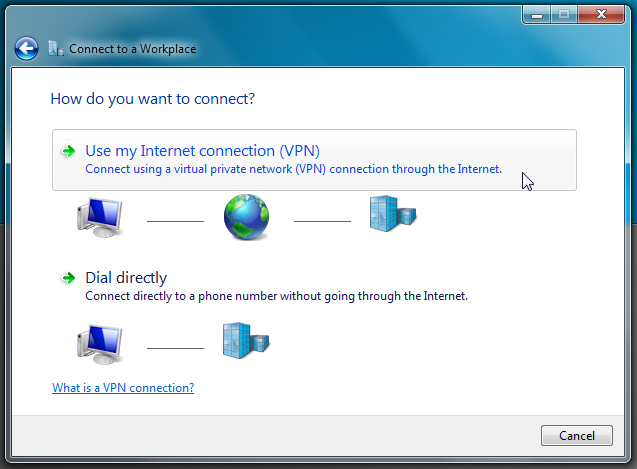

À l'étape suivante, choisissez la connexion que vous souhaitez utiliser pour vous connecter à votre VPN de bureau. Il vous permet de vous connecter au réseau VPN en utilisant votre connexion actuelle ou le numéro de téléphone de la destination.

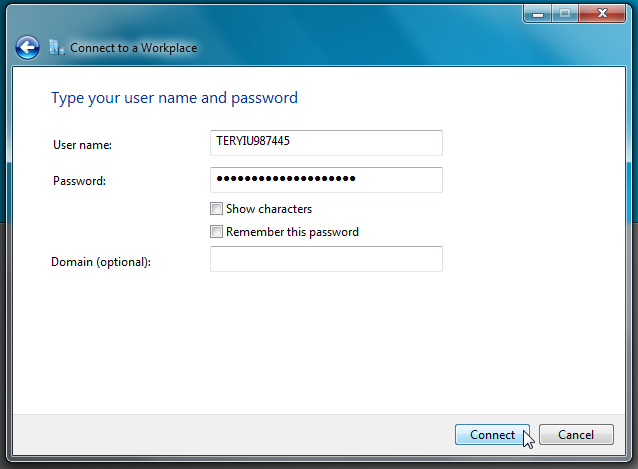

L'étape suivante nécessite la saisie des informationsfourni par l'administrateur. Ici, vous devez saisir l'adresse IP ou le domaine ainsi que le nom de destination. Windows 7 vous permet également d'activer la connexion VPN pour d'autres utilisateurs et d'utiliser la carte à puce pour l'autorisation.

Cliquez sur Suivant pour ouvrir la dernière étape de l'assistant. Il nécessite un nom d'utilisateur et un mot de passe attribués par votre administrateur réseau au bureau.

Une fois terminé, cliquez sur se connecter pour commencer à établir la connexion avec votre réseau VPN. Une fois connecté au réseau VPN, vous pouvez vérifier les détails IP à partir du Centre Réseau et partage ou utiliser ipconfig dans CMD pour vérifier que vous êtes connecté à la fois au réseau VPN et à Internet.

Le réseau privé virtuel a vraiment révolutionnéla manière de sécuriser la transmission des données entre plusieurs sites distants. Il fournit la meilleure solution pour les organisations et les entreprises en croissance constante qui ont besoin de déployer à la fois un réseau sécurisé pour partager des informations privées et un réseau public pour communiquer avec leurs clients, clients et concurrents. En plus d'être une solution rentable, la technologie VPN élimine le besoin de créer plusieurs centres de gestion de données pour gérer la communication. Pour cette raison même, le VPN est la méthode de choix partout dans le monde pour les petites entreprises et les grandes entreprises.

commentaires