SSH je sjajan jer nam omogućuje da dobijemo terminalpristup ostalim Linux računalima i poslužiteljima putem mreže, pa čak i interneta! Ipak, koliko god ova tehnologija bila nevjerojatna, postoje i neki gorući sigurnosni problemi zbog kojih je korištenje nije opasno. Ako ste prosječan korisnik, nema potrebe za instaliranjem složenih SSH sigurnosnih alata. Umjesto toga, razmislite o sljedećim koracima kako biste osigurali SSH poslužitelj na Linuxu.

Promijenite zadani priključni priključak

Daleko je najbrži i najlakši način da osigurateSSH poslužitelj je za promjenu porta koji koristi. Prema zadanom SSH poslužitelj radi na priključku 22. Da biste ga promijenili, otvorite prozor terminala. Unutar prozora terminala, SSH na udaljenom računalu koji hostuje SSH poslužitelj.

ssh user@local-ip-address

Jednom kada ste prijavljeni, pređite s običnog korisnika na Root. Ako imate račun Root, prijavite se sa Su je dobar izbor. Inače, morat ćete im pristupiti sudo.

su -

ili

sudo -s

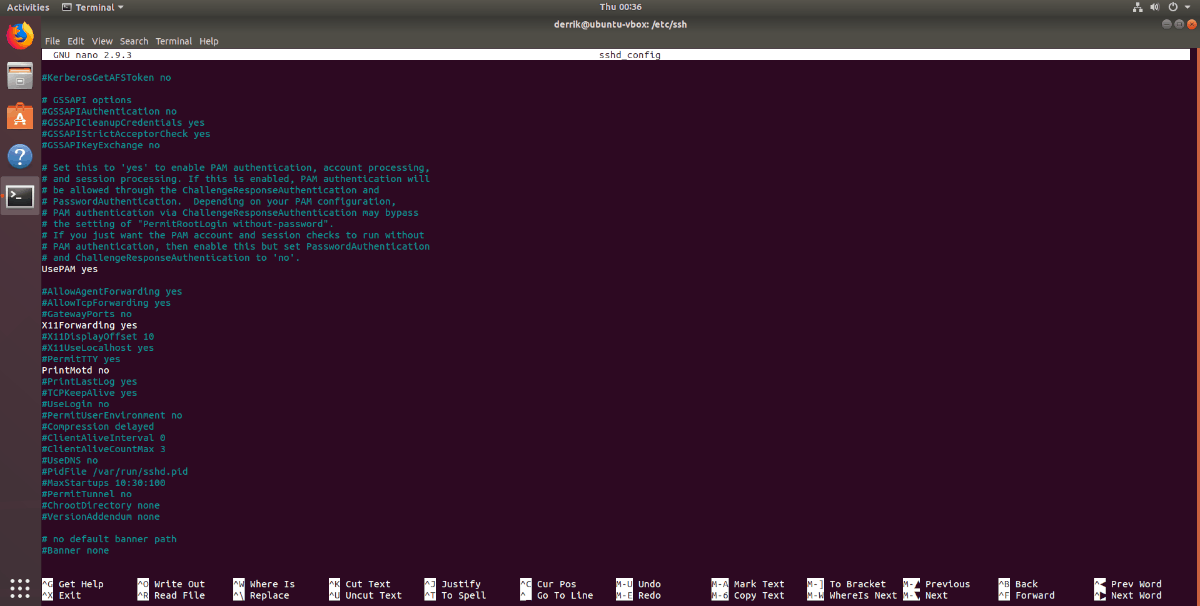

Sada kada imate pristup administratoru, otvorite SSH konfiguracijsku datoteku u Nanou.

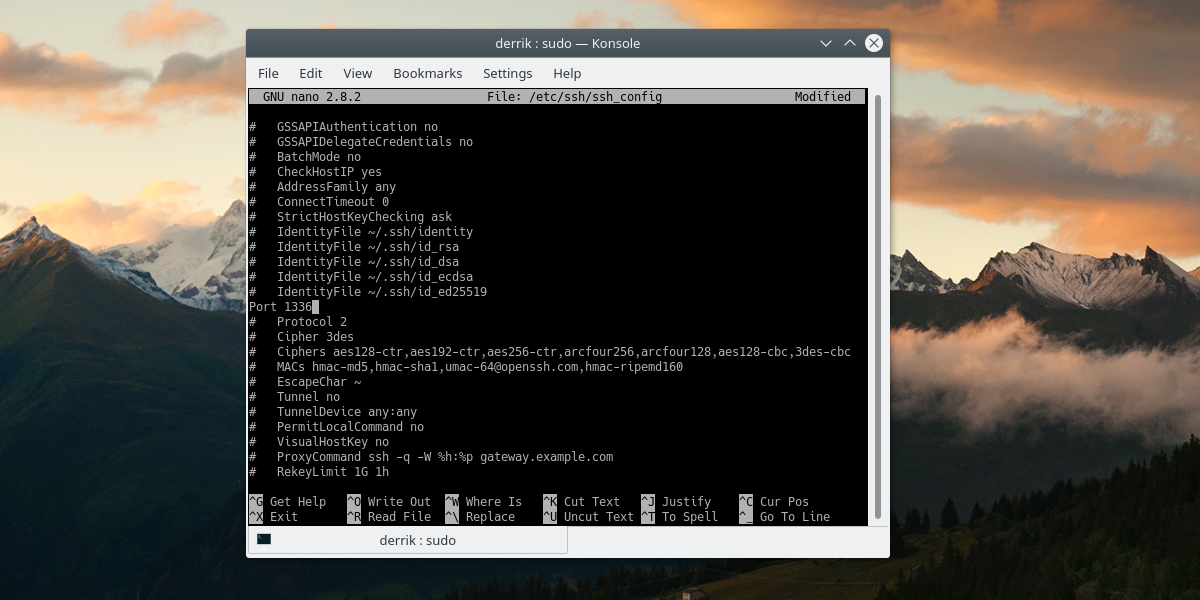

nano /etc/ssh/sshd_config

Pomaknite se kroz konfiguracijsku datoteku za "Port 22". Uklonite # ako postoji, onda promijenite „22 ″ na drugi broj. Obično će luka biti veća od 100, ili čak jedna u rasponu od 1.000. Nakon promjene broja porta pritisnite Ctrl + O kombinacija tipkovnice za spremanje promjena. Zatim napustite uređivač pritiskom Ctrl + X.

Uređivanjem konfiguracijske datoteke neće se vaš SSH poslužitelj odmah prebaciti na upotrebu ispravnog porta. Umjesto toga, trebat ćete ručno ponovo pokrenuti uslugu.

systemctl restart sshd

Izvođenje naredbe systemctl trebalo bi ponovno pokrenuti SSH demon i primijeniti nove postavke. Ako ponovno pokretanje demona ne uspije, druga je mogućnost ponovno pokretanje vašeg SSH poslužitelja:

reboot

Nakon ponovnog pokretanja demona (ili stroja), SSH neće biti dostupan putem priključka 22. Kao rezultat toga, povezivanje preko SSH-a zahtijeva ručno određivanje porta.

Napomena: obavezno promijenite "1234" s ulazom koji je postavljen u SSH konfiguracijskoj datoteci.

ssh -p 1234 user@local-ip-address

Onemogući prijavu lozinkom

Još jedan sjajan način da osigurate SSH poslužitelj jeuklonite prijavu lozinkom i umjesto toga prijeđite na prijavu putem SSH ključeva. Kretanje rutom SSH ključa stvara krug povjerenja između vašeg SSH poslužitelja i udaljenih uređaja koji imaju vaš ključ. To je šifrirana datoteka lozinke koju je teško probiti.

Postavite SSH ključem na vašem poslužitelju. Kad postavite ključeve, otvorite terminal i otvorite SSH konfiguracijsku datoteku.

su -

ili

sudo -s

Zatim otvorite config u Nano sa:

nano /etc/ssh/sshd_config

Prema zadanim postavkama, SSH poslužitelji upravljaju autentifikacijom putemkorisnička lozinka Ako imate sigurnu lozinku, ovo je dobar način, ali šifrirani SSH ključ na pouzdanim strojevima je brži, praktičniji i sigurniji. Za završetak prijelaza na "lozinku za prijavu" potražite SSH konfiguracijsku datoteku. Unutar ove datoteke pomičite se i pronađite unos s natpisom "Provjera lozinke".

Izvadite simbol # ispred "PasswordAuthentication" i osigurajte da ispred sebe ima riječ "ne". Ako sve izgleda dobro, spremite promjene u SSH konfiguraciju pritiskom na Ctrl + O na tipkovnici.

Nakon spremanja konfiguracije, zatvorite Nano s Ctrl + Xi ponovo pokrenite SSHD da biste primijenili promjene.

systemctl restart sshd

Ako ne upotrebljavate systemd, pokušajte umjesto toga ponovo pokrenuti SSH:

service ssh restart

Sljedeći put kad se udaljeni stroj pokuša prijaviti na ovaj SSH poslužitelj, provjerit će ispravne ključeve i pustiti ih unutra, bez lozinke.

Onemogućite korijenski račun

Onemogućavanje Root računa na vašem SSH poslužitelju jenačin za ublažavanje štete koja može nastati kada neovlašteni korisnik dobije pristup putem SSH-a. Da biste onemogućili Root račun, neophodno je da barem jedan korisnik vašeg SSH poslužitelja može steći Root putem sudo-a. To će osigurati da i dalje možete dobiti pristup na razini sustava ako vam treba, bez Root lozinke.

Napomena: budite sigurni da korisnici koji pristupe Root povlasticama preko sudo-a imaju sigurnu lozinku ili je onemogućavanje korisničkog računa besmisleno.

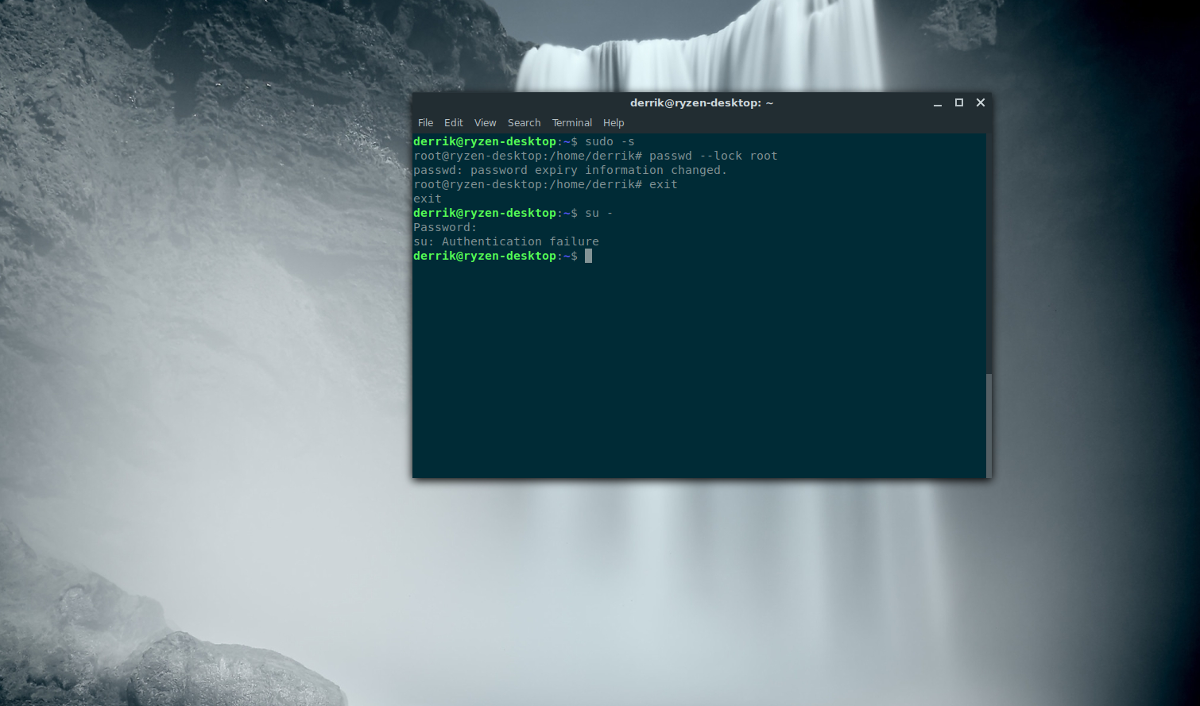

Da biste onemogućili Root, uzdignite terminal na privilegije superrusera:

sudo -s

Korištenje sudo -s zaobilazi potrebu za prijavom Su, i umjesto toga dodjeljuje korijensku ljusku preko datoteke sudoers. Sada kada ljuska ima pristup superruzeru, pokrenite lozinka naredite i pomičite Root račun -lock.

passwd --lock root

Izvođenje gornje naredbe otkriva lozinku Root računa tako da se prijava putem Su je nemoguce. Od sada, korisnici mogu samo SSH koristiti kao lokalni korisnik, a zatim se prebaciti na Root račun putem sudo privilegija.

komentari