Već duže vrijeme Linux je imao reputacijusigurnost kroz opskurnost. Korisnici su imali prednost što nisu bili glavna meta hakera i nisu trebali brinuti. Ta činjenica više ne vrijedi, a 2017. i 2018. vidjeli smo velike dijelove hakera kako iskorištavaju Linux greške i propuste, pronalazeći škakljive načine instaliranja zlonamjernog softvera, virusa, rootkita i još mnogo toga.

Zbog nedavne poplave eksplozija, zlonamjernog softverai druge loše stvari koje štete korisnicima Linuxa, zajednica otvorenog koda odgovorila je poboljšavanjem sigurnosnih značajki. Ipak, to nije dovoljno, a ako koristite Linux na poslužitelju, dobro je pogledati naš popis i naučiti načine na koje možete poboljšati sigurnost Linux poslužitelja.

1. Iskoristite SELinux

SELinux, AKA Linux-a poboljšana jesigurnosni alat ugrađen u Linux kernel. Jednom omogućeno, može jednostavno provesti sigurnosnu politiku po vlastitom izboru, što je potrebno za solidan Linux poslužitelj.

Dolaze mnogi operacijski sustavi sa sjedištem u RedHatus omogućenim i podešenim SELinuxom s prilično dobrim zadanim postavkama. To je rečeno, da nijedan OS vani ne podržava zadani SELinux, tako da ćemo vam pokazati kako ga uključiti.

Napomena: Snap paketi zahtijevaju AppArmor, alternativu SELinuxu. Ako odlučite koristiti SELinux, na određenim Linux operativnim sustavima možda nećete moći koristiti Snaps.

CentOS / RHEL

CentOS i RedHat Enterprise Linux isporučuju se sigurnosnim sustavom SELinux. Unaprijed je konfiguriran za dobru sigurnost, tako da nikakve daljnje upute nisu potrebne.

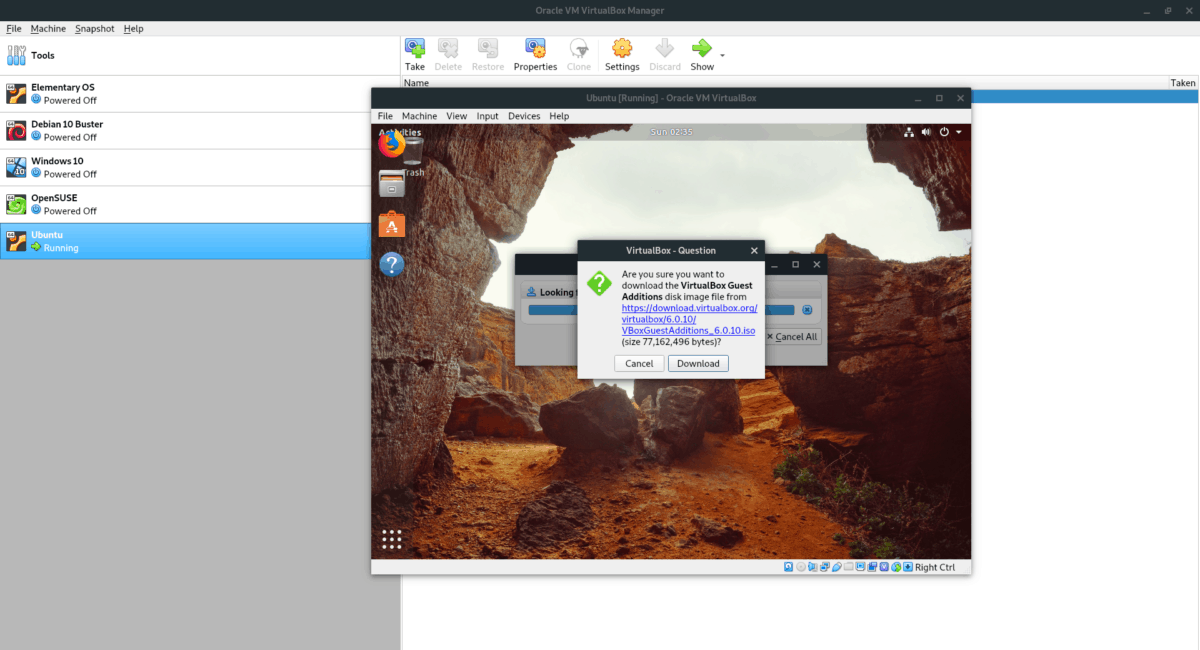

Ubuntu poslužitelj

Otkad je Karmic Koala, Ubuntu je vrlo lako omogućio sigurnosni alat SELinux. Da biste ga postavili, unesite sljedeće naredbe.

sudo apt install selinux

Debian

Kao i na Ubuntuu, Debian olakšava postavljanje SELinuxa. Da biste to učinili, unesite sljedeće naredbe.

sudo apt-get install selinux-basics selinux-policy-default auditd

Nakon što ste instalirali SELinux na Debianu, pogledajte Wiki zapis na softveru. Obuhvaća mnoštvo podataka o kojima treba znati kako bi se koristile u operativnom sustavu.

SELinux priručnik

Jednom kada SELinux bude radio, učinite sebi uslugu i pročitajte SELinux priručnik. Saznajte kako to radi. Vaš poslužitelj će vam zahvaliti!

Za pristup SELinux priručniku, unesite sljedeću naredbu u terminalnu sesiju.

man selinux

2. Onemogućite Root račun

Jedna od najpametnijih stvari koju možete učiniti da osiguratevaš Linux poslužitelj mora isključiti Root račun i koristiti samo Sudoer privilegije za izvršavanje sistemskih zadataka. Ako isključite pristup ovom računu, moći ćete osigurati da loši akteri ne mogu dobiti potpuni pristup sistemskim datotekama, instalirati problematičan softver (poput zlonamjernog softvera) itd.

Uključivanje Root računa na Linuxu je jednostavno i dobroZapravo, na mnogim Linux operativnim sustavima (poput Ubuntu-a) to se već isključuje iz predostrožnosti. Da biste saznali više o onemogućavanju korijenskog pristupa, pogledajte ovaj vodič. U njemu razgovaramo o tome kako zaključati Root račun.

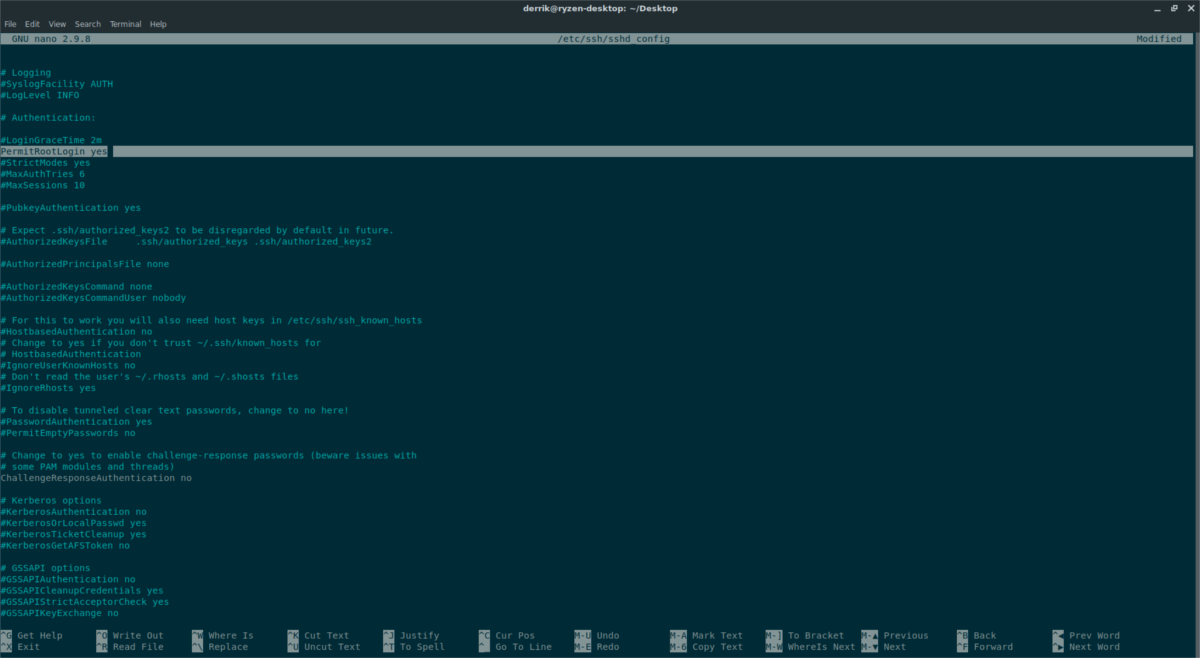

3. Osigurajte svoj SSH poslužitelj

SSH je često ozbiljna slaba točka na mnogim Linuximaposlužitelji, što više Linux-ovih administratora radije ide sa zadanim SSH postavkama, jer se lakše okreću, nego da oduzimaju vremena da zaključaju sve.

Poduzimanje malih koraka za osiguranje SSH poslužitelja na vašem Linux sustavu može umanjiti dobar dio neovlaštenih korisnika, napade zlonamjernog softvera, krađu podataka i još mnogo toga.

U prošlosti sam na Addictivetips pisao detaljni post o tome kako osigurati Linux SSH poslužitelj. Više informacija o zaključavanju vašeg SSH poslužitelja potražite ovdje ovdje.

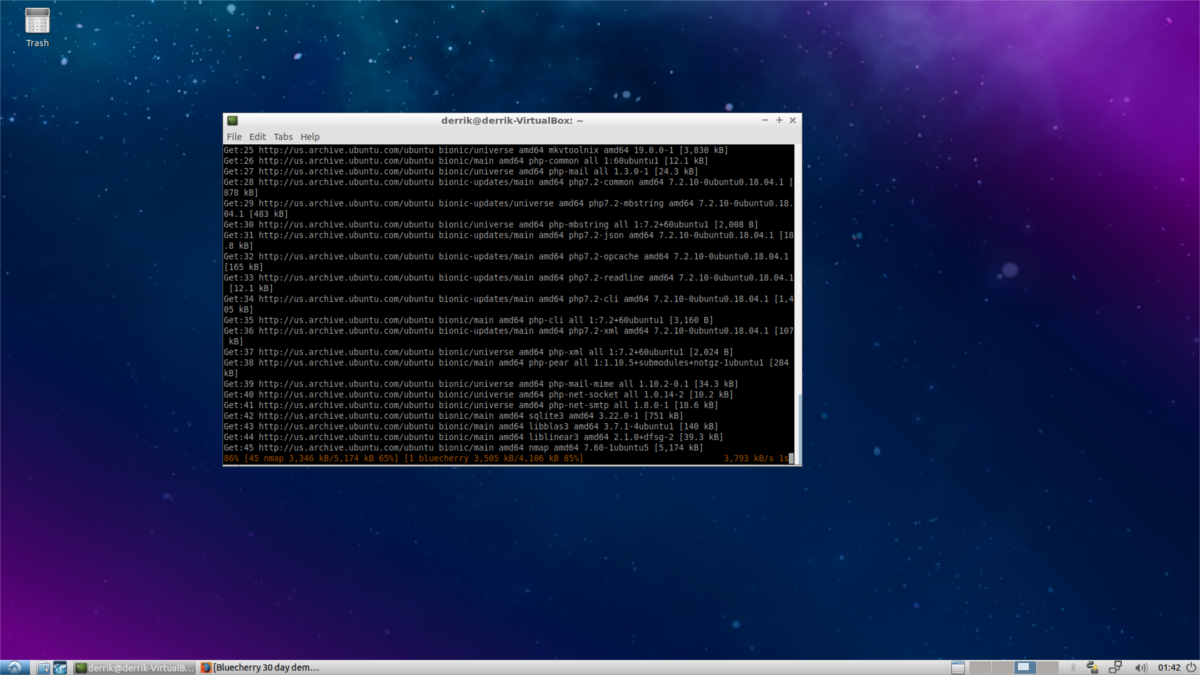

4. Uvijek instalirajte ažuriranja

Čini se to očiglednom trenutku, ali trebalo biiznenađen saznanjem koliko operatora Linux poslužitelja je odustalo od ažuriranja na svom sustavu. Izbor je razumljiv, jer svako ažuriranje može potencijalno popraviti pokrenute aplikacije, ali odabirom izbjegavanja ažuriranja sustava propuštate sigurnosne zakrpe koje popravljaju podvige i bugove koje hakeri koriste za krpanje Linux sustava.

Točno je da je ažuriranje na proizvodnom Linuxuposlužitelj je puno više neugodno što će ikada biti na radnoj površini. Jednostavna činjenica je da ne možete zaustaviti sve da instalirate zakrpe. Da biste to zaobišli, razmislite o postavljanju planiranog rasporeda ažuriranja.

Da budemo jasni, nema postavljenih nauka o rasporedima ažuriranja. Oni se mogu razlikovati ovisno o vašem slučaju, ali najbolje je instalirati zakrpe tjedno ili dvo-tjedno za maksimalnu sigurnost.

6. Nema spremišta softvera treće strane

Izvrsna stvar u korištenju Linuxa je ta ako stetreba vam program, sve dok koristite ispravnu distribuciju, na raspolaganju je spremište softvera treće strane. Problem je što mnogi od ovih softverskih reposa mogu se pobrkati sa vašim sustavom, a u njima se redovito pojavljuje zlonamjerni softver. Činjenica je da, ako pokrećete Linux instalaciju koja ovisi o softveru koji dolazi iz neprovjerenih izvora drugih proizvođača, pojavit će se problemi.

Ako morate imati pristup vašem softveruLinux operativni sustav ne distribuira prema zadanim postavkama, preskočite spremišta softvera treće strane za Snap pakete. U trgovini postoje deseci aplikacija za ocjenu poslužitelja. Najbolje od svega je što svaka od aplikacija u trgovini Snap redovito prima revizije sigurnosti.

Želite saznati više o Snap-u? Pogledajte naš post o ovoj temi kako biste saznali kako to možete pokrenuti na vašem Linux poslužitelju!

7. Iskoristite vatrozid

Na poslužitelju koji ima učinkovit sustav vatrozidaje sve. Ako imate jedno postavljanje, izbjeći ćete puno neugodnih uljeza s kojima inače dođete u kontakt. S druge strane, ako ne uspijete postaviti učinkovit firewall sustav, vaš Linux poslužitelj će ozbiljno patiti.

Postoji dosta različitih vatrozidarješenja na Linuxu. Imajući to na umu, neke je lakše razumjeti nego druge. Jedan od najjednostavnijih (i najučinkovitijih) firewall-a na Linuxu je FirewallD

Napomena: da biste koristili FirewallD, morate koristiti OS poslužitelja koji ima SystemD init sustav.

Da biste omogućili FirewallD, prvo ga morate instalirati. Pokrenite prozor terminala i unesite naredbe koje odgovaraju vašem Linux operativnom sustavu.

Ubuntu poslužitelj

sudo systemctl disable ufw sudo systemctl stop ufw sudo apt install firewalld

Debian

sudo apt-get install firewalld

CentOS / RHEL

sudo yum install firewalld

Uz softver instaliran na sustavu, omogućite to pomoću Systemd-a.

sudo systemctl enable firewalld sudo systemctl start firewalld

Zaključak

Pitanja sigurnosti sve su češća pojava na Linuxuposlužiteljima. Nažalost, kako Linux i dalje postaje sve popularniji u poslovnom prostoru, ova će pitanja postati još zastupljenija. Ako slijedite sigurnosne savjete na ovom popisu, moći ćete spriječiti većinu ovih napada.

komentari