Az SSH fantasztikus, mivel lehetővé teszi számunkra a terminál megszerzéséthozzáférés más Linux PC-khez és szerverekhez a hálózaton, vagy akár az interneten keresztül! Mégis, annyira csodálatos, mint ez a technológia, vannak olyan nyilvánvaló biztonsági problémák, amelyek miatt a használat nem biztonságos. Ha átlagos felhasználó, nincs valójában szükség bonyolult SSH biztonsági eszközök telepítésére. Ehelyett fontolja meg az alábbi alapvető lépéseket az SSH-kiszolgáló Linuxon történő biztosításához.

Az alapértelmezett csatlakozási port módosítása

Messze a leggyorsabb és legegyszerűbb módszer aAz SSH szervernek meg kell változtatnia a használt portot. Alapértelmezés szerint az SSH szerver a 22. porton fut. Megváltoztatásához nyisson meg egy terminál ablakot. A terminálablakon belül SSH az SSH szervert tároló távoli számítógépre.

ssh user@local-ip-address

Miután bejelentkezett, hagyja abba a szokásos felhasználót a Root-ba. Ha megvan a Root-fiók, jelentkezzen be su jó választás. Máskülönben hozzá kell férnie sudo.

su -

vagy

sudo -s

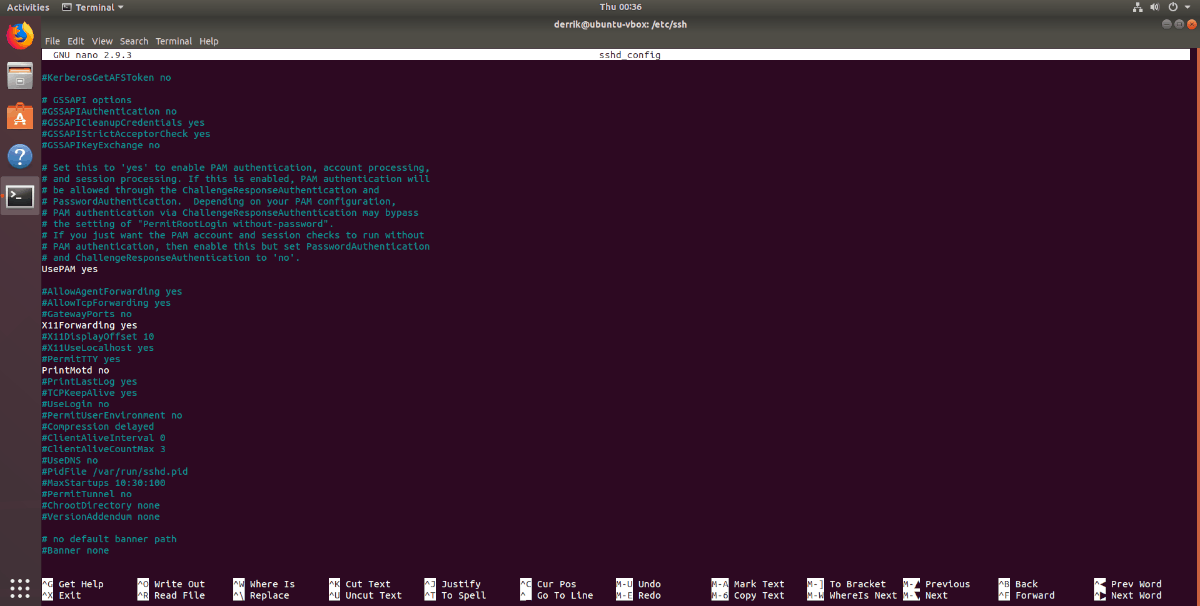

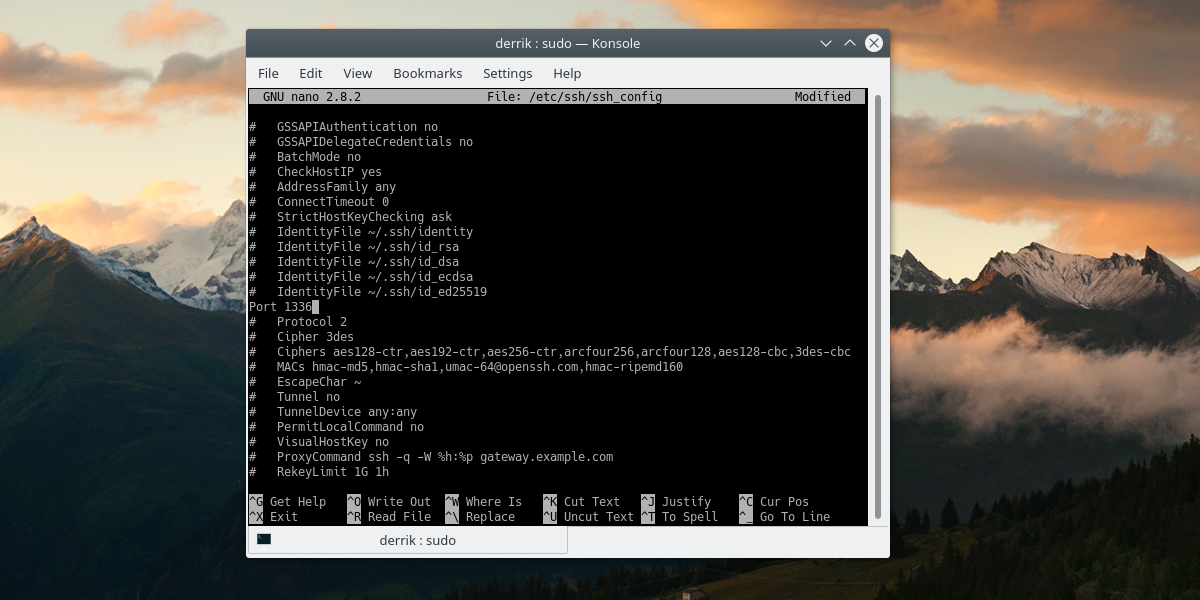

Most, hogy megvan a rendszergazdai hozzáférése, nyissa meg az SSH konfigurációs fájlt a Nano-ban.

nano /etc/ssh/sshd_config

Görgessen a „Port 22” konfigurációs fájljában. Távolítsa el a # ha van ilyen, akkor változtassa meg „22 ″ egy másik számra. Általában elegendő egy 100 feletti, vagy akár az 1000 tartományba eső port. A portszám megváltoztatása után nyomja meg a gombot Ctrl + O billentyűzet-kombináció a szerkesztések mentéséhez. Ezután lépjen ki a szerkesztőből a megnyomásával Ctrl + X.

A konfigurációs fájl szerkesztése nem fogja azonnal átváltani az SSH-kiszolgálót a megfelelő port használatára. Ehelyett manuálisan újra kell indítania a szolgáltatást.

systemctl restart sshd

A systemctl parancs futtatásával indítsa újra az SSH démont, és alkalmazza az új beállításokat. Ha a démon újraindítása sikertelen, akkor másik lehetőség az SSH szervergép újraindítása:

reboot

A démon (vagy a gép) újraindítása után az SSH nem érhető el a 22. porton keresztül. Ennek eredményeként az SSH-n keresztüli csatlakozáshoz a port manuális megadása szükséges.

Megjegyzés: feltétlenül módosítsa az „1234” értéket az SSH konfigurációs fájlban beállított porttal.

ssh -p 1234 user@local-ip-address

Jelszavas bejelentkezés letiltása

Az SSH-kiszolgálók biztonságos védelmének másik nagyszerű módja aztávolítsa el a jelszó bejelentkezést, és ehelyett az SSH kulcsokon keresztül lépjen át a bejelentkezésre. Az SSH-kulcs útvonalának megkeresése bizalmi kört hoz létre az SSH-kiszolgáló és a távoli gépek között, amelyek rendelkeznek a kulccsal. Ez egy titkosított jelszófájl, amelyet nehéz megtörni.

Állítson be egy SSH kulcsot a kiszolgálón. Ha elkészítette a kulcsokat, nyisson meg egy terminált és nyissa meg az SSH konfigurációs fájlt.

su -

vagy

sudo -s

Ezután nyissa meg a konfigurációt Nano-ban a következőkkel:

nano /etc/ssh/sshd_config

Alapértelmezés szerint az SSH-kiszolgálók a hitelesítést kezelika felhasználó jelszavát. Ha biztonságos jelszóval rendelkezik, ez jó módszer, de a titkosított SSH-kulcs megbízható gépeken gyorsabb, kényelmesebb és biztonságosabb. A „jelszó nélküli bejelentkezésre” való áttérés befejezéséhez keresse meg az SSH konfigurációs fájlt. Görgessen ezen a fájlon belül és keresse meg a „PasswordAuthentication” bejegyzést.

Távolítsa el a # szimbólumot a „PasswordAuthentication” elõtt, és ellenõrizze, hogy a „nem” szó szerepel-e rajta. Ha minden jól néz ki, a gombbal mentse el a szerkesztéseket az SSH konfigurációba Ctrl + O a billentyűzeten.

A konfiguráció mentése után zárja be a Nano-t a Ctrl + X, és indítsa újra az SSHD-t a módosítások alkalmazásához.

systemctl restart sshd

Ha nem használja a systemd-t, próbálkozzon az SSH újraindításával a következő paranccsal:

service ssh restart

Legközelebb, amikor egy távoli gép megpróbálja bejelentkezni erre az SSH szerverre, ellenőrzi a helyes kulcsokat, és jelszó nélkül engedi be őket.

A Root Account letiltása

A Root-fiók letiltása az SSH-kiszolgálón:a kár csökkentésének módja, amely akkor fordulhat elő, ha illetéktelen felhasználó hozzáférést szerez az SSH-n keresztül. A Root-fiók letiltásához elengedhetetlen, hogy az SSH-kiszolgálón legalább egy felhasználó megszerezze a Root-ot sudo segítségével. Ez biztosítja, hogy továbbra is rendszerszintű hozzáférést szerezzen, ha erre szüksége van, a Root jelszó nélkül.

Megjegyzés: győződjön meg arról, hogy azok a felhasználók, akik hozzáférhetnek a Root privilégiumokhoz sudo-n keresztül, biztonságos jelszóval rendelkeznek, vagy ha a super-felhasználói fiók letiltása értelmetlen.

A Root letiltásához emelje fel a terminált a superuser jogosultságokra:

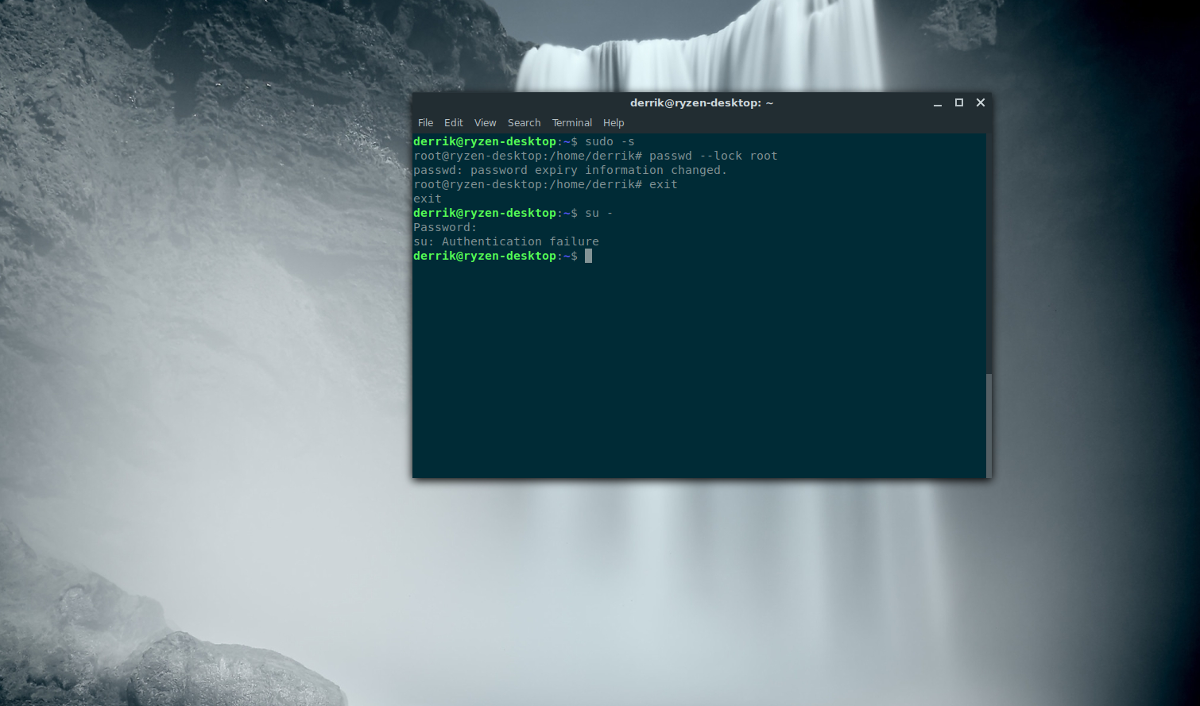

sudo -s

A sudo -s használata megkerüli a bejelentkezés szükségességét su, és ehelyett egy gyökérhéjat ad a sudoers fájlon keresztül. Most, hogy a héj superuser hozzáféréssel rendelkezik, futtassa a Jelszó parancsot, és keresse meg a Root fiókot -zár.

passwd --lock root

A fenti parancs futtatása becsapja a Root-fiók jelszavát, így jelentkezik be keresztül su lehetetlen. Mostantól kezdve a felhasználók csak SSH-ként léphetnek be helyi felhasználóként, majd sudo jogosultságokkal válhatnak Root-fiókra.

Hozzászólások