A Linux hosszú ideje jó hírnevet szerzett magánakbiztonság a homályosság révén. A felhasználók előnye az volt, hogy nem voltak a hackerek elsődleges célpontjai, és nem kellett aggódniuk. Ez a tény már nem érvényes, és 2017-ben és 2018-ban hackerek nagy számát tapasztaltuk meg, amelyek Linux hibákat és hibákat használnak fel, és trükkös módszereket találtak a rosszindulatú programok, vírusok, rootkit-ek telepítésére és még sok másra.

A kizsákmányolás, rosszindulatú programok közelmúltbeli áradása miattés más, a Linux felhasználókat sértő rossz dolgokra, a nyílt forráskódú közösség a biztonsági szolgáltatások felváltásával reagált. Ennek ellenére nem elég, és ha Linuxot használ egy szerveren, akkor érdemes átnézni a listánkat és megtanulni, hogyan lehetne javítani a Linux szerver biztonságát.

1. Használja a SELinux-et

A SELinux, az AKA Security-Enhanced Linux egybiztonsági eszköz, amely be van építve a Linux kernelbe. Ha engedélyezte, könnyen végrehajthatja a választott biztonsági politikát, amely egy sziklaszilárd Linux szerver számára kötelező.

Sok RedHat-alapú szerver operációs rendszer jöna SELinux engedélyezve és meglehetősen jó alapértelmezésekkel konfigurálva. Ennek ellenére nem minden operációs rendszer alapértelmezés szerint támogatja a SELinux-ot, ezért megmutatjuk, hogyan kell bekapcsolni.

Megjegyzés: Az Snap csomagokhoz az AppArmor szükséges, amely a SELinux alternatívája. Ha a SELinux használatát választja, bizonyos Linux operációs rendszereken előfordulhat, hogy a Snaps nem használható.

CentOS / RHEL

A CentOS és a RedHat Enterprise Linux is szállítják a SELinux biztonsági rendszert. Előre konfigurálva van a jó biztonság érdekében, így nincs szükség további utasításokra.

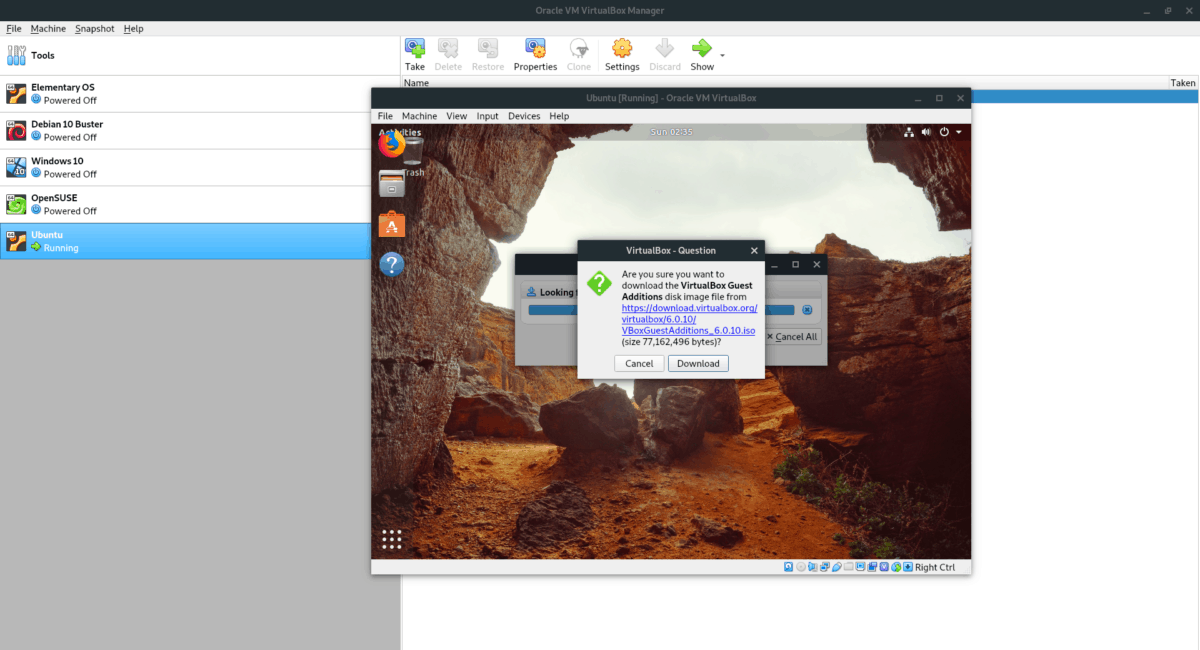

Ubuntu szerver

A Karmic Koala óta az Ubuntu nagyon egyszerűvé tette a SELinux biztonsági eszköz engedélyezését. A beállításhoz írja be a következő parancsokat.

sudo apt install selinux

Debian

Csakúgy, mint az Ubuntu esetében, a Debian nagyon egyszerűvé teszi a SELinux beállítását. Ehhez írja be a következő parancsokat.

sudo apt-get install selinux-basics selinux-policy-default auditd

Miután befejezte a SELinux telepítését a Debianon, ellenőrizze a szoftver Wiki bejegyzését. Nagyon sok információ szükséges, amely az operációs rendszeren történő használathoz szükséges.

SELinux kézikönyv

Miután a SELinux működött, tegyen egy szívességet és olvassa el a SELinux kézikönyvet. Tudja meg, hogyan működik. Szervere köszönöm!

A SELinux kézikönyv eléréséhez írja be a következő parancsot egy terminál munkamenetbe.

man selinux

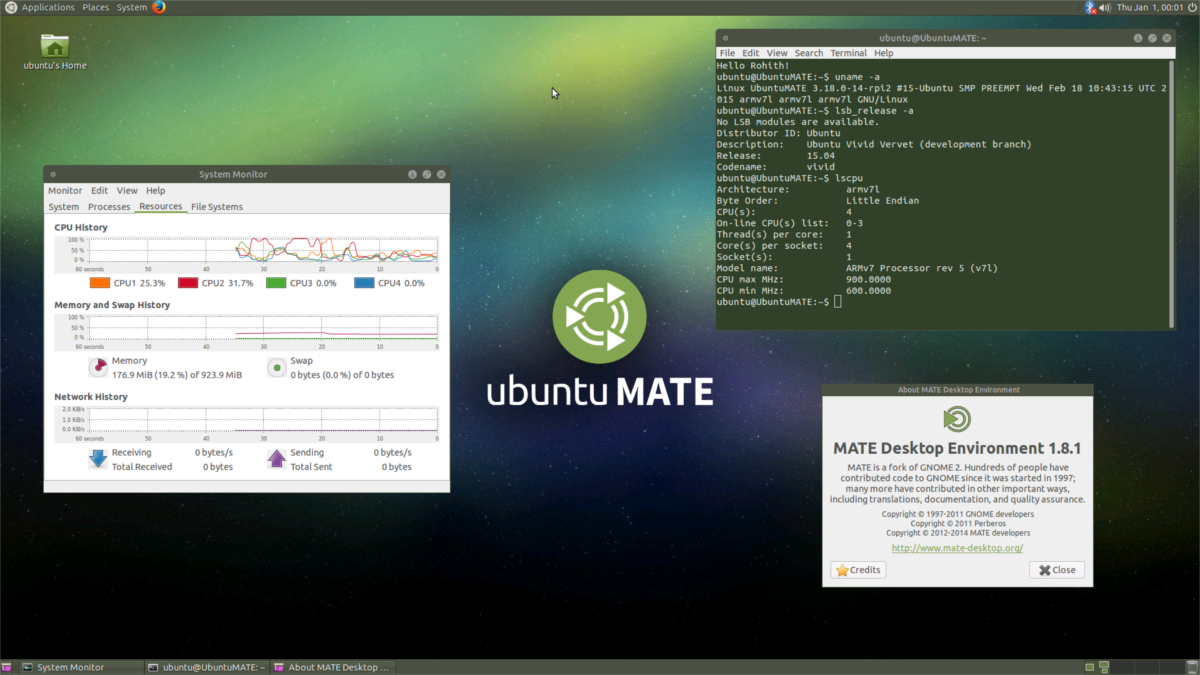

2. Kapcsolja ki a Root fiókot

Az egyik okosabb dolog, amit megtehetsz a biztonság érdekébena Linux szervernek ki kell állítania a Root fiókot, és csak a Sudoer jogosultságokat kell felhasználnia a rendszerfeladatok végrehajtására. Ha letiltja a hozzáférést ehhez a fiókhoz, akkor biztosítani tudja, hogy a rossz szereplők ne férjenek hozzá teljes mértékben a rendszerfájlokhoz, telepítsenek problémás programokat (például rosszindulatú programokat) stb.

A Root-fiók zárolása Linuxon egyszerű és egyszerűsok Linux szerver operációs rendszeren (például az Ubuntu) ez már óvatosságból ki van kapcsolva. A Root hozzáférés letiltásáról további információt az útmutatóban talál. Bemutatunk mindent arról, hogyan lehet lezárni a Root-fiókot.

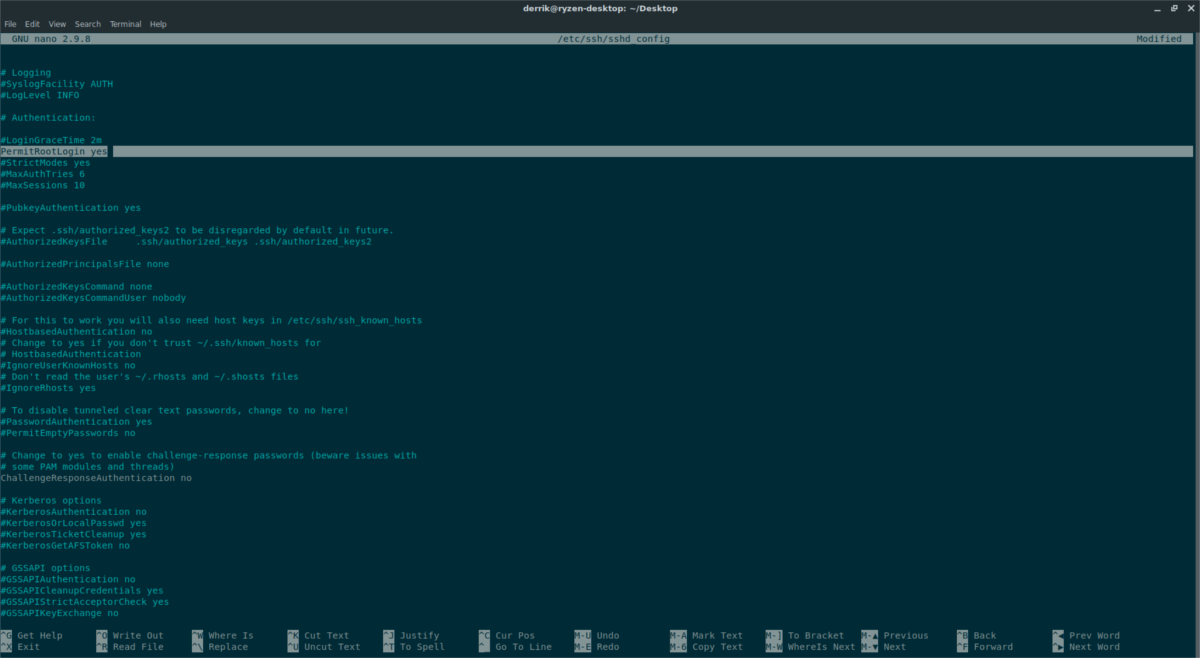

3. Biztosítsa az SSH szervert

Az SSH gyakran sok Linux komoly gyengeségeszervereket, mivel sok Linux rendszergazda inkább az alapértelmezett SSH-beállításokkal jár, mivel könnyebb őket felcsavarozni, ahelyett, hogy időbe telik, hogy mindent lezárjanak.

Ha apró lépéseket tesz az SSH szerver Linux rendszeren történő biztosításához, enyhítheti a jogosulatlan felhasználók jó részét, a rosszindulatú programok támadásait, az adatlopásokat és még sok minden mást.

A múltban az Addictivetips kapcsán mélyreható bejegyzés írtam arról, hogyan kell biztonságosítani a Linux SSH szervert. Az SSH-kiszolgáló lezárásáról további információt itt talál.

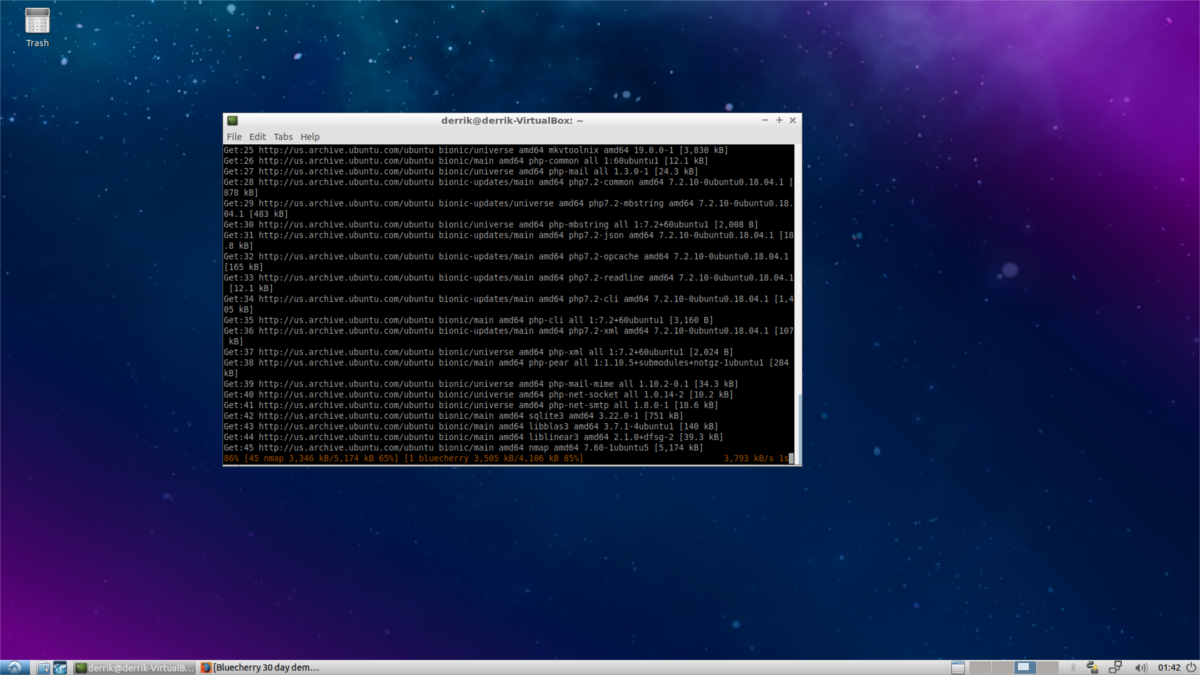

4. Mindig telepítse a frissítéseket

Ez nyilvánvalónak tűnik, de te lennélmeglepődve, amikor megtudta, hogy hány Linux-kiszolgáló-üzemeltető feladja a frissítéseket a rendszerén. A választás érthető, mivel minden frissítés megcsavarhatja a futó alkalmazásokat, de ha úgy dönt, hogy elkerüli a rendszerfrissítéseket, akkor kimarad a biztonsági javításoktól, amelyek javítják a hackerek által a Linux rendszerek felfrissítéséhez használt kihasználásokat és hibákat.

Igaz, hogy a termelési Linux frissítéseA szerver sokkal idegesítőbb lesz, mint valaha az Asztalon. Az egyszerű tény az, hogy a javítások telepítéséhez nem szabad minden megállítani. Ennek megkerülése érdekében fontolja meg a tervezett frissítési ütemezés beállítását.

Egyértelművé téve, hogy a frissítési ütemezésben nincs meghatározott tudomány. Ezek a felhasználástól függően változhatnak, de a legjobb biztonság érdekében a javításokat hetente vagy kéthetente kell telepíteni.

6. Nincsenek harmadik fél által készített szoftveralkalmazások

A Linux használatának nagyszerű dolog az, hogy ha teszüksége van egy programra, mindaddig, amíg a megfelelő disztribúciót használja, rendelkezésre áll egy harmadik féltől származó szoftvertároló. A probléma az, hogy ezeknek a szoftvereknek a repo-jelei megzavarhatják a rendszerét, és a rosszindulatú programok rendszeresen megjelennek benne. Tény, hogy ha egy Linux telepítést futtat, amely nem ellenőrzött, harmadik féltől származó forrásból származik, akkor problémák merülnek fel.

Ha hozzáférnie kell a szoftverhez, akkor azA Linux operációs rendszer alapértelmezés szerint nem terjeszthető, hagyja ki a Snap csomagok harmadik fél által készített szoftveralkalmazásait. Több tucat szerver-szintű alkalmazás található az üzletben. A legjobban, hogy a Snap áruház minden alkalmazásának rendszeresen ellenőrzi a biztonsági ellenőrzéseket.

Szeretne többet megtudni a Snapról? Nézze meg a témához fűződő üzenetünket, hogy megtudja, hogyan lehet működtetni a Linux szerveren!

7. Használjon tűzfalat

A kiszolgálón hatékony tűzfalrendszerrel rendelkezikminden. Ha rendelkezik ilyennel, elkerülheti a bosszantó betolakodókat, amelyekkel egyébként kapcsolatba kerülne. Másrészt, ha nem állít be hatékony tűzfalrendszert, akkor a Linux szervere súlyosan sérül.

Nagyon sok különböző tűzfal létezikmegoldások Linux rendszeren. Ezt szem előtt tartva, egyesek könnyebben érthetők, mint mások. Messze a Linux egyik legegyszerűbb (és leghatékonyabb) tűzfala a FirewallD

Megjegyzés: A FirewallD használatához olyan kiszolgáló operációs rendszert kell használnia, amely rendelkezik a SystemD init rendszerrel.

A FirewallD engedélyezéséhez először telepítenie kell azt. Indítson el egy terminál ablakot, és írja be a Linux operációs rendszerének megfelelő parancsokat.

Ubuntu szerver

sudo systemctl disable ufw sudo systemctl stop ufw sudo apt install firewalld

Debian

sudo apt-get install firewalld

CentOS / RHEL

sudo yum install firewalld

A rendszerre telepített szoftver esetén engedélyezze azt a Systemd segítségével.

sudo systemctl enable firewalld sudo systemctl start firewalld

Következtetés

A biztonsági kérdések egyre gyakoribbak a Linux rendszerenszervereket. Sajnos, mivel a Linux egyre népszerűbbé válik a vállalati térségben, ezek a kérdések csak egyre inkább elterjedtek lesznek. Ha betartja a listán szereplő biztonsági tippeket, akkor képes lesz megakadályozni a támadások többségét.

Hozzászólások