Senki sem akarja, hogy létrejöjjön a hálózata rosszindulatú felhasználók célpontja, akik megpróbálják ellopni a vállalati adatokat vagy károsítani a szervezetet. Ennek megakadályozása érdekében meg kell találnia a módját annak biztosítására, hogy a lehető legkevesebb lehetőség legyen a belépésre. És ezt részben azzal lehet elérni, hogy megbizonyosodik arról, hogy a hálózat minden egyes sebezhetősége ismert, megoldott és kijavítva van-e. És azok a sebezhetőségek, amelyeket nem lehet megjavítani, hogy van valami a helyzetben az enyhítésük érdekében. Az első lépés nyilvánvaló; ellenőrizze a hálózatot a sebezhetőség szempontjából. Ez egy olyan típusú szoftver feladata, amelyet sebezhetőségi letapogató eszközöknek hívnak. Ma áttekintettük a 6 legjobb sebezhetőségi szkennelő eszközt és szoftvert.

Kezdjük azzal, hogy beszélünk a hálózatrólsebezhetőség - vagy mondhatjuk, hogy sebezhetőség - és próbáljuk megmagyarázni, mi ezek. A következőkben megbeszéljük a sebezhetőségi szkennelő eszközöket. Leírjuk, hogy kinek kell és miért. Mivel a sebezhetőségi szkenner a biztonsági réskezelési folyamat egyetlen elemét képezi - bár fontos is -, erről beszélünk a következőkben. Ezután meglátjuk, hogyan működnek általában a sebezhetőségi szkennerek. Mindegyik eltérő, de lényegükben gyakran több hasonlóság, mint különbség van. Mielőtt áttekintenénk a legjobb biztonsági résű szkennelő eszközöket és szoftvereket, megvitatjuk azok főbb jellemzőit.

Bevezetés a biztonsági résbe

A számítógépes rendszerek és hálózatok elérték amagasabb szintű bonyolultság, mint valaha. A mai átlagos szerver általában több száz folyamatot futtathat. Ezek a folyamatok mindegyike számítógépes program, néhányuk nagy programok, amelyek több ezer sornyi forráskódból állnak. És ezen a kódon belül valószínűleg vannak mindenféle váratlan dolgok. Előfordulhat, hogy egy fejlesztő a hátsó ajtó funkcióját hozzáadta a hibakeresés megkönnyítéséhez. És később ez a szolgáltatás tévesen eljuttatta a végleges kiadáshoz. Előfordulhatnak olyan hibák is a bemeneti validálásban, amelyek váratlan és nemkívánatos eredményeket eredményeznek bizonyos körülmények között.

Ezek bármelyike felhasználható a hozzáférés megkísérlésérerendszerek és adatok. Van egy hatalmas közösség az emberek között, akiknek nincs semmi jobbuk, ha megtalálják ezeket a lyukakat, és kihasználják őket a rendszerük megtámadására. A sérülékenységeket nevezzük ezeknek a lyukaknak. Ha nem hagyják figyelmen kívül, a sérülékenységeket a rosszindulatú felhasználók felhasználhatják a rendszerhez és az adatokhoz való hozzáféréshez - vagy, ami még rosszabb lehet, az ügyfél adataihoz -, vagy egyéb módon olyan károkat okozhatnak, mint például a rendszerek használhatatlanná tétele.

A sebezhetőség mindenütt megtalálható. Gyakran megtalálhatók a kiszolgálókon vagy az operációs rendszereken futó szoftverekben, de vannak olyan hálózati eszközökben is, mint például kapcsolók, útválasztók és akár olyan biztonsági eszközök, mint például a tűzfalak. Tényleg mindenhol meg kell keresni őket.

Beolvasó eszközök - Mik azok és hogyan működnek?

A biztonsági rés szkennelési vagy értékelési eszközei megvannakegy elsődleges funkció: a rendszerek, eszközök, berendezések és szoftverek sebezhetőségeinek azonosítása. Szkennereknek hívják őket, mert általában átvizsgálják az Ön berendezéseit, hogy megkeressék az ismert sebezhetőségeket.

De hogyan találják meg a sebezhetőséget kereső eszközök?sérülékenységek, amelyek jellemzően nincsenek láthatóan? Ha ezek nyilvánvalóak lennének, a fejlesztők a szoftver kiadása előtt megkeresették volna őket. Kedves, ha olyan vírusvédelmi szoftverek, amelyek vírusdefiníciós adatbázisokat használnak a számítógépes vírusleírások felismerésére, a legtöbb sebezhetőségi szkenner a sebezhetőségi adatbázisokra és a szkennelési rendszerekre támaszkodik. Ezeket a sebezhetőségi adatbázisokat a jól ismert független biztonsági tesztelő laboratóriumoktól lehet beszerezni, amelyek a szoftverek és a hardverek sebezhetőségeinek felkutatására szolgálnak, vagy az eszköz gyártójának saját tulajdonában álló adatbázisok. Ahogy vártad, a kapott észlelés szintje csak olyan jó, mint az eszköz által használt sebezhetőségi adatbázis.

Beolvasó eszközök - Ki igényli őket?

A kérdésre egyszavas válasz elég szépnyilvánvaló: bárki! Jó agyában senki sem gondol arra, hogy számítógépet valamilyen vírusvédelem nélkül működtet manapság. Hasonlóképpen, egyetlen hálózati adminisztrátornak sem szabad legalább a biztonsági rés észlelésének valamilyen formája. A támadások bárhonnan érkezhetnek, és elérhetik, ahol a legkevésbé számítasz rájuk. Tudnia kell az expozíció kockázatát.

Valószínűleg ez lehet valamielméletileg kézzel. Gyakorlatilag ez szinte lehetetlen munka. Ha csak a biztonsági résekre vonatkozó információkat talál, és nem is beszélve a rendszerek jelenlétéről, óriási mennyiségű erőforrást igényel. Néhány szervezet elkötelezett a sebezhetőségek felkutatása mellett, és gyakran száz, ha nem több ezer embert foglalkoztatnak.

Bárki, aki számos számítógépes rendszert kezel vagyaz eszközök nagyban profitálnának a sebezhetőséget lekérdező eszköz használatából. Ezenkívül az olyan szabályozási szabványok betartása, mint például a SOX vagy a PCI-DSS, gyakran felhatalmazza az Ön feladatait. És még ha nem is megkövetelik, a megfelelés gyakran könnyebb lesz bebizonyítani, ha be tudja mutatni, hogy a hálózatán sebezhetőséget keres.

Sebezhetőség kezelése dióhéjban

A sebezhetőségeket felismerheti valamilyen módszerrela szoftver eszköz elengedhetetlen. Ez a támadások elleni védelem első lépése. De ez haszontalan, ha nem része a teljes biztonsági réskezelési folyamatnak. A behatolás-érzékelő rendszerek nem behatolás-megelőző rendszerek, és hasonlóan a hálózati sebezhetőséget kereső eszközök - vagy legalább ezek többsége - csak a sebezhetőségeket érzékelik és figyelmeztetnek a jelenlétükre.

Ez akkor rajtad múlik, a rendszergazdavalamilyen eljárás a felfedezett sérülékenységek kezelésére. A felismerésük első lépése a biztonsági rések felmérése. Gondoskodni szeretne arról, hogy az észlelt sebezhetőségek valóban megjelenjenek. A sérülékenységet vizsgáló eszközök inkább az óvatosság szempontjából hibáznak, és sokan bizonyos számú hamis pozitív eredményt jelentenek. És ha valódi sebezhetőséggel jár, akkor valószínűleg nem jelentenek valódi gondot. Például, a kiszolgálón nem használt, nyílt IP-port nem jelent problémát, ha közvetlenül egy olyan portot blokkoló tűzfal mögött helyezkedik el.

A sérülékenységek felmérése után itt az idejedöntse el, hogyan kezelje és javítsa ki őket. Ha ezeket olyan szoftverben találták meg, amelyet a szervezet alig használ - vagy egyáltalán nem is használ - akkor a legjobb megoldás az, ha eltávolítja a sérülékeny szoftvert és kicseréli egy másik, hasonló funkciót kínáló szoftverre. Más esetekben a sérülékenységek kijavítása ugyanolyan egyszerű, mint a szoftver kiadójától kapott néhány javítás alkalmazása vagy a legújabb verzióra történő frissítés. Számos biztonsági rést leolvasó eszköz azonosítja a megtalált biztonsági rések elérhető javításait. Az egyéb biztonsági réseket egyszerűen kijavíthatjuk néhány konfigurációs beállítás módosításával. Különösen igaz ez a hálózati eszközökre, de ez megtörténik a számítógépen futó szoftverekkel is.

A biztonsági rés szkennelő eszközeinek főbb jellemzői

Sok dologra van szükség, amikor figyelembe kell vennikiválaszt egy sebezhetőséget kereső eszközt. Ezen eszközök egyik legfontosabb szempontja a szkennelhető eszközök köre. Szeretne egy olyan eszközt, amely képes lesz a beolvasni az összes berendezést. Ha például sok Linus-kiszolgáló van, akkor olyan eszközt kell választania, amely képes beolvasni őket, és nem csak a Windows-eszközöket kezeli. Azt is meg akarja választani, hogy melyik szkenner legyen a lehető legpontosabb a környezetében. Nem akarna belemerülni haszontalan értesítésekbe és hamis pozitív üzenetekbe.

Egy másik fő megkülönböztető tényező aaz eszköz sebezhetőségi adatbázisa. Az eladó karbantartja, vagy független szervezettől származik? Mennyire rendszeresen frissítik? Helyben vagy a felhőben tárolja? Fizetnie kell-e külön díjat a sebezhetőségi adatbázis használatáért vagy a frissítések beszerzéséért? Mindezeket meg kell tudni, mielőtt kiválasztja az eszközét.

Egyes sérülékenységi szkennerek többet fognak használnibehatoló szkennelési módszer, amely potenciálisan befolyásolhatja a rendszer teljesítményét. Ez nem feltétlenül rossz dolog, mivel a leginkább zavaróak gyakran a legjobb szkennerek, de ha ezek befolyásolják a rendszer teljesítményét, akkor tudni kell róla, és ennek megfelelően ütemeznie kell a szkennelést. Egyébként az ütemezés a hálózati sebezhetőséget lekérdező eszközök egy másik fontos szempontja. Néhány eszköznek még nincs ütemezett vizsgálata, és manuálisan kell elindítani.

Legalább két további fontos jellemző vana sérülékenységi letapogató eszközök száma: riasztás és jelentés. Mi történik, ha sebezhetőséget találnak? Az értesítés világos és könnyen érthető? Hogyan készül? Képernyőn megjelenő felugró ablak, e-mail, szöveges üzenet? És ami még ennél is fontosabb: az eszköz nyújt némi betekintést az azonosított sérülékenységek kijavításához? Néhány eszköz megteszi, mások nem. Néhányan még bizonyos biztonsági réseket is automatikusan orvosoltak. Más eszközök integrálódnak a javításkezelő szoftverbe, mivel a javítás gyakran a legjobb módszer a sérülékenységek kijavítására.

A jelentéstételt illetően ez gyakran kérdésszemélyes preferencia. Gondoskodnia kell arról, hogy a várt és a jelentésekben megtalálható információk valóban ott legyenek. Egyes eszközöknek csak előre meghatározott jelentése van, mások lehetővé teszik a beépített jelentések módosítását. És a legjobb - legalábbis jelentési szempontból - lehetővé teszi az egyedi jelentések létrehozását a semmiből.

A 6 legfontosabb biztonsági rést leolvasó eszközünk

Most, hogy kicsit többet megtudtunksérülékenységi letapogató eszközöket, nézzük át a legmegfelelőbb vagy legérdekesebb csomagokat. Megpróbáltuk beépíteni a fizetett és az ingyenes eszközöket. Vannak olyan eszközök, amelyek ingyenes és fizetett változatban is elérhetők.

1. SolarWinds Network Configuration Manager (INGYENES PRÓBAVERZIÓ)

Ha még nem ismeri a SolarWinds szoftvert, akkor aA vállalat mintegy 20 éve gyártja a legjobb hálózati adminisztrációs eszközöket. A legjobb eszközök között a SolarWinds Network Performance Monitor folyamatosan nagy dicsérettel és dicsőséggel bír, és az egyik legjobb SNMP hálózati sávszélességet figyelő eszköz. A cég kissé híres ingyenes szerszámaival is. Ezek kisebb eszközök, amelyeket a hálózatkezelés egy meghatározott feladatának kezelésére terveztek. Ezen legismertebb eszközök között szerepel az alhálózati számológép és a TFTP szerver.

Az az eszköz, amelyet itt szeretnénk bemutatni, az SolarWinds Network Configuration Manager. Ez azonban nem igazán sebezhetőségletapogató eszköz. De két konkrét ok van, miért döntöttünk úgy, hogy felvesszük ezt az eszközt a listánkba. A terméknek van egy sebezhetőségi elemző funkciója, és egy adott típusú sebezhetőséggel foglalkozik, amely fontos, de nem sok más eszköz foglalkozik a hálózati eszközök téves konfigurációjával.

A SolarWinds Network Configuration Manager alkalmazásaiAz elsődleges segédeszköz, mint sebezhetőségi letapogató eszköz, a hálózati eszközök konfigurációinak validálása hibák és mulasztások szempontjából. Az eszköz időről időre ellenőrizheti az eszköz konfigurációját a változások szempontjából. Ez azért is hasznos, mert néhány támadást az eszköz hálózati konfigurációjának - amely gyakran nem olyan biztonságos, mint a szerver - olyan módon történő módosításával indítják el, hogy megkönnyítsék a hozzáférést más rendszerekhez. Az eszköz segíthet a szabványok betartásában vagy az automatizált hálózati konfigurációs eszközöknek való megfelelésben is, amelyek szabványos konfigurációkat telepíthetnek, észlelhetnek a folyamaton kívüli változásokat, ellenőrizhetnek konfigurációkat és még a jogsértéseket is helyrehozhatják.

A szoftver integrálódik a Nemzeti rendszerhezSebezhetőségi adatbázis, amely miatt még inkább meg kell érdemelnünk a listánkat. Hozzáférést biztosít a legfrissebb CVE-khez a Cisco-eszközök biztonsági réseinek azonosításához. Minden ASS, IOS vagy Nexus operációs rendszert futtató Cisco készülékkel működni fog. Valójában két másik hasznos eszköz, az ASA Network Insights és a Nexus Network Insights, közvetlenül a termékbe van beépítve.

A SolarWinds hálózati konfigurációjának áraiA menedzser kezdőbetűje 2895 dollár, akár 50 kezelt csomópontnál, és a csomópontok számától függ. Ha szeretné kipróbálni ezt az eszközt, ingyenesen letölthető a 30 napos próbaverzió a SolarWinds oldalról.

- INGYENES PRÓBAVERZIÓ: SolarWinds Network Configuration Manager

- Hivatalos letöltés: https://www.solarwinds.com/network-configuration-manager

2. Microsoft Baseline Security Analyzer (MBSA)

Vagy a Microsoft Baseline Security Analyzer, vagyAz MBSA egy kissé régebbi eszköz a Microsoft-tól. Annak ellenére, hogy kevésbé ideális lehetőség a nagy szervezetek számára, az eszköz alkalmas lehet a kisebb vállalkozásokra is, akik csak maroknyi szerverrel rendelkeznek. Ez egy Microsoft eszköz, ezért jobb, ha nem azt várja el, hogy szkennelésnek látszik, hanem a Microsoft termékei, különben csalódni fognak. Ellenőrzi a Windows operációs rendszert, valamint néhány szolgáltatást, például a Windows tűzfalat, SQL szervert, IIS és Microsoft Office alkalmazásokat.

De ez az eszköz nem keresi a konkrét információkatsebezhetőségeket, mint a többi biztonsági rést leolvasók. Ennek hiányát a javítócsomagokat, a szervizcsomagokat és a biztonsági frissítéseket, valamint az adminisztrációs problémákat kereső rendszereket kell megkeresnie. Az MBSA jelentéskészítő motorja lehetővé teszi a hiányzó frissítések és téves konfigurációk listáját.

Mivel a Microsoft egyik régi eszköze, az MBSA nem azteljesen kompatibilis a Windows 10 rendszerrel. A 2.3-as verzió működni fog a Windows legújabb verziójával, de a hamis pozitív eredmények tisztításához és a nem elvégzhető ellenőrzések kijavításához szükség lehet bizonyos módosításokra. Például ez az eszköz hamisan jeleníti meg, hogy a Windows Update nem engedélyezett a Windows 10 rendszeren. A termék másik hátránya, hogy nem fog felismerni a nem Microsoft vagy az összetett sebezhetőségeket. Ez az eszköz egyszerűen használható, és jól elvégzi a munkáját. Ez nagyon tökéletes eszköz lehet egy kisebb szervezet számára, csupán néhány Windows számítógéppel.

3. Nyitott biztonsági rés-értékelési rendszer (OpenVAS)

Következő eszközünk a nyílt biztonsági résÉrtékelési rendszer vagy OpenVAS. Ez számos szolgáltatás és eszköz keretét képezi. Mindegyik kombinálva átfogó és hatékony sebezhetőségi szkennelő eszközzé teszi. Az OpenVAS mögött meghúzódó keret a Greenbone Networks sebezhetőség-menedzsment megoldásának része, amelynek elemei körülbelül tíz éve járulnak hozzá a közösséghez. A rendszer teljesen ingyenes, és legtöbb komponense nyílt forráskódú, bár néhány nem. Az OpenVAS szkenner több mint ötven ezer hálózati biztonsági rési tesztet tartalmaz, amelyeket rendszeresen frissítenek.

Az OpenVAS két elsődleges alkotóeleme van. Az első elem az OpenVAS szkenner. Mint a neve is sugallja, a felelős a célszámítógépek tényleges szkenneléséért. A második elem az OpenVAS manager, amely kezeli az összes többi dolgot, például a szkenner vezérlését, az eredmények összevonását és a központi SQL adatbázisban való tárolását. A rendszer böngésző alapú és parancssori felhasználói felületeket is tartalmaz. A rendszer másik alkotóeleme a hálózati biztonsági rés teszteinek adatbázisa. Ez az adatbázis frissítéseket kaphat az ingyenes Greenborne közösségi hírcsatornából vagy a fizetett Greenborne biztonsági hírcsatornából.

4. Retina hálózati közösség

A Retina Network Community aa Retina hálózati biztonsági szkenner a AboveTrusttól, amely az egyik legismertebb sebezhetőségi szkenner. Ez az átfogó sebezhetőségi szkenner funkciókkal teli. Az eszköz alaposan ki tudja értékelni a hiányzó javításokat, a nulla napos biztonsági réseket és a nem biztonságos konfigurációkat. Büszkélkedhet a munkafunkciókhoz igazított felhasználói profilokkal is, ezzel egyszerűsítve a rendszer működését. Ez a termék egy metro stílusú, intuitív felhasználói felületet tartalmaz, amely lehetővé teszi a rendszer ésszerű működését.

A Retina Network Community ugyanazt használjaa sebezhetőségi adatbázis fizetett testvéreként. Ez egy széles körű adatbázis a hálózati sebezhetőségekről, a konfigurációs problémákról és a hiányzó javításokról, amelyet automatikusan frissít és az operációs rendszerek, eszközök, alkalmazások és virtuális környezetek széles skáláját fedezi. Ebben a témában a termék teljes mértékben támogatja a VMware környezeteket, és magában foglalja az online és offline virtuális kép szkennelést, a virtuális alkalmazás szkennelést és a vCenterrel történő integrációt.

Nagyon hátrányos azonban a retinaHálózati közösség. Az eszköz 256 IP-cím beolvasására korlátozódik. Ez valószínűleg nem igazán néz ki, ha nagy hálózatot kezel, de sok kisebb szervezet számára több mint elegendő lehet. Ha a környezetük ennél nagyobb, akkor minden, amit erről a termékről elmondtunk, igaz a nagy testvérére is, a Retina Network Security Scannerre, amely Standard és Unlimited kiadásban is elérhető. Mindkét kiadás ugyanazzal a kibővített szolgáltatáskészlettel rendelkezik, mint a Retina Network Community szkenner.

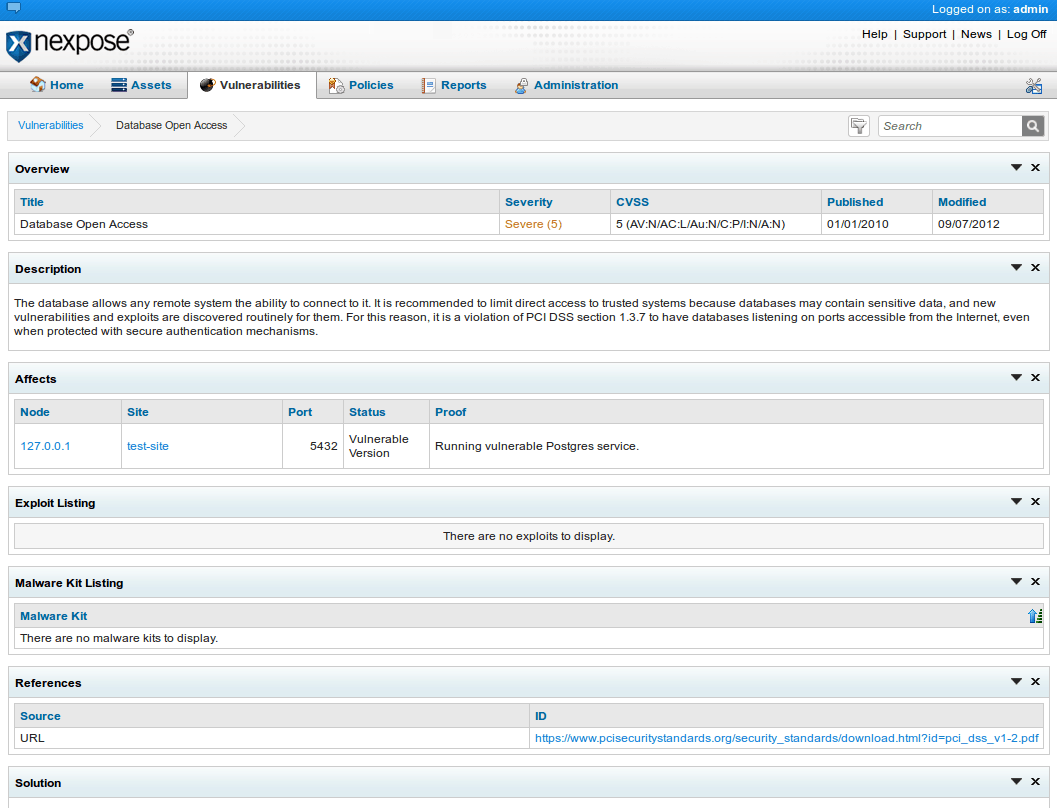

5. Nexpose közösségi kiadás

Lehet, hogy nem olyan népszerű, mint a Retina, deA Nexpose a Rapid7-től egy másik jól ismert sebezhetőségi szkenner. A Nexpose Community Edition a Rapid7 átfogó sebezhetőségi szkennerének kissé lecsökkenttett változata. A termék korlátozásai azonban fontosak. Például, a terméket csak legfeljebb 32 IP-cím beolvasására használhatja. Ez csak a legkisebb hálózatok számára teszi a jó lehetőséget. Ezenkívül a termék csak egy évig használható. Kiváló, ha élni tud a termékével.

A Nexpose Community Edition fizikailag fog futniWindows vagy Linux rendszert futtató gépek. Virtuális készülékként is kapható. Széles körű szkennelési képességei fogják kezelni a hálózatokat, operációs rendszereket, webes alkalmazásokat, adatbázisokat és virtuális környezeteket. A Nexpose Community Edition adaptív biztonságot használ, amely automatikusan felismeri és kiértékeli az új eszközöket és az új sebezhetőségeket, amikor hozzáférnek a hálózatához. Ez a szolgáltatás a VMware és az AWS dinamikus kapcsolatokkal együtt működik. Ez az eszköz integrálódik a Sonar kutatási projektbe is, hogy valódi élő megfigyelést biztosítson. A Nexpose Community Edition integrált házirend-szkennelést biztosít a népszerű szabványok, például a CIS és a NIST betartásának elősegítéséhez. És utoljára, de nem utolsósorban: az eszköz intuitív helyreállítási jelentései lépésről lépésre ismertetik a helyreállítási lépéseket.

Hozzászólások