Mindenki azt akarja, hogy a betolakodók ne kerüljenek belőleház. Hasonlóképpen - és hasonló okokból a hálózati rendszergazdák arra törekszenek, hogy a betolakodók távol maradjanak az általuk kezelt hálózatoktól. Sok mai szervezet egyik legfontosabb eszköze az adatok. Annyira fontos, hogy sok rossz szándékú személy nagyon sokáig megy az adatok ellopására. Ezt a technikák hatalmas választékával teszik meg, hogy jogosulatlanul férjenek hozzá hálózatokhoz és rendszerekhez. Az ilyen támadások száma úgy tűnik, hogy az utóbbi időben exponenciálisan növekedett, és reagálva rendszereket építenek be azok megelőzésére. Ezeket a rendszereket behatolás-megelőző rendszereknek (IPS) hívják. Ma átnézzük a behatolásmegelőzési rendszerek legmegfelelőbb rendszereit.

Kezdjük azzal, hogy megpróbáljuk jobban meghatározni, mitA behatolás megelőzése. Ez természetesen azt is jelenti, hogy azt is meg kell határoznunk, mi a behatolás. Ezután megvizsgáljuk a különféle észlelési módszereket, amelyeket általában használnak, és hogy milyen javítási intézkedéseket hajtanak végre az észleléskor. Ezután röviden beszélünk a passzív behatolás megelőzéséről. Statikus intézkedések, amelyeket be lehet vezetni, amelyek drasztikusan csökkenthetik a behatolási kísérletek számát. Meglepődhet, ha megtudja, hogy ezek közül néhánynak semmi köze nincs a számítógépekhez. Csak akkor, amikor mindnyájan ugyanazon az oldalon vagyunk, végül áttekinthetjük a behatolások megelőzésének legjobb rendszereit.

Behatolásmegelőzés - mi ez az egész?

Évekkel ezelőtt a vírusok voltak csak az egyetlena rendszergazdák aggályai. A vírusok olyan pontra jutottak, ahol annyira általánosak voltak, hogy az ipar vírusvédelmi eszközök kifejlesztésével reagált. Manapság senki sem gondolja komoly felhasználó számára, hogy számítógépe vírusvédelem nélkül működjön. Noha már nem hallunk sok vírust, az új fenyegetés a behatolás vagy a rosszindulatú felhasználók jogosulatlan hozzáférése az Ön adataihoz. Mivel az adatok gyakran a szervezet legfontosabb eszközei, a vállalati hálózatok rossz szándékú hackerek célpontjává váltak, amelyek nagymértékben megy keresztül, hogy hozzáférjenek az adatokhoz. Csakúgy, mint a vírusvédelmi szoftverek voltak a válaszok a vírusok elterjedésére, az Intrusion Prevention Systems a válasz a betolakodó támadásokra.

A behatolás-megelőző rendszerek lényegében kettőt csinálnakdolgokat. Először észlelik a betolakodási kísérleteket, és bármilyen gyanús tevékenység észlelésekor különböző módszereket használnak a megállítás vagy blokkolás érdekében. Kétféle módon lehet észlelni a behatolási kísérleteket. Az aláírás-alapú észlelés a hálózati forgalom és adatok elemzésével működik, és a behatolási kísérletekkel kapcsolatos konkrét mintákat keresi. Ez hasonló a hagyományos vírusvédelmi rendszerekhez, amelyek a vírusdefiníciókra támaszkodnak. Az aláírás-alapú behatolás-észlelés behatolás-aláírásokra vagy mintákra támaszkodik. Ennek az észlelési módszernek a legfontosabb hátránya, hogy a szoftverbe kell betöltenie a megfelelő aláírásokat. És amikor új támadási módszert alkalmaznak, általában késés mutatkozik a támadási aláírások frissítése előtt. Egyes szállítók nagyon gyorsan szolgáltatnak frissített támadási aláírásokat, míg mások sokkal lassabbak. Az aláírások frissítésének gyakorisága és gyorsasága fontos tényező, amelyet figyelembe kell venni a szállító kiválasztásakor.

Az anomália-alapú észlelés jobb védelmet nyújta nulla napos támadások ellen azoknak, amelyek a detektálási aláírások megkezdése előtt történtek, esélyük volt frissíteni. A folyamat rendellenességeket keres az ismert behatolási minták felismerése helyett. Például, akkor aktiválódik, ha valaki egymás után többször próbál hozzáférni egy rossz jelszóval ellátott rendszerhez, ami a brutális erő támadásának általános jele. Ez csak egy példa, és tipikusan több száz gyanús tevékenység létezik, amelyek kiválthatják ezeket a rendszereket. Mindkét detektálási módszernek megvannak az előnyei és hátrányai. A legjobb eszközök azok, amelyek az aláírás és a viselkedés elemzése kombinációját használják a legjobb védelem érdekében.

A behatolási kísérlet észlelése az első részhogy megakadályozzuk őket. A felismerés után a behatolásmegelőző rendszerek aktívan működnek az észlelt tevékenységek leállításában. Ezek a rendszerek számos különféle korrekciós intézkedést megtehetnek. Például felfüggeszthetik vagy más módon deaktiválhatják a felhasználói fiókokat. Egy másik tipikus művelet a támadás forrás IP-címének blokkolása vagy a tűzfalszabályok módosítása. Ha a rosszindulatú tevékenység egy meghatározott folyamatból származik, a megelőző rendszer megsemmisítheti a folyamatot. A védelmi folyamat elindítása egy másik általános reakció, és a legrosszabb esetekben az egész rendszert le lehet állítani a lehetséges károk korlátozása érdekében. A behatolás-megelőző rendszerek másik fontos feladata a rendszergazdák figyelmeztetése, az esemény rögzítése és a gyanús tevékenységek jelentése.

Passzív behatolás-megelőzési intézkedések

Míg a behatolás-megakadályozó rendszerek védelmet nyújtanakakkor sokféle támadás ellen semmi sem ver túl jó, régimódi passzív behatolás-megelőzési intézkedéseket. Például az erős jelszavak kikényszerítése kiváló módszer a sok behatolás elleni védelemhez. Egy másik egyszerű védelmi intézkedés a berendezés alapértelmezett jelszavainak megváltoztatása. Noha ez ritkábban fordul elő a vállalati hálózatokban - bár nem hallhatatlan -, túl gyakran láttam olyan internetes átjárókat, amelyek még mindig rendelkeztek alapértelmezett rendszergazdai jelszavukkal. Míg a jelszavak kérdésében a jelszó öregedése újabb konkrét lépés, amelyet be lehet hozni a behatolási kísérletek csökkentése érdekében. Bármely jelszó, még a legjobb is, megtörténhet, feltéve, hogy elég idő áll rendelkezésre. A jelszó öregedése biztosítja, hogy a jelszavak megváltoznak, mielőtt feltörik őket.

Csak példák voltak arra, hogy mit lehet tennipasszív módon megakadályozzák a behatolást. Írhatnánk egy egész posztot arról, hogy milyen passzív intézkedéseket lehet bevezetni, de ma nem ez a célunk. Célunk inkább a legjobb aktív behatolás-megelőző rendszerek bemutatása.

A legjobb behatolás-megelőző rendszerek

A listánk különböző eszközök keverékét tartalmazzaa behatolási kísérletekkel szembeni védelemre használható. A mellékelt eszközök többsége valódi behatolás-megakadályozó rendszerek, de olyan eszközöket is beépítünk, amelyek - bár nem ilyenként kerülnek forgalomba - felhasználhatók a behatolások megakadályozására. Az első bejegyzésünk egy ilyen példa. Ne felejtse el, hogy a használt eszköz kiválasztásakor mindennél jobban meg kell határoznia, hogy mi az Ön egyedi igényei. Tehát, nézzük meg, hogy mi az egyik legfontosabb eszközünk.

1. SolarWinds Napló- és eseménykezelő (INGYENES PRÓBAVERZIÓ)

A SolarWinds egy jól ismert név a hálózatbanadminisztráció. Megalapozott hírnévnek örvend annak érdekében, hogy elkészíti a legjobb hálózati és rendszergazdai eszközöket. Kiemelkedő terméke, a Network Performance Monitor következetesen szerepel a rendelkezésre álló legfontosabb hálózati sávszélességet figyelő eszközök között. A SolarWinds számos ingyenes eszközéről is híres, amelyek mindegyike a hálózati rendszergazdák speciális igényeinek felel meg. A Kiwi Syslog Server vagy a SolarWinds TFTP szerver két kiváló példa erre az ingyenes eszközre.

Ne hagyd, hogy a SolarWinds Napló- és eseménykezelőA neve becsap téged. Sokkal több van rajta, mint szemmel látni. A termék néhány fejlett funkciója behatolás-érzékelő és -megelőző rendszernek minősíti, míg mások a biztonsági információk és eseménykezelés (SIEM) sorozatába sorolják be. Az eszköz például valósidejű eseménykorrelációt és valósidejű helyreállítást tartalmaz.

- INGYENES PRÓBAVERZIÓ: SolarWinds Napló- és eseménykezelő

- Hivatalos letöltési link: https://www.solarwinds.com/log-event-manager-software/registration

A SolarWinds Napló- és eseménykezelő büszkélkedhet a gyanús azonnali észleléséveltevékenység (behatolás-észlelési funkció) és automatizált válaszok (behatolás-megelőző funkció). Ez az eszköz biztonsági események kivizsgálására és kriminalisztikára is felhasználható. Használható enyhítési és megfelelési célokra. Az eszköz audit által bevált jelentést tartalmaz, amely felhasználható a különféle szabályozási kereteknek, például a HIPAA, a PCI-DSS és a SOX megfelelés igazolására is. Az eszköz rendelkezik a fájl integritásának és az USB-eszközök megfigyelésének is. A szoftver minden fejlett funkciója inkább egy integrált biztonsági platformmá teszi, mint pusztán a napló- és eseménykezelő rendszert, amiben a neve elhitt.

A behatolás megelőzésének jellemzői SolarWinds Napló- és eseménykezelő úgy működik, hogy végrehajtja az Aktív nevű tevékenységeketVálasz minden veszély fenyegetése esetén. Különböző válaszok kapcsolhatók össze konkrét riasztásokkal. A rendszer például írhat a tűzfalatáblákba, hogy blokkolja a gyanús tevékenységeket végzőként azonosított forrás IP-cím hálózati hozzáférését. Az eszköz felfüggesztheti a felhasználói fiókokat, leállíthatja vagy elindíthatja a folyamatokat és leállíthatja a rendszereket. Emlékeztetni fog arra, hogy pontosan ezeket a korrekciós intézkedéseket mi korábban azonosítottuk.

Árképzés a SolarWinds Napló- és eseménykezelő a megfigyelt csomópontok száma szerint változik. Az árak 4585 dollártól kezdődnek akár 30 megfigyelt csomóponttól, és akár 2500 csomóponthoz licenceket lehet megvásárolni, így a termék nagyon skálázható. Ha el akarja vinni a terméket próbaüzemre, és meggyőződhet róla, hogy az Ön számára megfelelő-e, ingyenes, teljes értékű, 30 napos próbaverzió áll rendelkezésre.

2. Splunk

Splunk valószínűleg az egyik legnépszerűbb behatolás-megelőző rendszer. Számos különféle kiadásban érhető el, különféle sportkészletekkel. Splunk vállalati biztonság-vagy Splunk ES, mint gyakran nevezik, - amire szükség van a valódi behatolás-megelőzéshez. A szoftver valós időben figyeli a rendszer adatait, keresve a sebezhetőségeket és a rendellenes tevékenység jeleit.

A biztonsági válasz az egyik erős termékmegfelel és mi teszi behatolás-megelőző rendszerré. Használja azt, amit az eladó az Adaptive Response Framework (ARF) nevez. Integrálódik a több mint 55 biztonsági gyártó berendezéseivel, és automatikus válaszokat képes végrehajtani, felgyorsítva a kézi feladatokat. Ez a kombináció, ha az automatikus kármentesítés és a kézi beavatkozás biztosítja a legjobb eséllyel a kezed gyors megszerzését. Az eszköz egyszerű és nem zavart felhasználói felülettel rendelkezik, így nyerő megoldást kínál. További érdekes védelmi funkciók közé tartozik a „Jegyzetek” funkció, amely a felhasználó által testreszabható figyelmeztetéseket jeleníti meg, és az „Asset Investigator” a rosszindulatú tevékenységek megjelölésére és a további problémák megelőzésére.

Splunk vállalati biztonságÁrazási információk nem állnak rendelkezésre könnyen. A részletes árajánlatért kapcsolatba kell lépnie a Splunk értékesítésével. Ez egy nagyszerű termék, amelyre ingyenes próbaverzió áll rendelkezésre.

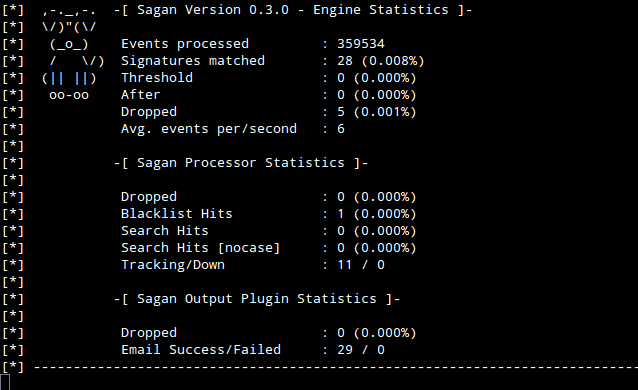

3. Sagan

Sagan alapvetően egy ingyenes behatolásérzékelő rendszer. Azonban az eszköz, amelynek szkript-végrehajtási lehetőségei vannak, és amely beillesztheti azt a Behatolás Megelőző Rendszerek kategóriába. Sagan behatolási kísérleteket észlel a naplófájlok megfigyelésén keresztül. Ön is kombinálhatja Sagan Snort-tal, amely a kimenetet továbbítja a Sagan néhány eszközt biztosítva az eszközhöz hálózati alapú behatolás-észlelési képességeket. Valójában, Sagan számos más eszközről, például Bro-tól vagy Suricata-tól érkezhet bemenet, több eszköz képességeivel kombinálva a lehető legjobb védelmet.

Van egy fogás SaganA szkript-végrehajtási képességek azonban. Meg kell írni a helyreállítási szkripteket. Noha ezt az eszközt nem lehet a legjobban használni a behatolás elleni egyedüli védelemhez, ez egy olyan rendszer kulcsfontosságú eleme lehet, amely több eszközt magában foglal, a különböző forrásokból származó események korrelációjával, és a sok termék közül a legjobbakat nyújtja.

Míg Sagan csak Linux, Unix és Mac OS rendszerekre telepíthető,csatlakozhat a Windows rendszerekhez, hogy megkapja az eseményeket. A Sagan további érdekes szolgáltatásai közé tartozik az IP-cím helymeghatározása és az elosztott feldolgozás.

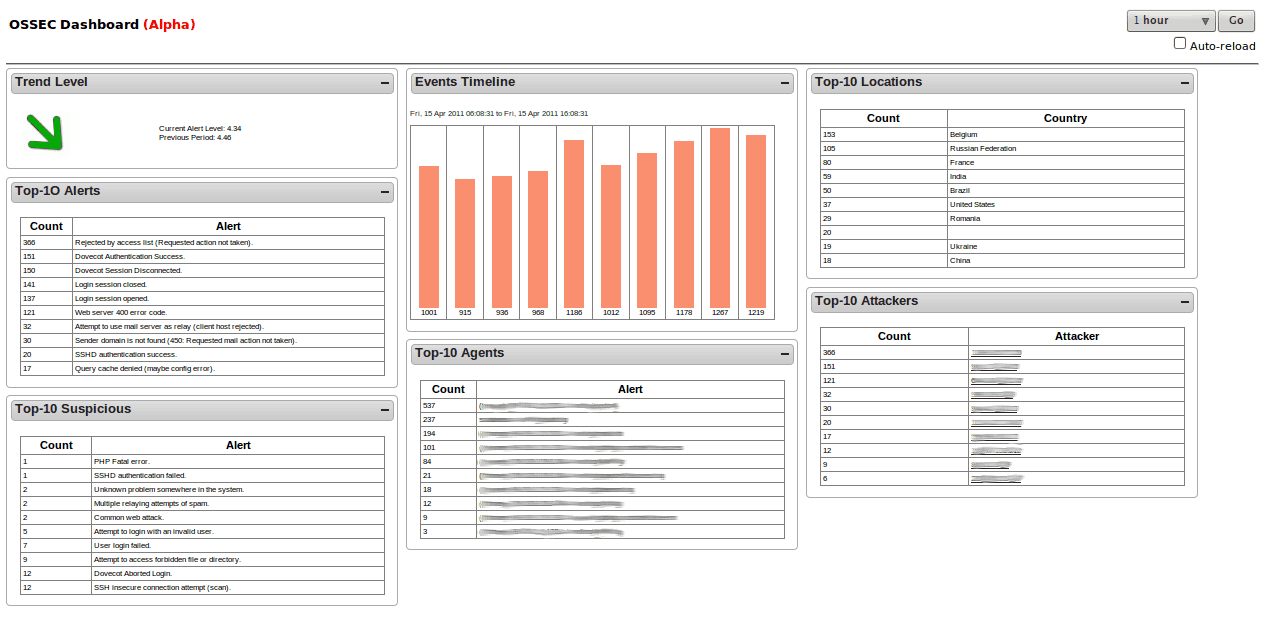

4. OSSEC

Nyílt forráskódú biztonságvagy OSSEC, az egyik vezető nyílt forrású gazdagép-alapúBehatolásérzékelő rendszer. Két okból szerepeltetjük a listánkban. Népszerűsége olyan, hogy bele kellett foglalnunk, különös tekintettel arra, hogy az eszköz lehetővé teszi azoknak a műveleteknek a meghatározását, amelyeket automatikusan hajtanak végre minden egyes riasztás kiváltásakor, így bizonyos behatolás-megelőzési képességeket kínálva. OSSEC a Trend Micro tulajdona, az informatikai biztonság egyik vezető neve és az egyik legjobb vírusvédelmi csomag készítője.

Unix-szerű operációs rendszerekre telepítve,a szoftver észlelési motorja elsősorban a napló- és a konfigurációs fájlokra összpontosít. Létrehozza a fontos fájlok ellenőrző összegeit, és időről időre ellenőrzi azokat, figyelmeztetve vagy javító intézkedést kezdeményezve, amikor furcsa történik. Ezenkívül figyelni fog és figyelmeztet minden olyan rendellenes kísérletre, amely a gyökér eléréséhez vezet. Windows rendszeren a rendszer figyelemmel kíséri a jogosulatlan beállításjegyzék-módosításokat is, mivel ezek a rosszindulatú tevékenységek visszajelzőjei lehetnek. Bármely észlelés riasztást vált ki, amely megjelenik a központi konzolon, miközben az értesítéseket e-mailben is elküldjük.

OSSEC egy host alapú behatolásvédelmi rendszer. Mint ilyen, telepíteni kell minden védeni kívánt számítógépre. A központi konzol azonban egyesíti az egyes védett számítógépekről származó információkat az egyszerűbb kezelés érdekében. A OSSEC A konzol csak Unix-szerű operációs rendszereken fut, de egy ügynök rendelkezésre áll a Windows gazdagépek védelmére. Alternatív megoldásként más eszközöket, például Kibana vagy Graylog is lehet használni az eszköz előlapjaként.

5. Nyílt WIPS-NG

Nem voltunk biztosak abban, hogy bele kell-e foglalnunk Nyílt WIPS NG a listánkon. Többet róla egy pillanat alatt. Főleg azért tette, mert az egyetlen termék, amely kifejezetten a vezeték nélküli hálózatokat célozza meg. Nyílt WIPS NG–Ahol a WIPS a vezeték nélküli behatolást jelentiPrevenciós rendszer - egy nyílt forráskódú eszköz, amely három fő alkotóelemből áll. Először ott van az érzékelő. Ez egy buta folyamat, amely egyszerűen rögzíti a vezeték nélküli forgalmat és elküldi azt a szervernek elemzésre. Mint valószínűleg kitalálta, a következő elem a szerver. Összesíti az összes érzékelő adatait, elemzi az összegyűjtött adatokat és reagál a támadásokra. Ez a komponens a rendszer szíve. Végül, de nem utolsósorban az interfész összetevője, amely a grafikus felhasználói felület, amelyet a kiszolgáló kezelésére és a vezeték nélküli hálózaton található fenyegetésekkel kapcsolatos információk megjelenítésére használ.

A fő ok, amiért habozott, mielőtt belefoglaltuk volna Nyílt WIPS NG listánk szerint nem olyan jó, mint amilyenmindenkinek tetszik a termék fejlesztője. Ugyanazon fejlesztőtől, mint az Aircrack NG, egy vezeték nélküli csomag-szippantó és jelszó-krakkoló tartozik minden WiFi-hacker eszközkészletéhez. Ez megnyitja a vitát a fejlesztő etikájáról és néhány felhasználót óvatossá tesz. Másrészt a fejlesztői háttér bizonyítéknak tekinthető a Wi-Fi biztonsággal kapcsolatos mély ismeretei iránt.

6. fail2ban

fail2ban egy viszonylag népszerű ingyenes host behatolásérzékelő rendszer behatolás-megelőző funkciókkal. A szoftver úgy működik, hogy megfigyeli a rendszernaplófájlokat gyanús eseményekre, például sikertelen bejelentkezési kísérletekre vagy kihasználásokra. Amikor a rendszer valami gyanút észlel, a helyi tűzfalszabályok automatikus frissítésével reagál, hogy blokkolja a rosszindulatú viselkedés forrás IP-címét. Ez természetesen azt jelenti, hogy a tűzfal valamilyen folyamata fut a helyi gépen. Ez az eszköz elsődleges hátránya. Bármely más önkényes művelet - például valamilyen javító szkript végrehajtása vagy e-mail értesítések küldése - konfigurálható.

fail2ban több előre beépített érzékelővel van ellátvaszűrőknek nevezett eseményindítók, amelyek a leggyakoribb szolgáltatásokra, például az Apache, a Courrier, az SSH, az FTP, a Postfix és még sok másra terjednek ki. Mint mondtuk, a kármentesítési műveleteket a gazdagép tűzfalatábláinak módosításával hajtják végre. fail2ban támogatja a Netfilter, az IPtables vagy a TCP Wrapper hosts.deny tábláját. Minden szűrőt egy vagy több művelethez társíthatunk. A szűrőket és a műveleteket együttesen börtönnek nevezik.

7. Bro hálózati biztonsági figyelő

A Bro hálózati biztonsági figyelő egy másik ingyenes hálózati behatolás-észlelésrendszer IPS-szerű funkcióval. Két fázisban működik, először naplózza a forgalmat, majd elemzi. Ez az eszköz több rétegben működik, egészen az alkalmazási rétegig, ami a megosztott behatolási kísérletek jobb észlelését szolgálja. A termék elemző modulja két elemből áll. Az első elemet Event Engine-nek hívják, és célja az eseményindító események, például TCP-kapcsolatok vagy HTTP-kérelmek nyomon követése. Az eseményeket ezután a Policy Scripts, a második elem elemzi. A házirend-parancsfájlok feladata annak eldöntése, hogy aktiválnak-e riasztást, indítanak-e műveletet vagy figyelmen kívül hagyják az eseményt. Az a lehetőség, hogy elindít egy akciót, a Bro hálózati biztonsági figyelő annak IPS funkcionalitása.

A Bro hálózati biztonsági figyelő van néhány korlátozása. Csak a HTTP, DNS és FTP tevékenységeket fogja követni, és az SNMP forgalmat is figyeli. Ez azonban jó dolog, mert az SNMP-t gyakran használják hálózati megfigyeléshez, annak súlyos biztonsági hibái ellenére. Az SNMP alig rendelkezik beépített biztonsággal és titkosítatlan forgalmat használ. Mivel a protokoll felhasználható a konfigurációk módosítására, a rosszindulatú felhasználók könnyen felhasználhatják azt. A termék figyelemmel kíséri az eszközkonfiguráció változásait és az SNMP csapdákat. Telepíthető Unix, Linux és OS X rendszerekre, de a Windows számára nem érhető el, ami talán a legfontosabb hátránya. Egyébként ez egy nagyon érdekes eszköz, amelyet érdemes kipróbálni.

Hozzászólások