Nem szeretném, ha túl paranoidnak hangzik, bár énvalószínűleg igen, de a kiberbűnözés mindenütt megtalálható. Minden szervezet válhat a hackerek célpontjává, akik megpróbálják elérni az adataikkal. Ezért elengedhetetlen, hogy szemmel tartsuk a dolgokat, és ügyeljünk arra, hogy ne váljunk ilyen rossz szándékú személyek áldozatává. A legelső védelmi vonal egy Behatolásérzékelő rendszer. Host-alapú A rendszerek az észlelést gazdaszinten alkalmazzák, és általában a legtöbb behatolási kísérletet gyorsan észlelik, és azonnal értesítik Önt, hogy orvosolhassa a helyzetet. Olyan sok gazdagép-alapú behatolásdetektálásA rendelkezésre álló rendszerek esetében kihívást jelenthet az Ön helyzetének legmegfelelőbb kiválasztása. A világosabb látás érdekében összeállítottuk a legjobb host-alapú behatolás-észlelési rendszerek listáját.

Mielőtt feltárnánk a legjobb eszközöket, áttekintjükröviden, és vessen egy pillantást a behatolás-érzékelő rendszerek különféle típusaira. Néhányuk gazdagép, míg mások hálózati alapúak. Megmagyarázjuk a különbségeket. Ezután megvitatjuk a különböző behatolás-észlelési módszereket. Néhány eszköz aláírás-alapú megközelítést alkalmaz, míg mások gyanús viselkedés figyelésére törekszenek. A legjobbak mindkettő kombinációját használják. Mielőtt folytatnánk, elmagyarázzuk a behatolás-észlelés és a behatolás-megelőző rendszerek közötti különbségeket, mivel fontos megérteni, mit vizsgálunk. Ezután készen állunk ennek a postának a lényegére, a legjobb host-alapú behatolás-észlelési rendszerekre.

A behatolásérzékelő rendszerek két típusa

Alapvetően kétféle behatolás létezikÉrzékelő rendszerek. Noha célja azonos - bármilyen behatolási kísérlet vagy gyanús tevékenység gyors észlelése behatolási kísérlethez vezethet, ők különböznek egymástól az észlelés helyén. Ez egy olyan koncepció, amelyet gyakran végrehajtási pontnak is neveznek. Mindegyik típusnak vannak előnyei és hátrányai, és általában véve nincs egyetértés abban, hogy melyik előnyösebb. Valójában a legjobb - vagy a legbiztonságosabb - megoldás valószínűleg az, amely mindkettőt egyesíti.

Behatolásjelző rendszerek (HIDS)

Az első típusú behatolásérzékelő rendszer, aaz egyik, amelyet ma érdekelünk, a házigazda szintjén működik. Lehet, hogy kitalálta ezt a nevéből. A HIDS például a különböző naplófájlokat és folyóiratokat ellenőrzi a gyanús tevékenység jeleit illetően. A behatolási kísérletek észlelésének másik módja az, ha a fontos konfigurációs fájlokat illetéktelen változtatásokkal ellenőrzik. Megvizsgálhatják ugyanazokat a konfigurációs fájlokat az ismert ismert behatolási minták szempontjából. Például, egy bizonyos behatolási módszer működhet úgy, hogy egy paramétert hozzáad egy adott konfigurációs fájlhoz. Egy jó host-alapú behatolás-érzékelő rendszer ezt fogja elérni.

A HIDS legtöbbször közvetlenül a telepítésre kerülaz eszközök, amelyeket védeni szándékoztak. Telepítenie kell őket minden számítógépére. Másoknak csak egy helyi ügynököt kell telepíteniük. Néhányan távolról is elvégzik minden munkájukat. Függetlenül attól, hogy működnek, a jó HIDS rendelkezik egy központi konzollal, ahol ellenőrizheti az alkalmazást és megtekintheti annak eredményeit.

Hálózati behatolásérzékelő rendszerek (NIDS)

Egy másik típusú behatolásjelző rendszer, az úgynevezettA hálózati behatolásérzékelő rendszerek vagy NIDS a hálózat határán működnek az észlelés végrehajtása érdekében. Hasonló módszereket alkalmaznak, mint host behatolás-érzékelő rendszerek, például gyanús tevékenységeket észlelnek és ismert behatolási mintákat keresnek. A naplók és a konfigurációs fájlok megtekintése helyett a hálózati forgalmat figyelik és megvizsgálnak minden csatlakozási kérelmet. Egyes behatolási módszerek kihasználják az ismert sebezhetőségeket azáltal, hogy szándékosan hibásan elkészített csomagokat küldenek a gazdagépeknek, és így különféle módon reagálnak, ami lehetővé teszi azok megsértését. A hálózati behatolás-érzékelő rendszer könnyen felismeri az ilyen kísérletet.

Egyesek szerint a NIDS jobb, mint őkészleli a támadásokat még azelőtt, hogy eljutnának a rendszeréhez. Egyesek jobban kedvelik őket, mert nem igényelnek semmilyen telepítést az egyes gazdagépeken, hogy hatékonyan megvédjék őket. Másrészt kevés védelmet nyújtanak a bennfentes támadások ellen, amelyek sajnos egyáltalán nem ritkák. A felderítéshez a támadónak egy olyan utat kell használnia, amely áthalad a NIDS-en. Ezen okok miatt a legjobb védelem valószínűleg a kétféle eszköz kombinációjának használatából származik.

Behatolás-észlelési módszerek

Csakúgy, mint kétféle behatolásAz érzékelőeszközök esetében főleg két különböző módszer létezik a behatolási kísérletek észlelésére. A detektálás lehet aláírás-alapú, vagy anomália-alapú. Az aláírás-alapú behatolás-észlelés az adatok elemzésével történik, amelyek behatolási kísérletekkel társultak. Ez hasonló a hagyományos vírusvédelmi rendszerekhez, amelyek a vírusdefiníciókra támaszkodnak. Hasonlóképpen, az aláírás-alapú behatolás-észlelés behatolási aláírásokra vagy mintákra támaszkodik. Összehasonlítják az adatokat a behatolásjelzéssel, hogy azonosítsák a kísérleteket. Fő hátrányuk, hogy nem működnek addig, amíg a megfelelő aláírásokat nem töltik fel a szoftverbe. Sajnos ez általában csak akkor következik be, ha bizonyos számú gépet megtámadtak, és a behatolásjelző aláíróknak volt idejük új frissítőcsomagok közzétételére. Egyes szállítók meglehetősen gyorsak, míg mások csak nappal később tudtak reagálni.

Anomálián alapuló behatolás-észlelés, a másikmódszer jobb védelmet nyújt a nulla napos támadások ellen, azok ellen, amelyek akkor fordulnak elő, ha bármilyen behatolás-észlelő szoftvernek esélye volt a megfelelõ aláírási fájl megszerzésére. Ezek a rendszerek rendellenességeket keresnek ahelyett, hogy megpróbálnák felismerni az ismert behatolási mintákat. Például azok elindulhatnak, ha valaki egymás után többször próbálkozik rossz jelszóval elérni a rendszert, ami a brutális erő támadásának általános jele. Bármilyen gyanús viselkedés gyorsan felismerhető. Minden detektálási módszernek megvannak az előnyei és hátrányai. A szerszámtípusokhoz hasonlóan a legjobb eszközök azok, amelyek az aláírás és a viselkedés elemzése kombinációját használják a legjobb védelem érdekében.

Érzékelés és megelőzés - Fontos megkülönböztetés

Beszéltünk a behatolásérzékelő rendszerekrőlde valószínűleg sokan hallottak már a behatolás-megelőző rendszerekről. A két fogalom azonos? A könnyű válasz nem, mivel a két eszköz különböző célt szolgál. Van azonban némi átfedés közöttük. Mint ahogyan a neve is sugallja, a behatolás-érzékelő rendszer behatolási kísérleteket és gyanús tevékenységeket észlel. Amikor valamit észlel, általában valamilyen formájú riasztást vagy értesítést vált ki. A rendszergazdáknak ezután meg kell tenniük a szükséges lépéseket a behatolási kísérlet leállítására vagy blokkolására.

Behatolásmegelőző rendszerek (IPS) készülnek a következőkre:megakadályozzák a behatolások teljes előfordulását. Az aktív IPS tartalmaz egy észlelési komponenst, amely automatikusan elindít bizonyos javító intézkedéseket, ha behatolási kísérlet észlelhető. A behatolás megelőzése passzív is lehet. A kifejezés bármi megnevezésére utal, amelyet megtettek vagy bevezettek a behatolások megakadályozására. Például a jelszó-megszilárdítás behatolás-megelőzési intézkedésnek tekinthető.

A legjobb behatolás-észlelő eszközök

Megvizsgáltuk a legjobb host-alapú piacotbehatolásjelző rendszerek. Amit Önnek kínálunk, a valódi HIDS és más szoftverek keveréke, amelyek - bár nem nevezik magukat behatolásjelző rendszereknek - rendelkeznek behatolás-érzékelő komponenssel, vagy felhasználhatók behatolási kísérletek észlelésére. Nézzük át a legjobb válogatásunkat, és nézzük meg azok legjobb tulajdonságait.

1. SolarWinds Napló- és eseménykezelő (Ingyenes próbaverzió)

Első bejegyzésünk a SolarWinds-től, egy általános névtől származika hálózati adminisztrációs eszközök területén. A cég körülbelül 20 éve működik, és hozta nekünk a legjobb hálózati és rendszergazdai eszközöket. Közismert számos ingyenes eszköz, amely a hálózati rendszergazdák speciális igényeit kielégíti. Az ingyenes eszközök két nagyszerű példája a Kiwi Syslog Server és az Advanced Subnet Calculator.

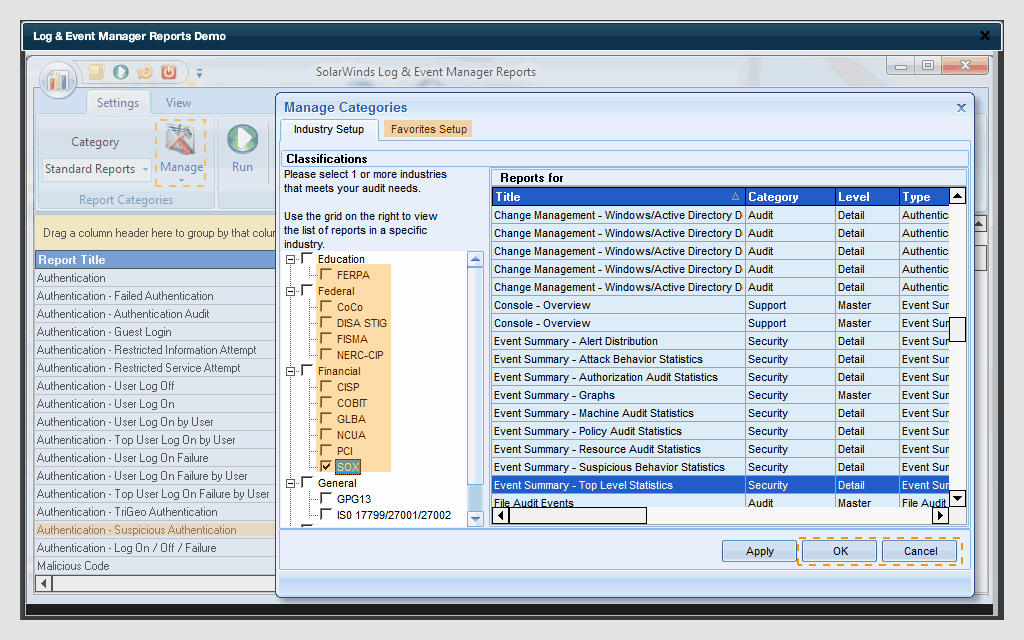

Ne hagyd, hogy a SolarWinds Napló- és eseménykezelőA neve becsap téged. Ez sokkal több, mint egy naplózás és eseménykezelő rendszer. A termék számos fejlett funkciója a biztonsági információk és eseménykezelés (SIEM) sorozatába helyezte. Más funkciók azt behatolás-felderítő rendszernek, és bizonyos mértékig még behatolás-megelőző rendszernek is minősítik. Ez az eszköz például valós idejű eseménykorrelációt és valósidejű helyreállítást tartalmaz.

- INGYENES PRÓBAVERZIÓ: SolarWinds Napló- és eseménykezelő

- Hivatalos letöltési link: https://www.solarwinds.com/log-event-manager-software/registration

A SolarWinds Napló- és eseménykezelő azonnali észlelést kínál a gyanús személyek számáratevékenység (IDS-szerű funkció) és automatizált válaszok (IPS-szerû funkció). Ezenkívül biztonsági események kivizsgálását és kriminalisztikáját is végezheti enyhítési és megfelelési célokból. Az audit által bevált jelentéseknek köszönhetően az eszköz felhasználható többek között a HIPAA, PCI-DSS és SOX megfelelés igazolására. Az eszköz rendelkezik a fájl integritásának megfigyelésével és az USB-eszközök megfigyelésével is, ami sokkal inkább egy integrált biztonsági platform, mint egy naplózás és eseménykezelő rendszer.

Árképzés a SolarWinds Napló- és eseménykezelő Akár 4585 dollárból indul, akár 30 megfigyelt csomóponthoz. Legfeljebb 2500 csomópont engedélyek megvásárolhatók, ezáltal a termék nagyon skálázható. Ha el akarja vinni a terméket próbaüzemre, és meggyőződhet róla, hogy az Ön számára megfelelő-e, ingyenes, teljes értékű 30 napos próbaverzió áll rendelkezésre.

2. OSSEC

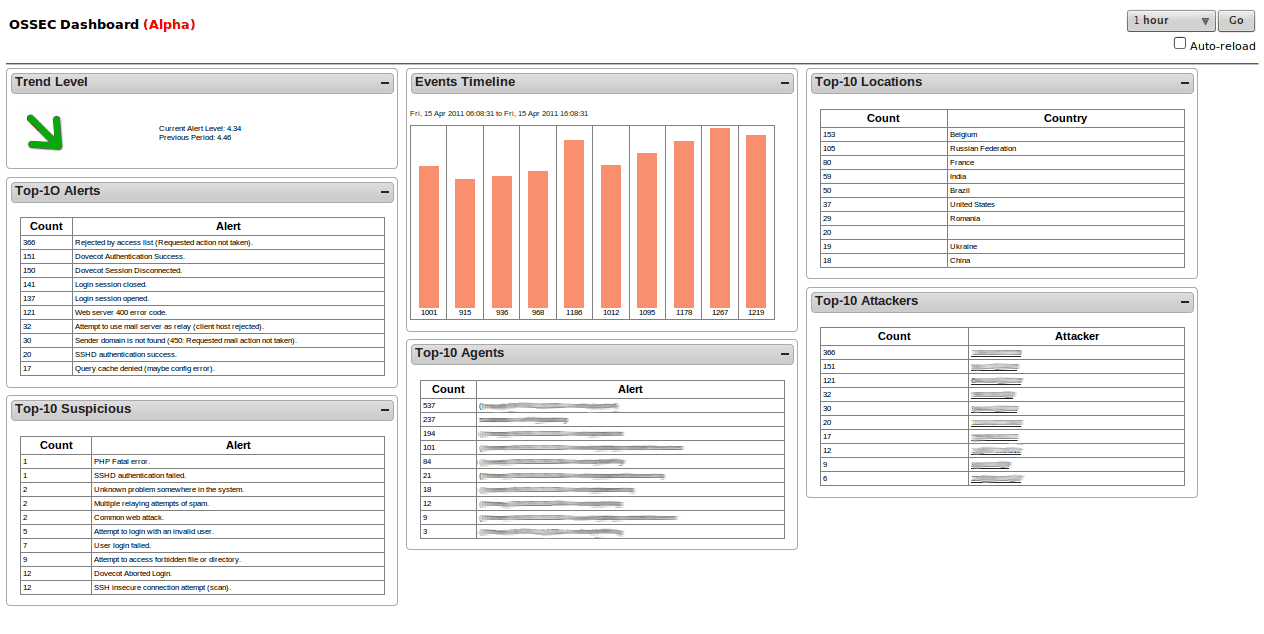

Nyílt forráskódú biztonságvagy OSSEC, messze a vezető nyílt forrású gazdagép-alapúbehatolásjelző rendszer. A termék a Trend Micro tulajdonában van, amely az informatikai biztonság egyik vezető neve és az egyik legjobb vírusvédelmi lakosztály gyártója. Unix-szerű operációs rendszerekre telepítve a szoftver elsősorban a napló- és a konfigurációs fájlokra összpontosít. Ez létrehozza a fontos fájlok ellenőrző összegeit és időről időre ellenőrzi azokat, figyelmeztetve, amikor furcsa történik. Ezenkívül figyelni fog és figyelmeztet minden olyan rendellenes kísérletre, amely a gyökér eléréséhez vezet. A Windows gazdagépeken a rendszer figyelemmel kíséri a jogosulatlan beállításjegyzék-módosításokat is, amelyek a rosszindulatú tevékenységek visszajelzőjelei lehetnek.

Annak köszönhetően, hogy host-alapú behatolás-érzékelő rendszer, OSSEC telepíteni kell minden védeni kívánt számítógépre. A központi konzol azonban egyesíti az egyes védett számítógépekről származó információkat az egyszerűbb kezelés érdekében. Amíg a OSSEC a konzol csak Unix-szerű operációs rendszereken fut,egy ügynök elérhető a Windows gazdagépek védelmére. Bármely észlelés riasztást vált ki, amely megjelenik a központi konzolon, miközben az értesítéseket e-mailben is elküldjük.

3. Samhain

Samhain egy másik jól ismert ingyenes host behatolásérzékelő rendszer. Főbb jellemzői, az IDS szempontjából, a fájl integritásának ellenőrzése és a naplófájl megfigyelése / elemzése. Ennél sokkal több. A termék végrehajtja a rootkit-észlelést, a portok figyelését, a gazember SUID végrehajtható fájlok és a rejtett folyamatok észlelését. Az eszközt a különféle operációs rendszereket futtató több állomás figyelésére tervezték, miközben központosított naplózást és karbantartást biztosítottak. Azonban, Samhain önálló alkalmazásként is használhatóegyetlen számítógép. A szoftver elsősorban POSIX rendszereken fut, mint például Unix, Linux vagy OS X. Windows rendszeren is futtatható Cygwin alatt, egy olyan csomagban, amely lehetővé teszi a POSIX alkalmazások futtatását Windowson, bár csak a megfigyelő ügynököt tesztelték ebben a konfigurációban.

Az egyik SamhainA legegyedibb szolgáltatás a lopakodó mód, amelylehetővé teszi futtatását anélkül, hogy a potenciális támadók észlelnék. A betolakodókról ismert, hogy gyorsan megölik az észlelési folyamatokat, amelyeket felismernek, amint belépnek a rendszerbe, mielőtt felfedezik őket, lehetővé téve számukra, hogy észrevétlenül maradjanak. Samhain szteganográfiai technikákat alkalmaz, hogy elrejtse folyamatait másoktól. Ezenkívül egy PGP-kulcsmal védi a központi naplófájljait és a konfigurációs biztonsági másolatait is, hogy megakadályozzák a hamisítást.

4. fail2ban

fail2ban egy ingyenes és nyílt forrású host behatolásérzékelő rendszer, amely bizonyos behatolás-megelőzési képességeket is tartalmaz. A szoftver eszköz figyeli a naplófájlokat a gyanús tevékenységek és események, például a sikertelen bejelentkezési kísérletek, a kizsákmányolás kihasználása stb. Esetén. Az eszköz alapértelmezett tevékenysége, ha valami gyanúsot észlel, automatikusan frissíti a helyi tűzfalszabályokat, hogy blokkolja a rosszindulatú viselkedés. A valóságban ez nem valódi behatolás-megelőzés, hanem egy behatolás-érzékelő rendszer, amely automatikus kármentesítéssel rendelkezik. Amit az imént leírtunk, az eszköz alapértelmezett művelete, de bármilyen más önkényes műveletet - például e-mail értesítések küldését is - konfigurálhatjuk, így úgy viselkedik, mint egy "klasszikusabb" behatolás-észlelési rendszer.

fail2ban különféle előre gyártott szűrőkkel érhető ela leggyakoribb szolgáltatások, például az Apache, SSH, FTP, Postfix és még sok más. A megelőzés, amint kifejtettük, a gazdagép tűzfal táblázatainak módosításával valósul meg. Az eszköz működhet a Netfilterrel, az IPtable-kel vagy a TCP Wrapper hosts.deny táblájával. Minden szűrőt egy vagy több művelethez társíthatunk.

5. AIDE

A Fejlett behatolás-észlelési környezetvagy AIDE, egy másik ingyenes host behatolás-érzékelő rendszerEz elsősorban a rootkit-észlelésre és a fájlaláírások összehasonlítására összpontosít. Az első telepítéskor az eszköz összeállítja a rendszer konfigurációs fájljaiból a rendszergazdai adatok adatbázisát. Ez az adatbázis ezután kiindulási alapként használható fel, amellyel összehasonlíthatók a változások, és szükség esetén visszaállíthatók.

AIDE aláírásalapú ésanomália-alapú észlelési rendszerek. Ez egy eszköz, amelyet igény szerint futtatnak, és nem ütemezett vagy folyamatosan futó eszköz. Valójában ez a termék fő hátránya. Mivel azonban inkább parancssori eszköz, mint GUI-alapú, létrehozhat egy cron jobot rendszeres időközönként történő futtatáshoz. Ha úgy dönt, hogy az eszközt gyakran - például percenként egyszer - futtatja, szinte valós idejű adatokat fog kapni, és ideje reagálni, még mielőtt bármilyen behatolási kísérlet túl messzire menne, nagy károkat okozna.

Magjában, AIDE csak egy adat-összehasonlító eszköz, de a segítségévelnéhány külső ütemezett szkript közül valódi HIDS-ként alakítható ki. Ne feledje, hogy ez alapvetően helyi eszköz. Nincs központosított menedzsment és képzeletbeli grafikus felhasználói felület.

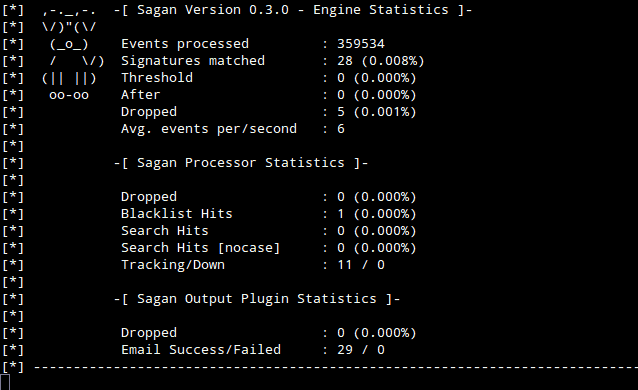

6. Sagan

Utoljára a listánk Sagan, amely valójában inkább egy naplóelemző rendszermint egy igazi IDS. Vannak azonban néhány IDS-szerű tulajdonságai, ezért érdemel helyet a listánkban. Az eszköz helyileg figyeli a telepített rendszer naplófájljait, de más eszközökkel is kölcsönhatásba léphet. Elemezheti például a Snort naplóit, hatékonyan hozzáadva a Snort NIDS funkcióit ahhoz, ami lényegében HIDS. Nem csak kölcsönhatásba lép a Snort-szal. Sagan képes kommunikálni a Suricatával is, és kompatibilis számos szabály-építő eszközzel, például az Oinkmaster vagy a Pulled Pork.

Sagan rendelkezik a szkript-végrehajtási képességekkel is, amelyek képesekválasszon egy durva betolakodásgátló rendszert, feltéve, hogy kidolgoz néhány javítási szkriptet. Noha ezt az eszközt valószínűleg nem használják fel az egyedüli behatolás elleni védekezésként, ez a rendszer nagy alkotóeleme lehet, amely számos eszközt beépíthet a különböző forrásokból származó események korrelációjával.

Hozzászólások