Preoccupato che potresti avere un rootkit sul tuoServer Linux, desktop o laptop? Se vuoi verificare se i rootkit sono presenti sul tuo sistema e sbarazzartene, dovrai prima scansionare il tuo sistema. Uno dei migliori strumenti per cercare rootkit su Linux è Tiger. Quando eseguito, esegue un rapporto di sicurezza completo del sistema Linux in cui sono indicati i problemi (inclusi i rootkit).

In questa guida, esamineremo come installare lo strumento di sicurezza Tiger e scansionare i rootkit pericolosi.

Installa Tiger

Tiger non ha distribuzioni Linuxfuori dalla scatola, quindi prima di andare su come usare lo strumento di sicurezza Tiger su Linux, dovremo andare su come installarlo. Avrai bisogno di Ubuntu, Debian o Arch Linux per installare Tiger senza compilare il codice sorgente.

Ubuntu

Tiger è stato a lungo nelle fonti del software Ubuntu. Per installarlo, aprire una finestra del terminale ed eseguire quanto segue adatto comando.

sudo apt install tiger

Debian

Debian ha Tiger ed è installabile con Apt-get comando di installazione.

sudo apt-get install tiger

Arch Linux

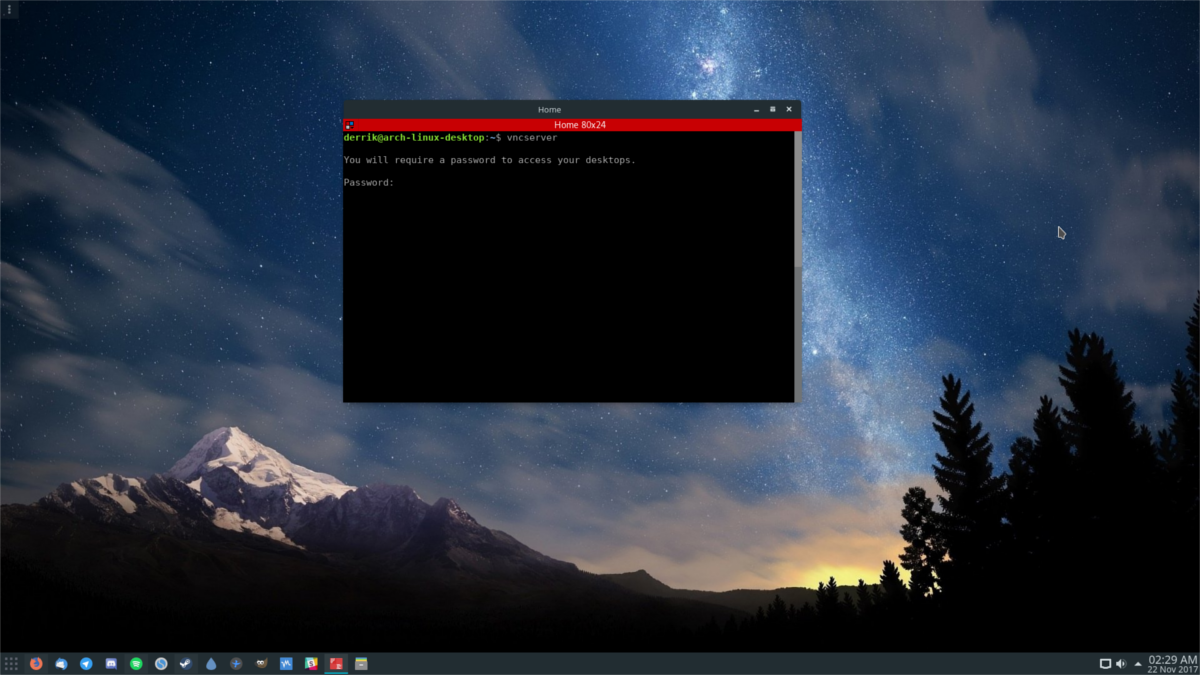

Il software di sicurezza Tiger è su Arch Linux tramite AUR. Seguire i passaggi seguenti per installare il software sul proprio sistema.

Passo 1: Installa i pacchetti richiesti per installare i pacchetti AUR a mano. Questi pacchetti sono Git e Base-devel.

sudo pacman -S git base-devel

Passo 2: Clonare l'istantanea Tiger AUR sul PC Arch utilizzando clone git comando.

git clone https://aur.archlinux.org/tiger.git

Passaggio 3: Sposta la sessione del terminale dalla sua directory predefinita (home) alla nuova tigre cartella che contiene il file pkgbuild.

cd tiger

Step 4: Genera un programma di installazione Arch per Tiger. La creazione di un pacchetto viene eseguita con makepkg comando, ma attenzione: a volte la generazione del pacchetto non funziona a causa di problemi di dipendenza. Se questo accade a te, controlla la pagina ufficiale Tiger AUR per le dipendenze. Assicurati anche di leggere i commenti, poiché altri utenti potrebbero avere approfondimenti.

makepkg -sri

Fedora e OpenSUSE

Purtroppo, sia Fedora, OpenSUSE e altriLe distribuzioni Linux basate su RPM / RedHat non hanno un pacchetto binario facile da installare con cui installare Tiger. Per usarlo, considera di convertire il pacchetto DEB con alien. Oppure segui le istruzioni del codice sorgente di seguito.

Linux generico

Per compilare l'app Tiger dalla fonte, dovrai clonare il codice. Apri un terminale e procedi come segue:

git clone https://git.savannah.nongnu.org/git/tiger.git

Installa il programma eseguendo lo script shell incluso.

sudo ./install.sh

In alternativa, se desideri eseguirlo (anziché installarlo) procedi come segue:

sudo ./tiger

Controlla i rootkit su Linux

Tiger è un'applicazione automatica. Non ha opzioni o opzioni univoche che gli utenti possono utilizzare nella riga di comando. L'utente non può semplicemente "eseguire il rootkit" per verificarne uno. Invece, l'utente deve usare Tiger ed eseguire una scansione completa.

Ogni volta che il programma viene eseguito, esegue una scansione di diversi tipi di minacce alla sicurezza sul sistema. Sarai in grado di vedere tutto ciò che sta scansionando. Alcune delle cose che Tiger scansiona sono:

- File di password Linux.

- File .rhost.

- File .netrc.

- ttytab, securetty e file di configurazione di accesso.

- File di gruppo.

- Impostazioni del percorso di bash.

- Controlli rootkit.

- Voci di avvio Cron.

- Rilevamento "rodaggio".

- File di configurazione SSH.

- Processi di ascolto.

- File di configurazione FTP.

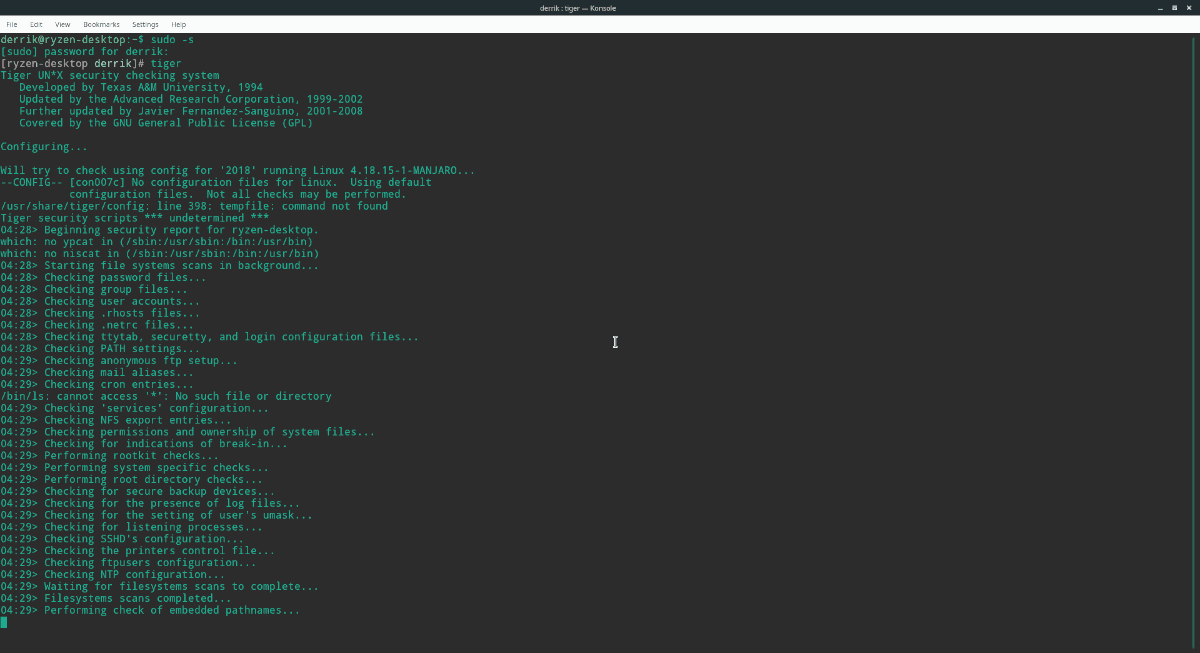

Per eseguire una scansione di sicurezza Tiger su Linux, ottenere una shell di root usando il su o sudo -s comando.

su -

o

sudo -s

Utilizzando i privilegi di root, eseguire il tigre comando per avviare il controllo di sicurezza.

tiger

Lascia il tigre comando eseguire e passare attraverso il processo di controllo. Stampa ciò che sta analizzando e come interagisce con il tuo sistema Linux. Lascia che il processo di audit Tiger segua il suo corso; stampa la posizione del rapporto di sicurezza nel terminale.

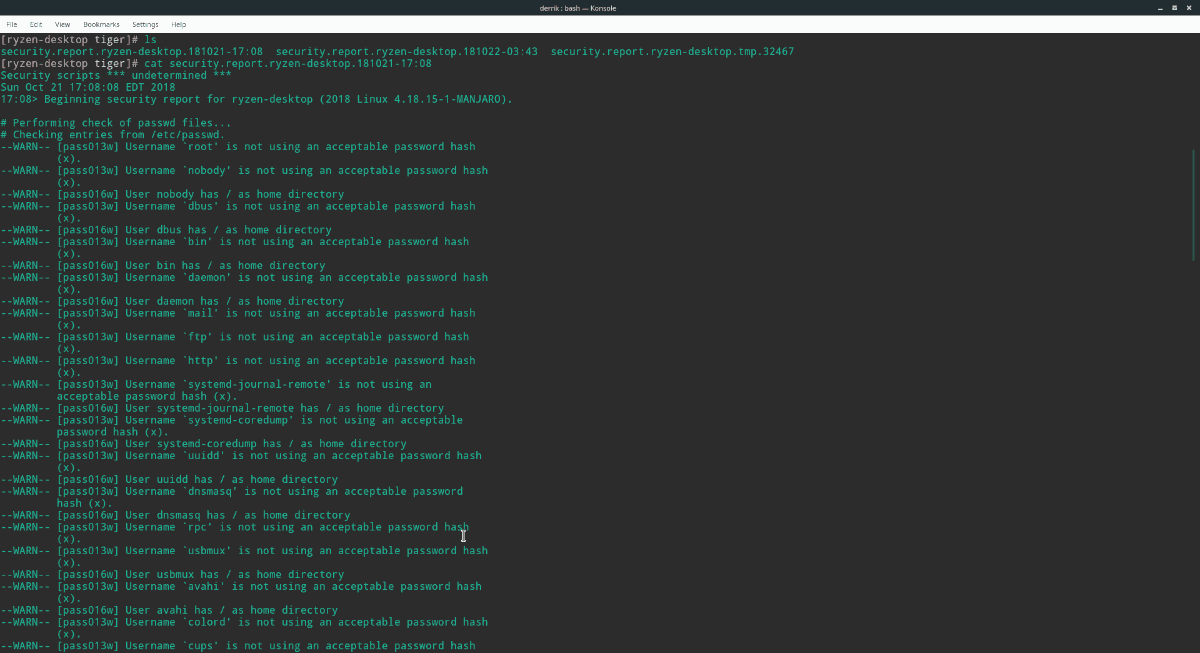

Visualizza registri Tiger

Per determinare se hai un rootkit sul tuo sistema Linux, devi visualizzare il rapporto di sicurezza.

Per esaminare qualsiasi rapporto sulla sicurezza di Tiger, apri un terminale e usa il CD comando per spostarsi / Var / log / tigre.

Nota: Linux non consentirà agli utenti non root in / var / log. Devi usare su.

su -

o

sudo -s

Quindi, accedi alla cartella del registro con:

cd /var/log/tiger

Nella directory di registro Tiger, eseguire il ls comando. L'uso di questo comando stampa tutti i file nella directory.

ls

Prendi il mouse ed evidenzia il file del rapporto di sicurezza ls rivela nel terminale. Quindi, visualizzalo con il gatto comando.

cat security.report.xxx.xxx-xx:xx

Controlla il rapporto e determina se Tiger ha rilevato un rootkit sul tuo sistema.

Rimozione di rootkit su Linux

Rimozione di rootkit da sistemi Linux - anche congli strumenti migliori, è difficile e non ha successo il 100% delle volte. Mentre è vero ci sono programmi là fuori che possono aiutare a sbarazzarsi di questo tipo di problemi; non funzionano sempre.

Piaccia o no, se Tiger ha determinato un worm pericoloso sul tuo PC Linux, è meglio eseguire il backup dei file critici, creare una nuova USB live e reinstallare del tutto il sistema operativo.

Commenti