È una giungla là fuori! Le persone malintenzionate sono ovunque e ti stanno cercando. Bene, probabilmente non tu personalmente ma piuttosto i tuoi dati. Non sono più solo i virus da proteggere, ma tutti i tipi di attacchi che possono lasciare la tua rete e la tua organizzazione in una situazione terribile. A causa della proliferazione di vari sistemi di protezione come antivirus, firewall e sistemi di rilevamento delle intrusioni, gli amministratori di rete sono ora inondati di informazioni che devono correlare, cercando di dargli un senso. È qui che i sistemi di sicurezza delle informazioni e di gestione degli eventi (SIEM) sono utili. Gestiscono la maggior parte del raccapricciante lavoro di gestione di troppe informazioni. Per semplificare il tuo lavoro di selezione di un SIEM, ti presentiamo i migliori strumenti di sicurezza delle informazioni e di gestione degli eventi (SIEM).

Oggi, iniziamo la nostra analisi discutendo discena di minaccia moderna. Come abbiamo detto, non sono più solo virus. Quindi, proveremo a spiegare meglio cos'è esattamente SIEM e a parlare dei diversi componenti che formano un sistema SIEM. Alcuni di loro potrebbero essere più importanti di altri, ma la loro importanza relativa potrebbe essere diversa per persone diverse. Infine, presenteremo la nostra selezione dei sei migliori strumenti di sicurezza delle informazioni e della gestione degli eventi (SIEM) e li esamineremo brevemente.

La scena della minaccia moderna

In passato la sicurezza informatica riguardava solo i virusprotezione. Ma negli ultimi anni sono stati scoperti diversi tipi di attacchi. Possono assumere la forma di attacchi denial of service (DoS), furto di dati e molti altri. E non vengono più solo dall'esterno. Molti attacchi provengono da una rete. Quindi, per la massima protezione, sono stati inventati vari tipi di sistemi di protezione. Oltre al tradizionale antivirus e firewall, ora disponiamo di sistemi di rilevamento delle intrusioni e prevenzione della perdita dei dati (IDS e DLP), ad esempio.

Certo, più aggiungi sistemi, piùlavoro li hai gestendo. Ogni sistema monitora alcuni parametri specifici per anomalie e li registra e / o attiva avvisi quando vengono rilevati. Non sarebbe bello se il monitoraggio di tutti questi sistemi potesse essere automatizzato? Inoltre, alcuni tipi di attacchi potrebbero essere rilevati da diversi sistemi mentre attraversano fasi diverse. Non sarebbe molto meglio se si potesse quindi rispondere a tutti gli eventi correlati come uno? Bene, questo è esattamente ciò di cui si occupa SIEM.

Che cos'è SIEM, esattamente?

Il nome dice tutto. Informazioni sulla sicurezza e gestione degli eventi è il processo di gestione delle informazioni sulla sicurezza e degli eventi. Concretamente, un sistema SIEM non fornisce alcuna protezione. Il suo scopo principale è semplificare la vita degli amministratori di rete e della sicurezza. Quello che fa un tipico sistema SIEM è raccogliere informazioni da vari sistemi di protezione e rilevazione, correlare tutte queste informazioni assemblando eventi correlati e reagendo a eventi significativi in vari modi. Spesso, i sistemi SIEM includeranno anche alcune forme di reportistica e dashboard.

I componenti essenziali di un sistema SIEM

Stiamo per esplorare ogni dettaglio più in profonditàcomponente principale di un sistema SIEM. Non tutti i sistemi SIEM includono tutti questi componenti e, anche quando lo fanno, potrebbero avere funzionalità diverse. Tuttavia, sono i componenti più elementari che uno potrebbe trovare, in una forma o nell'altra, in qualsiasi sistema SIEM.

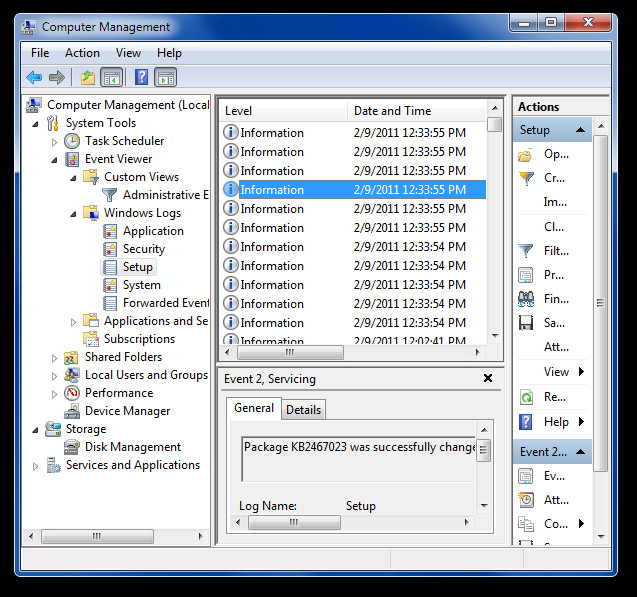

Raccolta e gestione dei registri

La raccolta e la gestione dei registri sono le principalicomponente di tutti i sistemi SIEM. Senza di essa, non esiste un SIEM. Il sistema SIEM deve acquisire i dati di registro da una varietà di fonti diverse. Può estrarlo o diversi sistemi di rilevamento e protezione possono inviarlo al SIEM. Poiché ogni sistema ha il suo modo di classificare e registrare i dati, spetta al SIEM normalizzare i dati e renderli uniformi, indipendentemente dalla fonte.

Dopo la normalizzazione, i dati registrati saranno spessoconfrontato con schemi di attacco noti nel tentativo di riconoscere il comportamento dannoso il prima possibile. Inoltre, i dati verranno spesso confrontati con i dati raccolti in precedenza per aiutare a costruire una linea di base che migliorerà ulteriormente il rilevamento di attività anomale.

Risposta all'evento

Una volta rilevato un evento, è necessario fare qualcosaa proposito. Questo è il modulo di risposta agli eventi del sistema SIEM. La risposta all'evento può assumere forme diverse. Nella sua implementazione più elementare, verrà generato un messaggio di avviso sulla console del sistema. Spesso è anche possibile generare avvisi tramite e-mail o SMS.

Ma i migliori sistemi SIEM fanno un passo avanti espesso avvierà qualche processo correttivo. Ancora una volta, questo è qualcosa che può assumere molte forme. I migliori sistemi dispongono di un sistema di flusso di lavoro di risposta agli incidenti completo che può essere personalizzato per fornire esattamente la risposta desiderata. E come ci si aspetterebbe, la risposta agli incidenti non deve essere uniforme e eventi diversi possono innescare processi diversi. I migliori sistemi ti daranno il controllo completo sul flusso di lavoro di risposta agli incidenti.

segnalazione

Una volta ottenuta la raccolta e la gestione dei registrie i sistemi di risposta in atto, il prossimo building block di cui hai bisogno è il reporting. Potresti non saperlo ancora, ma avrai bisogno di rapporti. La direzione superiore avrà bisogno di loro per vedere da sé che il loro investimento in un sistema SIEM sta pagando. Potresti anche aver bisogno di rapporti a fini di conformità. La conformità con standard come PCI DSS, HIPAA o SOX può essere semplificata quando il sistema SIEM è in grado di generare rapporti di conformità.

I report potrebbero non essere al centro di un sistema SIEMma comunque, è un componente essenziale. E spesso, la segnalazione sarà un importante fattore di differenziazione tra sistemi concorrenti. I report sono come caramelle, non puoi mai averne troppe. E, naturalmente, i migliori sistemi ti permetteranno di creare report personalizzati.

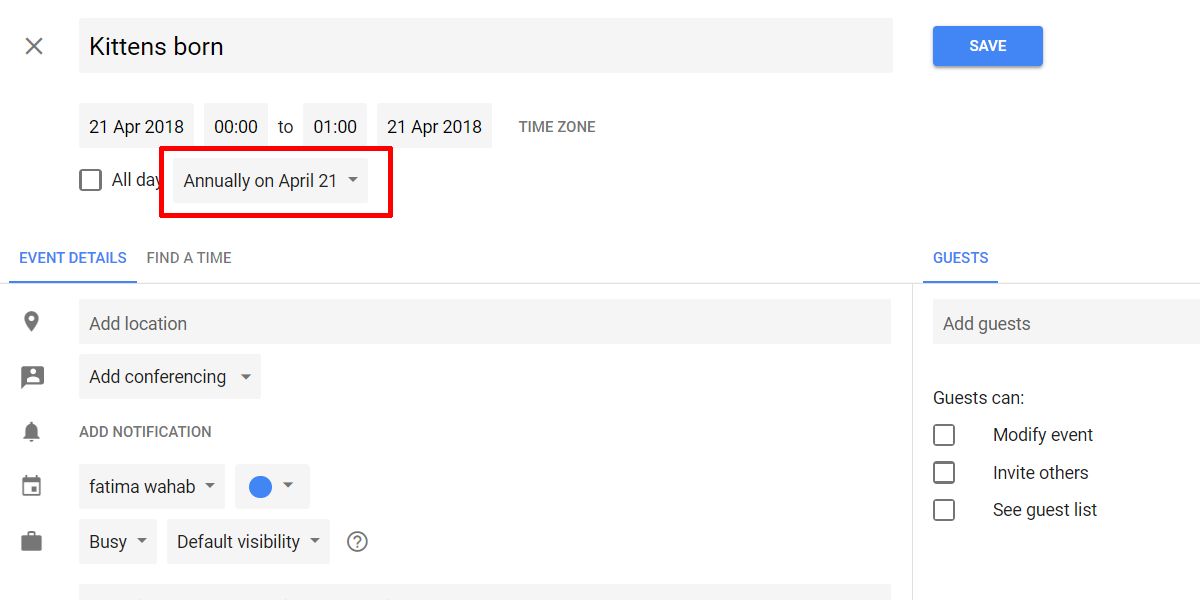

Dashboard (s)

Ultimo ma non meno importante, la dashboard sarà tuafinestra sullo stato del sistema SIEM. E potrebbero esserci anche più dashboard. Poiché persone diverse hanno priorità e interessi diversi, la dashboard perfetta per un amministratore di rete sarà diversa da quella di un amministratore della sicurezza. E un dirigente avrà bisogno anche di un altro completamente diverso.

Mentre non possiamo valutare un sistema SIEM dalil numero di dashboard che ha, devi sceglierne uno che ha tutti i dashboard di cui hai bisogno. Questo è sicuramente qualcosa che dovresti tenere a mente quando valuti i fornitori. E proprio come con i report, i migliori sistemi ti permetteranno di creare dashboard personalizzate a tuo piacimento.

I nostri 6 migliori strumenti SIEM

Esistono molti sistemi SIEM. Troppi, in realtà, per poterli rivedere tutti qui. Pertanto, abbiamo cercato nel mercato, confrontato i sistemi e creato un elenco di quelli che abbiamo trovato essere i sei migliori strumenti di sicurezza delle informazioni e della gestione (SIEM). Li stiamo elencando in ordine di preferenza e li esamineremo brevemente. Ma nonostante il loro ordine, tutti e sei sono sistemi eccellenti che possiamo solo consigliare di provare da soli.

Ecco quali sono i nostri 6 migliori strumenti SIEM

- Log e gestore eventi di SolarWinds

- Splunk Enterprise Security

- RSA NetWitness

- ArcSight Enterprise Security Manager

- McAfee Enterprise Security Manager

- IBM QRadar SIEM

1. Log e gestore eventi di SolarWinds (PROVA GRATUITA DI 30 GIORNI)

SolarWinds è un nome comune nella retemondo di monitoraggio. Il loro prodotto di punta, Network Performance Monitor è uno dei migliori strumenti di monitoraggio SNMP disponibili. La società è anche conosciuta per i suoi numerosi strumenti gratuiti come il loro calcolatore di sottorete o il loro server SFTP.

Strumento SIEM di SolarWinds, Log and Event Manager(LEM) è meglio descritto come un sistema SIEM entry-level. Ma è probabilmente uno dei sistemi entry-level più competitivi sul mercato. Il LEM di SolarWinds ha tutto ciò che ci si può aspettare da un sistema SIEM. Ha eccellenti funzionalità di gestione e correlazione e un motore di reportistica impressionante.

Per quanto riguarda le funzionalità di risposta agli eventi dello strumento, essinon lasciare nulla a desiderare. Il sistema di risposta dettagliato in tempo reale reagirà attivamente a ogni minaccia. E poiché si basa sul comportamento piuttosto che sulla firma, sei protetto da minacce sconosciute o future.

Ma la dashboard dello strumento è probabilmente la migliorerisorsa. Con un design semplice, non avrai problemi a identificare rapidamente le anomalie. A partire da circa $ 4 500, lo strumento è più che conveniente. E se vuoi provarlo prima, una versione di prova gratuita di 30 giorni completamente funzionale è disponibile per il download.

2. Splunk Enterprise Security

Forse uno dei sistemi SIEM più popolari,Splunk Enterprise Security - o Splunk ES, come viene spesso chiamato - è particolarmente famoso per le sue capacità di analisi. Splunk ES monitora i dati del tuo sistema in tempo reale, alla ricerca di vulnerabilità e segni di attività anomala.

La risposta alla sicurezza è un altro aspetto forte di Splunk EStute. Il sistema utilizza ciò che Splunk chiama Adaptive Response Framework (ARF) che si integra con le apparecchiature di oltre 55 fornitori di sicurezza. L'ARF esegue una risposta automatica, accelerando le attività manuali. Questo ti permetterà di ottenere rapidamente il sopravvento. Aggiungete a ciò un'interfaccia utente semplice e ordinata e avrete una soluzione vincente. Altre caratteristiche interessanti includono la funzione Notables che mostra avvisi personalizzabili dall'utente e Asset Investigator per segnalare attività dannose e prevenire ulteriori problemi.

Splunk ES è davvero un prodotto di livello aziendalee viene fornito con un prezzo di dimensioni enterprise. Non puoi nemmeno ottenere informazioni sui prezzi dal sito web di Splunk. È necessario contattare il reparto vendite per ottenere un prezzo. Nonostante il suo prezzo, questo è un ottimo prodotto e potresti voler contattare Splunk e approfittare di una prova gratuita.

3. RSA NetWitness

Dal 20016, NetWitness si è concentrato sui prodottisupportare "una profonda conoscenza della situazione della rete in tempo reale e una risposta della rete agile". Dopo essere stata acquisita da EMC, che poi si è fusa con Dell, l'attività di Newitness fa ora parte del ramo RSA della società. E questa è una buona notizia che RSA è un nome famoso nella sicurezza.

RSA NetWitness è l'ideale per le organizzazioni alla ricercauna soluzione completa di analisi della rete. Lo strumento incorpora informazioni sulla tua attività che aiutano a stabilire le priorità degli avvisi. Secondo RSA, il sistema "raccoglie dati attraverso più punti di acquisizione, piattaforme di elaborazione e fonti di intelligence delle minacce rispetto ad altre soluzioni SIEM". C'è anche il rilevamento avanzato delle minacce che combina analisi comportamentale, tecniche di data science e intelligence sulle minacce. Infine, il sistema di risposta avanzato vanta funzionalità di orchestrazione e automazione che consentono di eliminare le minacce prima che incidano sul business.

Uno dei principali svantaggi di RSA NetWitness èche non è il più facile da usare e configurare. Tuttavia, è disponibile una documentazione completa che può essere d'aiuto nell'installazione e nell'uso del prodotto. Questo è un altro prodotto di livello aziendale e dovrai contattare le vendite per ottenere informazioni sui prezzi.

4. ArcSight Enterprise Security Manager

ArcSight Enterprise Security Manager aiutaidentificare e dare priorità alle minacce alla sicurezza, organizzare e tenere traccia delle attività di risposta agli incidenti e semplificare le attività di audit e conformità. Precedentemente venduto con il marchio HP, ora si è fuso con Micro Focus, un'altra filiale HP.

Essendo stato in giro per più di quindici anni,ArcSight è un altro strumento SIEM estremamente popolare. Compila dati di registro da varie fonti ed esegue analisi approfondite dei dati, alla ricerca di segni di attività dannosa. Per semplificare l'identificazione rapida delle minacce, è possibile visualizzare i risultati dell'analisi real0tme.

Ecco una carrellata delle caratteristiche principali dei prodotti. Ha una potente correlazione distribuita dei dati in tempo reale, automazione del flusso di lavoro, orchestrazione della sicurezza e contenuti di sicurezza guidati dalla comunità. Enterprise Security Manager si integra anche con altri prodotti ArcSight come ArcSight Data Platform e Event Broker o ArcSight Investigate. Questo è un altro prodotto di livello aziendale, come quasi tutti gli strumenti SIEM di qualità, che richiederà di contattare il team di vendita di ArcSight per ottenere informazioni sui prezzi.

5. McAfee Enterprise Security Manager

McAfee è sicuramente un altro nome familiare nelindustria della sicurezza. Tuttavia, è meglio conosciuto per i suoi prodotti di protezione antivirus. Enterprise Security Manager non è solo un software. In realtà è un apparecchio. Puoi ottenerlo in forma virtuale o fisica.

In termini di capacità di analisi, ilMcAfee Enterprise Security Manager è considerato da molti uno dei migliori strumenti SIEM. Il sistema raccoglie i registri su una vasta gamma di dispositivi. Per quanto riguarda le sue capacità di normalizzazione, è anche di prim'ordine. Il motore di correlazione compila facilmente diverse fonti di dati, facilitando il rilevamento degli eventi di sicurezza in tempo reale

A dire il vero, c'è di più nella soluzione McAfeeoltre al suo Enterprise Security Manager. Per ottenere una soluzione SIEM completa è necessario anche Enterprise Log Manager e Event Receiver. Fortunatamente, tutti i prodotti possono essere confezionati in un unico dispositivo. Per quelli di voi che potrebbero voler provare il prodotto prima di acquistarlo, è disponibile una versione di prova gratuita.

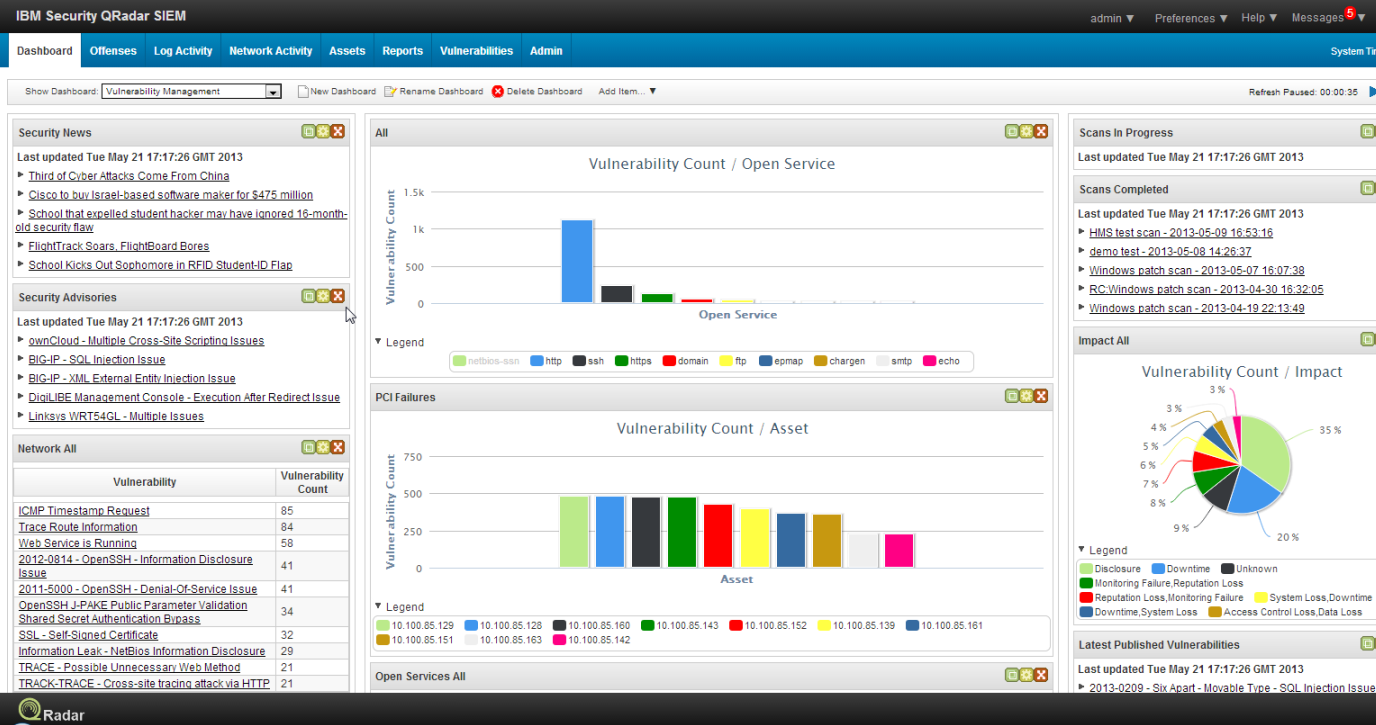

6. IBM QRadar

IBM, probabilmente il nome più noto nell'ITl'industria è riuscita a stabilire la sua soluzione SIEM, IBM QRadar è uno dei migliori prodotti sul mercato. Lo strumento consente agli analisti della sicurezza di rilevare anomalie, scoprire minacce avanzate e rimuovere falsi positivi in tempo reale.

IBM QRadar vanta una suite di gestione dei log, datifunzionalità di raccolta, analisi e rilevamento delle intrusioni. Insieme, aiutano a mantenere operativa la tua infrastruttura di rete. Esistono anche analisi dei modelli di rischio che possono simulare potenziali attacchi.

Alcune delle funzionalità principali di QRadar includono la possibilitàper distribuire la soluzione in locale o in un ambiente cloud. È una soluzione modulare e si può aggiungere in modo rapido ed economico più spazio di archiviazione della potenza di elaborazione. Il sistema utilizza l'esperienza dell'intelligence di IBM X-Force e si integra perfettamente con centinaia di prodotti IBM e non IBM.

IBM essendo IBM, puoi aspettarti di pagare un prezzo premium per la sua soluzione SIEM. Ma se hai bisogno di uno dei migliori strumenti SIEM sul mercato, QRadar potrebbe valere la pena investire.

In conclusione

L'unico problema che rischi di avere durante lo shoppingper il miglior strumento SIEM (Security Information and Event Monitoring) è l'abbondanza di eccellenti opzioni. Abbiamo appena introdotto i migliori sei. Sono tutte scelte eccellenti. Quello che sceglierai dipenderà in gran parte dalle tue esatte esigenze, dal tuo budget e dal tempo che sei disposto a dedicare alla sua configurazione. Purtroppo, la configurazione iniziale è sempre la parte più difficile ed è qui che le cose possono andare storte se uno strumento SIEM non è configurato correttamente, non sarà in grado di fare correttamente il suo lavoro.

Testo 50 - 2300

Commenti