Quando si tratta di implementare un sistema altamente protetto esistema di trasmissione dati affidabile per soddisfare le esigenze di comunicazione tra organizzazioni e tra organizzazioni, la maggior parte delle organizzazioni sceglie di adattare uno tra 3 tipi di tecniche di rete; Rete privata, rete ibrida e rete privata virtuale. In questo post, esamineremo ogni tipo di rete e discuteremo della rete privata virtuale, tunneling VPN, tecniche e tipi di VPN e come creare e configurare una rete VPN.

Prima di accedere alla VPN, diamo un'occhiata più da vicino alle reti private e ibride.

Rete privata

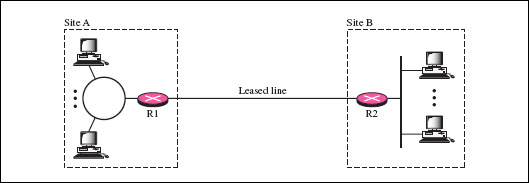

La rete privata è in realtà una LAN isolata che utilizza un IP privato spazio degli indirizzi per condividere dati tra nodi collegati. Nella rete privata, i portali di applicazioni e dati (utilizzati per gestire la comunicazione) sono progettati per rendere sicuro l'intero processo di scambio di dati dagli estranei. La rete privata è adatta per le organizzazioni in cui tutti i nodi sono presenti in un'unica posizione. Se la rete privata deve essere implementata per più siti in posizioni diverse, l'organizzazione potrebbe dover acquistare una linea dedicata per la comunicazione seguita dal sistema di gestione della rete privata per affrontare i problemi di connettività, scambio di dati e velocità di trasferimento dei dati.

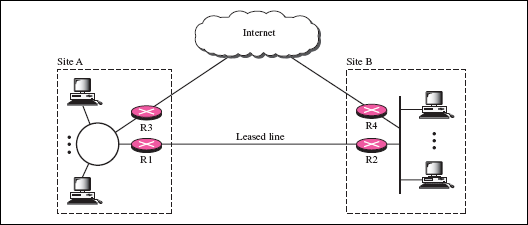

Rete ibrida

L'architettura di rete ibrida è particolarmentedistribuito per comunicare con gli uffici del sito dell'organizzazione e accedere alla WAN globale per lo scambio di dati e la comunicazione con il pubblico. Come suggerisce il nome, combina le tecniche di rete sia private che pubbliche per comunicare con il pubblico e la comunicazione intra-organizzazione sicura da fonti esterne. La rete ibrida instrada tutta la comunicazione e lo scambio di dati all'interno dell'organizzazione attraverso la rete privata, mentre il resto della comunicazione e le richieste di invio e ricezione dei dati vengono instradate attraverso collegamenti di rete pubblici. Proprio come la rete privata, l'implementazione della rete ibrida per più siti richiede il leasing di una linea dedicata per la comunicazione privata e la progettazione di un sistema di gestione dello scambio di dati.

Perché le organizzazioni preferiscono la VPN?

La rete privata garantisce la sicurezza dei datiche deve essere inviato e ricevuto nonché una velocità di trasferimento dati elevata. Questa semplice architettura di rete richiede l'utilizzo di una linea dedicata per inviare e ricevere informazioni classificate, ma dopo la distribuzione di una rete privata è necessaria una rete pubblica per la comunicazione tra organizzazioni. Ciò genera la necessità della rete ibrida, che è una combinazione di rete privata e pubblica. La rete ibrida utilizza due linee dedicate per la comunicazione pubblica e privata. Ad esempio, se un'organizzazione ha 4 siti, è necessario acquistare una linea di trasmissione dati altamente sicura per collegare tutti i siti e progettare un repository di dati centrale per gestire comodamente la comunicazione, mentre il collegamento pubblico viene utilizzato per accedere alla WAN pubblica (Internet) per trasmissione di dati tra organizzazioni. Poiché le reti ibride necessitano di due canali separati per lo scambio di dati pubblici e privati, molte organizzazioni optano per Rete privata virtuale.

VPN (rete privata virtuale)

Come accennato in precedenza, reti private e ibridesono costosi e richiedono l'acquisto di linee separate per l'utilizzo dello spazio degli indirizzi IP privati al fine di comunicare con i nodi connessi. La tecnologia VPN riduce notevolmente i costi di implementazione della rete pubblica e privata, in quanto consente alle organizzazioni di utilizzare la WAN globale per le comunicazioni sia pubbliche che private. Il motivo per cui si chiama virtuale è che non richiede una rete privata fisica per proteggere la trasmissione dei dati. La rete è fisicamente pubblica ma praticamente privata. La tecnologia VPN utilizza una solida crittografia per proteggere i canali di trasmissione dei dati dal furto di dati esterni e simili attacchi; utilizza tecniche di tunneling IPsec, L2TP, PPP, PPTP ecc. per garantire non solo la riservatezza dei dati ma anche autenticazione e integrità.

Come funziona la VPN

La rete VPN è abbastanza simile alla semplicearchitettura server / client, in cui il server è responsabile per l'archiviazione e la condivisione di dati crittografati, fornendo gateway per avviare la comunicazione all'interno dell'organizzazione e autorizzare i client collegati alla rete, mentre i client VPN, proprio come i client in una LAN isolata, inviano richieste al server per il recupero informazioni condivise, stabilire una connessione con altri client su VPN ed elaborare le informazioni protette utilizzando l'applicazione fornita.

Tunneling VPN

Ciò che rende le comunicazioni end-to-end VPN diverse dal semplice ambiente LAN è traforo. Puoi considerarlo come un tunnel nel cloud Internet attraverso il quale viaggiano le richieste di invio e ricezione dati.

Il tunnel è in realtà solo un concetto che aiutanoi comprendiamo meglio le dinamiche della rete VPN. Quando si avvia la comunicazione o si inviano dati tramite la rete VPN, i protocolli di tunneling utilizzati dalla rete VPN (come PPTP, L2TP, IPSec ecc.) Avvolgono i pacchetti di dati in un altro pacchetto di dati e crittografano il pacchetto che deve essere inviato attraverso il tunnel. Alla fine del destinatario, il dispositivo / protocollo di tunneling decifra il pacchetto e quindi spoglia il pacchetto di dati avvolto per leggere e accedere al messaggio originale e rivelare la fonte del pacchetto e altre informazioni classificate.

Tunneling obbligatorio e volontario

La classificazione del tunneling si basa sulsorgente che avvia la connessione. Sulla base della fonte, esistono principalmente due tipi di tunneling: tunnel obbligatorio e tunnel volontario. Il tunneling obbligatorio è avviato da Network Access Server senza richiedere l'input dell'utente. Inoltre, i client VPN non hanno accesso alle informazioni sul server VPN, poiché non sono né responsabili né controllano l'avvio della connessione. Il tunneling obbligatorio funge da intermediario tra server VPN e client e si occupa dell'autenticazione del client e della sua configurazione con il server VPN.

Il tunnel volontario viene avviato, controllatoe gestito dall'utente. A differenza del tunnel obbligatorio gestito dalla rete del vettore, richiede agli utenti di stabilire una connessione con l'ISP locale seguito dall'esecuzione dell'applicazione client VPN. Potresti aver utilizzato numerosi software client VPN che creano tunnel sicuri per un server VPN specifico. Quando il software client VPN tenta di avviare una connessione, si rivolge a un server VPN specifico o definito dall'utente. Il tunneling volontario non richiede altro che l'installazione di un protocollo di tunneling aggiuntivo sul sistema dell'utente, in modo che possa essere utilizzato come punto finale del tunnel.

Tipi e tecnologie VPN

PPTP (Protocollo di tunneling punto-punto) VPN è uno deile più semplici tecnologie VPN, che utilizzano la connessione Internet fornita dall'ISP per creare un tunnel sicuro tra client e server, nonché sistemi client e client. PPTP è un sistema VPN basato su software; potresti sapere che il sistema operativo Windows ha PPTP integrato e tutto ciò che serve per connettersi con la rete VPN è un software client VPN. Sebbene PPTP non fornisca la crittografia e altre funzionalità di sicurezza essenziali per rendere riservati i processi di scambio di dati (il protocollo Point to Point lo fa per PPTP), Windows implementa in modo nativo l'autenticazione e la crittografia con PPTP per proteggere i pacchetti di dati. Il vantaggio è che non richiede l'acquisto di hardware aggiuntivo per l'implementazione e che il client può utilizzare il software fornito per connettersi con VPN. Tuttavia, lo svantaggio è che si basa sul protocollo Point-to-Point per aggiungere sicurezza ai pacchetti di dati, quindi prima che i pacchetti di dati inizino a viaggiare attraverso il tunnel, possono essere decifrati da fonti esterne.

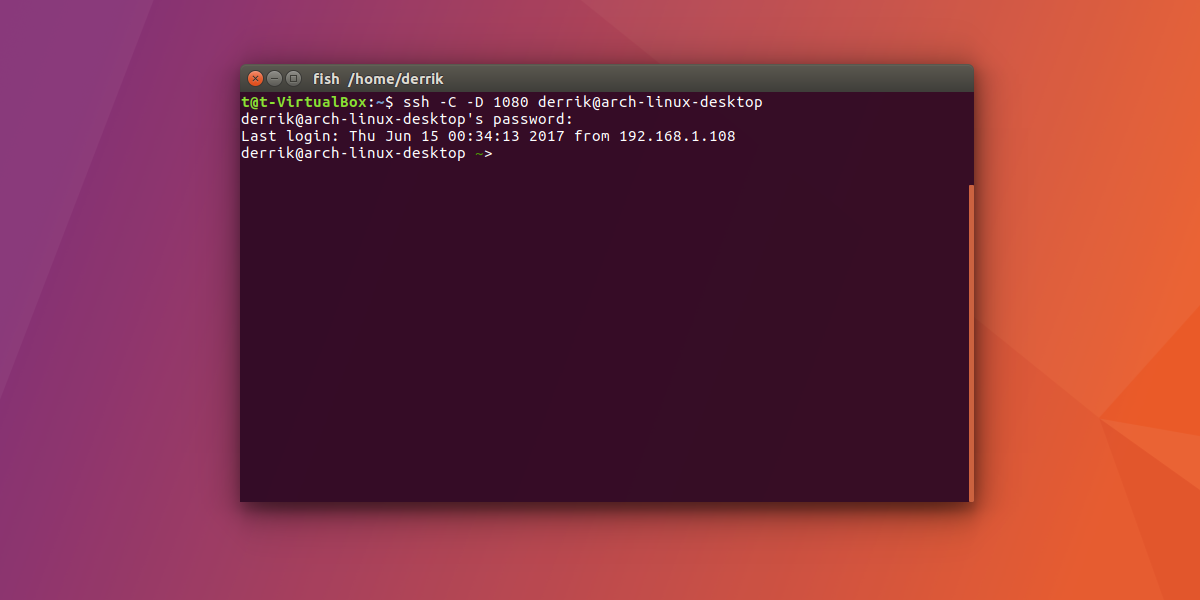

SSH traforo (Secure Shell Tunneling), come suggerisce il nome,utilizza un protocollo di shell sicuro per creare un tunnel per il trasferimento di dati da un'estremità all'altra. Il più grande vantaggio del tunneling basato su SSH è che ignora i firewall di Internet. Le organizzazioni (che desiderano costringere i propri dipendenti a utilizzare server proxy dedicati per l'accesso a siti Web e portali di dati pubblici) utilizzano i protocolli SSH per instradare tutto il traffico da server dedicati. È abbastanza diverso dalla tecnica VPN basata su SSL, in cui il protocollo HTTPS viene applicato su applicazioni, sistema di gestione delle comunicazioni, browser Web ecc. Per proteggere la trasmissione da occhi indiscreti. Crea una sessione sicura per la connessione dei server dal browser Web e non necessita di dispositivi aggiuntivi per configurare la rete VPN, poiché è necessario solo il protocollo HTTPS per avviare la comunicazione tra due estremità.

Sviluppato da IETF, IPSecLa responsabilità include principalmente la protezione del file(IP) Comunicazione del protocollo Internet tra i punti finali del tunnel VPN. I pacchetti di dati che passano attraverso IPSec vengono crittografati con AES, DES o 3DES. Inoltre, fornisce sia la compressione che l'autenticazione a livello di rete. Utilizza la tecnica VPN IPsec tunnel invece di trasporto modalità. Prima di inviare i dati, incapsula il pacchetto IP in un nuovo pacchetto IPSec, garantendo la riservatezza del pacchetto di dati. Aggiunge un'intestazione IP aggiuntiva, insieme all'intestazione ESP (Encapsulated Security Payload) per aggiungere la politica di sicurezza e fornire la crittografia al pacchetto di dati originale. Oltre a ESP, utilizza AH (Authentication Header) come sotto-protocollo per applicare un ulteriore livello di sicurezza al pacchetto di dati originale; questo impedisce interferenze di terze parti e spoofing IP.

Microsoft, in collaborazione con Cisco, ha sviluppato un'alternativa a PPTP, nota come L2TP (Layer to Tunneling Protocol) per fornire datiintegrità. Va notato che L2TP, proprio come PPTP, non fornisce la crittografia e si basa su PPP (Protocollo Point-to-Point) per crittografare i pacchetti di dati. Il tunneling L2TP aggiunge l'intestazione dati L2TP al payload originale e lo trasferisce al punto finale nel datagramma UDP. Oltre al protocollo Point-to-Point, la riservatezza, l'autenticazione e la crittografia possono essere ottenute utilizzando IPSec a livello di rete.

Come creare e configurare VPN

Ci sono probabilmente infiniti modi in cui unl'organizzazione può creare una rete VPN per i propri clienti, clienti e aziende sponsor per condividere senza timore informazioni private e fornire gateway alle proprie reti interne. Lasciando da parte quell'architettura di rete VPN su larga scala, se si desidera creare una rete VPN su piccola scala per connettere i PC alla rete domestica di un amico, è possibile utilizzare le funzionalità precedenti Gbridge. È una soluzione VPN gratuita che ti consente di configurare la tua rete privata virtuale, in modo da poterti connettere in remoto con le reti private di altri.

Connetti con rete VPN remota (Office VPN)

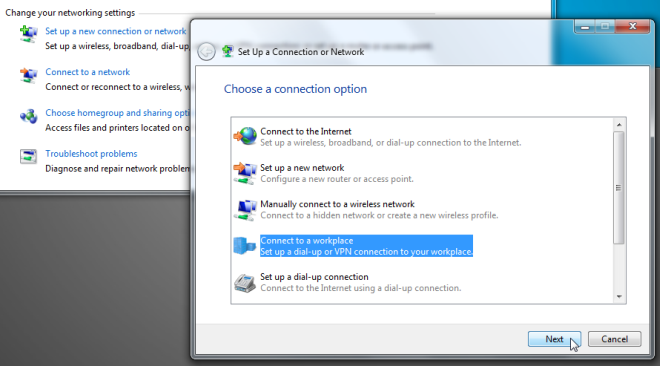

Come le precedenti versioni di Windows, anche Windows 7fornisce un modo semplice per connettersi con il server VPN. Se hai intenzione di connetterti con la tua rete VPN PPTP / L2TP di Office, puoi utilizzare il client VPN di Windows per stabilire la connessione. Ecco come farlo.

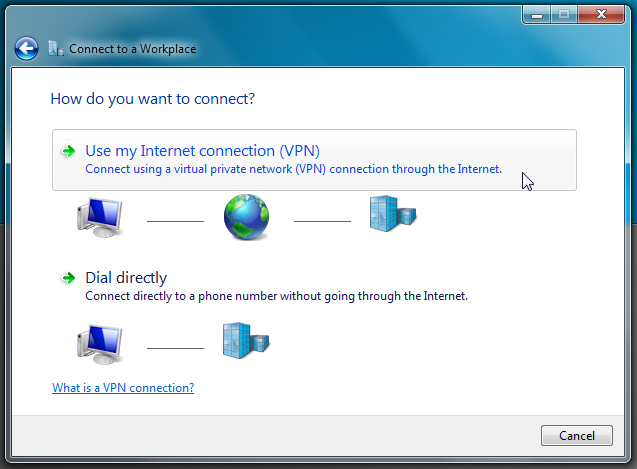

Prima di iniziare, assicurarsi di aver configurato i dispositivi aggiuntivi come indicato dall'amministratore di rete. Ora apri Centro connessioni di rete e condivisione e fai clic Imposta una nuova connessione o rete. Si aprirà la procedura guidata di connessione. Ora seleziona Connettiti a un posto di lavoro opzione e quindi premere Avanti.

Nel passaggio successivo, scegliere la connessione che si desidera utilizzare per connettersi con la VPN dell'ufficio. Ti consente di connetterti con la rete VPN utilizzando la tua connessione corrente o il numero di telefono della destinazione.

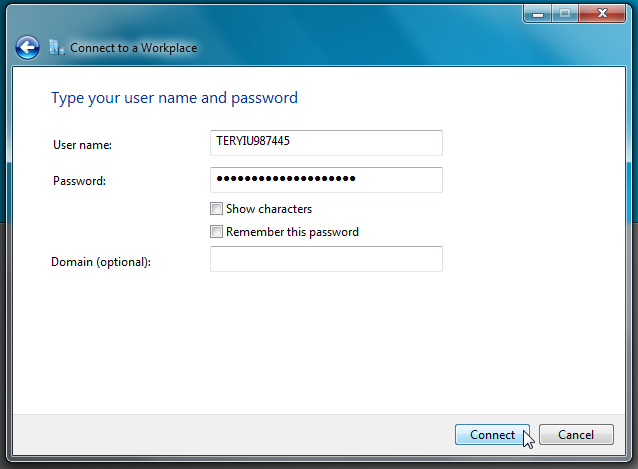

Il passaggio successivo richiede l'inserimento delle informazionifornito dall'amministratore. Qui, è necessario inserire l'indirizzo IP o il dominio insieme al nome della destinazione. Windows 7 consente inoltre di abilitare la connessione VPN per altri utenti e utilizzare la smart card per l'autorizzazione.

Facendo clic su Avanti si aprirà l'ultimo passaggio della procedura guidata. Richiede nome utente e password assegnati dall'amministratore di rete dell'ufficio.

Al termine, fai clic su Connetti per iniziare a stabilire la connessione con la tua rete VPN. Una volta connesso con la rete VPN, puoi controllare i dettagli IP dal Centro connessioni di rete e condivisione o utilizzare ipconfig comando in CMD per verificare che sei connesso sia alla rete VPN che a Internet.

Virtual Private Network ha veramente rivoluzionatoil modo di proteggere la trasmissione dei dati tra più postazioni remote. Fornisce la migliore soluzione per organizzazioni e aziende in costante crescita che devono implementare sia una rete protetta per condividere informazioni private, sia una rete pubblica per comunicare con i propri clienti, clienti e concorrenti. Oltre ad essere una soluzione economica, la tecnologia VPN elimina la necessità di creare più centri di gestione dei dati per gestire la comunicazione. Per questo motivo, la VPN è il metodo di scelta in tutto il mondo sia per le piccole aziende che per le grandi aziende.

Commenti