כולם רוצים להרחיק פולשים משלםבית. באופן דומה - ומסיבות דומות, מנהלי רשת שואפים להרחיק פורצים מהרשתות שהם מנהלים. אחד הנכסים החשובים ביותר של רבים מהארגונים של ימינו הוא הנתונים שלהם. זה כל כך חשוב שרבים מאנשים עם כוונה לא טובה יעשו מאמצים רבים כדי לגנוב נתונים אלה. הם עושים זאת על ידי שימוש במערך עצום של טכניקות לקבלת גישה בלתי מורשית לרשתות ומערכות. נראה כי מספר התקפות מסוג זה גדל באופן אקספוננציאלי לאחרונה, ובתגובה לכך מוצבות מערכות למניעתן. מערכות אלה נקראות מערכות מניעת חדירות, או IPS. אנו בוחנים את המערכות הטובות ביותר למניעת פריצות שיכולנו למצוא.

נתחיל בניסיון להגדיר טוב יותר מהמניעת חדירות היא. זה כמובן אומר שאנחנו נגדיר גם מהי חדירה. לאחר מכן נבדוק את שיטות הגילוי השונות המשמשות בדרך כלל ואילו פעולות תיקון מתקבלות לאחר הגילוי. לאחר מכן, נדבר בקצרה על מניעת חדירות פסיבית. הם אמצעים סטטיים שניתן לנקוט בהם העלולים להפחית באופן דרסטי את מספר ניסיונות הפריצה. תתפלאו לגלות שחלק מאלו אינם קשורים למחשבים. רק לאחר מכן, כשכולנו באותו עמוד, נוכל לסקור סוף סוף כמה ממערכות המניעה לחדירות הטובות ביותר שיכולנו למצוא.

מניעת חדירות - מה כל זה?

לפני שנים, הווירוסים היו פחות או יותר היחידיםחששות של מנהלי מערכות. הנגיפים הגיעו למצב שהם היו כה נפוצים עד שהענף הגיב בפיתוח כלים להגנת וירוסים. כיום, אף משתמש רציני במוחו הנכון לא יחשוב להפעיל מחשב ללא הגנה מפני וירוסים. אמנם אנו לא שומעים הרבה מוירוסים יותר, אך חדירה - או גישה בלתי מורשית לנתונים שלך על ידי משתמשים זדוניים - היא האיום החדש. כאשר נתונים הם לרוב הנכס החשוב ביותר של הארגון, רשתות ארגוניות הפכו למטרה של האקרים בכוונה לא נכונה, אשר יתאמץ מאוד כדי לקבל גישה לנתונים. בדיוק כמו שתוכנת הגנה מפני וירוסים הייתה התשובה להתפשטות הנגיפים, גם מערכות מניעת חדירות הן התשובה להתקפות פורצים.

מערכות מניעת חדירות למעשה עושות שנייםדברים. ראשית, הם מגלים ניסיונות חדירה וכאשר הם מגלים פעילויות חשודות, הם משתמשים בשיטות שונות כדי לעצור או לחסום אותה. ישנן שתי דרכים שונות בהן ניתן לאתר ניסיונות חדירה. איתור מבוסס חתימה עובד על ידי ניתוח תנועה ונתונים ברשת וחיפוש דפוסים ספציפיים הקשורים לניסיונות חדירה. זה דומה למערכות הגנת וירוסים מסורתיות הנשענות על הגדרות וירוסים. איתור חדירה מבוסס חתימה מסתמך על חתימות או תבניות חדירה. החיסרון העיקרי של שיטת איתור זו הוא שהיא זקוקה לחתימות המתאימות לטעון לתוכנה. וכששיטת התקפה חדשה, בדרך כלל יש עיכוב לפני שמתעדכנים חתימות התקפה. חלק מהספקים מהירים מאוד בחתימת חתימות התקפה מעודכנות בעוד שאחרים איטית בהרבה. באיזו תדירות ועדכון מהיר של חתימות הוא גורם חשוב לקחת בחשבון בבחירת ספק.

זיהוי מבוסס אנומליות מציע הגנה טובה יותרכנגד התקפות של יום אפס, לאלו שמתרחשים לפני חתימות איתור היו סיכויים להתעדכן. התהליך מחפש חריגות במקום לנסות לזהות דפוסי חדירה ידועים. לדוגמה, זה יופעל אם מישהו ינסה לגשת למערכת עם סיסמה שגויה מספר פעמים ברציפות, סימן שכיח להתקפת כוח ברוט. זו רק דוגמא ויש בדרך כלל מאות פעילויות חשודות שונות שיכולות להפעיל מערכות אלה. לשתי שיטות הגילוי יש יתרונות וחסרונות. הכלים הטובים ביותר הם אלה המשתמשים בשילוב של ניתוח חתימה והתנהגות לצורך ההגנה הטובה ביותר.

גילוי ניסיון חדירה הוא החלק הראשוןשל מניעתם. לאחר גילוי, מערכות מניעת חדירות עובדות באופן פעיל בעצירת הפעילויות שאותרו. מערכות אלה יכולות לבצע מספר פעולות מתקנות שונות. הם יכולים, למשל, להשעות או לבטל בדרך אחרת את חשבונות המשתמשים. פעולה טיפוסית נוספת היא חסימת כתובת ה- IP המקורית של ההתקפה או שינוי כללי חומת האש. אם הפעילות הזדונית מגיעה מתהליך ספציפי, מערכת המניעה עלולה להרוג את התהליך. התחלת תהליך הגנה זה עוד תגובות נפוצות, ובמקרים הגרועים ביותר, ניתן לכבות מערכות שלמות כדי להגביל את הנזק האפשרי. משימה חשובה נוספת של מערכות מניעת חדירות היא התראה על מנהלי מערכת, הקלטת האירוע ודיווח על פעילויות חשודות.

אמצעי מניעה חדירה פסיבית

ואילו מערכות למניעת חדירות יכולות להגןאתה נגד סוגים רבים של התקפות, שום דבר לא מכה טוב, אמצעים למניעת חדירות פאסיבית מיושנת. למשל, מנדט לסיסמאות חזקות הוא דרך מצוינת להגן מפני פריצות רבות. אמצעי הגנה קל נוסף הוא שינוי סיסמאות ברירת המחדל של הציוד. אמנם זה פחות שכיח ברשתות ארגוניות - למרות שזה לא מתקבל על הדעת - ראיתי רק לעתים קרובות מדי שערכי אינטרנט שעדיין היו להם סיסמת מנהל מערכת כברירת מחדל. בעוד בנושא הסיסמאות, הזדקנות הסיסמאות היא צעד קונקרטי נוסף שניתן לנקוט בכדי לצמצם ניסיונות חדירה. כל סיסמא, אפילו הטובה ביותר, יכולה בסופו של דבר להיסדק, וזאת תוך כדי מספיק זמן. הזדקנות סיסמאות מבטיחה כי הסיסמאות ישונו לפני שנפרצו.

היו רק דוגמאות למה ניתן לעשותלמנוע באופן פסיבי פריצות. נוכל לכתוב פוסט שלם על אילו אמצעים פאסיביים ניתן לנקוט אך זה לא המטרה שלנו כיום. המטרה שלנו היא במקום להציג כמה מהמערכות הטובות ביותר למניעת חדירות.

המערכות הטובות ביותר למניעת חדירות

הרשימה שלנו מכילה שילוב של כלים שונים שיכוליםלשמש להגנה מפני ניסיונות חדירה. רוב הכלים הנכללים הם מערכות מניעה חדירות אמיתיות, אך אנו כוללים גם כלים שאינם משווקים ככאלה, אך ניתן להשתמש בהם כדי למנוע חדירות. הרשומה הראשונה שלנו היא דוגמא כזו. זכור כי יותר מכל, הבחירה שלך באיזה כלי להשתמש צריכה להיות מונחת על ידי הצרכים הספציפיים שלך. אז בואו נראה מה לכל אחד מהכלים המובילים שלנו להציע.

1. SolarWinds יומן ומנהל אירועים (ניסיון חינם)

SolarWinds הוא שם ידוע ברשתניהול. היא נהנית ממוניטין יציב של הכנת כמה מכלי ניהול הרשת והמערכת הטובים ביותר. מוצר הדגל שלו, Monitor Performance Performance, מביא בעקביות בין כלי ניטור רוחב הפס המובילים. SolarWinds מפורסמת גם בשל הכלים החינמיים הרבים שהיא מציעה, וכל אחד נותן מענה לצורך ספציפי של מנהלי רשת. שרת Kiwi Syslog או שרת TFTP של SolarWinds הם שתי דוגמאות מצוינות לכלים חינמיים אלה.

אל תתנו SolarWinds יומן ומנהל אירועיםהשם שלך יטעות אותך. יש בזה הרבה יותר ממה שפוגש את העין. חלק מהתכונות המתקדמות של מוצר זה מסמכות אותו כמערכת גילוי ומניעה של פריצות בעוד שאחרים מכניסים אותו לטווח מידע אבטחה וניהול אירועים (SIEM). הכלי, למשל, כולל מתאם אירועים בזמן אמת ותיקון בזמן אמת.

- ניסיון חינם: SolarWinds יומן ומנהל אירועים

- קישור הורדה רשמי: https://www.solarwinds.com/log-event-manager-software/registration

ה SolarWinds יומן ומנהל אירועים מתגאה בזיהוי מיידי של חשודיםפעילות (פונקציונליות לזיהוי פריצות) ותגובות אוטומטיות (פונקציונליות למניעת פריצות). ניתן להשתמש בכלי זה גם לביצוע חקירת אירועי אבטחה וגיליון פלילי. זה יכול לשמש למטרות צמצום והתאמה. הכלי כולל דיווחים מוכחים מביקורת אשר ניתן להשתמש בהם גם כדי להפגין תאימות למסגרות רגולטוריות שונות כגון HIPAA, PCI-DSS ו- SOX. הכלי כולל גם ניטור שלמות קבצים וניטור התקני USB. כל התכונות המתקדמות של התוכנה הופכות אותה לפלטפורמת אבטחה משולבת יותר מאשר רק מערכת ניהול יומני ואירועים ששמה יוביל אותך להאמין.

התכונות למניעת חדירות של SolarWinds יומן ומנהל אירועים פועל על ידי יישום פעולות הנקראות פעילתגובות בכל פעם שמתגלים איומים. ניתן לקשר תגובות שונות להתראות ספציפיות. לדוגמה, המערכת יכולה לכתוב לטבלאות חומת אש כדי לחסום את הגישה לרשת של כתובת IP מקורית אשר זוהתה כביצוע פעילויות חשודות. הכלי יכול גם להשעות חשבונות משתמשים, לעצור או להתחיל תהליכים ולכבות מערכות. אתה זוכר איך אלה בדיוק פעולות התיקון שזיהינו קודם.

תמחור עבור SolarWinds יומן ומנהל אירועים משתנה בהתאם למספר הצמתים המפוקחים. המחירים מתחילים ב -4,585 דולר עבור עד 30 צמתים מנוטרים וניתן לרכוש רישיונות של עד 2500 צמתים מה שהופך את המוצר למדרג ביותר. אם אתה רוצה לקחת את המוצר לביצוע בדיקה ולראות בעצמך אם הוא מתאים לך, ניתן לקבל ניסיון חינם למשך 30 יום בחינם במלואו.

2. מתיז

מתיז היא ככל הנראה אחת המערכות הפופולריות ביותר למניעת חדירות. זה זמין בכמה מהדורות שונות המציעות קבוצות תכונות שונות. Splunk Enterprise Security–או Splunk ESכפי שהיא מכונה לעתים קרובות - זה מה שאתה צריך למניעת חדירות אמיתית. התוכנה עוקבת אחר נתוני המערכת בזמן אמת ומחפשת פגיעויות וסימנים של פעילות לא תקינה.

תגובת האבטחה היא אחד החזקים של המוצרמה שהופך אותה למערכת מניעת חדירות. הוא משתמש במה שהספק מכנה מסגרת התגובה של Adaptive (ARF). היא משתלבת בציוד של יותר מ- 55 ספקי אבטחה ויכולה לבצע מענה אוטומטי, ולהאיץ משימות ידניות. שילוב זה אם טיפול אוטומטי והתערבות ידנית יכול לתת לך את הסיכויים הטובים ביותר להשיג במהירות את העליונה. הכלי כולל ממשק משתמש פשוט ולא מסודר, מה שמייצר פיתרון מנצח. תכונות הגנה מעניינות אחרות כוללות את הפונקציה "Notables" המציגה התראות הניתנות להתאמה אישית על ידי המשתמש ואת "חוקר הנכסים" לצורך סימון פעילויות זדוניות ומניעת בעיות נוספות.

Splunk Enterprise Securityפרטי התמחור אינם זמינים. עליך ליצור קשר עם מכירות Splunk כדי לקבל הצעת מחיר מפורטת. זהו מוצר נהדר שעבורו תקופת ניסיון בחינם זמינה.

3. סגן

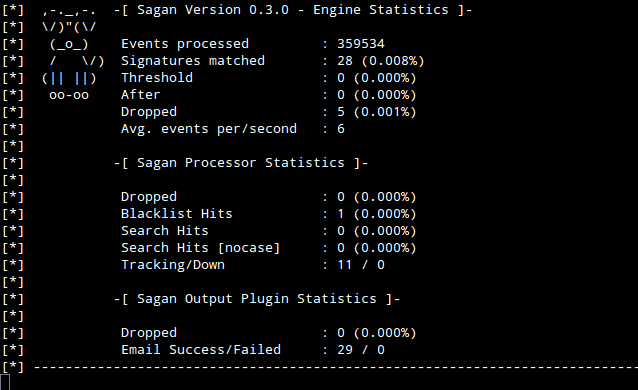

סגן היא בעצם מערכת גילוי פריצות בחינם. עם זאת, הכלי שיש לו יכולות ביצוע סקריפט שיכול למקם אותו בקטגוריית מערכות מניעת חדירות. סגן מגלה ניסיונות חדירה באמצעות ניטור קבצי יומן. אתה יכול גם לשלב סגן עם Snort שיכול להזין את תפוקתו סגן נותן לכלי כמה יכולות זיהוי חדירה מבוססי רשת. למעשה, סגן יכול לקבל קלט מכלים רבים אחרים כמו Bro או Suricata, תוך שילוב היכולות של מספר כלים להגנה הטובה ביותר האפשרית.

יש לתפוס סגןעם זאת, יכולות ביצוע הסקריפט. עליכם לכתוב את סקריפטי התיקון. למרות שייתכן שהכלי הזה לא ישמש בצורה הטובה ביותר כהגנה היחידה שלך מפני פריצה, זה יכול להיות מרכיב מרכזי במערכת המשלב מספר כלים על ידי התאמת אירועים ממקורות שונים, ומעניק לך את הטוב ביותר מבין מוצרים רבים.

בזמן סגן ניתן להתקין רק ב- Linux, Unix ו- Mac OS,זה יכול להתחבר למערכות Windows כדי להשיג את האירועים שלהם. מאפיינים מעניינים אחרים של Sagan כוללים מעקב אחר כתובות IP ועיבוד מבוזר.

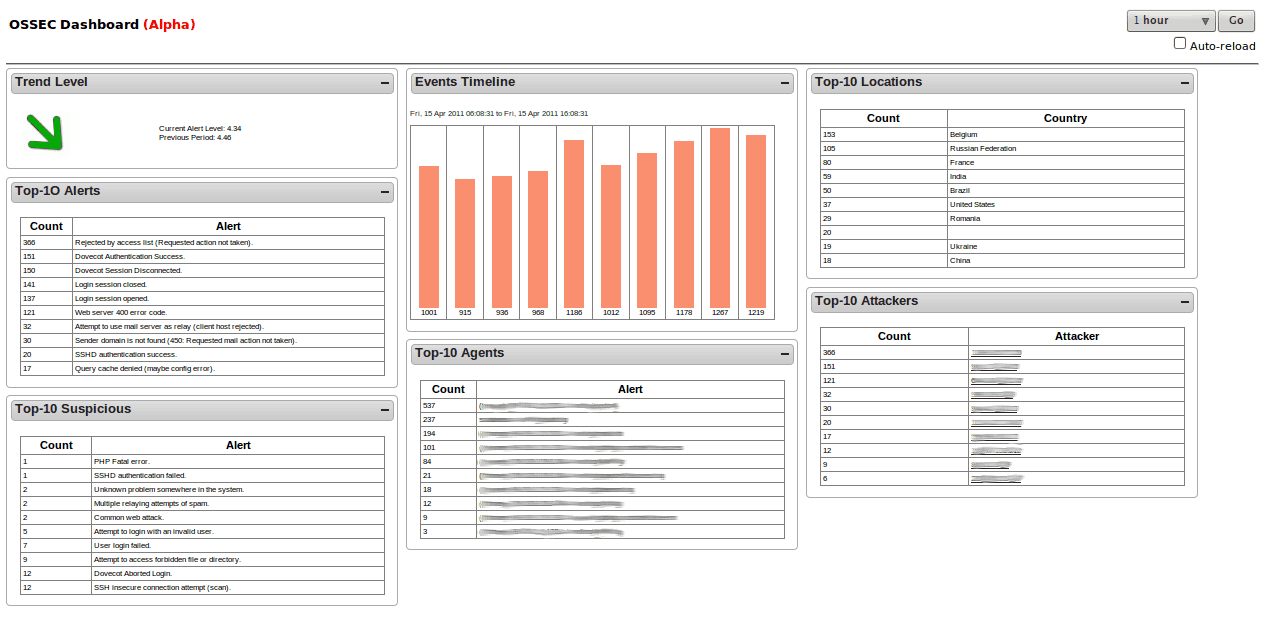

4. OSSEC

אבטחת קוד פתוח, או OSSEC, הוא אחד המובילים מבוססי קוד פתוח המארחיםמערכת איתור חדירה. אנו מכילים אותה ברשימה משתי סיבות. הפופולריות שלו היא כזו שהיינו חייבים לכלול אותה, במיוחד בהתחשב בכך שהכלי מאפשר לך לציין פעולות המתבצעות באופן אוטומטי בכל פעם שמתראות ספציפיות ומעניקות לו כמה יכולות למניעת חדירות. OSSEC היא בבעלות Trend Micro, אחד השמות המובילים בתחום אבטחת ה- IT ומייצרת אחת מסוויטות ההגנה הנגיף הטובות ביותר.

כאשר מותקן במערכות הפעלה דמויות Unix,מנוע האיתור של התוכנה מתמקד בעיקר בקבצי יומן ותצורות. זה יוצר סיכומי בדיקה של קבצים חשובים ומאמת אותם מעת לעת, מתריע בפניך או מפעיל פעולה מתקנת בכל פעם שקורה משהו מוזר. זה גם יפקח ויתריע על כל ניסיון חריג להשיג גישה לשורש. במערכת Windows, המערכת שומרת עין גם על שינויי רישום לא מורשים, מכיוון שהם יכולים להיות הסימן המספר את הפעילות הזדונית. כל גילוי יפעיל התראה שתוצג במסוף הריכוזית כאשר גם הודעות יישלחו בדוא"ל.

OSSEC היא מערכת הגנה מפני פריצות מבוסס מארח. ככזה, הוא צריך להיות מותקן בכל מחשב שתרצה להגן עליו. עם זאת, קונסולה מרכזית אכן מגבשת מידע מכל מחשב מוגן לצורך ניהול קל יותר. ה OSSEC המסוף פועל רק במערכות הפעלה דמויות Unix אך סוכן זמין להגנה על מארחי Windows. לחלופין, כלים אחרים כמו קיבנה או גריילוג יכולים לשמש כקצה הקדמי של הכלי.

5. פתח WIPS-NG

לא היינו בטוחים מדי אם עלינו לכלול פתח WIPS NG ברשימה שלנו. עוד על זה ברגע. זה עשה את זה בעיקר בגלל שהוא אחד המוצרים היחידים שממוקדים ספציפית לרשתות אלחוטיות. פתח WIPS NG–איפה WIPS מייצג חדירה אלחוטיתמערכת מניעה - היא כלי קוד פתוח העשוי משלושה רכיבים עיקריים. ראשית, יש את החיישן. זהו תהליך מטומטם שפשוט תופס תנועה אלחוטית ושולח אותה לשרת לצורך ניתוח. כפי שבטח שיערתם, הרכיב הבא הוא השרת. זה צובר נתונים מכל החיישנים, מנתח את הנתונים שנאספו ומגיב להתקפות. רכיב זה הוא לב המערכת. אחרון חביב הוא רכיב הממשק שהוא ממשק המשתמש בו אתה משתמש לניהול השרת ולהצגת מידע על איומים שנמצאים ברשת האלחוטית שלך.

הסיבה העיקרית לכך שהססנו לפני שכללנו פתח WIPS NG ברשימה שלנו זה, טוב ככל שיהיה, לאכולם אוהבים את מפתח המוצר. זה מאותו מפתח כמו Aircrack NG, מריח מנות אלחוטי ומפצח סיסמאות שהוא חלק מכל ערכת הכלים של האקר WiFi. זה פותח את הדיון באתיקה של היזם וזה גורם למשתמשים מסוימים להיזהר. מצד שני, ניתן לראות ברקע של היזם עדות לידע העמוק שלו באבטחת Wi-Fi.

6. Fail2Ban

Fail2Ban הוא פריצה לארח חינם פופולרי יחסיתמערכת איתור עם תכונות למניעת חדירות. התוכנה פועלת על ידי ניטור קבצי יומן מערכות לאירועים חשודים כמו ניסיונות כניסה כושלים או חיפושים מנצלים. כאשר המערכת מזהה משהו חשוד, היא מגיבה על ידי עדכון אוטומטי של כללי חומת האש המקומיים כדי לחסום את כתובת ה- IP המקורית של ההתנהגות הזדונית. זה כמובן מרמז שתהליך חומת אש כלשהו פועל במחשב המקומי. זהו החיסרון העיקרי של הכלי. עם זאת, ניתן להגדיר כל פעולה שרירותית אחרת - כגון ביצוע סקריפט מתקני או שליחת התראות בדוא"ל -.

Fail2Ban מסופק עם מספר זיהוי שנבנה מראשמפעילים שנקראים פילטרים, המכסים כמה מהשירותים הנפוצים ביותר כמו אפאצ'י, Courrier, SSH, FTP, Postfix ורבים אחרים. כאמור, פעולות תיקון מתקבלות על ידי שינוי טבלאות חומת האש של המארח. Fail2Ban תומך ב- Netfilter, IPtables או בטבלת hosts.deny של TCP Wrapper. ניתן לשייך כל פילטר לפעולה אחת או רבות. יחד מכנים פילטרים ופעולות כלא.

7. אחי צג אבטחת רשת

ה אחי צג אבטחת רשת הוא עוד גילוי חדירות לרשת בחינםמערכת עם פונקציונליות דמוית IPS. זה עובד בשני שלבים, הוא קודם כל רושם תנועה ואז הוא מנתח אותו. כלי זה פועל בשכבות מרובות עד לשכבת היישום המהווה גילוי טוב יותר של ניסיונות פריצה מפוצלים. מודול הניתוח של המוצר מורכב משני אלמנטים. הרכיב הראשון נקרא Engine Engine ומטרתו לעקוב אחר אירועים מפעילים כגון חיבורי TCP או בקשות HTTP. לאחר מכן מנותחים את האירועים באמצעות סקריפטים של מדיניות, האלמנט השני. תפקיד סקריפט המדיניות הוא להחליט אם להפעיל אזעקה, לפתוח בפעולה או להתעלם מהאירוע. זו האפשרות לפתוח בפעולה שנותנת אחי צג אבטחת רשת פונקציונליות ה- IPS שלה.

ה אחי צג אבטחת רשת יש כמה מגבלות. זה יעקוב רק אחר פעילות HTTP, DNS ו- FTP והוא גם יפקח על תנועת SNMP. אולם זהו דבר טוב מכיוון ש- SNMP משמש לעתים קרובות לניטור רשתות למרות פגמי האבטחה הקשים שלה. ל- SNMP אין כמעט כל אבטחה מובנית ומשתמשת בתעבורה לא מוצפנת. ומאחר וניתן להשתמש בפרוטוקול לשינוי תצורות, משתמשים המשתמשים בזדון יכולים לנצל אותו בקלות. המוצר ישגיח גם על שינויי תצורה של מכשירים ומלכודות SNMP. ניתן להתקין אותו ב- Unix, Linux ו- OS X אך הוא אינו זמין עבור Windows, וזה אולי החיסרון העיקרי שלו. אחרת, זה כלי מאוד מעניין שכדאי לנסות.

הערות