לא הייתי רוצה להישמע פרנואידית מדי, למרות שאניכנראה שכן, אבל פושעי סייבר נמצאים בכל מקום. כל ארגון יכול להפוך למטרה של האקרים המנסים לגשת לנתונים שלהם. לפיכך, ראשוני לפקוח על הדברים ולהבטיח שלא נפל קורבן לאנשים האלה שלא התכוונו. קו ההגנה הראשון הוא מערכת איתור חדירה. מבוסס מארח מערכות מיישמות את הגילוי שלהן ברמת המארח ובדרך כלל יזהו את מרבית ניסיונות הפריצה במהירות ויודיעו לך מייד כדי שתוכל לתקן את המצב. עם כל כך הרבה זיהוי פריצות מבוסס מארחמערכות זמינות, בחירת הטוב ביותר למצבך הספציפי יכולה להוות אתגר. כדי לעזור לך לראות בבירור, ריכזנו רשימה של כמה ממערכות איתור החדירה המבוססות על מארח.

לפני שנחשוף את הכלים הטובים ביותר, אנו נתקלים בצד הדרךבקצרה ותראו את הסוגים השונים של מערכות גילוי חדירות. חלקם מבוססי מארח ואילו אחרים מבוססי רשת. נסביר את ההבדלים. לאחר מכן נדון בשיטות גילוי החדירה השונות. לחלק מהכלים גישה מבוססת חתימה בעוד שאחרים מחפשים התנהגות חשודה. הטובים ביותר משתמשים בשילוב של שניהם. לפני שנמשיך, נסביר את ההבדלים בין מערכות גילוי חדירה למערכות למניעת פריצות, מכיוון שחשוב להבין על מה אנו מסתכלים. אז נהיה מוכנים למהות הפוסט הזה, המערכות הטובות ביותר לגילוי פריצות מבוססות מארחים.

שני סוגים של מערכות גילוי חדירות

ישנם למעשה שני סוגים של חדירהמערכות איתור. בעוד שמטרתם זהה - לגלות במהירות כל ניסיון חדירה או פעילות חשודה שעשויה להוביל לניסיון חדירה, הם נבדלים זה מזה במיקום בו מבוצעת איתור זה. זהו מושג שלעתים קרובות מכונה נקודת האכיפה. לכל סוג יש יתרונות וחסרונות, ובאופן כללי, אין הסכמה לגבי מי עדיף. למעשה, הפיתרון הטוב ביותר - או המאובטח ביותר - הוא כנראה אחד המשלב את שניהם.

מערכות גילוי חדירות לארח (HIDS)

הסוג הראשון של מערכת גילוי פריצות,כזו שאנו מעוניינים בה כיום, פועלת ברמה המארחת. היית יכול לנחש את זה משמו. HIDS בודק, למשל, קבצי יומן שונים וכתבי עת לסימנים של פעילות חשודה. דרך נוספת בה הם מגלים ניסיונות פריצה היא על ידי בדיקת קבצי תצורה חשובים אם הם לא מורשים. הם יכולים גם לבחון את אותם קבצי תצורה עבור דפוסי פריצה ידועים ספציפיים. לדוגמה, ייתכן שידוע כי שיטת פריצה מסוימת עובדת על ידי הוספת פרמטר מסוים לקובץ תצורה ספציפי. מערכת איתור פריצות טוב מארח תופס זאת.

רוב הזמן HIDS מותקנים ישירות עלהמכשירים שהם נועדו להגן עליהם. יהיה עליכם להתקין אותם בכל המחשבים שלכם. אחרים ידרשו להתקין סוכן מקומי בלבד. חלקם אפילו מבצעים את כל עבודתם מרחוק. לא משנה איך הם פועלים, ל- HIDS טוב יש קונסולה מרכזית בה תוכלו לשלוט ביישום ולצפות בתוצאותיו.

מערכות גילוי חדירות לרשת (NIDS)

סוג אחר של מערכת גילוי פריצות הנקראמערכות גילוי חדירות לרשת, או NIDS, פועלות בגבול הרשת כדי לאכוף את הגילוי. הם משתמשים בשיטות דומות כמו מערכות גילוי חדירות לארח כמו איתור פעילויות חשודות וחיפוש דפוסי פריצה ידועים. אך במקום להסתכל ביומני וקבצי תצורה, הם צופים בתעבורת רשת ובודקים כל בקשת חיבור. כמה שיטות פריצה מנצלות פגיעויות ידועות על ידי שליחת מנות בעלות מבנה מכוון בכוונה למארחים, וגורמות להם להגיב בצורה מסוימת המאפשרת הפרה. מערכת גילוי חדירות לרשת תגלה בקלות ניסיון מסוג זה.

יש הטוענים כי NIDS טובים מ- HIDS כמוהםזיהוי התקפות עוד לפני שהם מגיעים למערכות שלך. יש כאלה שמעדיפים אותם מכיוון שהם לא דורשים להתקין שום דבר על כל מארח כדי להגן עליהם בצורה יעילה. מצד שני, הם מספקים הגנה מועטה מפני התקפות פנים שלצערנו אינן נדירות כלל. כדי להתגלות, על התוקף להשתמש בנתיב שעובר ב- NIDS. מסיבות אלה, ההגנה הטובה ביותר ככל הנראה נובעת משימוש בשילוב של שני סוגי הכלים.

שיטות איתור חדירות

ממש כמו שיש שני סוגים של חדירהכלי זיהוי, ישנן בעיקר שתי שיטות שונות המשמשות לגילוי ניסיונות חדירה. איתור יכול להיות מבוסס חתימה או שזה יכול להיות מבוסס חריגות. איתור חדירה מבוסס חתימה עובד על ידי ניתוח נתונים לדפוסים ספציפיים שקשורים לניסיונות חדירה. זה דומה למערכות הגנת וירוסים מסורתיות הנשענות על הגדרות וירוסים. באופן דומה, גילוי חדירה מבוסס חתימות מסתמך על חתימות או דפוסים של פריצה. הם משווים נתונים עם חתימות פריצה כדי לזהות ניסיונות. החיסרון העיקרי שלהם הוא שהם לא עובדים עד שיעלו החתימות הנכונות לתוכנה. לרוע המזל, זה קורה בדרך כלל רק לאחר שמותקפים על מספר מסוים של מכונות, ובעלי אתרים של חתימות פריצה הספיקו לפרסם חבילות עדכון חדשות. חלק מהספקים הם די מהירים בעוד שאחרים יכולים להגיב רק כעבור ימים.

זיהוי חדירה מבוסס אנומליה, השנישיטה, מספקת הגנה טובה יותר מפני התקפות אפס יום, כאלו שקורים לפני שתוכנת גילוי חדירה כלשהי קיבלה הזדמנות לרכוש את קובץ החתימה הנכון. מערכות אלה מחפשות חריגות במקום לנסות לזהות דפוסי פריצה ידועים. לדוגמה, הם עלולים להיות מופעלים אם מישהו ינסה לגשת למערכת עם סיסמה שגויה מספר פעמים ברציפות, סימן שכיח להתקפת כוח ברוט. ניתן לאתר במהירות כל התנהגות חשודה. לכל שיטת איתור יתרונות וחסרונות. בדיוק כמו בסוגי הכלים, הכלים הטובים ביותר הם אלה המשתמשים בשילוב של ניתוח חתימה והתנהגות לצורך ההגנה הטובה ביותר.

גילוי נגד מניעה - הבחנה חשובה

דיברנו על מערכות גילוי חדירותאך רבים מכם אולי שמעתם על מערכות מניעת חדירות. האם שני המושגים זהים? התשובה הקלה היא לא שכן שני סוגי הכלי משמשים למטרה שונה. עם זאת, יש מעט חפיפה ביניהם. כשמו כן הוא, מערכת גילוי הפריצות מגלה ניסיונות חדירה ופעילויות חשודות. כאשר הוא מגלה משהו, זה בדרך כלל מפעיל צורה כלשהי של התראה או התראה. לאחר מכן על מנהלים לנקוט בצעדים הדרושים כדי לעצור או לחסום את ניסיון הפריצה.

מערכות מניעת חדירות (IPS) מיועדות ל-תפסיקו מההפרעה להתרחש לחלוטין. IPS פעיל כולל רכיב איתור אשר יפעיל באופן אוטומטי פעולה מתקנת בכל פעם שמתגלה ניסיון חדירה. מניעת חדירות יכולה להיות גם פאסיבית. ניתן להשתמש במונח כדי להתייחס לכל דבר שנעשה או להקים אותו כדרך למנוע חדירות. לדוגמא, קשירת הסיסמה יכולה להיחשב כאמצעי למניעת חדירות.

כלי איתור החדירה המארחים הטובים ביותר

חיפשנו בשוק את המארחים הטובים ביותרמערכות איתור פריצה. מה שיש לנו עבורך הוא תערובת של HIDS אמיתית ותוכנות אחרות שלמרות שאינן מכנות עצמן מערכות גילוי חדירות, יש להן מרכיב לזיהוי חדירות או שניתן להשתמש בהן לגילוי ניסיונות חדירה. בואו נסקור את הבחירות המובילות שלנו ונבחן את התכונות הטובות ביותר שלהם.

1. SolarWinds יומן ומנהל אירועים (ניסיון חינם)

הערך הראשון שלנו הוא מ- SolarWinds, שם נפוץבתחום כלי ניהול רשת. החברה קיימת כ 20 שנה והביאה לנו את כל הכלים הטובים ביותר לניהול רשת ומערכות. זה גם ידוע בכלים החינמיים הרבים שלו העונים על צרכים ספציפיים של מנהלי רשת. שתי דוגמאות נהדרות לכלים חינמיים אלה הם שרת ה- Kiwi Syslog ומחשבון רשת המשנה המתקדם.

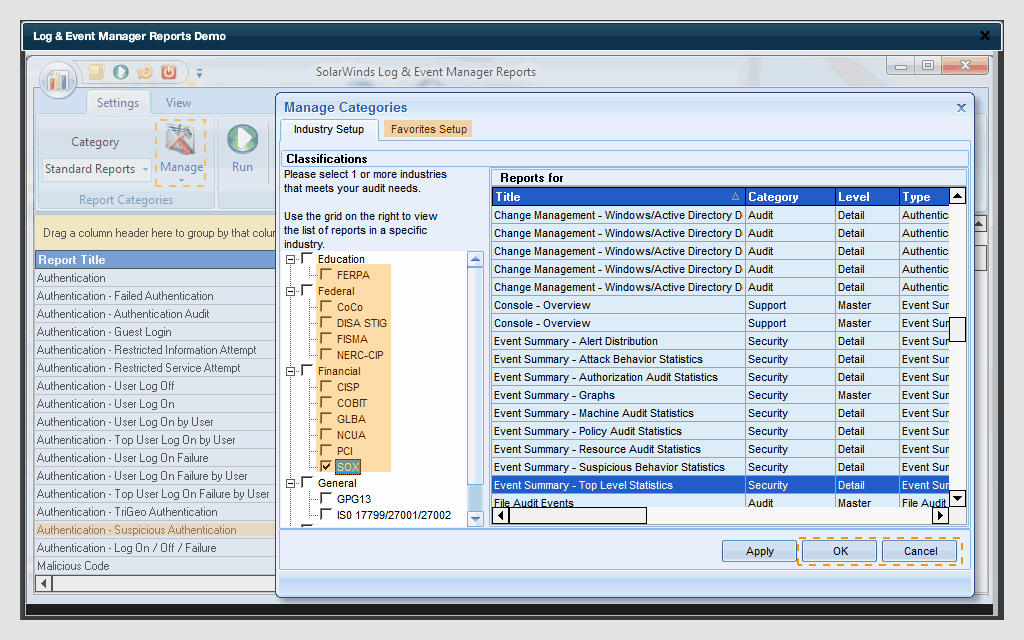

אל תתנו SolarWinds יומן ומנהל אירועיםהשם שלך יטעות אותך. זה הרבה יותר מסתם מערכת יומן וניהול אירועים. רבים מהתכונות המתקדמות של מוצר זה מכניסים אותו לטווח מידע אבטחה וניהול אירועים (SIEM). תכונות אחרות מסמכות אותה כמערכת איתור חדירות ואף, במידה מסוימת, כמערכת למניעת חדירות. כלי זה כולל מתאם אירועים בזמן אמת ותיקון בזמן אמת, למשל.

- ניסיון חינם: SolarWinds יומן ומנהל אירועים

- קישור הורדה רשמי: https://www.solarwinds.com/log-event-manager-software/registration

ה SolarWinds יומן ומנהל אירועים כולל גילוי מיידי של חשודיםפעילות (פונקציונליות דמוית IDS) ותגובות אוטומטיות (פונקציונליות דמוית IPS). זה יכול גם לבצע בירור אירועי אבטחה ומזכ"ל פלילי למטרות הקלה והתאמה. הודות לדיווחים המוכחים על ידי ביקורת ניתן להשתמש בכלי גם להפגנת ציות ל- HIPAA, PCI-DSS ו- SOX, בין היתר. הכלי כולל גם ניטור שלמות קבצים וניטור התקני USB, מה שהופך אותו לפלטפורמת אבטחה משולבת הרבה יותר מאשר רק מערכת ניהול יומנים וניהול אירועים.

תמחור עבור SolarWinds יומן ומנהל אירועים מתחיל ב -4,585 דולר עבור עד 30 צמתים מנוטרים. ניתן לרכוש רישיונות של עד 2500 צמתים והופכים את המוצר למדרג ביותר. אם ברצונך לקחת את המוצר לביצוע בדיקה ולראות בעצמך אם הוא מתאים לך, ניתן לקבל ניסיון חינם למשך 30 יום בחינם במלואו.

2. OSSEC

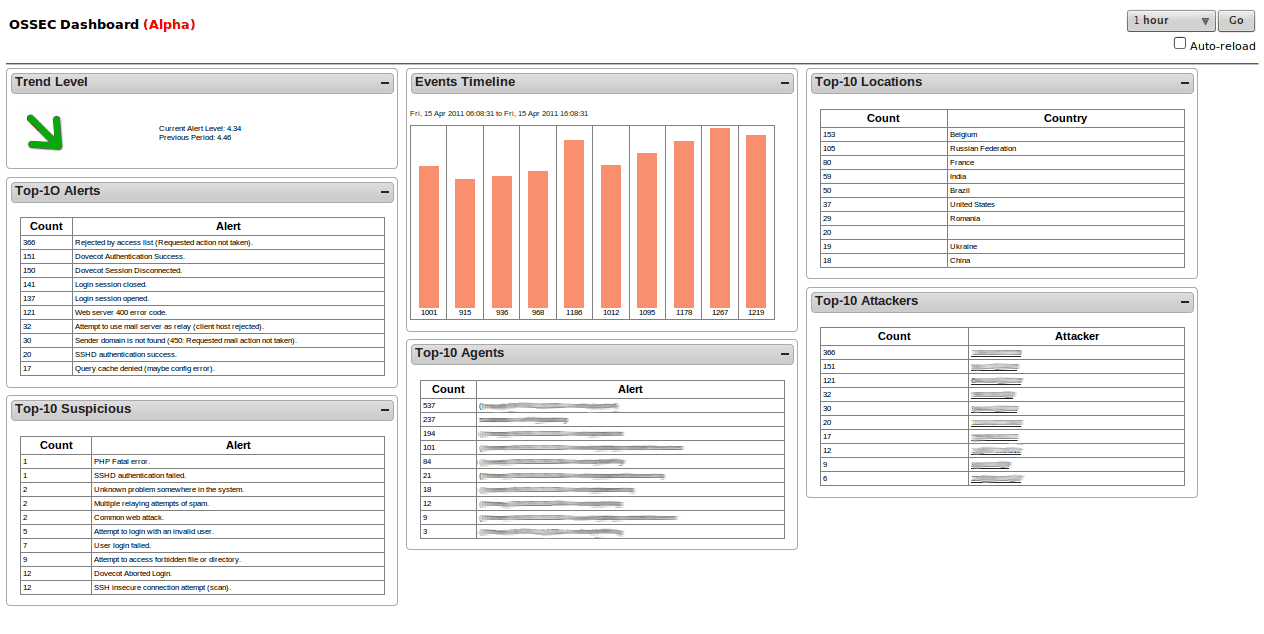

אבטחת קוד פתוח, או OSSEC, היא ללא ספק המובילה מבוססת קוד פתוח המובילהמערכת איתור חדירה. המוצר נמצא בבעלות Trend Micro, אחד השמות המובילים בתחום אבטחת ה- IT, ויצרנית אחת מסוויטות ההגנה הנגיף הטובות ביותר. כאשר היא מותקנת במערכות הפעלה דמויות Unix, התוכנה מתמקדת בעיקר בקבצי יומן ותצורה. זה יוצר סיכומי צ'קים של קבצים חשובים ומאמת אותם מעת לעת, ומתריע בפניך בכל פעם שקורה משהו מוזר. זה גם יפקח ויתריע על כל ניסיון חריג להשיג גישה לשורש. במארחי Windows, המערכת שומרת עין גם על שינויי רישום לא מורשים שיכולים להיות סימן סיפור לפעילות זדונית.

מתוקף היותה מערכת לגילוי חדירות מבוססת מארח, OSSEC צריך להתקין בכל מחשב שתרצה להגן עליו. עם זאת, קונסולה מרכזית אכן מגבשת מידע מכל מחשב מוגן לצורך ניהול קל יותר. בזמן ש OSSEC המסוף פועל רק במערכות הפעלה דמויות Unix,סוכן זמין להגנה על מארחי Windows. כל גילוי יפעיל התראה שתוצג במסוף הריכוזית בעוד הודעות יישלחו גם באמצעות הדואר האלקטרוני.

3. סמהיין

סמהיין הוא עוד פריצה מוכרת לארח בחינםמערכת גילוי. התכונות העיקריות שלו, מבחינת IDS, הן בדיקת תקינות קבצים וניטור / ניתוח קבצי יומן. אבל זה עושה יותר מזה. המוצר יבצע איתור rootkit, ניטור יציאה, איתור של רשיונות SUID נוכלים ותהליכים נסתרים. הכלי תוכנן לפקח על מספר מארחים המריצים מערכות הפעלה שונות תוך מתן רישום ותחזוקה מרכזיים. למרות זאת, סמהיין יכול לשמש גם כיישום עצמאי ב-מחשב יחיד. התוכנה פועלת בעיקר במערכות POSIX כמו יוניקס, לינוקס או מערכת ההפעלה X. היא יכולה לפעול גם ב- Windows תחת Cygwin, חבילה המאפשרת הפעלת יישומי POSIX במערכת Windows, אם כי רק סוכן הניטור נבדק בתצורה זו.

אחד מ סמהייןהתכונה הייחודית ביותר היא מצב ההתגנבות שלהמאפשר לו לרוץ מבלי שאותו תוקפים פוטנציאליים יתגלו. פורצים ידועים כמי שהורגים במהירות תהליכי גילוי שהם מזהים ברגע שהם נכנסים למערכת לפני שהם מתגלים, ומאפשרים להם לשים לב. סמהיין משתמש בטכניקות סטגנוגרפיות כדי להסתיר את התהליכים שלה מאחרים. זה גם מגן על קבצי היומן המרכזיים ועל גיבויי התצורה באמצעות מפתח PGP למניעת חבלה.

4. Fail2Ban

Fail2Ban הוא פריצה מארח בחינם ופתוח קוד פתוחמערכת איתור הכוללת גם כמה יכולות למניעת פריצות. כלי התוכנה עוקב אחר קבצי יומן לצורך פעילויות ואירועים חשודים כמו ניסיונות כניסה נכשלים, חיפוש ניצול וכו '. פעולת ברירת המחדל של הכלי, בכל פעם שהיא אכן מגלה משהו חשוד, היא לעדכן אוטומטית את כללי חומת האש המקומית כדי לחסום את כתובת ה- IP המקורית של התנהגות זדונית. במציאות, לא מדובר במניעת חדירות אמיתית, אלא במערכת גילוי פריצות עם תכונות של תיקון אוטומטי. מה שתיארנו זה עתה את פעולת ברירת המחדל של הכלי אך ניתן להגדיר גם כל פעולה שרירותית אחרת - למשל שליחת התראות בדוא"ל - מה שגורם לו להתנהג כמו מערכת גילוי חדירה "קלאסית" יותר.

Fail2Ban מוצע עם מסננים שונים שנבנו מראש עבורכמה מהשירותים הנפוצים ביותר כמו אפאצ'י, SSH, FTP, Postfix ורבים אחרים. מניעה, כפי שהסברנו, מתבצעת על ידי שינוי טבלאות חומת האש של המארח. הכלי יכול לעבוד עם Netfilter, IPtables או הטבלה hosts.deny של TCP Wrapper. ניתן לשייך כל פילטר לפעולה אחת או רבות.

5. עזרה

ה סביבת איתור חדירות מתקדמת, או עזרה, היא מערכת גילוי פריצות נוספות בחינםזה מתמקד בעיקר בזיהוי ערכות root והשוואת חתימות קבצים. כשאתה מתקין אותו בתחילה, הכלי ירכיב מעין מסד נתונים של נתוני ניהול מקבצי התצורה של המערכת. לאחר מכן ניתן להשתמש במאגר נתונים זה כקו בסיס שכנגדו ניתן להשוות כל שינוי ולבסוף להחזיר אותו למקרה הצורך.

עזרה עושה שימוש גם בחתימה וגם ב -תוכניות גילוי מבוססות אנומליות. זהו כלי שמופעל לפי דרישה ולא מתוזמן או פועל ברציפות. למעשה זהו החיסרון העיקרי של המוצר. עם זאת, מכיוון שמדובר בכלי בשורת הפקודה ולא בבסיס GUI, ניתן ליצור משימת cron כדי להריץ אותה בפרקי זמן קבועים. אם תבחר להריץ את הכלי לעיתים תכופות - כמו פעם בכל דקה - כמעט תקבל נתונים בזמן אמת ותיהיה לך זמן להגיב לפני שכל ניסיון חדירה עבר רחוק מכדי שגרם נזק רב.

בבסיס שלו, עזרה הוא רק כלי להשוואת נתונים, אך בעזרתומבין כמה סקריפטים מתוזמנים חיצוניים, ניתן להפוך אותו למצב של HIDS אמיתי. זכור כי זהו למעשה כלי מקומי. אין לו ניהול ריכוזי וגם אין ממשק משתמש מפואר.

6. סגן

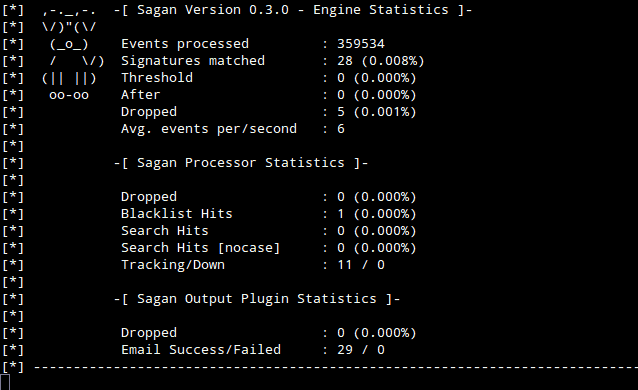

אחרון ברשימה שלנו הוא סגן, שהיא למעשה יותר מערכת ניתוח יומןמאשר מזהה אמיתי. עם זאת יש כמה תכונות דמויות IDS וזו הסיבה שהיא ראויה למקום ברשימה שלנו. הכלי צופה באופן מקומי בקבצי היומן של המערכת בה היא מותקנת, אך הוא יכול גם לתקשר עם כלים אחרים. זה יכול, למשל, לנתח את יומני Snort, להוסיף ביעילות את הפונקציונליות של NIDS של Snort למה שהוא בעצם ה- HIDS. זה לא סתם מתקשר עם סנורט. סגן יכול לתקשר גם עם סוריקטה וזה תואם לכמה כלים לבניית כללים כמו Oinkmaster או Pulled Pork.

סגן יש גם יכולות ביצוע סקריפט שיכולותהפוך אותה למערכת מניעת חדירות גסה, בתנאי שתפתח כמה תסריטים לתיקון. למרות שייתכן כי כלי זה לא ישמש כהגנה היחידה שלך מפני פריצה, הוא יכול להיות מרכיב נהדר במערכת שיכולה לשלב כלים רבים על ידי מתאם בין אירועים ממקורות שונים.

הערות