ルートキットがインストールされている可能性があることを懸念Linuxサーバー、デスクトップ、またはラップトップ?ルートキットがシステムに存在するかどうかを確認し、それらを削除する場合は、最初にシステムをスキャンする必要があります。 Linuxでルートキットをスキャンするための最良のツールの1つはTigerです。実行すると、Linuxシステムの完全なセキュリティレポートが作成され、問題の場所(ルートキットを含む)の概要が示されます。

このガイドでは、Tigerセキュリティツールをインストールし、危険なルートキットをスキャンする方法について説明します。

Tigerをインストール

TigerにはLinuxディストリビューションは付属していませんLinuxでTigerのセキュリティツールを使用する方法を検討する前に、すぐにインストールする方法を検討する必要があります。ソースコードをコンパイルせずにTigerをインストールするには、Ubuntu、Debian、またはArch Linuxが必要です。

Ubuntu

Tigerは、Ubuntuソフトウェアのソースに長く含まれています。それをインストールするには、ターミナルウィンドウを開き、次を実行します 適切な コマンド。

sudo apt install tiger

Debian

DebianにはTigerがあり、それは アプトゲット インストールコマンド。

sudo apt-get install tiger

Arch Linux

Tigerセキュリティソフトウェアは、AURを介してArch Linux上にあります。以下の手順に従って、システムにソフトウェアをインストールします。

ステップ1: AURパッケージのインストールに必要なパッケージを手動でインストールしてください。これらのパッケージはGitおよびBase-develです。

sudo pacman -S git base-devel

ステップ2: 以下を使用してTiger AURスナップショットをArch PCにクローンします git clone コマンド。

git clone https://aur.archlinux.org/tiger.git

ステップ3: 端末セッションをデフォルトのディレクトリ(ホーム)から新しいディレクトリに移動します 虎 pkgbuildファイルを保持するフォルダー。

cd tiger

ステップ4: Tiger用のArchインストーラーを生成します。パッケージの構築は makepkg コマンド、ただし注意: 依存関係の問題が原因でパッケージ生成が機能しない場合があります。これが発生した場合は、公式のTiger AURページで依存関係を確認してください。他のユーザーが洞察を持っている可能性があるため、コメントも必ず読んでください。

makepkg -sri

FedoraおよびOpenSUSE

悲しいことに、Fedora、OpenSUSE、その他の両方RPM / RedHatベースのLinuxディストリビューションには、Tigerをインストールするための簡単にインストールできるバイナリパッケージがありません。使用するには、DEBパッケージをalienに変換することを検討してください。または、以下のソースコードの指示に従ってください。

汎用Linux

ソースからTigerアプリをビルドするには、コードのクローンを作成する必要があります。ターミナルを開き、次を実行します。

git clone https://git.savannah.nongnu.org/git/tiger.git

付属のシェルスクリプトを実行して、プログラムをインストールします。

sudo ./install.sh

または、(インストールではなく)実行する場合は、次の手順を実行します。

sudo ./tiger

Linuxでルートキットを確認する

Tigerは自動アプリケーションです。 ユーザーがコマンドラインで使用できる固有のオプションやスイッチはありません。ユーザーは、単に「ルートキットを実行する」オプションをチェックすることはできません。代わりに、ユーザーはTigerを使用してフルスキャンを実行する必要があります。

プログラムが実行されるたびに、システム上のさまざまな種類のセキュリティの脅威をスキャンします。スキャン中のすべてを見ることができます。 Tigerがスキャンするもののいくつかは次のとおりです。

- Linuxパスワードファイル。

- .rhostファイル。

- .netrcファイル。

- ttytab、securetty、およびログイン構成ファイル。

- グループファイル。

- バッシュパスの設定。

- ルートキットのチェック。

- Cronスタートアップエントリ。

- 「ブレークイン」検出。

- SSH構成ファイル。

- リスニングプロセス。

- FTP構成ファイル。

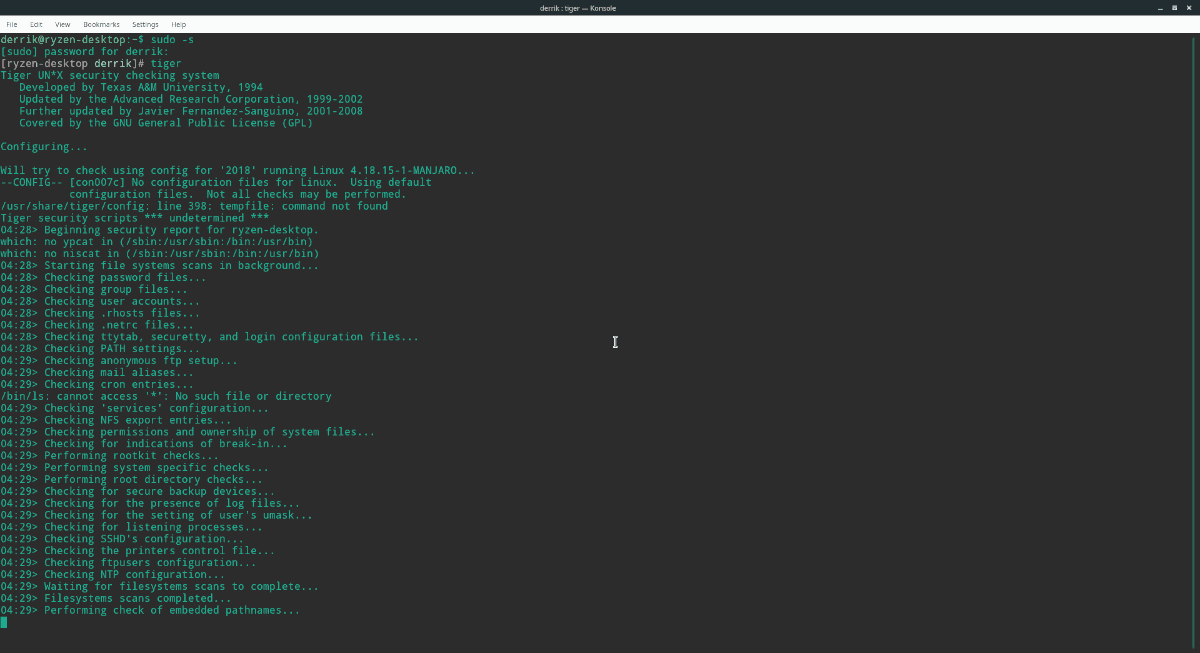

LinuxでTigerセキュリティスキャンを実行するには、次を使用してルートシェルを取得します。 す または sudo -s コマンド。

su -

または

sudo -s

ルート権限を使用して、 虎 セキュリティ監査を開始するコマンド。

tiger

させて 虎 コマンドを実行し、監査プロセスを実行します。 スキャンの内容と、Linuxシステムとの相互作用を出力します。 Tiger監査プロセスにコースを実行させます。端末のセキュリティレポートの場所を印刷します。

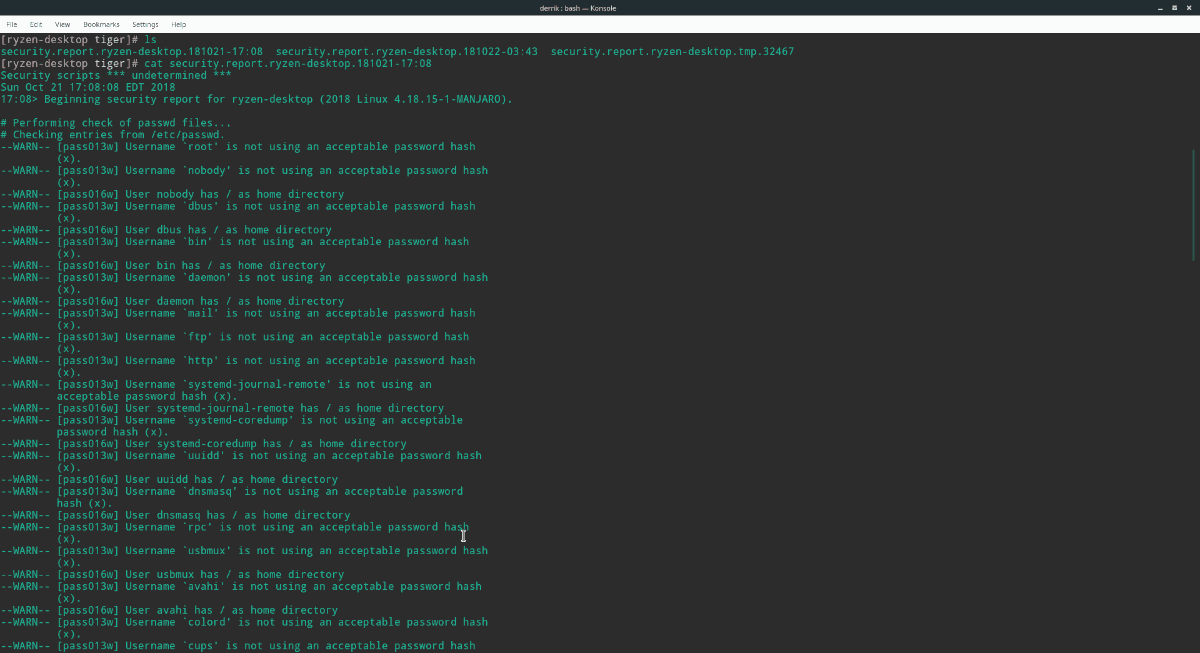

Tigerログを表示

Linuxシステムにルートキットがあるかどうかを判断するには、セキュリティレポートを表示する必要があります。

Tigerのセキュリティレポートを見るには、ターミナルを開いて CD に移動するコマンド / var / log / tiger.

注:Linuxでは、/ var / log内の非rootユーザーは許可されません。使用する必要があります す.

su -

または

sudo -s

次に、以下を使用してログフォルダーにアクセスします。

cd /var/log/tiger

Tigerログディレクトリで、実行します ls コマンド。このコマンドを使用すると、ディレクトリ内のすべてのファイルが出力されます。

ls

マウスを取り、セキュリティレポートファイルを強調表示します。 ls ターミナルで明らかにします。次に、 ネコ コマンド。

cat security.report.xxx.xxx-xx:xx

レポートを見て、Tigerがシステムでルートキットを検出したかどうかを判断します。

Linuxでのルートキットの削除

Linuxシステムからのルートキットの削除—でも最良のツールは難しく、100%の成功を収めることはできません。事実ですが、こうした種類の問題を取り除くのに役立つプログラムがあります。常に機能するとは限りません。

好むと好まざるとにかかわらず、TigerがLinux PCで危険なワームを特定した場合、重要なファイルをバックアップし、新しいライブUSBを作成し、オペレーティングシステムを完全に再インストールするのが最善です。

コメント