誰も彼らが管理するネットワークを望んでいない企業データを盗んだり、組織に損害を与えようとする悪意のあるユーザーの標的。それを防ぐには、できるだけ少ない方法で入場できるようにする方法を見つける必要があります。そして、これは、ネットワーク上の各脆弱性を確実に認識し、対処し、修正することにより部分的に達成されます。修正できない脆弱性については、それらを緩和するための何かが用意されています。最初のステップは明らかです。それらの脆弱性についてネットワークをスキャンすることです。これは、脆弱性スキャンツールと呼ばれる特定の種類のソフトウェアの仕事です。今日、私たちは6つの最高の脆弱性スキャンツールとソフトウェアをレビューしています。

まずはネットワークの話から始めましょう脆弱性、または脆弱性と言って、それらが何であるかを説明しようとします。次に、脆弱性スキャンツールについて説明します。誰がそれらを必要とし、なぜそれを説明します。また、脆弱性スキャナーは脆弱性管理プロセスの1つのコンポーネントにすぎないため(重要ではありますが)、これについて次に説明します。次に、脆弱性スキャナーが通常どのように機能するかを確認します。すべては多少異なりますが、その中心には、違いよりも多くの類似点があります。そして、最高の脆弱性スキャンツールとソフトウェアを検討する前に、それらの主な機能について説明します。

脆弱性の概要

コンピュータシステムとネットワークはこれまで以上に高いレベルの複雑さ。今日の平均的なサーバーは、通常、数百のプロセスを実行しています。これらのプロセスはそれぞれコンピュータープログラムであり、その一部は数千行のソースコードで構成される大きなプログラムです。そして、このコード内には、ありとあらゆるものがあり得ます-あらゆる種類の予期しないことがあります。開発者は、デバッグを簡単にするために、ある時点でバックドア機能を追加した可能性があります。後で、この機能が誤って最終リリースに到達した可能性があります。特定の状況下で予期しない、望ましくない結果を引き起こす入力検証のエラーもあります。

これらのいずれかを使用して、システムとデータ。これらの穴を見つけてシステムを攻撃するために悪用する以外に何もすることがない、巨大なコミュニティがあります。脆弱性は、これらの穴と呼ばれるものです。放置すると、悪意のあるユーザーが脆弱性を利用してシステムやデータにアクセスしたり、最悪の場合はクライアントのデータにアクセスしたり、システムを使用できなくするなどの損害を与えたりする可能性があります。

脆弱性はどこにでもある可能性があります。 サーバーまたはそのオペレーティングシステムで実行されているソフトウェアによく見られますが、スイッチ、ルーターなどのネットワーク機器、ファイアウォールなどのセキュリティアプライアンスにも存在します。どこでもそれらを探す必要があります。

スキャンツール—それらは何で、どのように機能しますか

脆弱性スキャン(または評価)ツールには1つの主要な機能:システム、デバイス、機器、およびソフトウェアの脆弱性を特定します。通常、機器をスキャンして既知の脆弱性を探すため、スキャナーと呼ばれます。

しかし、脆弱性スキャンツールはどのように見つけますか通常は目に見えない脆弱性もしそれらが明白であれば、開発者はソフトウェアをリリースする前にそれらに対処したでしょう。ウイルス定義データベースを使用してコンピューターウイルスの署名を認識するウイルス保護ソフトウェアのように、ほとんどの脆弱性スキャナーは脆弱性データベースに依存し、特定の脆弱性をシステムでスキャンします。これらの脆弱性データベースは、ソフトウェアおよびハードウェアの脆弱性を見つけることを専門とする有名な独立したセキュリティテストラボから入手できます。ご想像のとおり、検出されるレベルは、ツールが使用する脆弱性データベースと同程度です。

スキャンツール—誰が必要ですか?

その質問に対する一言の答えはきれいです明らか:誰でも!最近、ウイルス対策なしでコンピュータを実行しようと考える人はいないでしょう。同様に、ネットワーク管理者は、少なくとも何らかの形で脆弱性を検出する必要があります。攻撃はどこからでも発生する可能性があり、予想外の場所で攻撃される可能性があります。暴露のリスクを認識する必要があります。

これはおそらく可能性のあるものです理論的には手動で行われます。しかし実際には、これはほとんど不可能な仕事です。脆弱性に関する情報を見つけるだけでなく、システムの存在をスキャンするだけでなく、膨大な量のリソースを消費する可能性があります。一部の組織は脆弱性の発見に専念しており、多くの場合、数千人ではないとしても数百人を雇用しています。

多数のコンピューターシステムを管理している人、またはデバイスは、脆弱性スキャンツールを使用することで大きなメリットが得られます。さらに、SOXやPCI-DSSなどの規制基準に準拠することは、しばしば義務付けられます。そして、たとえ彼らがそれを要求しなくても、脆弱性のためにあなたのネットワークをスキャンしていることを示すことができれば、コンプライアンスはしばしば実証されやすくなります。

一言で言えば脆弱性管理

何らかの種類を使用して脆弱性を検出するソフトウェアツールが不可欠です。これは、攻撃から保護するための最初のステップです。しかし、完全な脆弱性管理プロセスの一部でなければ、それは無意味です。侵入検知システムは侵入防止システムではありません。同様に、ネットワーク脆弱性スキャンツール(または少なくともその大部分)は、脆弱性を検出し、その存在を警告するだけです。

管理者であるあなたが持っているのは、あなた次第です検出された脆弱性に対処するための適切なプロセス。検出時に最初に行うことは、脆弱性を評価することです。検出された脆弱性が本物であることを確認する必要があります。脆弱性スキャンツールは注意を怠る傾向があり、多くの場合、一定数の誤検知が報告されます。そして、真の脆弱性がある場合、それらは本当の懸念ではないかもしれません。たとえば、サーバー上の未使用の開いているIPポートは、そのポートをブロックするファイアウォールのすぐ後ろにある場合は問題になりません。

脆弱性が評価されたら、対処方法と修正方法を決定します。組織でほとんど使用していない、またはまったく使用していないソフトウェアで見つかった場合は、脆弱性のあるソフトウェアを削除し、同様の機能を提供する別のソフトウェアに置き換えることが最善の方法です。他の例では、脆弱性の修正は、ソフトウェア発行者からパッチを適用するか、最新バージョンにアップグレードするのと同じくらい簡単です。多くの脆弱性スキャンツールは、見つかった脆弱性に対して利用可能な修正を識別します。他の脆弱性は、いくつかの構成設定を変更するだけで修正できます。これは特にネットワーク機器に当てはまりますが、コンピューターで実行されているソフトウェアでも発生します。

脆弱性スキャンツールの主な機能

考慮すべきことはたくさんあります脆弱性スキャンツールの選択。これらのツールの最も重要な側面の1つは、スキャンできるデバイスの範囲です。所有しているすべての機器をスキャンできるツールが必要です。たとえば、Linusサーバーが多数ある場合は、Windowsデバイスのみを処理するツールではなく、それらをスキャンできるツールを選択する必要があります。また、環境内で可能な限り正確なスキャナーを選択する必要があります。無駄な通知や誤検知にdrれたくないでしょう。

別の主要な差別化要因はツールの脆弱性データベース。ベンダーが管理していますか、それとも独立した組織のものですか?定期的に更新されますか?ローカルまたはクラウドに保存されますか?脆弱性データベースを使用したり、更新プログラムを入手したりするために、追加料金を支払う必要がありますか?これらはすべて、ツールを選択する前に知っておきたいことです。

一部の脆弱性スキャナーは、より多くを使用しますシステムのパフォーマンスに影響を与える可能性のある侵入型スキャン方法。多くの場合、最も侵入型のスキャナーが最高のスキャナーであるため、これは必ずしも悪いことではありませんが、システムのパフォーマンスに影響する場合は、そのことを知り、それに応じてスキャンをスケジュールする必要があります。ところで、スケジューリングはネットワーク脆弱性スキャンツールのもう1つの重要な側面です。一部のツールにはスケジュールスキャンさえなく、手動で起動する必要があります。

他に少なくとも2つの重要な機能があります脆弱性スキャンツールの:アラートとレポート。脆弱性が見つかった場合はどうなりますか?通知は明確で理解しやすいですか?どのようにレンダリングされますか?画面上のポップアップ、電子メール、テキストメッセージですか?さらに重要なこととして、このツールは、特定した脆弱性を修正する方法についての洞察を提供しますか?一部のツールにはありますが、そうでないものもあります。特定の脆弱性の自動修復さえあるものもあります。多くの場合、パッチを適用することが脆弱性を修正する最良の方法であるため、他のツールはパッチ管理ソフトウェアと統合されます。

レポートに関しては、これはしばしば問題です個人の好み。ただし、レポートで予想する必要のある情報が実際に存在することを確認する必要があります。一部のツールには定義済みのレポートのみがあり、他のツールでは組み込みのレポートを変更できます。そして、少なくともレポートの観点から見た場合、最高のものを使用すると、カスタムレポートを最初から作成できます。

上位6つの脆弱性スキャンツール

これでもう少し多くのことを学びました脆弱性スキャンツールでは、見つけることができる最良または最も興味深いパッケージのいくつかを見てみましょう。有料ツールと無料ツールの両方を含めるようにしました。無料版と有料版で利用できるツールもあります。

1. SolarWinds Network Configuration Manager (無料トライアル)

SolarWindsをまだ知らない場合、同社は約20年間、最高のネットワーク管理ツールのいくつかを作っています。その最高のツールの中で、SolarWinds Network Performance Monitorは、最高のSNMPネットワーク帯域幅監視ツールの1つとして絶えず高い評価と絶賛を受けています。同社はまた、無料のツールで有名です。これらは、ネットワーク管理の特定のタスクに対処するために設計された小さなツールです。これらの無料ツールの中で最もよく知られているのは、サブネット計算機とTFTPサーバーです。

ここで紹介したいツールは、 SolarWinds Network Configuration Manager。ただし、これは実際には脆弱性ではありませんスキャンツール。しかし、このツールをリストに含めることにした2つの具体的な理由があります。この製品には脆弱性評価機能があり、特定のタイプの脆弱性に対処します。これは重要ですが、他の多くのツールでは対処しない、ネットワーク機器の誤設定です。

SolarWinds Network Configuration Managerの脆弱性スキャンツールとしての主なユーティリティは、ネットワーク機器の構成のエラーと欠落の検証です。また、このツールは定期的にデバイス構成の変更を確認することもできます。これは、他のシステムへのアクセスを促進できる方法で、一部のデバイスネットワーキング構成(多くの場合、サーバーほど安全ではない)を変更することによって開始されるため、便利です。このツールは、標準化された構成を展開し、アウトプロセス変更を検出し、構成を監査し、違反を修正することもできる自動化されたネットワーク構成ツールにより、標準または規制への準拠を支援します。

このソフトウェアは、National私たちのリストにさらに載るに値する脆弱性データベース。シスコデバイスの脆弱性を識別するために、最新のCVEにアクセスできます。 ASA、IOS、またはNexus OSを実行しているすべてのCiscoデバイスで動作します。実際、ASA用のNetwork InsightsとNexus用のNetwork Insightsの2つの便利なツールが製品に直接組み込まれています。

SolarWindsネットワーク構成の価格マネージャーは、最大50個の管理対象ノードで$ 2,895から始まり、ノードの数によって異なります。このツールを試してみたい場合は、SolarWindsから30日間の無料試用版をダウンロードできます。

- 無料トライアル: SolarWinds Network Configuration Manager

- 公式ダウンロード: https://www.solarwinds.com/network-configuration-manager

2. Microsoft Baseline Security Analyzer(MBSA)

Microsoft Baseline Security Analyzer、またはMBSAは、Microsoftのやや古いツールです。このツールは、大規模な組織には理想的ではありませんが、少数のサーバーしか持たない小規模な企業には適しています。これはMicrosoftのツールですので、スキャンを期待するのではなく、Microsoft製品を期待する方が良いでしょう。ただし、Windowsオペレーティングシステムと、Windowsファイアウォール、SQLサーバー、IIS、Microsoft Officeアプリケーションなどの一部のサービスをスキャンします。

しかし、このツールは特定のものをスキャンしません他の脆弱性スキャナーと同様の脆弱性。不足しているパッチ、サービスパック、セキュリティアップデートを探し、管理上の問題がないかシステムをスキャンします。 MBSAのレポートエンジンを使用すると、不足している更新プログラムと構成の誤りのリストを取得できます。

Microsoftの古いツールであるMBSAは、Windows 2.3と完全に互換性があります。バージョン2.3はWindowsの最新バージョンで動作しますが、誤検知をクリーンアップし、完了できないチェックを修正するために微調整が必要になる場合があります。たとえば、このツールは、Windows 10でWindows Updateが有効になっていないと誤って報告します。この製品の別の欠点は、Microsoft以外の脆弱性または複雑な脆弱性を検出しないことです。このツールは使いやすく、その仕事をうまくこなします。 Windowsコンピューターが数台しかない小規模な組織に最適なツールになります。

3. オープン脆弱性評価システム(OpenVAS)

次のツールはOpen Vulnerabilityと呼ばれます評価システム、またはOpenVAS。これは、いくつかのサービスとツールのフレームワークです。それらはすべて組み合わされて、包括的かつ強力な脆弱性スキャンツールになります。 OpenVASの背後にあるフレームワークは、Greenbone Networksの脆弱性管理ソリューションの一部であり、そこから約10年間にわたって要素がコミュニティに提供されてきました。システムは完全に無料であり、そのコンポーネントのほとんどはオープンソースですが、一部はそうではありません。 OpenVASスキャナーには、定期的に更新される5万件以上のネットワーク脆弱性テストが付属しています。

OpenVASには2つの主要なコンポーネントがあります。 最初のコンポーネントはOpenVASスキャナーです。その名前が示すように、ターゲットコンピュータの実際のスキャンを担当します。 2番目のコンポーネントはOpenVASマネージャーで、スキャナーの制御、結果の統合、中央SQLデータベースへの保存など、他のすべてを処理します。システムには、ブラウザベースのユーザーインターフェイスとコマンドラインユーザーインターフェイスの両方が含まれています。システムの別のコンポーネントは、ネットワーク脆弱性テストデータベースです。このデータベースは、無料のGreenborne Community Feedまたは有料のGreenborne Security Feedから更新を取得できます。

4. Retinaネットワークコミュニティ

Retina Network Communityは、無料版ですAboveTrustのRetina Network Security Scannerは、最も有名な脆弱性スキャナーの1つです。この包括的な脆弱性スキャナーには機能が満載されています。このツールは、不足しているパッチ、ゼロデイ脆弱性、および非セキュア構成の徹底的な脆弱性評価を実行できます。また、ジョブ機能に合わせたユーザープロファイルを誇っており、それによりシステム操作が簡素化されます。この製品は、システムの合理化された操作を可能にするメトロスタイルの直感的なGUIを備えています。

Retina Network Communityは同じものを使用します有料の兄弟としての脆弱性データベース。これは、ネットワークの脆弱性、構成の問題、および欠落しているパッチの広範なデータベースであり、自動的に更新され、幅広いオペレーティングシステム、デバイス、アプリケーション、および仮想環境を対象としています。その主題については、この製品はVMware環境を完全にサポートし、オンラインおよびオフラインの仮想イメージスキャン、仮想アプリケーションスキャン、vCenterとの統合が含まれます。

ただし、Retinaには大きな欠点がありますネットワークコミュニティ。このツールは、256個のIPアドレスのスキャンに制限されています。大規模なネットワークを管理している場合、これはあまり見かけないかもしれませんが、多くの小規模な組織にとっては十分すぎる可能性があります。お使いの環境がそれよりも大きい場合、この製品について先ほど述べた内容はすべて、その兄であるRetina Network Security Scannerにも当てはまります。Retinaネットワークセキュリティスキャナーは、StandardエディションとUnlimitedエディションで利用できます。どちらのエディションも、Retina Network Communityスキャナーと同じ拡張機能セットを備えています。

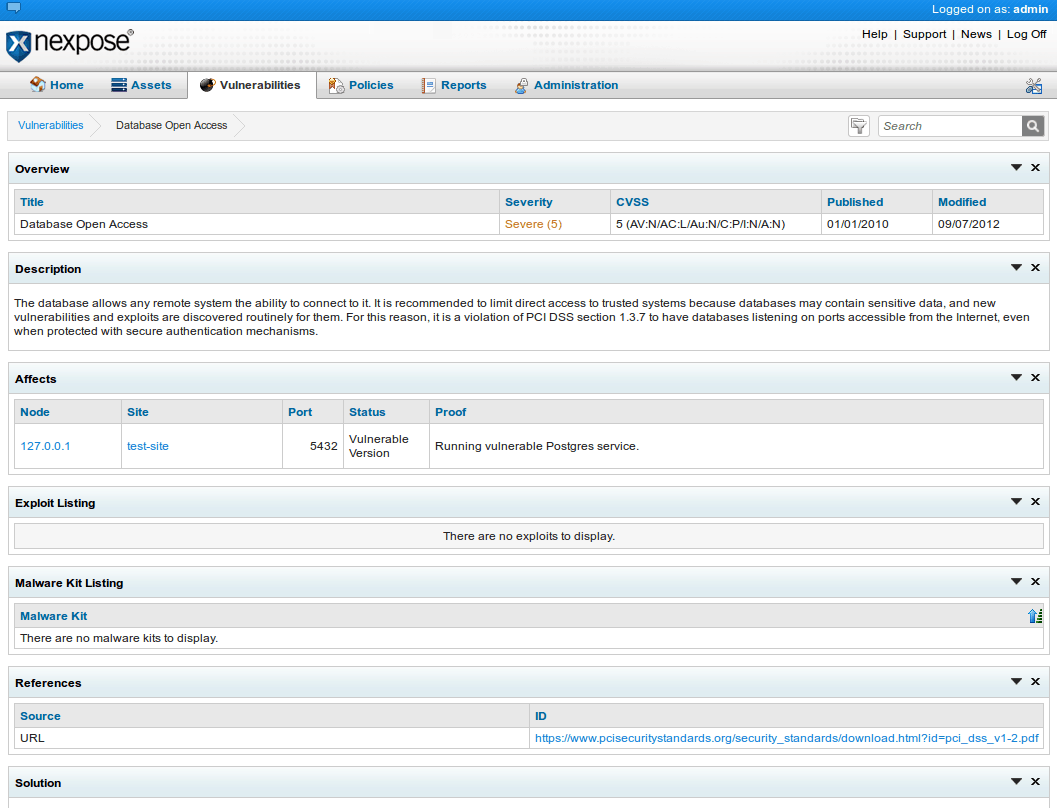

5. Nexpose Community Edition

Retinaほど人気がないかもしれませんが、Rapid7のNexposeは、別の有名な脆弱性スキャナーです。また、Nexpose Community Editionは、Rapid7の包括的な脆弱性スキャナーを少し縮小したバージョンです。ただし、製品の制限は重要です。たとえば、製品を使用して、最大32個のIPアドレスをスキャンできます。これは、最小のネットワークにのみ適したオプションになります。さらに、製品は1年間しか使用できません。あなたが製品のものと一緒に暮らすことができるなら、それは素晴らしいです。

Nexpose Community Editionは物理的に実行されますWindowsまたはLinuxを実行しているマシン。仮想アプライアンスとしても利用可能です。その広範なスキャン機能は、ネットワーク、オペレーティングシステム、Webアプリケーション、データベース、および仮想環境を処理します。 Nexpose Community Editionは、新しいデバイスと新しい脆弱性がネットワークにアクセスした瞬間に自動的に検出および評価できる適応型セキュリティを使用しています。この機能は、VMwareおよびAWSへの動的接続と連携して機能します。このツールは、Sonarの研究プロジェクトとも統合して、真のライブモニタリングを提供します。 Nexpose Community Editionは、CISやNISTなどの一般的な標準への準拠を支援する統合ポリシースキャンを提供します。最後に重要なことですが、ツールの直観的な修復レポートは、修復アクションに関する詳細な手順を示します。

コメント