誰もが侵入者の侵入を防ぎたい家。同様に、そして同様の理由で、ネットワーク管理者は、管理するネットワークから侵入者を締め出すよう努めています。今日の多くの組織の最も重要な資産の1つは、そのデータです。多くの悪意のある個人がそのデータを盗むために多大な時間を費やすことは非常に重要です。彼らは、ネットワークとシステムへの不正アクセスを得るために、膨大な技術を使用してそれを行います。そのような攻撃の数は最近指数関数的に増加しているようで、反応として、それらを防ぐためにシステムが設置されています。これらのシステムは、侵入防止システム、またはIPSと呼ばれます。今日、私たちは見つけることができる最高の侵入防止システムを見てきました。

何をより適切に定義することから始めます侵入防止です。もちろん、これには侵入とは何かを定義することも含まれます。次に、通常使用されるさまざまな検出方法と、検出時に実行される修復アクションについて説明します。次に、受動的侵入防止について簡単に説明します。これらは静的な手段であり、適切に配置できるため、侵入の試行回数を大幅に減らすことができます。それらの一部がコンピューターとは無関係であることを知って驚くかもしれません。そうしてはじめて、私たち全員が同じページにいることで、最終的に私たちが見つけることができる最高の侵入防止システムのいくつかを確認することができます。

侵入防止-これは何ですか?

何年も前、ウイルスはほとんど唯一でしたシステム管理者の懸念。ウイルスは非常に一般的であるため、業界はウイルス保護ツールを開発して対応しました。今日、彼の正しい心の真面目なユーザーは、ウイルス保護なしでコンピュータを走らせることを考えません。ウイルスの多くはもう聞こえませんが、侵入、または悪意のあるユーザーによるデータへの不正アクセスが新しい脅威です。多くの場合、データは組織の最も重要な資産であるため、企業ネットワークは悪意のあるハッカーの標的となり、データへのアクセスを得るために多大な労力を費やします。ウイルス保護ソフトウェアがウイルスの拡散に対する答えであったように、侵入防止システムは侵入者攻撃に対する答えです。

侵入防止システムは基本的に2もの。まず、侵入の試みを検出し、疑わしいアクティビティを検出すると、さまざまな方法を使用してそれを停止またはブロックします。侵入の試みを検出できる方法は2つあります。署名ベースの検出は、ネットワークトラフィックとデータを分析し、侵入試行に関連する特定のパターンを探すことで機能します。これは、ウイルス定義に依存する従来のウイルス保護システムに似ています。署名ベースの侵入検知は、侵入署名またはパターンに依存しています。この検出方法の主な欠点は、適切な署名をソフトウェアにロードする必要があることです。そして、新しい攻撃方法の場合、通常、攻撃シグネチャが更新されるまでに遅延があります。一部のベンダーは、更新された攻撃シグネチャの提供が非常に高速ですが、他のベンダーははるかに低速です。ベンダーを選択する際に考慮すべき重要な要素は、署名が更新される頻度と速度です。

異常ベースの検出により保護が向上ゼロデイ攻撃に対して、検出シグネチャが更新される前に発生する攻撃。このプロセスは、既知の侵入パターンを認識しようとするのではなく、異常を探します。たとえば、誰かが間違ったパスワードを使用してシステムに連続して数回アクセスしようとした場合にトリガーされます。これはブルートフォース攻撃の一般的な兆候です。これはほんの一例であり、通常、これらのシステムをトリガーできる何百もの異なる疑わしいアクティビティがあります。どちらの検出方法にも長所と短所があります。最高のツールは、最高の保護のためにシグネチャと動作分析の組み合わせを使用するツールです。

侵入の試みを検出することは、最初の部分の1つですそれらを防ぐ。侵入防止システムは、検出されると、検出されたアクティビティの停止に積極的に取り組みます。これらのシステムでは、いくつかの異なる是正措置を講じることができます。たとえば、ユーザーアカウントを一時停止または非アクティブ化できます。別の典型的なアクションは、攻撃のソースIPアドレスのブロックまたはファイアウォールルールの変更です。悪意のあるアクティビティが特定のプロセスに由来する場合、防止システムがプロセスを強制終了する可能性があります。いくつかの保護プロセスを開始することは別の一般的な反応であり、最悪の場合、システム全体をシャットダウンして潜在的な損傷を制限することができます。侵入防止システムのもう1つの重要なタスクは、管理者への警告、イベントの記録、疑わしいアクティビティの報告です。

受動的侵入防止対策

侵入防止システムは保護できますがさまざまな種類の攻撃に対抗するために、古くからの良い受動的侵入防止対策に勝るものはありません。たとえば、強力なパスワードを義務付けることは、多くの侵入から保護する優れた方法です。別の簡単な保護手段は、機器のデフォルトのパスワードを変更することです。企業ネットワークではあまり一般的ではありませんが、前代未聞ではありませんが、まだデフォルトの管理者パスワードを持っているインターネットゲートウェイを見たことがあります。パスワードに関しては、パスワードエージングは侵入の試行を減らすために実施できるもう1つの具体的なステップです。十分な時間を与えられれば、パスワードは、たとえ最高のものであっても、最終的に解読される可能性があります。パスワードエージングにより、パスワードはクラックされる前に変更されます。

できることの例だけがありました侵入を受動的に防止します。どのような受動的措置を講じることができるかについての記事全体を書くこともできますが、これは今日の目標ではありません。私たちの目標は、代わりに、最高のアクティブな侵入防止システムのいくつかを提示することです。

最高の侵入防止システム

リストには、次のことができるさまざまなツールの組み合わせが含まれています侵入の試みから保護するために使用されます。含まれているツールのほとんどは真の侵入防止システムですが、市販されていないものの侵入防止に使用できるツールも含まれています。最初のエントリはそのような例です。何よりも、どのツールを使用するかは、特定のニーズに応じて選択する必要があります。それでは、各トップツールが提供するものを見てみましょう。

1. SolarWinds Log&Event Manager (無料トライアル)

SolarWindsはネットワークの有名な名前です管理。最高のネットワークおよびシステム管理ツールを作成したことで、高い評価を得ています。その主力製品であるネットワークパフォーマンスモニターは、利用可能なトップネットワーク帯域幅監視ツールの中で一貫して評価されています。 SolarWindsは、多くの無料ツールで有名で、それぞれがネットワーク管理者の特定のニーズに対応しています。 Kiwi Syslog ServerまたはSolarWinds TFTPサーバーは、これらの無料ツールの優れた例です。

させないで SolarWinds Log&Event Manager名前にだまされます。 目に会う以上のものがあります。この製品の高度な機能の中には、侵入検知および侵入防止システムとして認定されているものもあれば、セキュリティ情報およびイベント管理(SIEM)の範囲にあるものもあります。たとえば、このツールは、リアルタイムのイベント相関とリアルタイムの修復を特長としています。

- 無料トライアル: SolarWinds Log&Event Manager

- 公式ダウンロードリンク: https://www.solarwinds.com/log-event-manager-software/registration

の SolarWinds Log&Event Manager 疑わしいものを瞬時に検出アクティビティ(侵入検知機能)および自動応答(侵入防止機能)。このツールは、セキュリティイベントの調査とフォレンジックの実行にも使用できます。緩和とコンプライアンスの目的で使用できます。このツールは、HIPAA、PCI-DSS、SOXなどのさまざまな規制フレームワークへの準拠を実証するために使用できる監査実績のあるレポート機能を備えています。このツールには、ファイルの整合性の監視とUSBデバイスの監視もあります。ソフトウェアのすべての高度な機能により、ログやイベント管理システムという名前だけでは信じられないほど統合されたセキュリティプラットフォームになります。

の侵入防止機能 SolarWinds Log&Event Manager アクティブと呼ばれるアクションを実装することにより動作します脅威が検出されたときの対応。さまざまな応答を特定のアラートにリンクできます。たとえば、システムはファイアウォールテーブルに書き込み、疑わしいアクティビティを実行していると識別されたソースIPアドレスのネットワークアクセスをブロックできます。このツールは、ユーザーアカウントの一時停止、プロセスの停止または開始、システムのシャットダウンも可能です。これらが以前に特定した修復アクションであることを思い出してください。

の価格 SolarWinds Log&Event Manager 監視対象ノードの数によって異なります。 最大30個の監視対象ノードの価格は$ 4,585から始まり、最大2500ノードのライセンスを購入して、製品のスケーラビリティを高めることができます。製品を試運転して、自分に合っているかどうかを確認したい場合は、フル機能の30日間無料試用版を利用できます。

2. スプランク

スプランク おそらく最も人気のある侵入防止システムの1つです。異なる機能セットを備えたいくつかの異なるエディションで利用できます。 Splunk Enterpriseセキュリティ-または Splunk ES、よく呼ばれるように、これは真の侵入防止に必要なものです。ソフトウェアはシステムのデータをリアルタイムで監視し、脆弱性と異常なアクティビティの兆候を探します。

セキュリティ対応は製品の強力なものの1つですスーツとそれが侵入防止システムである理由。ベンダーがAdaptive Response Framework(ARF)と呼んでいるものを使用します。 55を超えるセキュリティベンダーの機器と統合され、自動応答を実行して、手動タスクを高速化できます。自動修復と手動介入の場合、この組み合わせにより、すぐに優位に立つことができます。このツールはシンプルで整頓されたユーザーインターフェイスを備えており、優れたソリューションを提供します。他の興味深い保護機能には、ユーザーがカスタマイズ可能なアラートを表示する「注目すべき」機能や、悪意のあるアクティビティにフラグを立ててさらなる問題を防ぐための「資産調査員」があります。

Splunk Enterpriseセキュリティの価格情報はすぐに入手できません。詳細な見積もりを入手するには、Splunkのセールスに連絡する必要があります。これは無料の試用版が利用できる素晴らしい製品です。

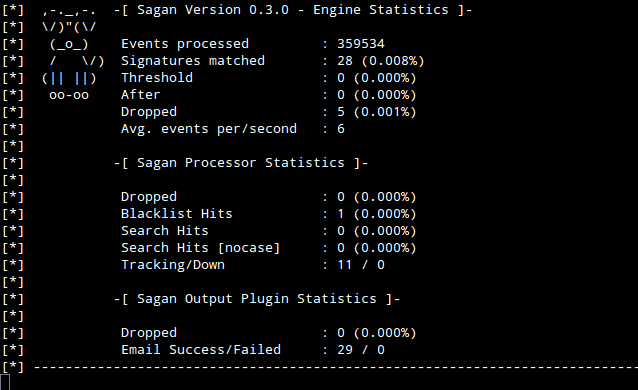

3. サガン

サガン 基本的には無料の侵入検知システムです。ただし、侵入防止システムカテゴリに配置できるスクリプト実行機能を備えたツール。 サガン ログファイルの監視を通じて侵入の試みを検出します。組み合わせることもできます サガン 出力をSnortに送ることができます サガン ネットワークベースの侵入検知機能をツールに提供します。実際には、 サガン BroやSuricataなどの他の多くのツールから入力を受け取り、いくつかのツールの機能を組み合わせて最高の保護を実現できます。

キャッチがあります サガンただし、スクリプト実行機能。 修復スクリプトを作成する必要があります。このツールは侵入に対する唯一の防御としては最適ではないかもしれませんが、異なるソースからのイベントを相関させることでいくつかのツールを組み込んだシステムの重要なコンポーネントであり、多くの製品の中で最高のものを提供します。

ながら サガン Linux、Unix、およびMac OSにのみインストールできます。Windowsシステムに接続してイベントを取得できます。 Saganのその他の興味深い機能には、IPアドレスの場所の追跡と分散処理が含まれます。

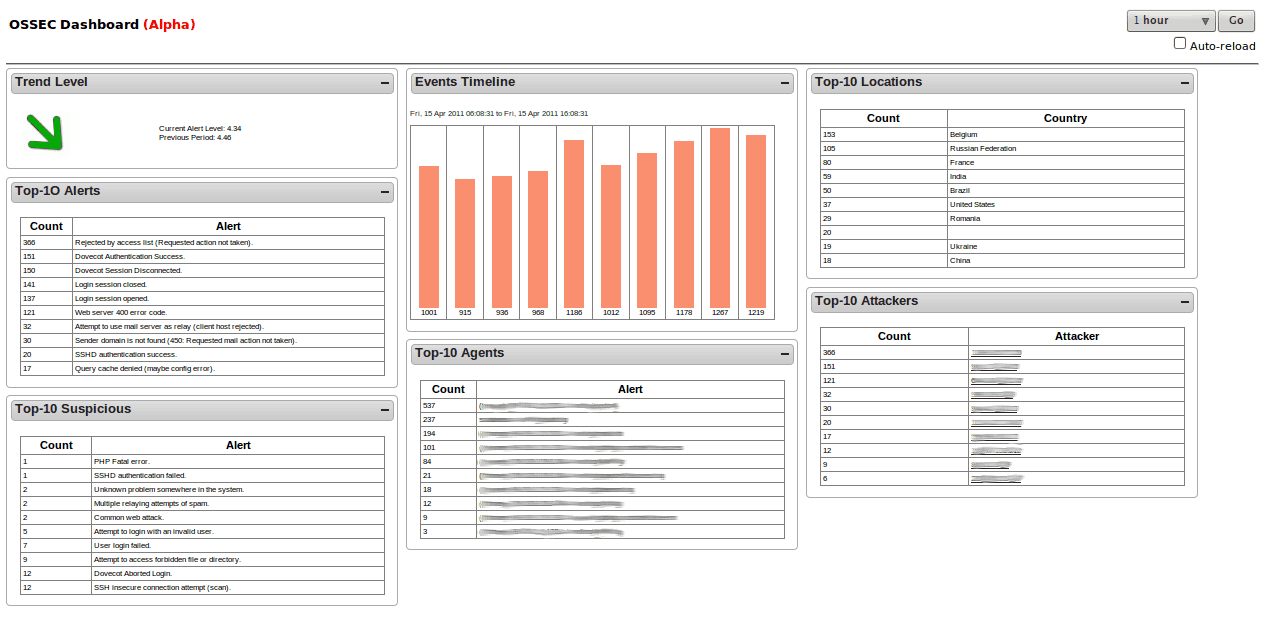

4. OSSEC

オープンソースセキュリティ、 または OSSECは、主要なオープンソースホストベースの1つです侵入検知システム。次の2つの理由でリストに追加しています。特に人気が高いため、特定のアラートがトリガーされるたびに自動的に実行されるアクションをツールで指定できることを考慮し、侵入防止機能を提供することを考慮して、含める必要がありました。 OSSEC ITセキュリティの大手企業であり、最高のウイルス対策スイートのメーカーであるトレンドマイクロが所有しています。

Unixライクなオペレーティングシステムにインストールすると、ソフトウェアの検出エンジンは主にログと設定ファイルに焦点を当てています。重要なファイルのチェックサムを作成し、それらを定期的に検証して、何か異常なことが発生した場合にアラートを出したり、修復アクションをトリガーしたりします。また、ルートアクセスを取得しようとする異常な試みを監視および警告します。 Windowsでは、システムは悪意のあるアクティビティの明白な兆候である可能性があるため、不正なレジストリ変更も監視します。検出されるとアラートがトリガーされ、集中コンソールに表示されますが、通知も電子メールで送信されます。

OSSEC ホストベースの侵入防御システムです。 そのため、保護する各コンピューターにインストールする必要があります。ただし、集中コンソールは、管理を容易にするために、保護された各コンピューターからの情報を統合します。の OSSEC コンソールはUnixライクなオペレーティングシステムでのみ動作しますが、Windowsホストを保護するためにエージェントを使用できます。または、KibanaやGraylogなどの他のツールをツールのフロントエンドとして使用できます。

5. WIPS-NGを開く

含めるべきかどうかはあまりわかりませんでした WIPS NGを開く リストにあります。すぐにそれについての詳細。主にワイヤレスネットワークをターゲットとする唯一の製品の1つであるため、成功しました。 WIPS NGを開く–WIPSはWireless Intrusionの略です予防システム-3つの主要コンポーネントで構成されるオープンソースツールです。まず、センサーがあります。これは、ワイヤレストラフィックを単純にキャプチャし、分析のためにサーバーに送信する単純なプロセスです。おそらくご想像のとおり、次のコンポーネントはサーバーです。すべてのセンサーからデータを集約し、収集したデータを分析して攻撃に対応します。このコンポーネントはシステムの中核です。最後になりましたが、インターフェイスコンポーネントは、サーバーを管理し、ワイヤレスネットワークで見つかった脅威に関する情報を表示するために使用するGUIです。

含める前にheした主な理由 WIPS NGを開く 私たちのリストでは、それは、それが良いだけでなく、誰もが製品の開発者が好きです。これは、Aircrack NGと同じ開発者によるもので、すべてのWiFiハッカーのツールキットの一部であるワイヤレスパケットスニファーとパスワードクラッカーです。これにより、開発者の倫理に関する議論が開かれ、一部のユーザーは慎重になります。一方、開発者の経歴は、Wi-Fiセキュリティに関する深い知識を証明するものと見ることができます。

6. Fail2Ban

Fail2Ban 比較的人気のある無料ホスト侵入です侵入防止機能を備えた検知システム。このソフトウェアは、ログイン試行の失敗やシークのエクスプロイトなどの疑わしいイベントについてシステムログファイルを監視することで機能します。システムが疑わしいものを検出すると、ローカルファイアウォールルールを自動的に更新して、悪意のある動作のソースIPアドレスをブロックします。もちろん、これは、ファイアウォールプロセスがローカルマシンで実行されていることを意味します。これがツールの主な欠点です。ただし、修正スクリプトの実行や電子メール通知の送信など、その他の任意のアクションは構成できます。

Fail2Ban いくつかの事前構築された検出が提供されますApache、Courrier、SSH、FTP、Postfixなどの最も一般的なサービスの一部をカバーするフィルターと呼ばれるトリガー。前述したように、修復アクションは、ホストのファイアウォールテーブルを変更することで実現されます。 Fail2Ban Netfilter、IPtables、またはTCP Wrapperのhosts.denyテーブルをサポートします。各フィルターは、1つ以上のアクションに関連付けることができます。フィルタとアクションを合わせて、刑務所と呼びます。

7. Broネットワークセキュリティモニター

の Broネットワークセキュリティモニター 別の無料のネットワーク侵入検知ですIPSのような機能を備えたシステム。 2つのフェーズで機能し、最初にトラフィックを記録してから分析します。このツールは、アプリケーション層までの複数の層で動作するため、分割侵入の試みをより適切に検出できます。製品の分析モジュールは2つの要素で構成されています。最初の要素はイベントエンジンと呼ばれ、その目的はTCP接続やHTTP要求などのトリガーイベントを追跡することです。次に、イベントは2番目の要素であるポリシースクリプトによって分析されます。ポリシースクリプトの仕事は、アラームをトリガーするか、アクションを起動するか、イベントを無視するかを決定することです。アクションを起動する可能性があります Broネットワークセキュリティモニター IPS機能。

の Broネットワークセキュリティモニター いくつかの制限があります。 HTTP、DNS、およびFTPアクティビティのみを追跡し、SNMPトラフィックも監視します。ただし、深刻なセキュリティ上の欠陥にもかかわらず、SNMPはネットワーク監視によく使用されるため、これは良いことです。 SNMPにはほとんどセキュリティが組み込まれておらず、暗号化されていないトラフィックを使用します。また、プロトコルを使用して構成を変更できるため、悪意のあるユーザーが簡単に悪用できる可能性があります。この製品は、デバイス構成の変更とSNMPトラップにも注意を払っています。 Unix、Linux、OS Xにインストールできますが、Windowsでは利用できません。これはおそらく主な欠点です。そうでなければ、これは試してみる価値のある非常に興味深いツールです。

コメント