私はあまりにも偏執的に聞こえたくないたぶんそうですが、サイバー犯罪はどこにでもあります。すべての組織は、データにアクセスしようとするハッカーの標的になる可能性があります。したがって、物事に注意を払い、これらの悪意のある個人の犠牲にならないようにすることは基本です。 最初の防衛線は 侵入検知システム. ホストベース システムはホストレベルで検出を適用し、通常、ほとんどの侵入試行を迅速に検出し、状況を修正できるようにすぐに通知します。 ホストベースの侵入検知が非常に多い特定の状況に最適なシステムを選択するのは困難なように思えます。わかりやすくするために、最高のホストベースの侵入検知システムのリストを作成しました。

最高のツールを明らかにする前に、簡単に説明し、さまざまなタイプの侵入検知システムを見てみましょう。一部はホストベースであり、他はネットワークベースです。違いを説明します。次に、さまざまな侵入検知方法について説明します。一部のツールは署名ベースのアプローチを採用していますが、他のツールは疑わしい動作を監視しています。最高のものは両方の組み合わせを使用します。続行する前に、侵入検知システムと侵入防止システムの違いについて説明します。これは、私たちが見ているものを理解することが重要だからです。これで、この投稿の本質である、最高のホストベースの侵入検知システムの準備が整います。

2種類の侵入検知システム

侵入には基本的に2つのタイプがあります検出システム。目標は同じですが、侵入の試みや不審なアクティビティをすばやく検出して侵入の試みにつながる可能性がありますが、この検出が実行される場所は異なります。これは、強制ポイントと呼ばれることが多い概念です。それぞれのタイプには長所と短所があり、一般的に言って、どちらが望ましいかについてはコンセンサスがありません。実際、最良のソリューション、または最も安全なソリューションは、おそらく両方を組み合わせたものです。

ホスト侵入検知システム(HIDS)

侵入検知システムの最初のタイプ、私たちが今日興味を持っているものは、ホストレベルで動作します。その名前から推測したかもしれません。 HIDSは、たとえば、疑わしいアクティビティの兆候がないか、さまざまなログファイルとジャーナルをチェックします。侵入の試みを検出するもう1つの方法は、重要な構成ファイルの不正な変更をチェックすることです。また、特定の既知の侵入パターンについて同じ構成ファイルを調べることもできます。たとえば、特定の構成ファイルに特定のパラメーターを追加することにより、特定の侵入方法が機能することがわかっている場合があります。優れたホストベースの侵入検知システムがそれをキャッチします。

ほとんどの場合、HIDSは直接インストールされます保護するデバイス。すべてのコンピューターにインストールする必要があります。その他は、ローカルエージェントのインストールのみを必要とします。リモートですべての作業を行う人もいます。優れたHIDSには、どのように動作するかに関係なく、アプリケーションを制御し、その結果を表示できる中央コンソールがあります。

ネットワーク侵入検知システム(NIDS)

と呼ばれる別のタイプの侵入検知システムネットワーク侵入検知システム(NIDS)は、ネットワークの境界で動作して検知を実施します。疑わしいアクティビティの検出や既知の侵入パターンの検索など、ホスト侵入検知システムと同様の方法を使用します。ただし、ログや構成ファイルを見る代わりに、ネットワークトラフィックを監視し、すべての接続要求を調べます。いくつかの侵入方法は、意図的に不正な形式のパケットをホストに送信し、特定の方法で反応させることで既知の脆弱性を悪用し、侵害を可能にします。ネットワーク侵入検知システムは、この種の試みを簡単に検知します。

NIDSはHIDSよりも優れていると主張する人もいます。システムに到達する前であっても攻撃を検出します。効果的に保護するために各ホストに何もインストールする必要がないため、それらを好む人もいます。一方、残念ながら、珍しいことではないインサイダー攻撃に対する保護はほとんどありません。検出するには、攻撃者はNIDSを通過するパスを使用する必要があります。これらの理由から、最良の保護はおそらく両方のタイプのツールの組み合わせを使用することから来るでしょう。

侵入検知方法

2種類の侵入があるように侵入検知の検出には、主に2つの異なる方法があります。検出は署名ベースでも異常ベースでもかまいません。署名ベースの侵入検知は、侵入試行に関連付けられた特定のパターンのデータを分析することにより機能します。これは、ウイルス定義に依存する従来のウイルス保護システムに似ています。同様に、シグネチャベースの侵入検知は、侵入シグネチャまたはパターンに依存しています。データを侵入シグネチャと比較して、試行を識別します。彼らの主な欠点は、適切な署名がソフトウェアにアップロードされるまで機能しないことです。残念ながら、これは通常、特定の数のマシンが攻撃され、侵入シグネチャの発行者が新しい更新パッケージを発行する時間ができた後にのみ発生します。一部のサプライヤーは非常に高速ですが、他のサプライヤーは数日後にしか反応できませんでした。

異常ベースの侵入検知、その他メソッドは、侵入検知ソフトウェアが適切な署名ファイルを取得する前に発生するゼロデイ攻撃に対するより良い保護を提供します。これらのシステムは、既知の侵入パターンを認識しようとするのではなく、異常を探します。たとえば、ブルートフォース攻撃の一般的な兆候である、誰かが間違ったパスワードを使用してシステムに数回連続してアクセスしようとした場合にトリガーされる可能性があります。疑わしい動作はすぐに検出できます。各検出方法には長所と短所があります。さまざまな種類のツールと同様に、最良のツールは、最高の保護のために署名と動作分析の組み合わせを使用するものです。

検出と防止-重要な区別

侵入検知システムについて議論してきましたしかし、あなたの多くは侵入防止システムについて聞いたことがあるかもしれません。 2つの概念は同一ですか? 2つのタイプのツールは異なる目的に役立つため、簡単な答えはノーです。ただし、それらの間にはいくつかの重複があります。その名前が示すように、侵入検知システムは侵入の試みと疑わしい活動を検知します。何かを検出すると、通常は何らかの形のアラートまたは通知をトリガーします。管理者は、侵入の試みを停止またはブロックするために必要な手順を実行する必要があります。

侵入防止システム(IPS)は侵入がまったく起こらないようにします。アクティブIPSには、侵入の試みが検出されるたびに何らかの修復アクションを自動的にトリガーする検出コンポーネントが含まれています。侵入防止はパッシブにすることもできます。この用語は、侵入を防ぐ方法として行われている、または配置されていることを指すために使用できます。たとえば、パスワードの強化は、侵入防止対策と考えることができます。

最高のホスト侵入検知ツール

最高のホストベースの市場を検索しました侵入検知システム。真のHIDSと他のソフトウェアが混在しています。これらは、侵入検知システムとは呼ばれませんが、侵入検知コンポーネントを備えているか、侵入の試みを検知するために使用できます。トップピックを確認して、それらの最高の機能を見てみましょう。

1. SolarWinds Log&Event Manager (無料トライアル)

最初のエントリは、一般名SolarWindsからのものですネットワーク管理ツールの分野で。同社は約20年前から存在し、最高のネットワークおよびシステム管理ツールのいくつかをもたらしました。ネットワーク管理者の特定のニーズに対応する多くの無料ツールもよく知られています。これらの無料ツールの2つの優れた例は、Kiwi Syslog ServerとAdvanced Subnet Calculatorです。

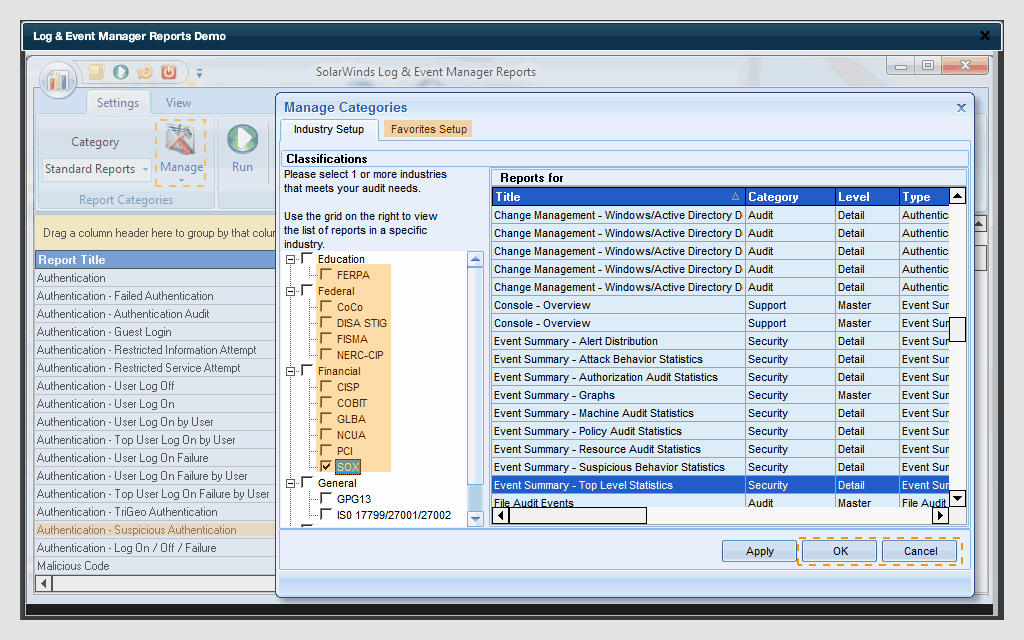

させないで SolarWinds Log&Event Manager名前にだまされます。 それは単なるログおよびイベント管理システム以上のものです。この製品の高度な機能の多くは、セキュリティ情報とイベント管理(SIEM)の範囲に入れています。その他の機能は、侵入検知システムとして、さらにはある程度、侵入防止システムとしても認定されています。このツールは、たとえば、リアルタイムのイベント相関とリアルタイムの修復を備えています。

- 無料トライアル: SolarWinds Log&Event Manager

- 公式ダウンロードリンク: https://www.solarwinds.com/log-event-manager-software/registration

の SolarWinds Log&Event Manager 疑わしいものを瞬時に検出する機能アクティビティ(IDSに似た機能)および自動応答(IPSに似た機能)。また、緩和とコンプライアンスの両方の目的で、セキュリティイベントの調査とフォレンジックを実行できます。監査で実証されたレポートのおかげで、このツールはHIPAA、PCI-DSS、SOXなどへの準拠を実証するためにも使用できます。このツールには、ファイルの整合性の監視とUSBデバイスの監視もあり、単なるログおよびイベント管理システムというよりも、統合されたセキュリティプラットフォームになります。

の価格 SolarWinds Log&Event Manager 最大30の監視対象ノードに対して$ 4,585から開始します。 最大2500ノードのライセンスを購入して、製品のスケーラビリティを高めることができます。製品を試運転して、自分に合っているかどうかを確認したい場合は、フル機能の30日間無料試用版を利用できます。

2. OSSEC

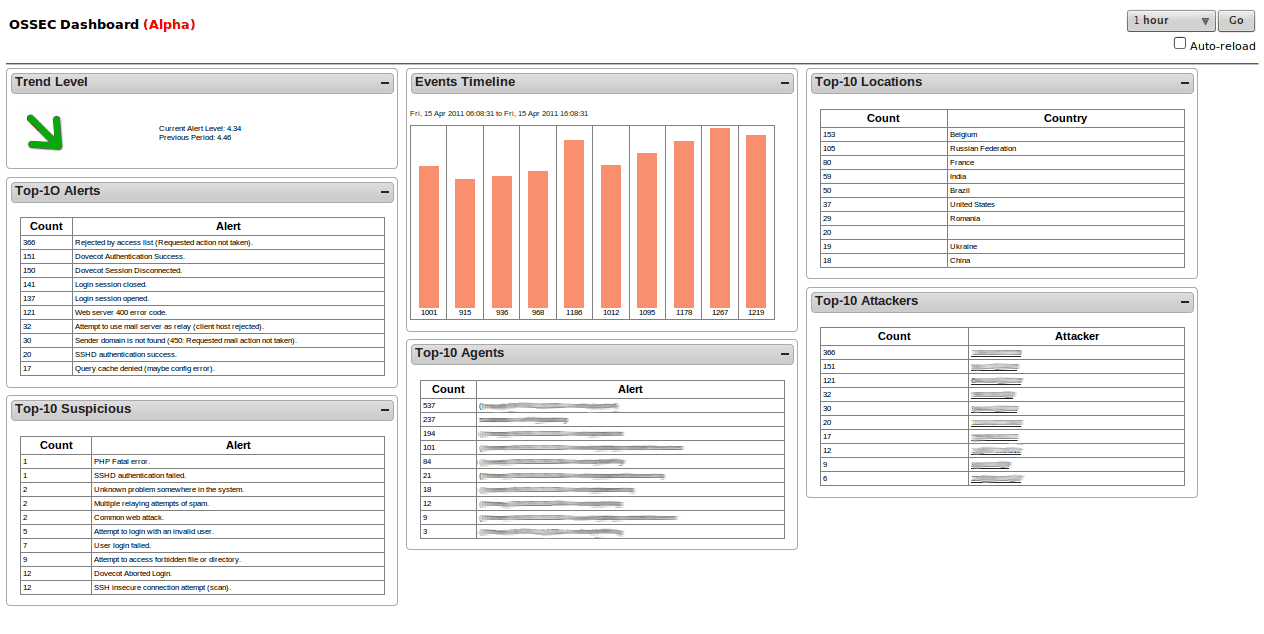

オープンソースセキュリティ、 または OSSEC、主要なオープンソースのホストベースです侵入検知システム。この製品の所有者は、ITセキュリティの大手企業の1つであり、最高のウイルス対策スイートの1つを製造しているトレンドマイクロです。 Unixライクなオペレーティングシステムにインストールすると、ソフトウェアは主にログと設定ファイルに焦点を合わせます。重要なファイルのチェックサムを作成し、定期的にそれらを検証し、何か変なことが起こると警告します。また、ルートアクセスを取得しようとする異常な試みを監視および警告します。 Windowsホストでは、システムは不正なレジストリの変更にも注意を払っていますが、これは悪意のあるアクティビティの兆候である可能性があります。

ホストベースの侵入検知システムであるため、 OSSEC 保護する各コンピューターにインストールする必要があります。ただし、集中コンソールは、管理を容易にするために、保護された各コンピューターからの情報を統合します。ながら OSSEC コンソールはUnixライクなオペレーティングシステムでのみ動作します。Windowsホストを保護するためにエージェントを使用できます。検出されるとアラートがトリガーされ、集中コンソールに表示されますが、通知は電子メールでも送信されます。

3. サムハイン

サムハイン 別の有名な無料ホスト侵入です検出システム。 IDSの観点から見た主な機能は、ファイルの整合性チェックとログファイルの監視/分析です。ただし、それ以上のことを行います。この製品は、ルートキットの検出、ポートの監視、不正なSUID実行可能ファイル、および隠しプロセスの検出を実行します。このツールは、さまざまなオペレーティングシステムを実行している複数のホストを監視しながら、集中ログとメンテナンスを提供するように設計されています。しかしながら、 サムハイン 上のスタンドアロンアプリケーションとしても使用できます単一のコンピューター。このソフトウェアは主に、Unix、Linux、OS XなどのPOSIXシステムで実行されます。また、Windows上でPOSIXアプリケーションを実行できるパッケージであるCygwinの下で、Windows上で実行できます。

の一つ サムハイン最もユニークな機能は、ステルスモードです潜在的な攻撃者に検出されることなく実行できるようにします。侵入者は、検出される前にシステムに入るとすぐに認識される検出プロセスを迅速に終了させ、気付かれないようにすることが知られています。 サムハイン ステガノグラフィ技術を使用して、他のプロセスを隠します。また、中央ログファイルと構成バックアップをPGPキーで保護して、改ざんを防ぎます。

4. Fail2Ban

Fail2Ban 無料でオープンソースのホスト侵入侵入防止機能も備えた検出システム。ソフトウェアツールは、ログイン試行の失敗、エクスプロイトシークなどの疑わしいアクティビティとイベントのログファイルを監視します。ツールのデフォルトアクションは、疑わしいものを検出するたびに、ローカルファイアウォールルールを自動的に更新して、ソースIPアドレスをブロックします悪意のある動作。実際には、これは真の侵入防止ではなく、自動修復機能を備えた侵入検知システムです。ここで説明したのはツールのデフォルトアクションですが、他の任意のアクション(電子メール通知の送信など)も設定でき、より「クラシックな」侵入検知システムのように動作します。

Fail2Ban さまざまな事前構築されたフィルターが提供されますApache、SSH、FTP、Postfixなど、最も一般的なサービスのいくつか。説明したように、防止はホストのファイアウォールテーブルを変更することによって実行されます。このツールは、Netfilter、IPtables、またはTCP Wrapperのhosts.denyテーブルと連携できます。各フィルターは、1つ以上のアクションに関連付けることができます。

5. 補佐官

の 高度な侵入検知環境、 または 補佐官、別の無料のホスト侵入検知システムですこれは主にルートキットの検出とファイル署名の比較に焦点を当てています。最初にインストールすると、ツールはシステムの構成ファイルから管理データのデータベースを並べ替えます。このデータベースをベースラインとして使用して、変更を比較し、必要に応じて最終的にロールバックできます。

補佐官 署名ベースと異常ベースの検出スキーム。これは、オンデマンドで実行され、スケジュールされていないか継続的に実行されていないツールです。実際、これは製品の主な欠点です。ただし、GUIベースではなくコマンドラインツールであるため、cronジョブを作成して定期的に実行することができます。このツールを頻繁に(1分に1回など)実行することを選択した場合、ほぼリアルタイムのデータを取得でき、侵入の試みがあまりにも多くの損害を引き起こす前に対応する時間ができます。

その核で、 補佐官 単なるデータ比較ツールですが、助けを借りていくつかの外部スケジュールスクリプトのうち、真のHIDSに変換できます。ただし、これは本質的にローカルツールであることに注意してください。集中管理も派手なGUIもありません。

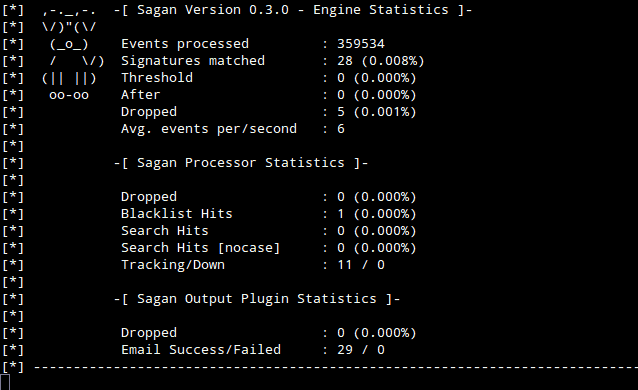

6. サガン

リストの最後は サガン、実際にはより多くのログ分析システムです真のIDSより。ただし、IDSに似た機能がいくつかあるため、リストに掲載する価値があります。このツールは、インストールされているシステムのログファイルをローカルで監視しますが、他のツールと対話することもできます。たとえば、Snortのログを分析し、SnortのNIDS機能を実質的にHIDSに効果的に追加できます。 Snortと対話するだけではありません。 サガン Suricataと対話することもでき、OinkmasterやPulled Porkなどのいくつかのルール構築ツールと互換性があります。

サガン また、スクリプト実行機能があります。いくつかの修復スクリプトを開発することを条件に、粗雑な侵入防止システムにします。このツールは侵入に対する唯一の防御としては使用されない可能性がありますが、さまざまなソースからのイベントを相関させることで多くのツールを組み込むことができるシステムの優れたコンポーネントになります。

コメント