高度にセキュリティで保護された組織間および組織内の通信ニーズを満たす信頼性の高いデータ伝送システム。ほとんどの組織は、3種類のネットワーク技術の中から1つを選択します。プライベートネットワーク、ハイブリッドネットワーク、仮想プライベートネットワーク。この投稿では、各ネットワークタイプを見て、仮想プライベートネットワーク、VPNトンネリング、VPNのテクニックとタイプ、およびVPNネットワークの作成と設定方法について説明します。

VPNを使用する前に、プライベートネットワークとハイブリッドネットワークを詳しく見てみましょう。

プライベートネットワーク

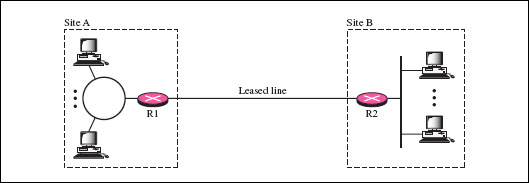

プライベートネットワークは、実際にはプライベートIPを使用する分離されたLANです アドレス空間 接続されたノード間でデータを共有します。 プライベートネットワークでは、アプリケーションとデータポータル(通信の管理に使用)は、データ交換プロセス全体を部外者から保護するように設計されています。プライベートネットワークは、すべてのノードが1か所に存在する組織に適しています。異なる場所にある複数のサイトにプライベートネットワークを展開する場合、組織は通信専用の回線を購入し、その後、接続、データ交換、データ転送速度の問題に対処するためにプライベートネットワーク管理システムを購入する必要があります。

ハイブリッドネットワーク

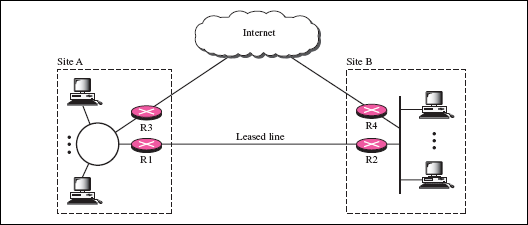

ハイブリッドネットワークアーキテクチャは特に組織のサイトオフィスと通信し、グローバルWANにアクセスしてデータを交換し、公衆と通信するために展開されています。名前が示唆するように、パブリックおよびパブリックネットワークと通信するためのプライベートネットワーク技術とパブリックネットワーク技術の両方を組み合わせ、外部ソースからの組織内通信を保護します。ハイブリッドネットワークは、プライベートネットワークを介してすべての組織内通信およびデータ交換をルーティングしますが、残りの通信、およびデータ送受信要求はパブリックネットワークリンクを介してルーティングされます。プライベートネットワークと同様に、複数のサイトにハイブリッドネットワークを展開するには、プライベート通信専用の回線をリースし、データ交換管理システムを設計する必要があります。

組織がVPNを好む理由

プライベートネットワークはデータのセキュリティを確保しますこれは、高速のデータ転送速度と同様に送受信されます。この単純なネットワークアーキテクチャでは、機密情報を送受信するために1本の専用回線を使用する必要がありますが、プライベートネットワークを展開した後は、組織間通信用のパブリックネットワークが必要です。これにより、プライベートネットワークとパブリックネットワークの両方を組み合わせたハイブリッドネットワークが必要になります。ハイブリッドネットワークは、パブリックとプライベートの通信に2つの専用回線を使用します。たとえば、組織に4つのサイトがある場合、高度に保護されたデータ伝送ラインを購入してすべてのサイトをリンクし、中央データリポジトリを設計して通信を便利に管理する必要がありますが、パブリックリンクはパブリックWAN(インターネット)にアクセスするために使用されます組織間データ伝送。ハイブリッドネットワークでは、パブリックデータとプライベートデータの交換に2つの個別のチャネルが必要であるため、多くの組織は 仮想プライベートネットワーク.

VPN(仮想プライベートネットワーク)

前述のように、プライベートネットワークとハイブリッドネットワーク高価であり、接続されたノードと通信するためにプライベートIPアドレス空間を使用するために個別の回線を購入する必要があります。 VPNテクノロジーは、組織がパブリックとプライベートの両方の通信にグローバルWANを使用できるようにするため、パブリックおよびプライベートネットワークの展開コストを大幅に削減します。仮想と呼ばれる理由は、データ送信を保護するために物理的なプライベートネットワークを必要としないためです。ネットワークは物理的には公開されていますが、事実上プライベートです。 VPNテクノロジーは、強力な暗号化を使用して、外部データの盗難などの攻撃からデータ伝送チャネルを保護します。 IPsec、L2TP、PPP、PPTPなどのトンネリング技術を使用して、データのプライバシーだけでなく、認証と整合性も保証します。

VPNの仕組み

VPNネットワークはシンプルに非常に似ていますサーバー/クライアントアーキテクチャ。サーバーは暗号化されたデータの保存と共有を行い、組織内通信を開始するゲートウェイを提供し、ネットワークに接続されたクライアントを承認します。情報を共有し、VPN上の他のクライアントとの接続を確立し、提供されたアプリケーションを使用して保護された情報を処理します。

VPNトンネリング

VPNのエンドツーエンド通信が単純なLAN環境と異なるのは、 トンネリング。これは、送信および受信データ要求が通過するインターネットクラウド内のトンネルと考えることができます。

トンネルは実際には単なる概念ですVPNネットワークのダイナミクスをよりよく理解します。 VPNネットワークを介して通信を開始またはデータを送信すると、VPNネットワークで使用されるトンネリングプロトコル(PPTP、L2TP、IPSecなど)がデータパケットを別のデータパケットにラップし、送信されるパッケージを暗号化します。トンネルを通って。受信側では、トンネリングデバイス/プロトコルがパッケージを解読し、ラップされたデータパケットをストリップして元のメッセージを読み取り、アクセスし、パケットのソースおよびその他の機密情報を明らかにします。

強制的および任意のトンネリング

トンネリングの分類はに基づいています接続を開始するソース。ソースに基づいて、トンネリングには主に2つのタイプがあります。強制トンネリングと自発トンネリングです。強制トンネリングは、ユーザーの入力を必要とせずにネットワークアクセスサーバーによって開始されます。さらに、VPNクライアントは接続の開始の責任も制御も持たないため、VPNクライアントはVPNサーバー上の情報にアクセスできません。強制トンネリングは、VPNサーバーとクライアント間の仲介として機能し、クライアントの認証とVPNサーバーでのセットアップを担当します。

自発的トンネリングが開始、制御されますユーザーが管理します。キャリアネットワークから管理される強制トンネリングとは異なり、ローカルISPとの接続を確立してからVPNクライアントアプリケーションを実行する必要があります。特定のVPNサーバー用のセキュリティで保護されたトンネルを作成する多数のVPNクライアントソフトウェアを使用した可能性があります。 VPNクライアントソフトウェアが接続を開始しようとすると、特定またはユーザー定義のVPNサーバーを対象とします。自発的トンネリングでは、ユーザーのシステムに追加のトンネリングプロトコルをインストールするだけでよいため、トンネルの1つのエンドポイントとして使用できます。

VPNの種類と技術

PPTP (ポイントツーポイントトンネリングプロトコル)VPNは最も単純なVPNテクノロジ。ISPを使用して、クライアントとサーバー、およびクライアントとクライアントシステム間のセキュリティで保護されたトンネルを作成するためのインターネット接続を提供します。 PPTPはソフトウェアベースのVPNシステムです。 Windows OSにはPPTPが組み込まれており、VPNネットワークに接続するために必要なのは、VPNクライアントソフトウェアだけです。 PPTPは、データ交換プロセスを機密にするために不可欠な暗号化およびその他のセキュリティ機能を提供しませんが(ポイントツーポイントプロトコルはPPTPに対してそれを行います)、Windowsはデータパケットを保護するためにPPTPで認証と暗号化をネイティブに実装します。利点は、実装のために追加のハードウェアを購入する必要がなく、クライアントが提供されたソフトウェアを使用してVPNに接続できることです。それにもかかわらず、データパケットにセキュリティを追加するためにPoint-to-Pointプロトコルに依存しているため、データパケットがトンネルを通過する前に、外部ソースによって解読できるという欠点があります。

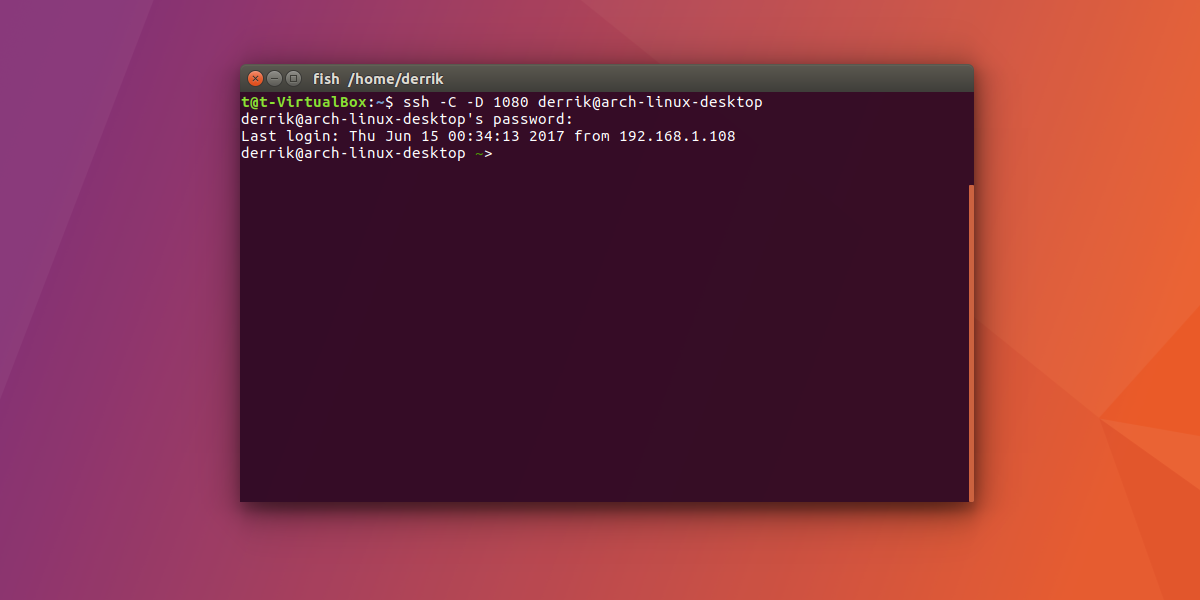

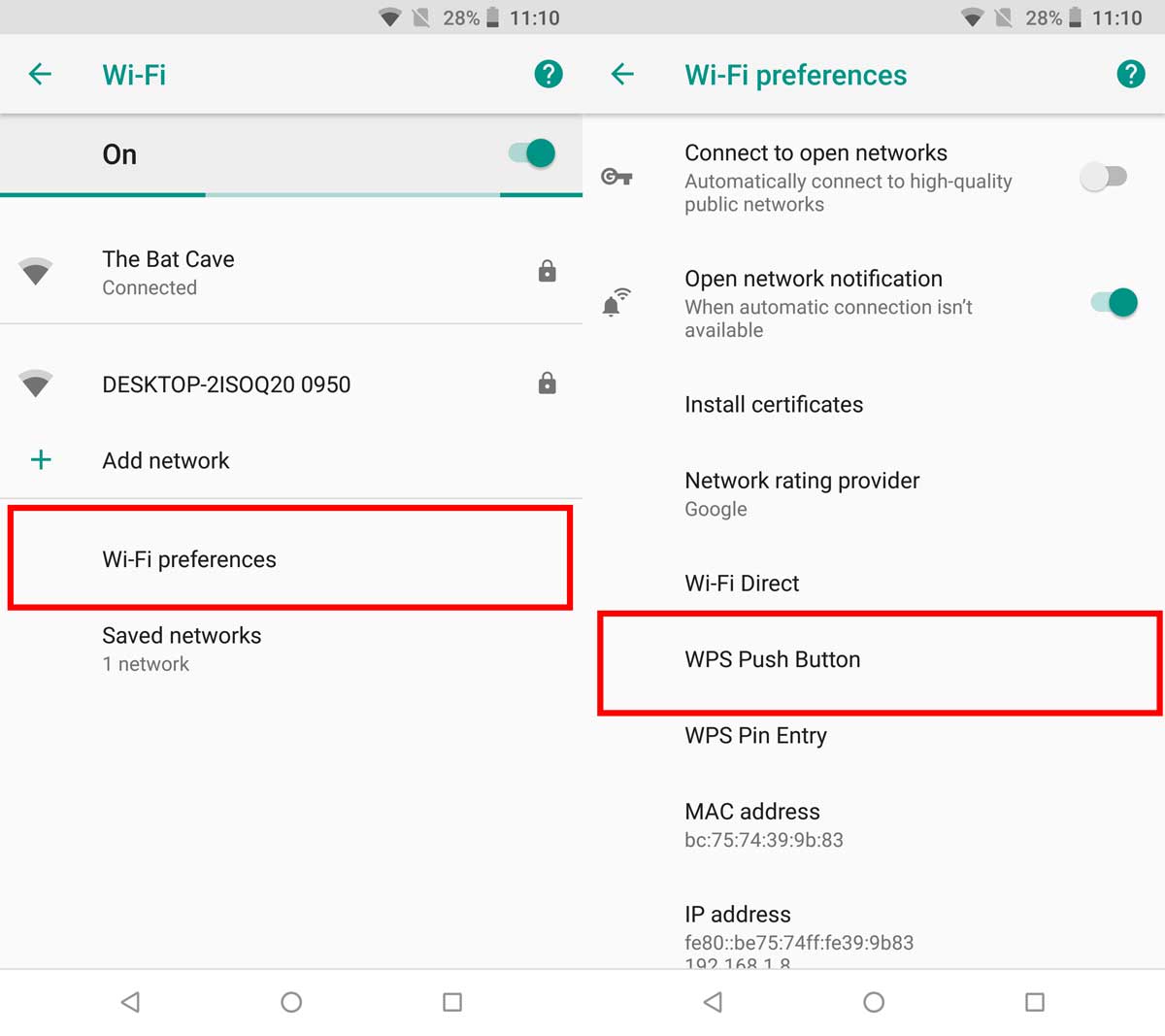

SSH トンネリング (Secure Shell Tunneling)、名前が示すように、セキュアシェルプロトコルを使用して、一方から他方へデータを転送するためのトンネルを作成します。 SSHベースのトンネリングの最大の利点は、インターネットファイアウォールをバイパスすることです。組織(公共のWebサイトやデータポータルへのアクセスに専用のプロキシサーバーを使用することを従業員に強制する)は、SSHプロトコルを使用して専用サーバーからのすべてのトラフィックをルーティングします。 SSLベースのVPN技術とはまったく異なり、HTTPプロトコルがアプリケーション、通信管理システム、Webブラウザーなどに適用され、pr索好きな目からの送信を保護します。 Webブラウザからサーバーに接続するための安全なセッションを作成し、VPNネットワークを構成するために追加のデバイスを必要としません。両端間の通信を開始するにはHTTPSプロトコルのみが必要です。

IETFによって開発された、 IPSecの責任は主に(IP)VPNトンネルのエンドポイント間のインターネットプロトコル通信。 IPSecを通過するデータパケットは、AES、DES、または3DESで暗号化されます。さらに、ネットワークレベルで圧縮と認証の両方を提供します。 IPsec VPNテクニックの使用 トンネル の代わりに 輸送 モード。 データを送信する前に、IPパケットを新しいIPSecパケットにカプセル化し、データパケットの機密性を確保します。 ESP(カプセル化セキュリティペイロード)ヘッダーとともに追加のIPヘッダーを追加して、セキュリティポリシーを追加し、元のデータパケットに暗号化を提供します。 ESPとは別に、AH(認証ヘッダー)をサブプロトコルとして使用して、元のデータパケットに追加のセキュリティレイヤーを適用します。これにより、サードパーティの干渉とIPスプーフィングが防止されます。

Microsoftは、Ciscoと共同で、PPTPの代替として知られるPPTPを開発しました。 L2TP (Layer to Tunneling Protocol)データを提供する整合性。 L2TPは、PPTPと同様に、暗号化を提供せず、PPP(Point-to-Point Protocol)に依存してデータパケットを暗号化することに注意する必要があります。 L2TPトンネリングは、L2TPデータヘッダーを元のペイロードに追加し、UDPデータグラムのエンドポイントに転送します。 Point-to-Pointプロトコルとは別に、ネットワーク層でIPSecを使用することにより、機密性、認証、および暗号化を実現できます。

VPNを作成およびセットアップする方法

間違いなく無限の方法があります組織は、クライアント、顧客、スポンサー企業向けのVPNネットワークを作成して、個人情報を大胆に共有し、内部ネットワークへのゲートウェイを提供できます。大規模なVPNネットワークアーキテクチャは別として、PCを友人のホームネットワークに接続するための小規模なVPNネットワークを作成する場合は、以前の機能を使用できます。 グブリッジ。 独自の仮想プライベートネットワークをセットアップできる無料のVPNソリューションです。そのため、他のプライベートネットワークにリモートで接続できます。

リモートVPNネットワーク(Office VPN)で接続する

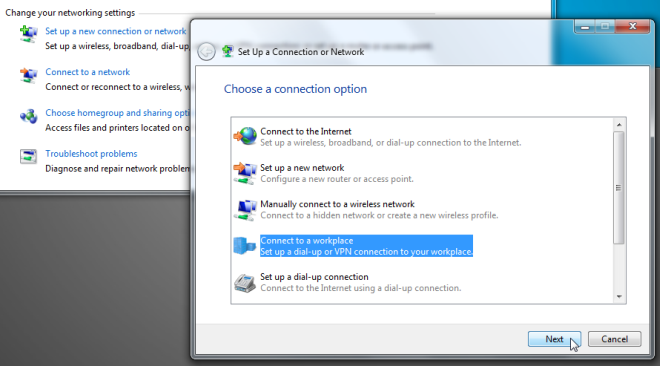

以前のWindowsバージョンと同様に、Windows 7もVPNサーバーに接続する簡単な方法を提供します。 OfficeのPPTP / L2TP VPNネットワークとの接続を計画している場合は、Windows VPNクライアントを使用して接続を確立できます。方法は次のとおりです。

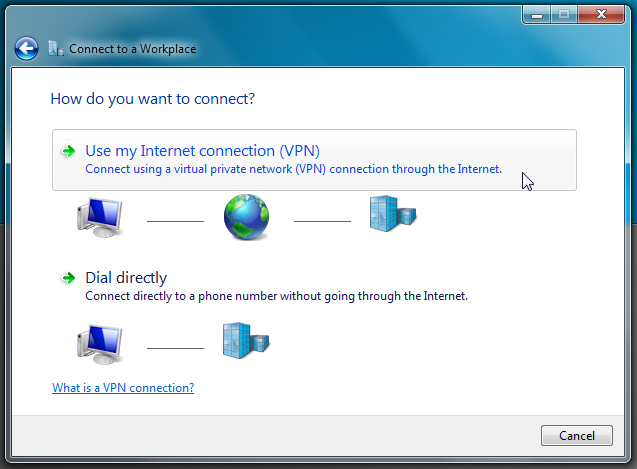

開始する前に、ネットワーク管理者の指示に従って追加のデバイスを設定したことを確認してください。ネットワークと共有センターを開き、クリックします 新しい接続またはネットワークをセットアップします。 接続ウィザードが開きます。選択してください 職場に接続する オプションを選択し、[次へ]をクリックします。

次のステップで、オフィスVPNとの接続に使用する接続を選択します。現在の接続または宛先の電話番号を使用してVPNネットワークに接続できます。

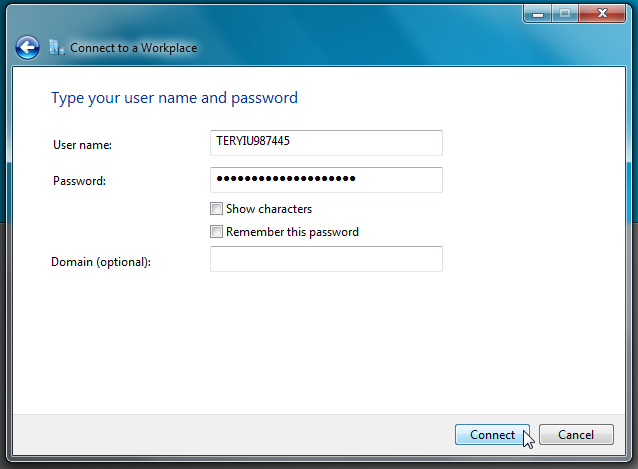

次のステップでは、情報を入力する必要があります管理者によって提供されます。ここでは、宛先名とともにIPアドレスまたはドメインを入力する必要があります。 Windows 7では、他のユーザーのVPN接続を有効にし、認証にスマートカードを使用することもできます。

[次へ]をクリックすると、ウィザードの最後のステップが開きます。オフィスのネットワーク管理者が割り当てたユーザー名とパスワードが必要です。

完了したら、[接続]をクリックして、VPNネットワークとの接続の確立を開始します。 VPNネットワークに接続したら、ネットワークと共有センターからIPの詳細を確認するか、 ipconfig CMDのコマンドを使用して、VPNネットワークとインターネットの両方に接続していることを確認します。

仮想プライベートネットワークは真に革命を起こしました複数の遠隔地間のデータ伝送を保護する方法。プライベート情報を共有するための安全なネットワークと、顧客、クライアント、競合他社と通信するためのパブリックネットワークの両方を展開する必要がある、成長を続ける組織やビジネスに最適なソリューションを提供します。 VPNテクノロジーは、費用対効果の高いソリューションであることに加えて、通信を管理するために複数のデータ管理センターを作成する必要を排除します。このまさに理由で、VPNは中小企業と同様に大企業にとって世界中で選択される方法です。

コメント