Visi nori, kad įsibrovėliai neliktų nuošalyjenamas. Taip pat ir dėl panašių priežasčių tinklo administratoriai stengiasi, kad įsibrovėliai nepatektų į jų valdomus tinklus. Vienas iš svarbiausių daugelio šių dienų organizacijų išteklių yra jų duomenys. Labai svarbu, kad daugelis netinkamo ketinimo siekiančių asmenų pavogtų tuos duomenis. Jie tai daro naudodamiesi daugybe metodų, kaip įgyti neteisėtą prieigą prie tinklų ir sistemų. Panašu, kad pastaruoju metu tokių išpuolių skaičius eksponentiškai išaugo, todėl reaguojant yra kuriamos jų prevencijos sistemos. Tos sistemos vadinamos įsilaužimo prevencijos sistemomis (IPS). Šiandien apžvelgiame pačias geriausias įsibrovimų prevencijos sistemas.

Pradėsime bandydami geriau apibrėžti kąĮsibrovimų prevencija yra. Tai, be abejo, reiškia, kad mes taip pat apibrėžsime, kas yra įsibrovimas. Tada ištirsime įvairius aptikimo metodus, kurie paprastai naudojami, ir kokių ištaisymo veiksmų imamasi aptikus. Tada trumpai pakalbėsime apie pasyvią įsilaužimo prevenciją. Tai yra statinės priemonės, kurias galima įdiegti ir kurios gali smarkiai sumažinti bandymų įsibrovimus skaičių. Galbūt nustebsite sužinoję, kad kai kurie iš jų neturi nieko bendra su kompiuteriais. Tik tada mes visi tame pačiame puslapyje galėsime pagaliau peržiūrėti keletą geriausių įsibrovimų prevencijos sistemų, kokias tik galime rasti.

Įsibrovimų prevencija - kas tai yra?

Prieš daugelį metų virusai buvo beveik vieninteliaisistemos administratorių rūpesčiai. Virusai buvo tokie paplitę, kad pramonė sureagavo kurdama apsaugos nuo virusų priemones. Šiandien joks rimtas vartotojas, galvodamas apie savo kompiuterį, negalvotų paleisti kompiuterį be apsaugos nuo virusų. Nors daugiau negirdime virusų, naujoji grėsmė yra įsilaužimas arba neteisėtas prieiga prie jūsų duomenų. Kadangi duomenys dažnai yra svarbiausias organizacijos turtas, korporatyviniai tinklai tapo netinkamų ketinimų įsilaužėlių taikiniu. Jie gaus daug galimybių gauti prieigą prie duomenų. Kaip apsaugos nuo virusų programinė įranga buvo atsakas į virusų plitimą, taip ir įsibrovėlių prevencijos sistemos yra atsakymas į įsibrovėlių išpuolius.

Įsibrovimo prevencijos sistemos iš esmės daro dvidaiktai. Pirma, jie aptinka įsibrovimų bandymus ir, aptikę įtartiną veiklą, naudoja įvairius metodus, kad sustabdytų ar užblokuotų. Yra du skirtingi būdai, kaip galima aptikti įsibrovimus. Parašais pagrįstas aptikimas veikia analizuojant tinklo srautą ir duomenis bei ieškant konkrečių modelių, susijusių su įsibrovimų bandymais. Tai panašu į tradicines apsaugos nuo virusų sistemas, kurios remiasi virusų apibrėžimais. Įsilaužimų aptikimas parašais pagrįstas įsibrovimo parašais ar raštais. Pagrindinis šio aptikimo metodo trūkumas yra tas, kad jam reikia tinkamų parašų, kuriuos reikia įkelti į programinę įrangą. Kai naudojamas naujas išpuolio metodas, atakų parašai atnaujinami paprastai. Kai kurie pardavėjai labai greitai teikia atnaujintus išpuolių parašus, kiti - daug lėčiau. Tai, kaip dažnai ir kaip greitai atnaujinami parašai, yra svarbus faktorius, į kurį reikia atsižvelgti renkantis pardavėją.

Anomalija paremtas aptikimas siūlo geresnę apsaugąprieš nulinės dienos išpuolius, turėjo būti galimybė atnaujinti tuos atvejus, kurie įvyksta prieš nustatant parašus. Procesas ieško anomalijų, užuot bandęs atpažinti žinomus įsibrovimo modelius. Pvz., Ji suveiktų, jei kas nors kelis kartus iš eilės bandytų prieiti prie sistemos su neteisingu slaptažodžiu, tai yra bendras brutalios jėgos išpuolio ženklas. Tai tik pavyzdys ir paprastai yra šimtai įvairių įtartinų veiklų, kurios gali suaktyvinti šias sistemas. Abu aptikimo metodai turi savo privalumų ir trūkumų. Geriausios priemonės yra tos, kurios geriausios apsaugos tikslams naudoja parašo ir elgesio analizės derinį.

Aptikta bandymo įsilaužti yra viena iš pirmųjų daliųužkirsti kelią jiems. Aptiktos įsilaužimo prevencijos sistemos aktyviai veikia sustabdydamos aptiktą veiklą. Šios sistemos gali imtis kelių skirtingų taisomųjų veiksmų. Jie, pavyzdžiui, gali sustabdyti ar kitaip išjungti vartotojo abonementus. Kitas tipinis veiksmas yra užpuolimo šaltinio IP adreso blokavimas arba ugniasienės taisyklių modifikavimas. Jei kenkėjiška veikla atsiranda dėl konkretaus proceso, prevencijos sistema gali sunaikinti procesą. Apsaugos proceso pradžia yra dar viena įprasta reakcija, o blogiausiu atveju, norint apriboti galimą žalą, galima išjungti visas sistemas. Kita svarbi įsibrovimų prevencijos sistemų užduotis yra įspėti administratorius, užfiksuoti įvykį ir pranešti apie įtartiną veiklą.

Pasyvios įsilaužimo prevencijos priemonės

Nors įsilaužimo prevencijos sistemos gali apsaugotijūs prieš daugybę išpuolių, niekas nepralenkia geros, senamadiškos pasyvios įsilaužimo prevencijos priemonės. Pavyzdžiui, tvirtų slaptažodžių įvedimas yra puikus būdas apsisaugoti nuo daugybės įsibrovimų. Kita lengva apsaugos priemonė yra numatytųjų įrenginių slaptažodžių keitimas. Nors verslo tinkluose tai rečiau, nors tai nėra negirdėta, aš per dažnai mačiau interneto šliuzus, kurie vis dar turėjo numatytąjį administratoriaus slaptažodį. Kalbant apie slaptažodžius, slaptažodžių senėjimas yra dar vienas konkretus žingsnis, kurį galima padaryti siekiant sumažinti įsibrovimų bandymus. Bet kuris slaptažodis, net geriausias, galų gale gali būti nulaužtas, suteikiant pakankamai laiko. Slaptažodžio senėjimas užtikrina, kad slaptažodžiai bus pakeisti prieš juos nulaužant.

Buvo tik pavyzdžiai, ką galima padarytipasyviai užkirsti kelią įsibrovimams. Galėtume parašyti visą įrašą apie tai, kokias pasyvias priemones galima įgyvendinti, tačiau tai nėra mūsų tikslas šiandien. Mūsų tikslas yra pristatyti geriausias iš įsibrovimų prevencijos sistemų.

Geriausios įsibrovimų prevencijos sistemos

Mūsų sąraše yra įvairių priemonių, kurios gali būti derinysbūti naudojami norint apsisaugoti nuo įsibrovimų. Daugelis įtrauktų įrankių yra tikros įsilaužimo prevencijos sistemos, tačiau mes taip pat įtraukiame įrankius, kurie, nors ir nėra parduodami kaip tokie, gali būti naudojami siekiant išvengti įsibrovimų. Pirmasis mūsų įrašas yra vienas iš tokių pavyzdžių. Atminkite, kad labiau nei bet koks jūsų pasirinkimas, kurį įrankį naudoti, turėtų būti grindžiamas konkrečiais jūsų poreikiais. Taigi, pažiūrėkime, ką turi kiekvienas iš mūsų geriausių įrankių.

1. „SolarWinds“ žurnalų ir renginių tvarkyklė (NEMOKAMAS BANDYMAS)

„SolarWinds“ yra gerai žinomas vardas tinkleadministracija. Jis turi gerą reputaciją, nes daro geriausius tinklo ir sistemos administravimo įrankius. Tai pavyzdinis produktas „Network Performance Monitor“, kuris nuolatos patenka į populiariausių tinklo pralaidumo stebėjimo įrankių sąrašą. „SolarWinds“ taip pat garsėja daugybe nemokamų įrankių, kurių kiekvienas patenkina specifinį tinklo administratorių poreikį. „Kiwi Syslog Server“ arba „SolarWinds TFTP“ serveris yra du puikūs šių nemokamų įrankių pavyzdžiai.

Neleisk „SolarWinds“ žurnalų ir renginių tvarkyklėVardas jus kvailys. Tai yra daug daugiau, nei akis sutinka. Kai kurios patobulintos šio produkto savybės jį apibūdina kaip įsibrovimo aptikimo ir prevencijos sistemą, o kitos jį įtraukia į saugos informacijos ir įvykių valdymo (SIEM) asortimentą. Pvz., Įrankis apibūdina įvykių realiojo laiko koreliaciją ir taisymą realiuoju laiku.

- NEMOKAMAS BANDYMAS: „SolarWinds“ žurnalų ir renginių tvarkyklė

- Oficiali atsisiuntimo nuoroda: https://www.solarwinds.com/log-event-manager-software/registration

Į „SolarWinds“ žurnalų ir renginių tvarkyklė gali pasigirti iškart aptikęs įtarimąveikla (įsibrovimų aptikimo funkcija) ir automatiniai atsakymai (įsibrovimų prevencijos funkcija). Ši priemonė taip pat gali būti naudojama saugumo įvykių tyrimams ir kriminalistikai. Jis gali būti naudojamas švelninimo ir atitikties tikslams. Įrankis apima auditu patikrintą ataskaitų teikimą, kuris taip pat gali būti naudojamas įrodyti, kad laikomasi įvairių reguliavimo sistemų, tokių kaip HIPAA, PCI-DSS ir SOX. Įrankis taip pat turi failų vientisumo stebėjimą ir USB įrenginių stebėjimą. Dėl visų patobulintų programinės įrangos funkcijų ji tampa labiau integruota saugos platforma, o ne tik žurnalų ir įvykių valdymo sistema, kuria jos pavadinimas privers patikėti.

Įsibrovimų prevencijos ypatybės „SolarWinds“ žurnalų ir renginių tvarkyklė veikia įgyvendinant veiksmus, vadinamus aktyviuAtsakymai, kai tik nustatomos grėsmės. Skirtingi atsakymai gali būti susieti su konkrečiais perspėjimais. Pvz., Sistema gali rašyti į ugniasienės lenteles, kad užblokuotų šaltinio IP adresą, kuris buvo identifikuotas kaip atliekantis įtartiną veiklą. Įrankis taip pat gali sustabdyti vartotojų abonementus, sustabdyti ar pradėti procesus ir išjungti sistemas. Prisiminsite, kaip būtent tai buvo pirmiau nustatyti valymo veiksmai.

Kainos už „SolarWinds“ žurnalų ir renginių tvarkyklė skiriasi priklausomai nuo stebimų mazgų skaičiaus. Kainos prasideda nuo 4585 USD už 30 stebimų mazgų ir galima įsigyti licencijų iki 2500 mazgų, todėl produktas yra labai keičiamas. Jei norite paimti gaminį bandomam važiavimui ir patys įsitikinti, ar jis jums tinka, galite įsigyti nemokamą 30 dienų bandomąją versiją.

2. Splunk

Splunk greičiausiai yra viena populiariausių įsibrovimų prevencijos sistemų. Tai galima įsigyti keliais skirtingais leidimais, sportuojančiais skirtingais funkcijų rinkiniais. „Splunk“ įmonių saugaArba Splunk ES, kaip ji dažnai vadinama, yra tai, ko jums reikia tikrajai įsilaužimo prevencijai. Programinė įranga stebi jūsų sistemos duomenis realiu laiku, ieškodama pažeidžiamumų ir nenormalios veiklos požymių.

Reakcija į saugą yra viena iš stipriausių gaminio savybiųtinka ir kas daro ją įsilaužimo prevencijos sistema. Jis naudoja tai, ką pardavėjas vadina Adaptive Response Framework (ARF). Jis integruojamas su daugiau nei 55 saugos tiekėjų įranga ir gali atlikti automatinį atsakymą, pagreitindamas rankinius veiksmus. Šis derinys, jei automatizuotas ištaisymas ir rankinis įsikišimas gali suteikti jums geriausius šansus greitai įgyti aukštesnįjį pelną. Įrankis turi paprastą ir neužtikrintą vartotojo sąsają, todėl sprendimas bus naudingas. Kitos įdomios apsaugos funkcijos apima funkciją „Pažymėtini dalykai“, rodančią vartotojo pritaikomus įspėjimus, ir „Turto tyrėją“, skirtą kenkėjiškos veiklos žymėjimui ir tolesnių problemų prevencijai.

„Splunk“ įmonių saugaInformacija apie kainas nėra lengvai prieinama. Jei norite gauti išsamią kainą, turėsite susisiekti su „Splunk“ pardavėjais. Tai puikus produktas, kuriam galima įsigyti nemokamą bandomąją versiją.

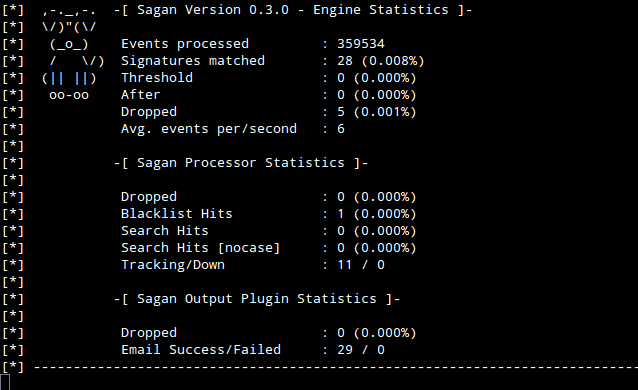

3. Saganas

Saganas iš esmės yra nemokama įsilaužimo aptikimo sistema. Tačiau įrankis, turintis scenarijaus vykdymo galimybes, kuris jį gali įterpti į įsilaužimo prevencijos sistemų kategoriją. Saganas aptinka bandymus įsilaužti stebint žurnalo failus. Taip pat galite derinti Saganas su Snort, kuris gali pateikti savo produkciją į Saganas suteikiant įrankiui tam tikras tinklo įsibrovimo aptikimo galimybes. Faktiškai, Saganas gali priimti įvestį iš daugelio kitų įrankių, tokių kaip Bro ar Suricata, derindami kelių įrankių galimybes, kad būtų užtikrinta geriausia apsauga.

Yra laimikis SaganasVis dėlto scenarijaus vykdymo galimybės. Jūs turite parašyti ištaisymo scenarijus. Nors šis įrankis gali būti ne geriausiai naudojamas kaip jūsų vienintelė gynyba nuo įsibrovimų, jis gali būti pagrindinis sistemos, apimančios keletą priemonių, koreliacijos įvykių iš skirtingų šaltinių komponentas, suteikiantis jums geriausią iš daugelio produktų.

Nors Saganas galima įdiegti tik „Linux“, „Unix“ ir „Mac OS“,jis gali prisijungti prie „Windows“ sistemų, kad gautų jų įvykius. Kitos įdomios „Sagan“ funkcijos apima IP adresų buvimo vietos stebėjimą ir paskirstytą apdorojimą.

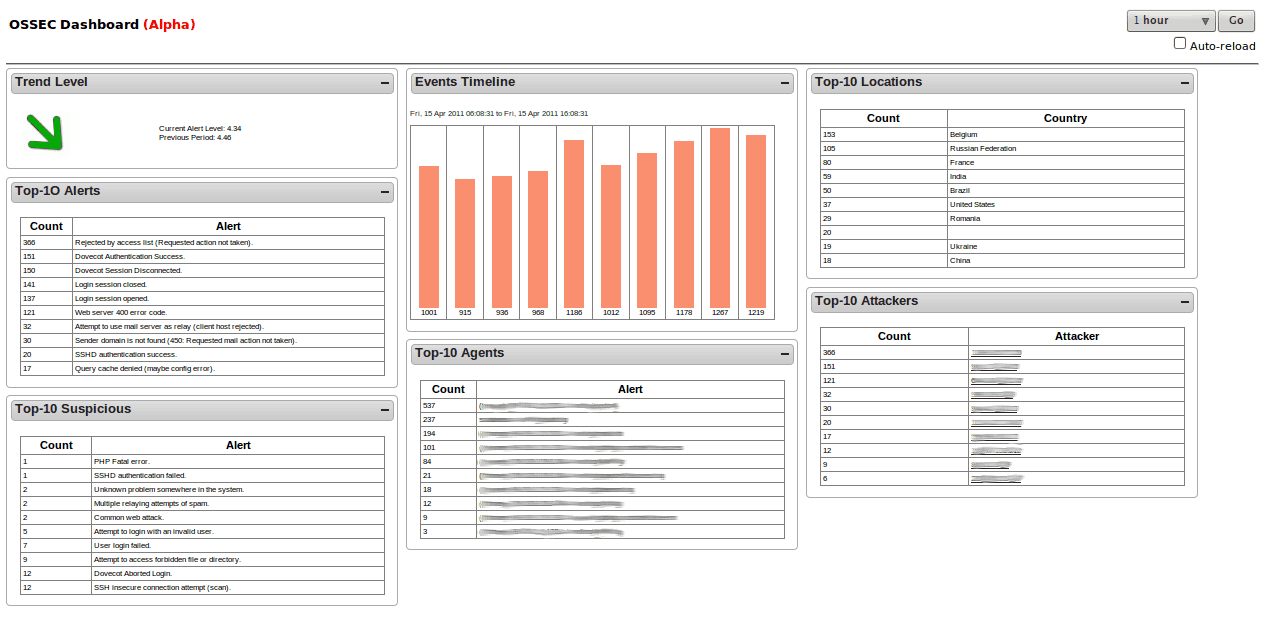

4. OSSEC

Atvirojo kodo sauga, arba OSSEC, yra viena iš pirmaujančių atvirojo kodo kompiuteriųĮsibrovimo aptikimo sistema. Mes jį įtraukėme į savo sąrašą dėl dviejų priežasčių. Jos populiarumas yra toks, kad mes turėjome ją įtraukti, ypač atsižvelgiant į tai, kad įrankis leidžia nurodyti veiksmus, kurie atliekami automatiškai, kai tik suaktyvinami konkretūs įspėjimai, suteikdami tam tikrų įsilaužimo prevencijos galimybių. OSSEC priklauso „Trend Micro“, vienam iš pirmaujančių vardų IT saugumo srityje ir vieno geriausių virusų apsaugos rinkinių kūrėjui.

Įdiegę „Unix“ tipo operacinėse sistemose,programinės įrangos aptikimo variklis daugiausia dėmesio skiria žurnalo ir konfigūracijos failams. Tai sukuria svarbių failų kontrolines sumas ir periodiškai jas tikrina, įspėdama arba imdamasi taisomųjų veiksmų, kai nutinka kas nors keista. Jis taip pat stebės ir įspės apie bet kokius nenormalius bandymus gauti prieigą prie šaknies. „Windows“ sistemoje sistema taip pat stebi neleistinus registro pakeitimus, nes jie gali būti kenksmingos veiklos signalinis signalas. Bet koks aptikimas suaktyvins įspėjimą, kuris bus rodomas centralizuotoje konsolėje, o pranešimai taip pat bus siunčiami el. Paštu.

OSSEC yra kompiuterio apsaugos nuo įsilaužimo sistema. Paprastai jis turi būti įdiegtas kiekviename kompiuteryje, kurį norite apsaugoti. Tačiau centralizuota konsolė sujungia informaciją iš kiekvieno apsaugoto kompiuterio, kad būtų lengviau valdyti. OSSEC konsolė veikia tik operacinėse sistemose, panašiose į „Unix“, tačiau yra prieinamas agentas, skirtas apsaugoti „Windows“ pagrindinius kompiuterius. Kaip įrankio priekį taip pat galite naudoti kitus įrankius, tokius kaip „Kibana“ ar „Graylog“.

5. Atvira WIPS-NG

Nebuvome per daug tikri, ar turėtume įtraukti Atvira WIPS NG mūsų sąraše. Daugiau apie tai akimirksniu. Tai padarė dėl to, kad tai yra vienintelis produktas, specialiai skirtas belaidžiams tinklams. Atvira WIPS NG- kur WIPS reiškia belaidį įsibrovimąPrevencijos sistema - tai atvirojo kodo priemonė, susidedanti iš trijų pagrindinių komponentų. Pirmiausia yra jutiklis. Tai yra kvailas procesas, kuris tiesiog fiksuoja belaidį srautą ir siunčia jį į serverį analizei. Kaip jūs tikriausiai atspėjote, kitas komponentas yra serveris. Jis kaupia visų jutiklių duomenis, analizuoja surinktus duomenis ir reaguoja į išpuolius. Šis komponentas yra sistemos širdis. Paskutinis, bet ne mažiau svarbus dalykas yra sąsajos komponentas, kuris yra GUI, kurį naudojate serveriui valdyti ir informacijai apie jūsų belaidžio tinklo aptiktas grėsmes pateikti.

Pagrindinė priežastis, kodėl mes dvejojome prieš įtraukdami Atvira WIPS NG iš mūsų sąrašo taip, kad jis geras, bet nevisiems patinka produkto kūrėjas. Tas pats kūrėjas, kaip ir „Aircrack NG“, yra belaidis paketų naikiklis ir slaptažodžių krekeris, kuris yra kiekvieno „WiFi“ įsilaužėlio įrankių rinkinio dalis. Tai pradeda diskusijas apie kūrėjo etiką ir kai kuriuos vartotojus verčia jaudintis. Kita vertus, kūrėjo kvalifikacija gali būti vertinama kaip jo gilių žinių apie „Wi-Fi“ saugumą įrodymas.

6. „Fail2Ban“

„Fail2Ban“ yra gana populiarus nemokamo kompiuterio įsiskverbimasaptikimo sistema su įsilaužimo prevencijos ypatybėmis. Programinė įranga veikia stebint sistemos žurnalų failus įtartinais atvejais, tokiais kaip nesėkmingi prisijungimo bandymai ar ieškojimai. Kai sistema nustato ką nors įtartino, ji reaguoja automatiškai atnaujindama vietinės ugniasienės taisykles, kad užblokuotų kenksmingo elgesio šaltinio IP adresą. Tai, be abejo, reiškia, kad vietiniame kompiuteryje vykdomas tam tikras ugniasienės procesas. Tai yra pagrindinis įrankio trūkumas. Tačiau bet kuriuos kitus savavališkus veiksmus, pavyzdžiui, kai kurių taisomųjų scenarijų vykdymą ar el. Pašto pranešimų siuntimą, galima sukonfigūruoti.

„Fail2Ban“ tiekiama su keliais iš anksto įmontuotais detektoriaisaktyvikliai, vadinami filtrais, apimantys kai kurias dažniausiai naudojamas paslaugas, tokias kaip „Apache“, „Courrier“, SSH, FTP, „Postfix“ ir daugelį kitų. Kaip minėjome, valymo veiksmai atliekami modifikuojant pagrindinio kompiuterio užkardų lenteles. „Fail2Ban“ palaiko „Netfilter“, IPtable arba TCP Wrapper lentelę hosts.deny. Kiekvienas filtras gali būti susietas su vienu ar keliais veiksmais. Kartu filtrai ir veiksmai yra vadinami kalėjimu.

7. „Bro“ tinklo saugos monitorius

Į „Bro“ tinklo saugos monitorius yra dar vienas nemokamas tinklo įsibrovimo aptikimassistema, turinti IPS tipo funkcijas. Jis veikia dviem etapais: pirmiausia registruoja srautą ir analizuoja. Šis įrankis veikia keliais sluoksniais iki pat taikymo sluoksnio, kuris leidžia geriau aptikti suskaidytus bandymus įsilaužti. Produkto analizės modulis sudarytas iš dviejų elementų. Pirmasis elementas vadinamas įvykių varikliu, o jo tikslas yra suaktyvinti įvykius, tokius kaip TCP jungtys ar HTTP užklausos. Tada įvykiai analizuojami pagal antrąjį politikos scenarijų scenarijų. Politikos scenarijų užduotis yra nuspręsti, ar suaktyvinti aliarmą, pradėti veiksmą ar nepaisyti įvykio. Tai yra galimybė pradėti veiksmą, kuris suteikia „Bro“ tinklo saugos monitorius jo IPS funkcionalumas.

Į „Bro“ tinklo saugos monitorius turi tam tikrų apribojimų. Jis stebės tik HTTP, DNS ir FTP veiklą bei stebės SNMP srautą. Vis dėlto tai yra geras dalykas, nes SNMP dažnai naudojamas tinklo stebėjimui, nepaisant rimtų saugumo trūkumų. SNMP beveik neturi integruoto saugumo ir naudoja nešifruotą srautą. Kadangi protokolas gali būti naudojamas konfigūracijai modifikuoti, jį gali lengvai išnaudoti kenkėjiški vartotojai. Produktas taip pat stebės įrenginio konfigūracijos pakeitimus ir SNMP spąstus. Jį galima įdiegti „Unix“, „Linux“ ir „OS X“, tačiau jis negalimas „Windows“, o tai, ko gero, yra pagrindinis trūkumas. Priešingu atveju tai labai įdomi priemonė, kurią verta išbandyti.

Komentarai