Nenorėčiau, kad skambėtų per daug paranojiškai, nors aško gero, bet elektroninis nusikalstamumas yra visur. Kiekviena organizacija gali tapti įsilaužėlių, bandančių pasiekti savo duomenis, taikiniu. Todėl labai svarbu nuolat stebėti dalykus ir užtikrinti, kad netaptume šių netinkamo ketinimo asmenų aukomis. Pati pirmoji gynybos linija yra Įsibrovimo aptikimo sistema. Priimančioji sistemos taiko jų aptikimą pagrindiniame lygmenyje ir paprastai greitai aptinka daugiausiai įsibrovimų bandymų ir nedelsdamos praneša jums, kad galėtumėte ištaisyti situaciją. Su daugybe kompiuterio įsibrovimo aptikimo būdųturimas sistemas, gali pasirodyti iššūkis išsirinkti geriausią jūsų situacijai. Kad padėtume jums aiškiai pamatyti, mes surinkome geriausių priimančiojo asmens įsibrovimų aptikimo sistemų sąrašą.

Prieš atskleisdami geriausius įrankius, apžvelgsime keliątrumpai ir pažiūrėkite į įvairius įsibrovimo aptikimo sistemų tipus. Kai kurie yra pagrįsti pagrindiniu kompiuteriu, kiti - tinklo pagrindu. Paaiškinsime skirtumus. Tada aptarsime skirtingus įsibrovimo aptikimo metodus. Kai kurios priemonės taiko parašu pagrįstą požiūrį, o kitos ieško įtartino elgesio. Geriausi naudoja abu derinius. Prieš tęsdami paaiškinsime skirtumus tarp įsibrovimų aptikimo ir įsibrovimų prevencijos sistemų, nes svarbu suprasti, į ką mes žiūrime. Tada būsime pasirengę šio įrašo esmei, geriausioms įsibrovėlių aptikimo sistemoms, kurių pagrindą sudaro kompiuteris.

Du įsibrovimo aptikimo sistemų tipai

Iš esmės yra du įsibrovimo tipaiAptikimo sistemos. Nors jų tikslas yra identiškas - greitai aptikti bet kokius įsibrovimus ar įtartinus veiksmus, galinčius sukelti įsibrovimą, jie skiriasi ta aptikimo vietoje. Tai sąvoka, kuri dažnai vadinama vykdymo tašku. Kiekvienas tipas turi pranašumų ir trūkumų, ir paprastai nėra sutarimo, kuris iš jų yra priimtinesnis. Tiesą sakant, geriausias sprendimas - arba pats saugiausias - tikriausiai yra tas, kuris sujungia abu.

Priėmėjo įsibrovimo aptikimo sistemos (HIDS)

Pirmojo tipo įsibrovimo aptikimo sistema,vienas mus dominantis šiandien veikia priimančiojo lygio lygmeniu. Galbūt atspėjote iš jo pavadinimo. HIDS, pavyzdžiui, tikrina įvairius žurnalų failus ir žurnalus, ar nėra įtartinos veiklos požymių. Kitas būdas aptikti bandymus įsilaužti yra patikrinti svarbius konfigūracijos failus, ar nėra neteisėtų pakeitimų. Jie taip pat gali ištirti tuos pačius konfigūracijos failus, kad nustatytų konkrečius žinomus įsibrovimo modelius. Pvz., Gali būti žinomas tam tikras įsibrovimo metodas, pridedant tam tikrą parametrą prie konkrečios konfigūracijos bylos. Gera priimančioji įsibrovimų aptikimo sistema tai sugautų.

Dažniausiai HIDS yra įdiegiami tiesiogiaiįrenginius, kuriuos jie skirti apsaugoti. Juos turėsite įdiegti visuose savo kompiuteriuose. Kitiems reikės tik įdiegti vietinį agentą. Kai kurie net visą savo darbą atlieka nuotoliniu būdu. Nesvarbu, kaip jie veikia, geri HIDS turi centralizuotą konsolę, kurioje galite valdyti programą ir peržiūrėti jos rezultatus.

Tinklo įsibrovimo aptikimo sistemos (NIDS)

Kitas įsilaužimo aptikimo sistemos tipas vadinamasTinklo įsibrovimo aptikimo sistemos arba NIDS veikia tinklo pasienyje, kad užtikrintų aptikimą. Jie naudoja panašius metodus, kaip ir priimančiosios įsibrovimo aptikimo sistemos, pavyzdžiui, aptinka įtartiną veiklą ir ieško žinomų įsibrovimo būdų. Užuot žiūrėję į žurnalus ir konfigūracijos failus, jie stebi tinklo srautą ir nagrinėja visas prisijungimo užklausas. Kai kurie įsibrovimo metodai išnaudoja žinomus pažeidžiamumus, siųsdami kompiuteriams sąmoningai netinkamai suformuotus paketus, priversdami juos reaguoti tam tikru būdu, kuris leidžia juos pažeisti. Tinklo įsibrovimo aptikimo sistema lengvai aptiktų tokį bandymą.

Kai kurie teigia, kad NIDS yra geresni už HIDSaptikti išpuolius dar prieš jiems pasiekiant jūsų sistemas. Kai kurie teikia pirmenybę jiems, nes, norint efektyviai apsaugoti juos, nereikia, kad kiekvienas kompiuteris būtų įdiegtas. Kita vertus, jie mažai apsaugo nuo viešai neatskleistų išpuolių, kurie, deja, nėra neįprasti. Norėdami būti aptiktas, užpuolikas turi naudoti kelią, einantį per NIDS. Dėl šių priežasčių geriausia apsauga tikriausiai teikiama naudojant abiejų tipų įrankius.

Įsibrovimo aptikimo metodai

Kaip ir dviejų rūšių įsibrovimaiaptikimo įrankiai, yra daugiausia du skirtingi metodai, naudojami aptikti bandymus įsilaužti. Aptikimas gali būti paremtas parašu arba anomalija. Paraštais grįstas įsibrovimų aptikimas veikia analizuojant duomenis apie konkrečius šablonus, susijusius su įsibrovimų bandymais. Tai panašu į tradicines apsaugos nuo virusų sistemas, kurios remiasi virusų apibrėžimais. Panašiai įsibrovimų aptikimas parašais pagrįstas įsibrovimo parašais ar raštais. Jie lygina duomenis su įsibrovėlių parašais, kad nustatytų bandymus. Pagrindinis jų trūkumas yra tas, kad jie neveikia, kol į programinę įrangą neįkeliami tinkami parašai. Deja, tai paprastai atsitinka tik po to, kai buvo užpultas tam tikras skaičius mašinų ir įsibrovėlių parašų leidėjai turėjo laiko paskelbti naujus atnaujinimo paketus. Kai kurie tiekėjai veikia gana greitai, kiti galėjo reaguoti tik po kelių dienų.

Anomalija pagrįstas įsibrovimų aptikimas, kitametodas suteikia geresnę apsaugą nuo nulinės dienos atakų, kurios įvyksta prieš įsilaužimo aptikimo programinę įrangą turint galimybę įsigyti tinkamą parašo failą. Šios sistemos ieško anomalijų, užuot bandžiusios atpažinti žinomus įsibrovimo modelius. Pvz., Jie gali būti suaktyvinti, jei kas nors kelis kartus iš eilės bandytų prieiti prie sistemos su neteisingu slaptažodžiu - tai yra bendras brutalios jėgos išpuolio ženklas. Bet kokį įtartiną elgesį galima greitai nustatyti. Kiekvienas aptikimo metodas turi savo privalumų ir trūkumų. Kaip ir įrankių tipai, geriausi įrankiai yra tie, kurie, siekdami geriausios apsaugos, naudoja parašo ir elgesio analizės derinį.

Aptikimas prieš prevenciją - svarbus skirtumas

Mes diskutavome apie įsibrovimo aptikimo sistemasbet daugelis iš jūsų galbūt girdėjote apie įsibrovimų prevencijos sistemas. Ar abi sąvokos yra tapačios? Lengvas atsakymas yra ne, nes dviejų tipų įrankiai yra skirtingi. Tačiau jie šiek tiek sutampa. Kaip rodo jos pavadinimas, įsilaužimo aptikimo sistema nustato bandymus įsilaužti ir įtartiną veiklą. Kai jis ką nors aptinka, jis paprastai suaktyvina tam tikros formos perspėjimą ar pranešimą. Tada administratoriai turi imtis reikiamų veiksmų, kad sustabdytų arba užkirstų kelią įsibrovimui.

Įsibrovimų prevencijos sistemos (IPS) yra sukurtossustabdykite įsibrovimus. Į aktyvųjį IPS įtraukiamas aptikimo komponentas, kuris automatiškai suaktyvina kai kuriuos ištaisomuosius veiksmus, kai aptinkama įsibrovimo priemonė. Įsibrovimų prevencija taip pat gali būti pasyvi. Šis terminas gali būti naudojamas nurodant bet ką, kas padaryta ar įdiegta kaip būdas užkirsti kelią įsibrovimui. Pvz., Slaptažodžio sukietėjimas gali būti laikomas įsibrovimų prevencijos priemone.

Geriausi priimančiojo įsibrovimo aptikimo įrankiai

Mes ieškojome geriausios priimančiosios rinkosįsilaužimo aptikimo sistemos. Mes turime jums tikrosios HIDS ir kitos programinės įrangos derinį, kuris, nors ir nevadina savęs įsibrovimo aptikimo sistemomis, turi įsilaužimo aptikimo komponentą arba gali būti naudojamas aptikti bandymus įsilaužti. Peržiūrėkime geriausius mūsų patarimus ir pažvelkime į jų geriausias savybes.

1. „SolarWinds“ žurnalų ir renginių tvarkyklė (Nemokamas bandymas)

Pirmasis mūsų įrašas yra iš „SolarWinds“, įprasto pavadinimotinklo administravimo priemonių srityje. Bendrovė veikė apie 20 metų ir atnešė mums keletą geriausių tinklo ir sistemos administravimo įrankių. Taip pat gerai žinoma, kad joje yra daugybė nemokamų įrankių, tenkinančių tam tikrus tinklo administratorių poreikius. Du puikūs šių nemokamų įrankių pavyzdžiai yra „Kiwi Syslog Server“ ir „Advanced Subnet Calculator“.

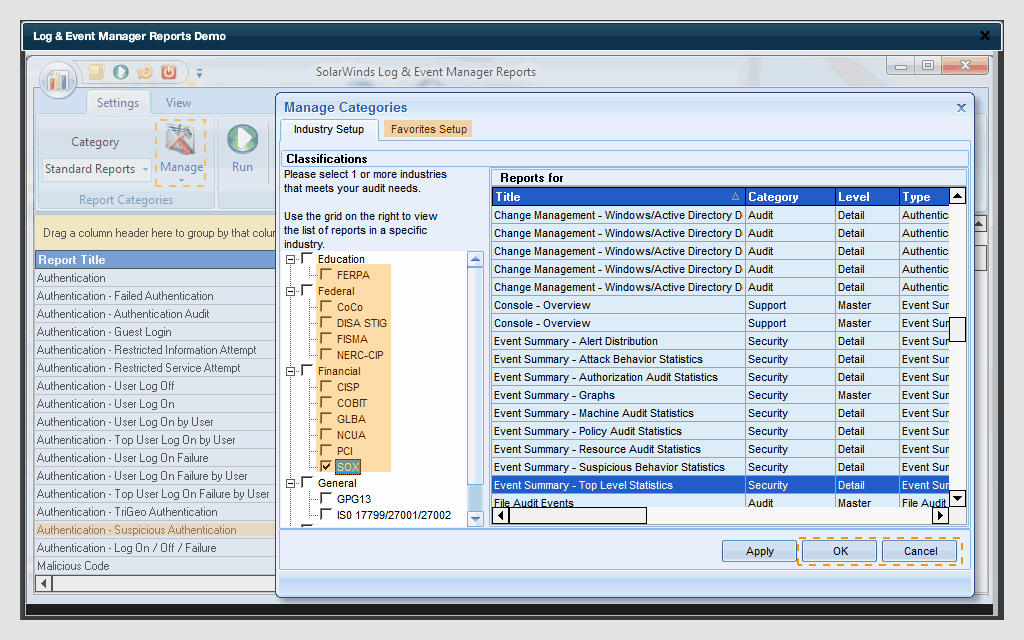

Neleisk „SolarWinds“ žurnalų ir renginių tvarkyklėVardas jus kvailys. Tai daug daugiau nei tik žurnalų ir įvykių valdymo sistema. Daugelis pažangių šio produkto savybių jį įtraukė į Saugumo informacijos ir įvykių valdymo (SIEM) asortimentą. Kitos savybės jį apibūdina kaip įsibrovimo aptikimo sistemą ir tam tikru mastu kaip įsibrovimo prevencijos sistemą. Ši priemonė, pvz., Apibūdina įvykių realaus laiko koreliaciją ir ištaisymą realiuoju laiku.

- NEMOKAMAS BANDYMAS: „SolarWinds“ žurnalų ir renginių tvarkyklė

- Oficiali atsisiuntimo nuoroda: https://www.solarwinds.com/log-event-manager-software/registration

Į „SolarWinds“ žurnalų ir renginių tvarkyklė funkcijos akimirksniu įtartinosveikla (į IDS panaši funkcija) ir automatiniai atsakymai (į IPS panaši funkcija). Jis taip pat gali atlikti saugumo įvykių tyrimą ir kriminalistiką tiek švelninimo, tiek laikymosi tikslais. Dėl auditu patikrintų ataskaitų pateikimo įrankis taip pat gali būti naudojamas įrodyti atitiktį HIPAA, PCI-DSS ir SOX. Įrankis taip pat turi failų vientisumo stebėjimą ir USB įrenginių stebėjimą, todėl tai daug daugiau yra integruota saugos platforma, o ne tik žurnalo ir įvykių valdymo sistema.

Kainos už „SolarWinds“ žurnalų ir renginių tvarkyklė prasideda nuo 4585 USD už iki 30 stebimų mazgų. Galima įsigyti licencijas iki 2500 mazgų, todėl produktas yra labai keičiamas. Jei norite paimti gaminį bandomam važiavimui ir patys įsitikinti, ar jis jums tinka, galite įsigyti nemokamą 30 dienų bandomąją versiją.

2. OSSEC

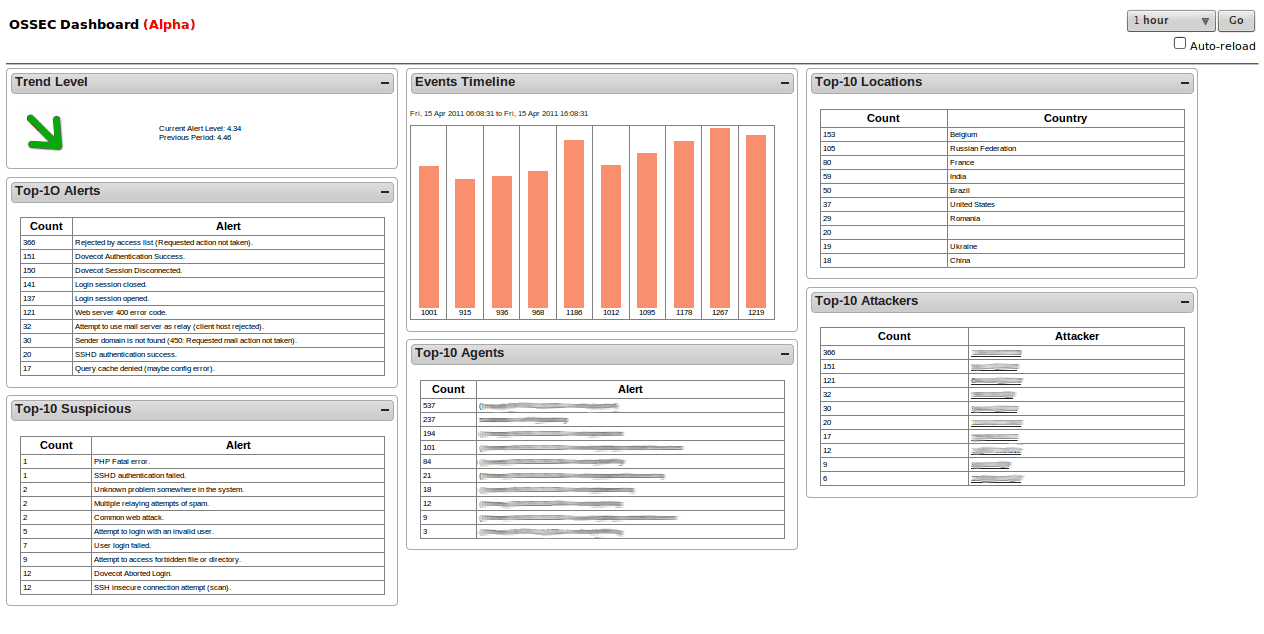

Atvirojo kodo sauga, arba OSSEC, iki šiol yra pirmaujanti atvirojo kodo kompiuterio pagrinduįsibrovimo aptikimo sistema. Produktas priklauso „Trend Micro“, vienam iš pirmaujančių vardų IT saugumo srityje ir vieno geriausių apsaugos nuo virusų rinkinių gamintojui. Įdiegus į „Unix“ panašias operacines sistemas, programinė įranga pirmiausia sutelkia dėmesį į žurnalo ir konfigūracijos failus. Tai sukuria svarbių failų kontrolines sumas ir periodiškai jas patvirtina, įspėdama apie įvykius kas nors keista. Jis taip pat stebės ir įspės apie bet kokius nenormalius bandymus gauti prieigą prie šaknies. „Windows“ pagrindiniuose kompiuteriuose sistema taip pat stebi neleistinus registro pakeitimus, kurie gali būti kenksmingos veiklos signalinis signalas.

Dėl to, kad ji yra kompiuterio įsibrovimo aptikimo sistema, OSSEC reikia įdiegti kiekviename kompiuteryje, kurį norite apsaugoti. Tačiau centralizuota konsolė sujungia informaciją iš kiekvieno apsaugoto kompiuterio, kad būtų lengviau valdyti. Kol OSSEC konsolė veikia tik „Unix“ tipo operacinėse sistemose,agentas yra prieinamas „Windows“ pagrindiniams kompiuteriams apsaugoti. Bet koks aptikimas suaktyvins įspėjimą, kuris bus rodomas centralizuotoje konsolėje, o pranešimai taip pat bus siunčiami el. Paštu.

3. Samhainas

Samhainas yra dar vienas gerai žinomas laisvojo kompiuterio įsiskverbimasaptikimo sistema. Pagrindinės jo funkcijos, IDS požiūriu, yra failų vientisumo tikrinimas ir žurnalo failų stebėjimas / analizė. Vis dėlto tai yra kur kas daugiau. Produktas atliks „rootkit“ aptikimą, prievadų stebėjimą, nesąžiningų SUID vykdomųjų programų ir paslėptų procesų aptikimą. Įrankis buvo skirtas stebėti kelis pagrindinius kompiuterius, kuriuose veikia įvairios operacinės sistemos, kartu užtikrinant centralizuotą registravimą ir priežiūrą. Tačiau Samhainas taip pat gali būti naudojamas kaip atskira programavienas kompiuteris. Programinė įranga pirmiausia veikia POSIX sistemose, tokiose kaip „Unix“, „Linux“ ar „OS X“. Ji taip pat gali veikti „Windows“, naudojant „Cygwin“ - paketą, leidžiantį paleisti „POSIX“ programas „Windows“, nors toje konfigūracijoje buvo išbandytas tik stebėjimo agentas.

Vienas iš SamhainasUnikaliausia savybė yra slaptas režimas, kurisleidžia ją paleisti, kol jos neaptinka potencialūs užpuolikai. Buvo žinoma, kad įsibrovėliai greitai sunaikina aptikimo procesus, kuriuos atpažįsta vos įėję į sistemą prieš juos aptikdami, leisdami jiems likti nepastebėtiems. Samhainas paslėpia savo procesus nuo kitų, naudoja steganografinius metodus. Tai taip pat apsaugo savo centrinius žurnalo failus ir konfigūracijos atsargines kopijas naudodama PGP raktą, kad būtų išvengta klastojimo.

4. „Fail2Ban“

„Fail2Ban“ yra nemokama ir atviro kompiuterio įsibrovimasaptikimo sistema, kuri taip pat pasižymi tam tikromis įsilaužimo prevencijos galimybėmis. Programinės įrangos įrankis stebi įtartinos veiklos ir įvykių, tokių kaip nesėkmingi prisijungimo bandymai, išnaudojimo ieškojimai ir kt., Žurnalų failus. Numatytasis veiksmas, aptikęs ką nors įtartino, yra automatiškai atnaujinti vietines ugniasienės taisykles, kad būtų užblokuotas šaltinio IP adresas. piktybiškas elgesys. Tiesą sakant, tai nėra tikroji įsibrovimų prevencija, o veikiau įsilaužimo aptikimo sistema su automatinio ištaisymo funkcijomis. Ką tik aprašėme, yra numatytasis įrankio veiksmas, tačiau bet kuriuos kitus savavališkus veiksmus, tokius kaip el. Pašto pranešimų siuntimas, taip pat galima sukonfigūruoti, kad jie elgtųsi kaip labiau „klasikinė“ įsilaužimo aptikimo sistema.

„Fail2Ban“ yra siūlomas su įvairiais iš anksto pastatytais filtraiskai kurios iš labiausiai paplitusių paslaugų, tokių kaip „Apache“, SSH, FTP, „Postfix“ ir daugelis kitų. Kaip paaiškinome, prevencija vykdoma modifikuojant pagrindinio kompiuterio užkardų lenteles. Įrankis gali veikti su „Netfilter“, „IPtable“ arba „TCP Wrapper“ lentelės hosts.deny. Kiekvienas filtras gali būti susietas su vienu ar keliais veiksmais.

5. PAGALBA

Į Pažangi įsibrovimo aptikimo aplinka, arba PAGALBA, yra dar viena nemokama įsibrovėlių aptikimo sistemaDaugiausia dėmesio skiriama rootkit aptikimui ir failų parašų palyginimui. Kai iš pradžių įdiegsite, įrankis sukurs tam tikrą administratoriaus duomenų duomenų bazę iš sistemos konfigūracijos failų. Ši duomenų bazė gali būti naudojama kaip atskaitos taškas, su kuriuo galima palyginti bet kokius pokyčius ir prireikus juos atnaujinti.

PAGALBA naudojasi ir parašu, iranomalijomis paremtos aptikimo schemos. Tai įrankis, kuris veikia pagal pareikalavimą ir nėra suplanuotas ar nepertraukiamai vykdomas. Tiesą sakant, tai yra pagrindinis produkto trūkumas. Tačiau, kadangi tai yra ne komandų eilutės įrankis, o pagrįstas GUI, galima sukurti „cron“ užduotį, kad ji būtų vykdoma reguliariais intervalais. Jei nuspręsite paleisti įrankį dažnai (pavyzdžiui, kartą per minutę), beveik gausite duomenis realiuoju laiku ir turėsite laiko reaguoti, kol bet koks įsibrovimo bandymas per daug nueis ir padarys didelę žalą.

Jo esmė PAGALBA yra tik duomenų palyginimo įrankis, bet su pagalbaiš kelių išorinių suplanuotų scenarijų, jį galima paversti tikru HIDS. Atminkite, kad tai iš esmės yra vietinis įrankis. Jis neturi centralizuoto valdymo ir nėra išgalvotas GUI.

6. Saganas

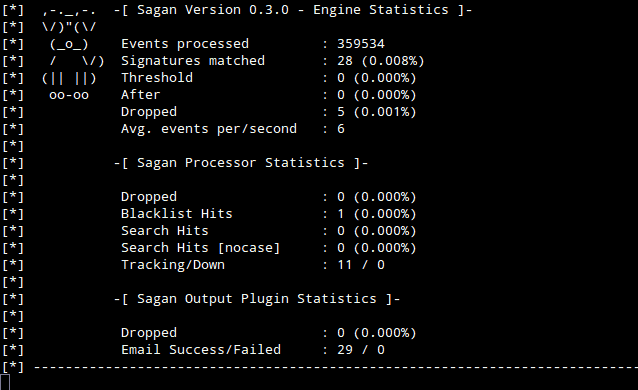

Paskutinis mūsų sąraše yra Saganas, kuri iš tikrųjų yra daugiau žurnalo analizės sistemosnei tikras IDS. Tačiau jis turi keletą panašių į IDS funkcijų, todėl nusipelno vietos mūsų sąraše. Įrankis lokaliai stebi sistemos, kurioje jis buvo įdiegtas, žurnalo failus, tačiau jis taip pat gali sąveikauti su kitais įrankiais. Pavyzdžiui, ji galėtų analizuoti „Snort“ žurnalus, efektyviai pridėdama „Snort“ NIDS funkcijas prie HIDS. Tai ne tik sąveikaus su „Snort“. Saganas taip pat gali bendrauti su „Suricata“ ir yra suderinamas su keliais taisyklių kūrimo įrankiais, tokiais kaip „Oinkmaster“ ar „Kiauliena“.

Saganas taip pat turi scenarijų vykdymo galimybes, kurias galipadarykite tai grubia įsibrovimų prevencijos sistema, su sąlyga, kad jums bus sukurti keli ištaisymo scenarijai. Nors ši priemonė greičiausiai nebus naudojama kaip jūsų vienintelė gynyba nuo įsibrovimų, ji gali būti puikus sistemos komponentas, į kurį galima įtraukti daugybę įrankių, koreliuojant įvykius iš skirtingų šaltinių.

Komentarai