Neviens nevēlas, lai tīkls, par kuru viņiem izdodas kļūtļaunprātīgu lietotāju mērķis, kuri mēģina nozagt korporatīvos datus vai nodarīt kaitējumu organizācijai. Lai to novērstu, jums jāatrod veidi, kā nodrošināt, lai viņiem būtu pēc iespējas mazāk iespēju. Daļēji tas tiek izdarīts, pārliecinoties, ka katra jūsu tīkla neaizsargātība ir zināma, pievērsta un labota. Un attiecībā uz tām ievainojamībām, kuras nevar novērst, ir kaut kas, lai tās mazinātu. Pirmais solis ir acīmredzams; tas ir, lai jūsu tīklā pārbaudītu šīs ievainojamības. Tas ir īpaša veida programmatūras, ko sauc par ievainojamības skenēšanas rīkiem, darbs. Šodien mēs pārskatām 6 labākos ievainojamības skenēšanas rīkus un programmatūru.

Sāksim ar sarunu par tīkluievainojamība - vai vajadzētu teikt par ievainojamību - un mēģināt izskaidrot, kas tās ir. Tālāk mēs apspriedīsim ievainojamības skenēšanas rīkus. Mēs aprakstīsim, kam tie nepieciešami un kāpēc. Un tā kā ievainojamības skeneris ir tikai viens ievainojamības pārvaldības procesa elements - lai arī svarīgs -, par to mēs runāsim nākamreiz. Tad mēs redzēsim, kā parasti darbojas ievainojamības skeneri. Visi ir nedaudz atšķirīgi, bet to pamatā bieži ir vairāk līdzību nekā atšķirību. Pirms pārskatām labākos ievainojamības skenēšanas rīkus un programmatūru, mēs apspriedīsim to galvenās iezīmes.

Ievads neaizsargātībā

Datorsistēmas un tīkli ir sasnieguši aaugstāks sarežģītības līmenis nekā jebkad agrāk. Mūsdienu vidējais serveris parasti varētu darbināt simtiem procesu. Katrs no šiem procesiem ir datorprogramma, daži no tiem ir lielas programmas, kas sastāv no tūkstošiem avotu koda rindiņu. Un šajā kodā varētu būt - iespējams, ir arī - visāda veida negaidītas lietas. Iespējams, izstrādātājs vienā brīdī ir pievienojis kādu aizmugures funkcijas, lai atvieglotu atkļūdošanu. Un vēlāk šī funkcija, iespējams, kļūdaini padarīja to par galīgo laidienu. Ievades validācijā varētu būt arī dažas kļūdas, kas noteiktā gadījumā radīs negaidītus un nevēlamus rezultātus.

Jebkuru no šiem var izmantot, lai mēģinātu piekļūtsistēmas un dati. Tur ir milzīga cilvēku kopiena, kurai nav nekā labāka, kā atrast šos caurumus un izmantot tos, lai uzbruktu jūsu sistēmām. Ievainojamības ir tas, ko mēs saucam par šiem caurumiem. Ja ļaunprātīgi lietotāji to atstāj bez uzraudzības, viņi var izmantot ievainojamības, lai piekļūtu jūsu sistēmām un datiem - vai, iespējams, vēl ļaunāk, klienta datiem - vai arī lai citādi sabojātu, piemēram, padarot jūsu sistēmas nelietojamas.

Ievainojamības var būt visur. Tos bieži sastop programmatūrā, kas darbojas jūsu serveros vai to operētājsistēmās, bet tie pastāv arī tīkla ierīcēs, piemēram, slēdžos, maršrutētājos un pat tādās drošības ierīcēs kā ugunsmūri. Viņus tiešām vajag meklēt visur.

Skenēšanas rīki - kas tie ir un kā tie darbojas

Neaizsargātības skenēšanas vai novērtēšanas rīkiem irviena galvenā funkcija: jūsu sistēmu, ierīču, aprīkojuma un programmatūras ievainojamību identificēšana. Tos sauc par skeneriem, jo tie parasti skenēs jūsu aprīkojumu, lai meklētu zināmās ievainojamības.

Bet kā atrast ievainojamības skenēšanas rīkus?ievainojamības, kas parasti nav redzamas? Ja tie būtu tik acīmredzami, izstrādātāji būtu tos uzrunājuši pirms programmatūras izlaišanas. Tāda veida kā vīrusu aizsardzības programmatūra, kas datoru vīrusu parakstu atpazīšanai izmanto vīrusu definīciju datu bāzes, vairums ievainojamības skeneru paļaujas uz ievainojamības datu bāzēm un īpašu ievainojamību skenēšanas sistēmām. Šīs ievainojamības datu bāzes var iegūt plaši pazīstamās neatkarīgās drošības testēšanas laboratorijās, kas nodarbojas ar programmatūras un aparatūras ievainojamību atrašanu, vai arī tās var būt patentētas datu bāzes no rīka piegādātāja. Kā jūs gaidījāt, iegūtais atklāšanas līmenis ir tik labs, cik ievainojamības datu bāze, kuru izmanto jūsu rīks.

Skenēšanas rīki - kam tie nepieciešami?

Atbilde ar vienu vārdu uz šo jautājumu ir diezgan labaacīmredzams: ikviens! Neviens labais prāts mūsdienās nedomātu palaist datoru bez zināmas vīrusu aizsardzības. Tāpat nevienam tīkla administratoram nevajadzētu būt vismaz kaut kādai ievainojamības noteikšanas formai. Uzbrukumi varētu notikt no jebkuras vietas un trāpīt tur, kur jūs tos vismazāk gaidāt. Jums jāzina par savu pakļaušanas risku.

Tas, iespējams, varētu būtteorētiski izdarīts manuāli. Tomēr praktiski tas ir gandrīz neiespējams darbs. Tikai informācijas atrašana par ievainojamībām, nemaz nerunājot par jūsu sistēmu skenēšanu, lai atklātu to esamību, varētu aizņemt ļoti daudz resursu. Dažas organizācijas nodarbojas ar ievainojamību atrašanu, un tās bieži nodarbina simtiem vai pat tūkstošiem cilvēku.

Ikviens, kurš pārvalda vairākas datorsistēmas vaiierīcēm būtu liels ieguvums no ievainojamības skenēšanas rīka izmantošanas. Turklāt, ievērojot normatīvos standartus, piemēram, SOX vai PCI-DSS, jūs bieži prasīsit. Pat ja viņi to neprasa, atbilstību bieži būs vieglāk pierādīt, ja varēsit parādīt, ka skenējat savu tīklu, lai noteiktu ievainojamības.

Neaizsargātības pārvaldība īsumā

Atklājiet ievainojamības, izmantojot sava veidaprogrammatūras rīks ir būtisks. Tas ir pirmais solis aizsardzībā pret uzbrukumiem. Bet tas ir pilnīgi bezjēdzīgi, ja tas nav pilnīgā ievainojamības pārvaldības procesa sastāvdaļa. Ielaušanās atklāšanas sistēmas nav ielaušanās novēršanas sistēmas, un tāpat arī tīkla ievainojamības skenēšanas rīki - vai vismaz lielākā daļa no tiem - tikai atklāj ievainojamības un brīdina par viņu klātbūtni.

Pēc tam jums, administratoram, ir jābūtieviests kāds process atklāto ievainojamību novēršanai. Pirmais, kas jādara atklājot tos, ir jānovērtē ievainojamības. Vēlaties pārliecināties, vai atklātās ievainojamības ir reālas. Ievainojamības skenēšanas rīki mēdz dot priekšroku kļūdai piesardzības pusē, un daudzi ziņos par noteiktu skaitu viltus pozitīvu rezultātu. Un, ja ar patiesām ievainojamībām, tās varētu nebūt īstas bažas. Piemēram, neizmantots servera atvērts IP ports var nebūt problēma, ja tas atrodas tieši aiz ugunsmūra, kas bloķē šo portu.

Kad ievainojamība ir novērtēta, ir pienācis laiks to darītizlemt, kā viņus uzrunāt un novērst. Ja tie tika atrasti programmatūrā, kuru jūsu organizācija tikpat kā neizmanto vai vispār neizmanto, jūsu labākais veids varētu būt neaizsargātas programmatūras noņemšana un aizstāšana ar citu, kas piedāvā līdzīgu funkcionalitāti. Citos gadījumos ievainojamību novēršana ir tikpat vienkārša kā dažu programmatūras izdevēja ielāpu piemērošana vai jaunināšana uz jaunāko versiju. Daudzi ievainojamības skenēšanas rīki identificēs pieejamos ievainojamības labojumus. Citas ievainojamības var novērst, vienkārši mainot dažus konfigurācijas iestatījumus. Tas jo īpaši attiecas uz tīkla iekārtām, bet tas notiek arī ar programmatūru, kas darbojas datoros.

Ievainojamības skenēšanas rīku galvenās iezīmes

Ir daudzas lietas, kas būtu jāņem vērāievainojamības skenēšanas rīka atlasīšana. Viens no svarīgākajiem šo rīku aspektiem ir to ierīču klāsts, kuras viņi var skenēt. Jūs vēlaties rīku, kas spēs skenēt visu jums piederošo aprīkojumu. Piemēram, ja jums ir daudz Linus serveru, jūs vēlaties izvēlēties rīku, kas tos var skenēt, nevis tādu, kas apstrādā tikai Windows ierīces. Jūs arī vēlaties izvēlēties skeneri, kas ir pēc iespējas precīzāks jūsu vidē. Jūs nevēlētos noslīkt bezjēdzīgos paziņojumos un viltus pozitīvās ziņās.

Vēl viens būtisks atšķirības faktors irrīka ievainojamības datu bāze. Vai to uztur pārdevējs, vai tas ir no neatkarīgas organizācijas? Cik regulāri tas tiek atjaunināts? Vai tas tiek glabāts lokāli vai mākonī? Vai jums ir jāmaksā papildu maksa, lai izmantotu ievainojamības datu bāzi vai saņemtu atjauninājumus? Šīs ir visas lietas, kuras jūs vēlaties uzzināt pirms rīka izvēles.

Daži neaizsargātības skeneri izmantos vairākuzmācīga skenēšanas metode, kas potenciāli varētu ietekmēt sistēmas darbību. Tas nebūt nav slikti, jo uzmācīgākie bieži ir labākie skeneri, bet, ja tie ietekmē sistēmas veiktspēju, jūs par to vēlaties uzzināt un attiecīgi ieplānot skenēšanu. Starp citu, plānošana ir vēl viens svarīgs tīkla ievainojamības skenēšanas rīku aspekts. Dažiem rīkiem pat nav ieplānotu skenēšanu, un tie ir jāuzsāk manuāli.

Ir vēl vismaz divas svarīgas iezīmesievainojamības skenēšanas rīku skaits: trauksme un ziņošana. Kas notiek, kad tiek atrasta ievainojamība? Vai paziņojums ir skaidrs un viegli saprotams? Kā tas tiek atveidots? Vai tas ir uznirstošais ekrāns, e-pasts, īsziņa? Un vēl svarīgāk, vai rīks sniedz zināmu ieskatu, kā novērst ievainojamības, kuras tas identificē? Daži rīki to dara, bet citi to nedara. Dažiem pat ir automatizēta noteiktu ievainojamību novēršana. Citi rīki tiks integrēti ar plākstera pārvaldības programmatūru, jo bieži vien labākais risinājums nepilnību novēršanai ir labošana.

Runājot par ziņošanu, tas bieži ir jautājumspersonīgās izvēles. Tomēr jums ir jāpārliecinās, ka informācija, kuru jūs gaidāt un kas jums jāatrod pārskatos, tiešām būs tur. Dažiem rīkiem ir tikai iepriekš definēti pārskati, citi ļaus jums mainīt iebūvētos pārskatus. Un labākie - vismaz no ziņošanas viedokļa - ļaus jums izveidot pielāgotus pārskatus no jauna.

Mūsu top 6 ievainojamības skenēšanas rīki

Tagad, kad esam uzzinājuši mazliet vairāk parievainojamības skenēšanas rīkus, pārskatīsim dažus no labākajiem vai interesantākajiem paketiem, kādus mēs varētu atrast. Mēs esam mēģinājuši iekļaut gan maksas, gan bezmaksas rīku komplektu. Ir arī rīki, kas ir pieejami bezmaksas un apmaksātā versijā.

1. SolarWinds tīkla konfigurācijas pārvaldnieks (BEZMAKSAS IZMĒĢINĀJUMA VERSIJA)

Ja jūs vēl nezināt SolarWinds,Uzņēmums jau 20 gadus ražo dažus no labākajiem tīkla administrēšanas rīkiem. Starp labākajiem rīkiem SolarWinds tīkla veiktspējas monitors vienmēr ir saņēmis lielu atzinību un atzinību kā viens no labākajiem SNMP tīkla joslas platuma uzraudzības rīkiem. Uzņēmums ir arī nedaudz slavens ar saviem bezmaksas rīkiem. Tie ir mazāki rīki, kas paredzēti īpaša tīkla pārvaldības uzdevuma risināšanai. Starp pazīstamākajiem no šiem bezmaksas rīkiem var minēt apakštīkla kalkulatoru un TFTP serveri.

Rīks, kuru mēs šeit vēlētos iepazīstināt, ir rīks ar nosaukumu SolarWinds tīkla konfigurācijas pārvaldnieks. Tomēr tā patiesībā nav ievainojamībaskenēšanas rīks. Bet ir divi īpaši iemesli, kāpēc mēs nolēmām iekļaut šo rīku savā sarakstā. Produktam ir ievainojamības novērtēšanas funkcija, un tas pievēršas īpaša veida ievainojamībai, kas ir svarīga, bet ka daudzos citos rīkos nav apskatīta tīkla aprīkojuma nepareiza konfigurācija.

Tīkla konfigurācijas pārvaldnieka SolarWinds pārvaldnieksprimārā lietderība kā ievainojamības skenēšanas rīks ir tīkla aprīkojuma konfigurāciju validācijā, lai noteiktu kļūdas un izlaidumus. Rīks var arī periodiski pārbaudīt, vai ierīces konfigurācijā nav izmaiņu. Tas ir noderīgi arī tāpēc, ka daži uzbrukumi tiek sākti, mainot ierīces tīkla konfigurāciju - kas bieži nav tik droša kā serveri - tādā veidā, kas var atvieglot piekļuvi citām sistēmām. Šis rīks var jums palīdzēt arī ar standartiem vai normatīvo aktu ievērošanu attiecībā uz tā automatizētajiem tīkla konfigurācijas rīkiem, kas var izvietot standartizētas konfigurācijas, atklāt izmaiņas ārpus procesa, audita konfigurācijas un pat labot pārkāpumus.

Programmatūra ir integrēta ar NacionāloNeaizsargātības datu bāze, kuras dēļ tā ir pelnījusi būt vēl vairāk mūsu sarakstā. Tam ir piekļuve jaunākajiem CVE, lai identificētu jūsu Cisco ierīču ievainojamības. Tas darbosies ar jebkuru Cisco ierīci, kurā darbojas ASA, IOS vai Nexus OS. Faktiski divi citi noderīgi rīki, Network Insights for ASA un Network Insights for Nexus, ir iebūvēti tieši izstrādājumā.

Cenas SolarWinds tīkla konfigurācijaiMenedžera sākums ir 2 895 USD līdz 50 pārvaldītiem mezgliem un mainās atkarībā no mezglu skaita. Ja vēlaties izmēģināt šo rīku, no SolarWinds var lejupielādēt bezmaksas 30 dienu izmēģinājuma versiju.

- BEZMAKSAS IZMĒĢINĀJUMA VERSIJA: SolarWinds tīkla konfigurācijas pārvaldnieks

- Oficiālā lejupielāde: https://www.solarwinds.com/network-configuration-manager

2. Microsoft bāzes līnijas drošības analizators (MBSA)

Microsoft Baseline Security Analyzer vaiMBSA ir nedaudz vecāks Microsoft rīks. Neskatoties uz to, ka tas ir mazāks par ideālu variantu lielām organizācijām, tas varētu būt piemērots maziem uzņēmumiem, tiem, kuriem ir tikai nedaudz serveru. Šis ir Microsoft rīks, tāpēc labāk nav gaidīt, ka tas izskatīsies skenēts, bet gan Microsoft produkti, pretējā gadījumā jūs būsit vīlušies. Tomēr tas skenēs Windows operētājsistēmu, kā arī dažus pakalpojumus, piemēram, Windows ugunsmūri, SQL serveri, IIS un Microsoft Office lietojumprogrammas.

Bet šis rīks nemeklē konkrētuievainojamības, kā to dara citi ievainojamības skeneri. Tas nozīmē meklēt trūkstošos ielāpus, servisa pakotnes un drošības atjauninājumus, kā arī skenēšanas sistēmas administratīvu problēmu novēršanai. MBSA ziņošanas programma ļaus jums iegūt trūkstošo atjauninājumu un nepareizu konfigurāciju sarakstu.

Tā kā MBSA ir vecs rīks, tā navpilnīgi saderīga ar operētājsistēmu Windows 10. Versija 2.3 darbosies ar jaunāko Windows versiju, taču, iespējams, būs jāpielāgo kļūdaini pozitīvi rezultāti un jāveic pārbaudes, kuras nevar pabeigt. Piemēram, šis rīks nepatiesi ziņo, ka operētājsistēmā Windows 10 nav iespējota operētājsistēmas Windows atjaunināšana. Vēl viens šī produkta trūkums ir tas, ka tas neatklās nepilnības, kas nav Microsoft, vai sarežģītas ievainojamības. Šis rīks ir vienkārši lietojams un labi darbojas. Tas ļoti labi varētu būt ideāls rīks mazākai organizācijai, kurai ir tikai daži Windows datori.

3. Atvērtā ievainojamības novērtēšanas sistēma (OpenVAS)

Nākamais rīks tiek saukts par atvērto ievainojamībuNovērtēšanas sistēma vai OpenVAS. Tas ir vairāku pakalpojumu un rīku ietvars. Tās visas apvieno, lai padarītu to par visaptverošu un jaudīgu ievainojamības skenēšanas rīku. Atvērtās OpenVAS ietvars ir daļa no Greenbone Networks ievainojamības pārvaldības risinājuma, kura elementi sabiedrībā tiek ieguldīti apmēram desmit gadus. Sistēma ir pilnīgi brīva, un vairums tās komponentu ir atvērtā pirmkoda, kaut arī daži nav. Skenerim OpenVAS ir vairāk nekā piecdesmit tūkstoši tīkla ievainojamības testu, kas tiek regulāri atjaunināti.

OpenVAS ir divi galvenie komponenti. Pirmais komponents ir OpenVAS skeneris. Kā norāda nosaukums, tas ir atbildīgs par mērķa datoru faktisko skenēšanu. Otrais komponents ir OpenVAS pārvaldnieks, kas apstrādā visu pārējo, piemēram, kontrolē skeneri, apvieno rezultātus un glabā tos centrālajā SQL datu bāzē. Sistēma ietver gan pārlūkprogrammas, gan komandrindas lietotāja saskarnes. Vēl viena sistēmas sastāvdaļa ir tīkla ievainojamības testu datu bāze. Šī datu bāze var iegūt atjauninājumus no bezmaksas Greenborne Community Feed vai maksas Greenborne Security Feed.

4. Tīklenes tīkla kopiena

Tīklenes tīkla kopiena irtīklenes tīkla drošības skeneris no AboveTrust, kas ir viens no pazīstamākajiem neaizsargātības skeneriem. Šis visaptverošais neaizsargātības skeneris ir aprīkots ar funkcijām. Šis rīks var veikt rūpīgu trūkstošo ielāpu, nulles dienas ievainojamību un nedrošo konfigurāciju ievainojamības novērtējumu. Tas arī var lepoties ar lietotāja profiliem, kas ir saskaņoti ar darba funkcijām, tādējādi vienkāršojot sistēmas darbību. Šim produktam ir raksturīga metro stila intuitīva GUI, kas ļauj racionalizēt sistēmas darbību.

Tīklenes tīkla kopiena izmanto to pašuievainojamības datu bāze kā apmaksāts brālis. Tā ir plaša tīkla ievainojamību, konfigurācijas problēmu un trūkstošo ielāpu datu bāze, kas tiek automātiski atjaunināta un aptver plašu operētājsistēmu, ierīču, lietojumprogrammu un virtuālās vides klāstu. Atrodoties šajā tēmā, šis produkts pilnībā atbalsta VMware vidi, un tas ietver tiešsaistes un bezsaistes virtuālo attēlu skenēšanu, virtuālo lietojumprogrammu skenēšanu un integrāciju ar vCenter.

Tīklenei tomēr ir būtisks trūkumsTīkla kopiena. Šis rīks ir paredzēts tikai 256 IP adrešu skenēšanai. Tas var neizskatīties daudz, ja pārvaldāt lielu tīklu, taču daudzām mazākām organizācijām tas varētu būt vairāk nekā pietiekami. Ja jūsu vide ir lielāka par to, viss, ko mēs tikko teicām par šo produktu, attiecas arī uz tā lielo brāli - tīklenes tīkla drošības skeneri, kas ir pieejams standarta un neierobežotā skaitā. Jebkuram izdevumam ir tāds pats paplašināto funkciju komplekts, salīdzinot ar Retina Network Community skeneri.

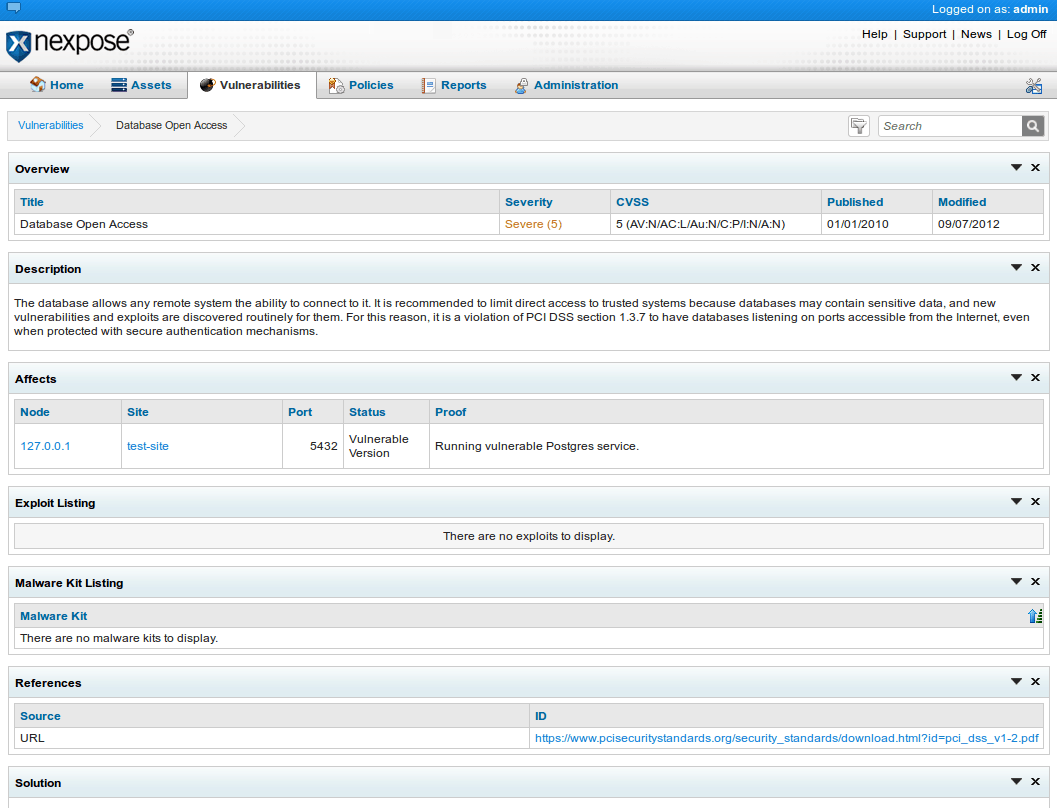

5. Nexpose kopienas izdevums

Tas varētu nebūt tik populārs kā tīklene, betNexpose no Rapid7 ir vēl viens labi zināms neaizsargātības skeneris. Un Nexpose kopienas izdevums ir nedaudz samazināta Rapid7 visaptverošā ievainojamības skeneru versija. Tomēr produkta ierobežojumi ir svarīgi. Piemēram, izstrādājumu var izmantot, lai skenētu ne vairāk kā 32 IP adreses. Tas padara to par labu iespēju tikai mazākajiem tīkliem. Turklāt produktu var izmantot tikai vienu gadu. Ja jūs varat dzīvot ar izstrādājumu, tas ir lieliski.

Nexpose kopienas izdevums darbosies fiziskimašīnas, kurās darbojas Windows vai Linux. Tas ir pieejams arī kā virtuāla ierīce. Tās plašās skenēšanas iespējas darbosies ar tīkliem, operētājsistēmām, tīmekļa lietojumprogrammām, datu bāzēm un virtuālo vidi. Nexpose kopienas izdevums izmanto adaptīvo drošību, kas var automātiski atklāt un novērtēt jaunas ierīces un jaunas ievainojamības, tiklīdz tās piekļūst jūsu tīklam. Šī funkcija darbojas kopā ar dinamiskiem savienojumiem ar VMware un AWS. Šis rīks tiek integrēts arī ar Sonar izpētes projektu, lai nodrošinātu patiesu tiešo uzraudzību. Nexpose kopienas izdevums nodrošina integrētu politikas skenēšanu, lai palīdzētu ievērot populāros standartus, piemēram, CIS un NIST. Un visbeidzot, rīka intuitīvajos sanācijas pārskatos ir sniegti soli pa solim norādījumi par sanācijas darbībām.

Komentāri