Wireshark, kas iepriekš bija pazīstams kā Ēteriski, pastāv jau 20 gadus. Ja ne labākais, tas noteikti ir vispopulārākais tīkla sniffing rīks. Ikreiz, kad rodas vajadzība pēc pakešu analīzes, tas ir vairuma administratoru iet uz galveno rīku. Tomēr tikpat labi kā Wireshark Var būt, ka tur ir pieejamas daudzas alternatīvas. Dažiem no jums var rasties jautājums, kas ir nepareizi Wireshark tas attaisnotu tā aizstāšanu. Godīgi sakot, tur nav absolūti nekā slikta Wireshark un, ja jūs jau esat laimīgs lietotājs, es neredzu nēiemesls, kāpēc jums vajadzēja mainīt. No otras puses, ja jūs esat jauns scenogrāfs, pirms risinājuma izvēles varētu būt laba ideja izpētīt pieejamo. Lai jums palīdzētu, mēs esam apkopojuši šo labāko sarakstu Wireshark alternatīvas.

Mēs sāksim izpēti, apskatot Wireshark. Galu galā, ja mēs vēlamies ieteikt alternatīvas,mēs arī varētu vismaz nedaudz iepazīt produktu. Pēc tam īsi apspriedīsimies, kas ir pakešu šifrētāji jeb tīkla analizatori, kā tos bieži sauc. Tā kā pakešu šņaukotāji var būt samērā sarežģīti, mēs pēc tam pavadīsim laiku, lai pārrunātu, kā tos izmantot. Šī nekādā ziņā nav pilnīga apmācība, taču tai vajadzētu sniegt jums pietiekami daudz pamatinformācijas, lai labāk novērtētu gaidāmās produktu atsauksmes. Runājot par produktu pārskatiem, tas mums būs nākamais. Mēs esam identificējuši vairākus ļoti atšķirīgus produktus, kas varētu būt laba alternatīva Wireshark, un mēs iepazīstināsim ar labākajām to īpašībām.

Par Wireshark

Iepriekš Wireshark, tirgū būtībā bija viens pakešu snifferis, kurš tika pareizi saukts Sniffer. Tas bija lielisks produkts, no kura cietaviens būtisks trūkums, tā cena. 90. gadu beigās produkts bija apmēram 1500 USD, kas bija vairāk nekā daudzi varēja atļauties. Tas pamudināja attīstīt Ēteriski kā bezmaksas un atvērtā koda pakešu sniffer, kuru veicis UMKC absolvents Džeralds Combs kurš joprojām ir Wireshark pēc divdesmit gadiem. Runā par nopietnām saistībām.

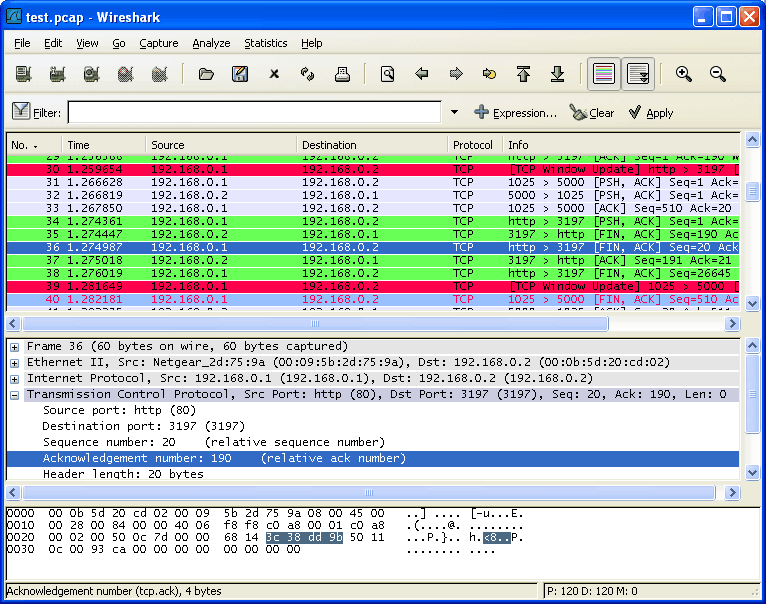

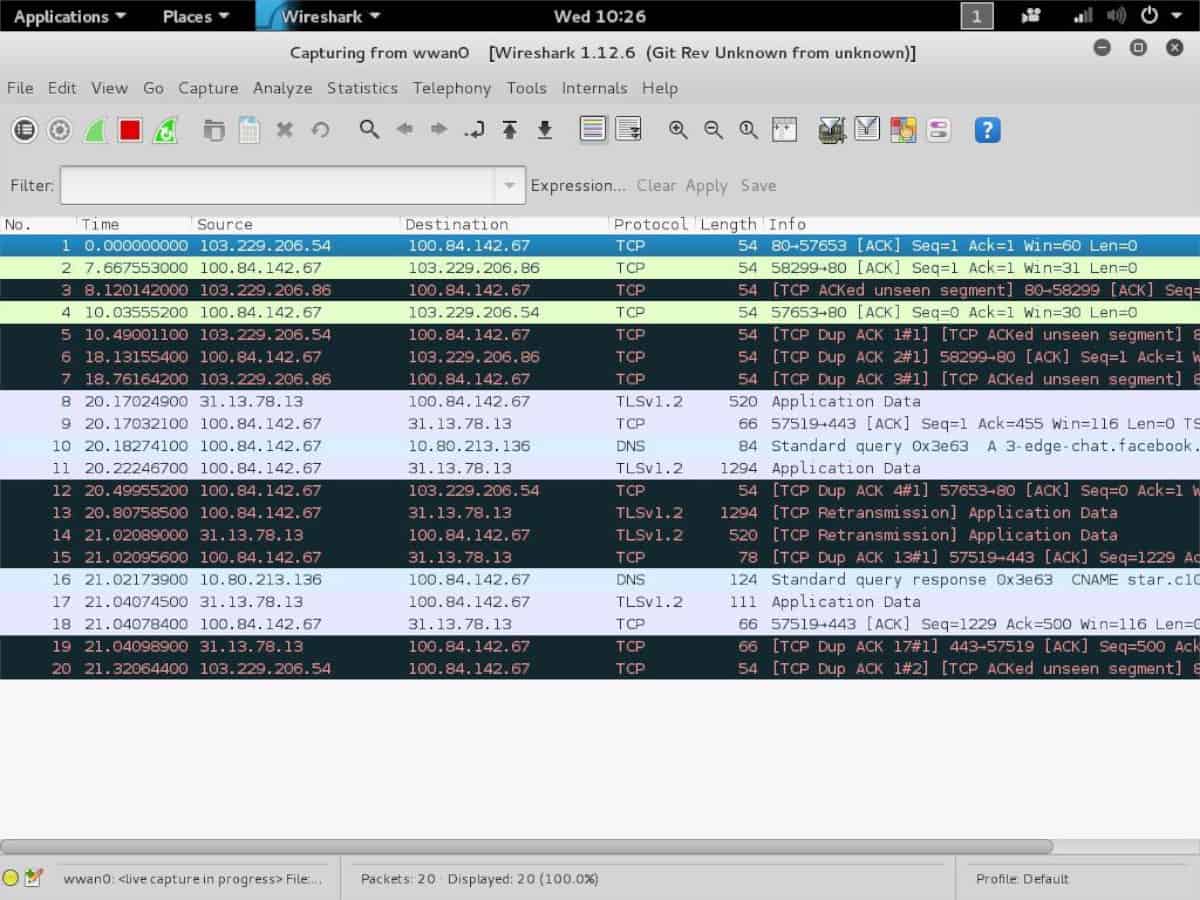

Šodien Wireshark ir kļuvis par atsauci pakešu iznīcinātājos. Tas ir de facto standarts, un vairumam citu rīku ir tendence to līdzināt. Wireshark būtībā dara divas lietas. Pirmkārt, tas uztver visu trafiku, ko tas redz savā saskarnē. Bet ar to viss neapstājas, arī produktam ir diezgan jaudīgas analīzes iespējas. Rīka analīzes iespējas ir tik labas, ka nav nekas neparasts, ka lietotāji pakešu uztveršanai izmanto citus rīkus un veic analīzi, izmantojot Wireshark. Tas ir tik izplatīts lietošanas veids Wireshark ka pēc palaišanas jums tiek piedāvāts vai nu atvērt esošu uztveršanas failu, vai sākt tvert satiksmi. Vēl viens stiprums Wireshark ir visi tajā iekļautie filtri, kas ļauj precīzi pievērsties interesējošajiem datiem.

Par tīkla analīzes rīkiem

Lai gan jautājums ir atvērts debatēm parkādu laiku šī raksta dēļ mēs pieņemsim, ka termini “pakešu snifferis” un “tīkla analizators” ir vieni un tie paši. Daži iebildīs, ka tie ir divi dažādi jēdzieni, un, kaut arī tiem var būt taisnība, mēs tos aplūkosim kopā, ja tikai vienkāršības labad. Galu galā, kaut arī tie var darboties atšķirīgi - bet vai tiešām? -, tie kalpo līdzīgam mērķim.

Pakešu snifferi būtībā dara trīs lietas. Pirmkārt, viņi uztver visas datu paketes, ieejot tīkla interfeisā vai izejot no tā. Otrkārt, tie pēc izvēles piemēro filtrus, lai ignorētu daļu pakešu un citus saglabātu diskā. Pēc tam viņi veic kāda veida uztverto datu analīzi. Lielākajā daļā produktu atšķirību ir tieši pēdējā funkcija.

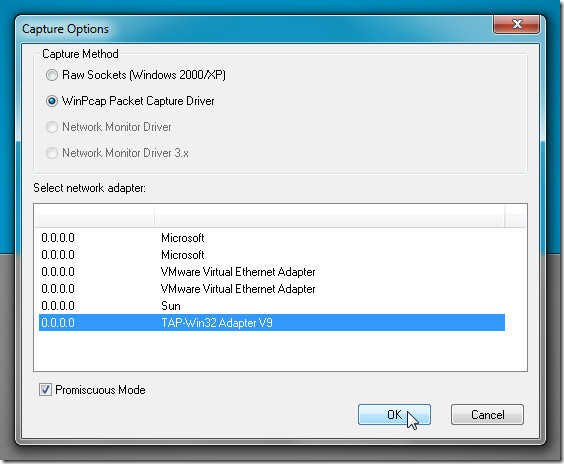

Lielākā daļa pakešturētāju paļaujas uz ārēju modulidatu pakešu faktiskai uztveršanai. Visizplatītākās ir libpcap Unix / Linux sistēmās un Winpcap operētājsistēmā Windows. Parasti šie rīki jums nav jāinstalē, jo tos parasti instalē pakešu sniffera uzstādītāji.

Vēl viena svarīga lieta, kas jāzina, ir tik labaPacket Sniffers nedarīs visu jūsu labā un ir noderīgs, lai arī kāds tas būtu. Tie ir tikai instrumenti. Jūs tos varat uzskatīt par āmuru, kurš pats par sevi vienkārši nenodzīs naglu. Jums jāpārliecinās, kā iemācīties vislabāk izmantot katru rīku. Pakešu snifferis ļaus jums analizēt uztverto trafiku, taču tikai jūsu ziņā ir pārliecināties, vai tas uztver pareizos datus, un izmantot tos savā labā. Ir bijušas veselas grāmatas, kas rakstītas par pakešu uztveršanas rīku izmantošanu. Reiz es apmeklēju trīs dienu kursu par šo tēmu.

Packet Sniffer izmantošana

Kā mēs tikko teicām, pakešu sniffer būsuztver un analizē satiksmi. Tāpēc, ja jūs mēģināt novērst kādas specifiskas problēmas novēršanu, kas parasti ir šāda rīka izmantošana, vispirms jums jāpārliecinās, vai satvertā satiksme ir pareiza. Iedomājieties gadījumu, kad katrs konkrētās lietojumprogrammas lietotājs sūdzas, ka tā darbojas lēni. Šādā situācijā jūs, iespējams, vislabāk būtu satiksmi uztvert lietojumprogrammu servera tīkla interfeisā, jo šķiet, ka tas ietekmē katru lietotāju. Pēc tam jūs varētu saprast, ka pieprasījumi parasti nonāk serverī, bet serverim ir nepieciešams ilgs laiks, lai nosūtītu atbildes. Tas norāda uz kavēšanos serverī, nevis tīkla problēmu.

No otras puses, ja redzat serverisavlaicīgi atbildot uz pieprasījumiem, tas varētu nozīmēt, ka problēma ir kaut kur tīklā starp klientu un serveri. Pēc tam jūs pārvietojat savu pakešu šifrēšanu vienu piegājienu tuvāk klientam un redzat, vai atbildes kavējas. Ja nē, jūs vairāk virzīsities tuvāk klientam utt. Un tā tālāk. Jūs galu galā nokļūsit vietā, kur notiek kavēšanās. Kad esat identificējis problēmas atrašanās vietu, jūs esat viens liels solis tuvāk tās risināšanai.

Apskatīsim, kā mēs varam pārvaldīt pakešu tveršanu vietnēnoteikts tīkla punkts. Viens vienkāršs izpildes veids ir izmantot lielāko daļu tīkla slēdžu funkcijas, ko sauc par portu spoguļošanu vai replikāciju. Šī konfigurācijas opcija atkārtos visu satiksmi noteiktā slēdža ostā un no tās uz citu portu tajā pašā komutatorā. Piemēram, ja jūsu serveris ir savienots ar slēdža 15. portu un ir pieejams šī paša slēdža 23. ports. Jūs savienojat savu pakešu snifferi ar 23. portu un konfigurējat slēdzi, lai atkārtotu visu trafiku uz un no 15. porta uz 23. portu.

Labākās Wireshark alternatīvas

Tagad, kad jūs labāk saprotat, ko Wireshark un citi pakešu šifrētāji un tīkla analizatoriredzēsim, kādi tur ir alternatīvi produkti. Mūsu sarakstā ir komandrindas un GUI rīku sajaukums, kā arī rīki, kas darbojas dažādās operētājsistēmās.

1. SolarWinds dziļo pakešu pārbaudes un analīzes rīks (BEZMAKSAS IZMĒĢINĀJUMA VERSIJA)

SolarWinds ir labi pazīstama ar modernākajiem tīkla pārvaldības rīkiem. Uzņēmums darbojas apmēram 20 gadus un ir atnesis mums vairākus lieliskus rīkus. Tās vadošais produkts ar nosaukumu SolarWinds tīkla veiktspējas monitors ir atzīts par vienu no labākajiem tīkla joslas platuma uzraudzības rīkiem. SolarWinds ir slavena arī ar to, ka ir izveidojusi nedaudzu lielisku bezmaksas rīku, katrs no kuriem pievēršas tīkla administratoru īpašajām vajadzībām. Divi šo instrumentu piemēri ir SolarWinds TFTP serveris un Uzlabots apakštīkla kalkulators.

Kā potenciāla alternatīva Wireshark- un, iespējams, kā labākā alternatīva, jo tas ir tik atšķirīgs rīks -SolarWinds ierosina Dziļš pakešu pārbaudes un analīzes rīks. Tas nāk kā SolarWinds tīkla veiktspējas monitors. Tā darbība ir diezgan atšķirīga no “tradicionālākiem” pakešu šņācējiem, kaut arī tam ir līdzīgs mērķis.

- Bezmaksas izmēģinājuma versija: SolarWinds tīkla veiktspējas monitors

- Oficiālā lejupielādes saite: https://www.solarwinds.com/network-performance-monitor/registration

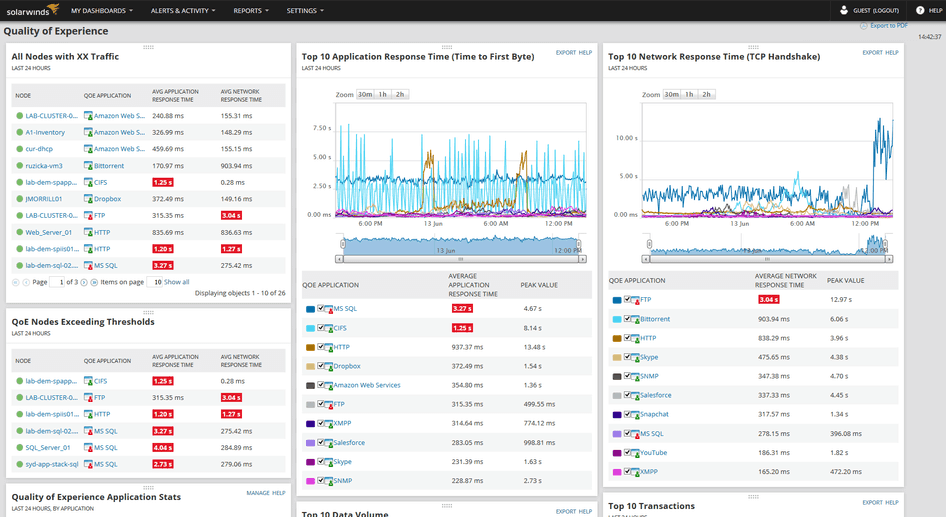

Uz Dziļš pakešu pārbaudes un analīzes rīks nav ne pakešu snifferis, ne tīklsanalizatoru, taču tas palīdzēs jums atrast un atrisināt tīkla latentuma cēloni, identificēt ietekmētās lietojumprogrammas un noteikt, vai lēnumu izraisa tīkls vai lietojumprogramma. Tā kā tas kalpo līdzīgam mērķim kā Wireshark, mēs uzskatījām, ka ir pelnījuši būt šajā sarakstā. Šis rīks izmantos dziļas pakešu pārbaudes metodes, lai aprēķinātu reakcijas laiku vairāk nekā divpadsmit simtiem lietojumprogrammu. Tas arī klasificēs tīkla trafiku pēc kategorijas (piemēram, bizness pret sociālo) un riska līmenis. Tas var palīdzēt noteikt ar uzņēmējdarbību nesaistītu trafiku, kuru varētu filtrēt vai kaut kā kontrolēt vai novērst.

Uz Dziļš pakešu pārbaudes un analīzes rīks ir neatņemama sastāvdaļa Tīkla veiktspējas monitors vai NPM kā to bieži sauc, kas pats par sevi iriespaidīgs programmatūras gabals ar tik daudziem komponentiem, ka par to varētu uzrakstīt veselu rakstu. Tas ir pilnīgs tīkla uzraudzības risinājums, kas apvieno dažas no labākajām tehnoloģijām, piemēram, SNMP un dziļo pakešu pārbaudi, lai sniegtu pēc iespējas vairāk informācijas par jūsu tīkla stāvokli.

Cenas par SolarWinds tīkla veiktspējas monitors kas ietver Dziļš pakešu pārbaudes un analīzes rīks sākums ir USD 2 955 līdz 100 pārraudzītajiem elementiemun palielinās atbilstoši uzraudzīto elementu skaitam. Šim rīkam ir pieejams 30 dienu bezmaksas izmēģinājums, tāpēc pirms apņemšanās to iegādāties, varat pārliecināties, vai tas tiešām atbilst jūsu vajadzībām.

2. tcpdump

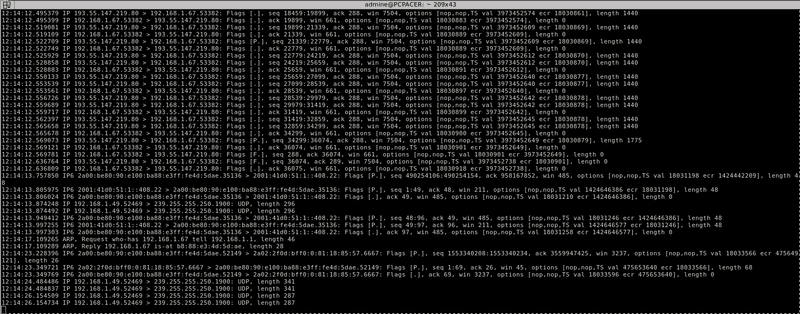

Tcpdump , iespējams, ir oriģinālais pakešu snifferis. Tas tika izveidots 1987. gadā. Tas ir vairāk nekā pirms desmit gadiem Wireshark un pat pirms Sniffer. Kopš tā sākotnējās izlaišanas rīks ir uzturēts un pilnveidots, taču tas praktiski nemainās. Instrumenta izmantošanas veids tā evolūcijas gaitā nav daudz mainījies. Tas ir pieejams instalēšanai praktiski visās Unix līdzīgajās operētājsistēmās un ir kļuvis par de facto standartu ātram pakešu uztveršanas rīkam. Tāpat kā vairums līdzīgu produktu uz * nix platformām, tcpdump faktiskajai pakešu uztveršanai izmanto libpcap bibliotēku.

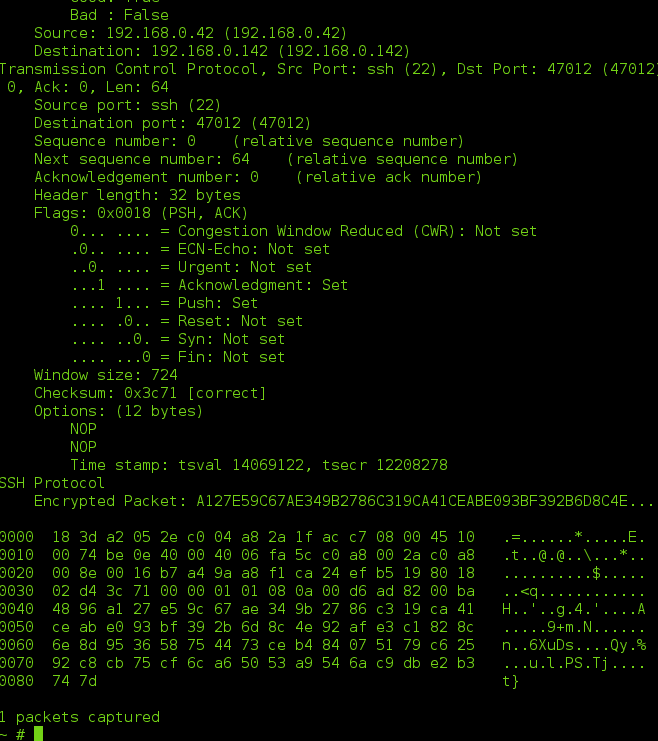

Noklusējuma darbība tcpdump ir samērā vienkāršs. Tas uztver visu trafiku norādītajā saskarnē un ekrānā to izvada - līdz ar to arī tā nosaukumu. Būdams parasts * nix rīks, jūs varat izmantot izvadi uztveršanas failā, lai vēlāk to analizētu, izmantojot jūsu izvēlēto analīzes rīku. Faktiski nav nekas neparasts, ka lietotāji tver satiksmi ar tcpdump vēlākai analīzei Wireshark. Viena no atslēgām tcpdumpSpēks un lietderība ir iespējapielietot filtrus un / vai cauruļvadot tā izvadi uz grep - vēl vienu parasto * nix komandrindas utilītu - turpmākai filtrēšanai. Kāds, apgūstot tcpdump, grep un komandu apvalku, to var iegūt, lai precīzi uztvertu pareizo trafiku jebkuram atkļūdošanas uzdevumam.

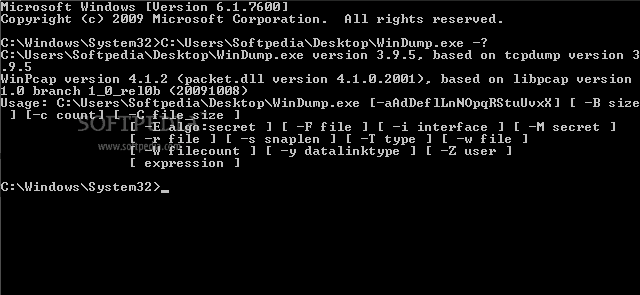

3. Windump

Īsumā, Windump ir tcpdump osta uz Windows platformu. Kā tāda tā rīkojas gandrīz vienādi. Tas nozīmē, ka tas rada lielu daļu tcpdump funkcionalitātes datoriem, kuru pamatā ir Windows. Windump, iespējams, ir Windows lietojumprogramma, taču negaidiet, ka iedomātā GUI. Tas tiešām ir tcpdump operētājsistēmā Windows, un kā tāda tā ir tikai komandrindas utilīta.

Izmantojot Windump principā ir tas pats, kas izmantot tā * nix ekvivalentu. Komandrindas opcijas ir gandrīz vienādas, un arī rezultāti ir gandrīz identiski. Tāpat kā tcpdump, izeja no Windump var arī saglabāt failā vēlākai analīzei, izmantojot trešās puses rīku. Tomēr grep parasti nav pieejams Windows datorā, tādējādi ierobežojot rīka filtrēšanas iespējas.

Vēl viena būtiska atšķirība starp tcpdump un Windump ir tikpat viegli pieejams no operētājsistēmas pakotņu krātuves. Jums programmatūra būs jālejupielādē no Windump vietne. Tas tiek piegādāts kā izpildāms fails un neprasa instalēšanu. Kā tāds tas ir pārnēsājams rīks, kuru var palaist no USB atslēgas. Tomēr, tāpat kā tcpdump izmanto libpcap bibliotēku, Windump izmanto Winpcap, kas ir atsevišķi jālejupielādē un jāinstalē.

4. Čarks

Jūs varat domāt par Čarks kā krustojums starp tcpdump un Wireshark bet patiesībā tā vairāk vai mazāk ir komandrindas versija Wireshark. Tas ir no tā paša izstrādātāja kā Wireshark. Čarks lāči līdzinās tcpdump, jo tas ir tikai komandrindas rīks. Bet tāpat ir Wireshark jo tas ne tikai uztver satiksmi. Tam ir arī tādas pašas jaudīgas analīzes iespējas kā Wireshark un izmanto tāda paša veida filtrēšanu. Tāpēc tas var ātri izolēt precīzu trafiku, kas jums jāanalizē.

Čarks tomēr rada vienu jautājumu. Kāpēc gan kāds vēlas komandrindas versiju? Wireshark? Kāpēc ne tikai izmantot Wireshark? Lielākā daļa administratoru - patiesībā lielākā daļa cilvēku - gribētupiekrītat, ka parasti rīkus ar grafiskām lietotāja saskarnēm bieži ir vieglāk lietot un iemācīties, kā arī intuitīvākus un lietotājam draudzīgākus. Galu galā, vai ne tāpēc grafiskās operētājsistēmas kļuva tik populāras? Galvenais iemesls, kāpēc kāds izvēlētos Čarks pāri Wireshark ir tas, kad viņi vienkārši vēlas ātri notverttieši uz servera problēmu novēršanas nolūkos. Un, ja jums ir aizdomas par servera veiktspējas problēmu, ieteicams izvēlēties rīku, kas nav GUI, jo tas var mazāk aplikt resursus.

5. Tīkla kalnraču

Tīkla kalnraču ir vairāk kriminālistikas līdzeklis nekā pakešu snifferisvai tīkla analizatoru. Šis rīks sekos TCP straumei un var rekonstruēt visu sarunu. Tas ir patiešām spēcīgs rīks padziļinātai satiksmes analīzei, kaut arī to var būt grūti apgūt. Rīks var darboties bezsaistes režīmā, kurā tiks importēts uztveršanas fails - iespējams, izveidots, izmantojot kādu no citiem pārskatītajiem rīkiem - un tas ļauts Tīkla kalnraču darbojas tā maģija. Ņemot vērā, ka programmatūra darbojas tikai operētājsistēmā Windows, iespēja strādāt ar uztveršanas failiem noteikti ir arī plus. Jūs, piemēram, varētu izmantot tcpdump operētājsistēmā Linux, lai uztvertu nelielu trafiku, un Network Miner operētājsistēmā Windows, lai to analizētu.

Tīkla kalnraču ir pieejama bezmaksas versijā, bet, lai iegūtu vairākuzlabotas funkcijas, piemēram, uz IP adresi balstīta ģeogrāfiskā atrašanās vieta un skriptēšana, jums būs jāiegādājas Professional licence, kas jums izmaksās 900 USD. Vēl viena uzlabota profesionālās versijas funkcija ir iespēja dekodēt un atskaņot VoIP zvanus.

6. Vijole

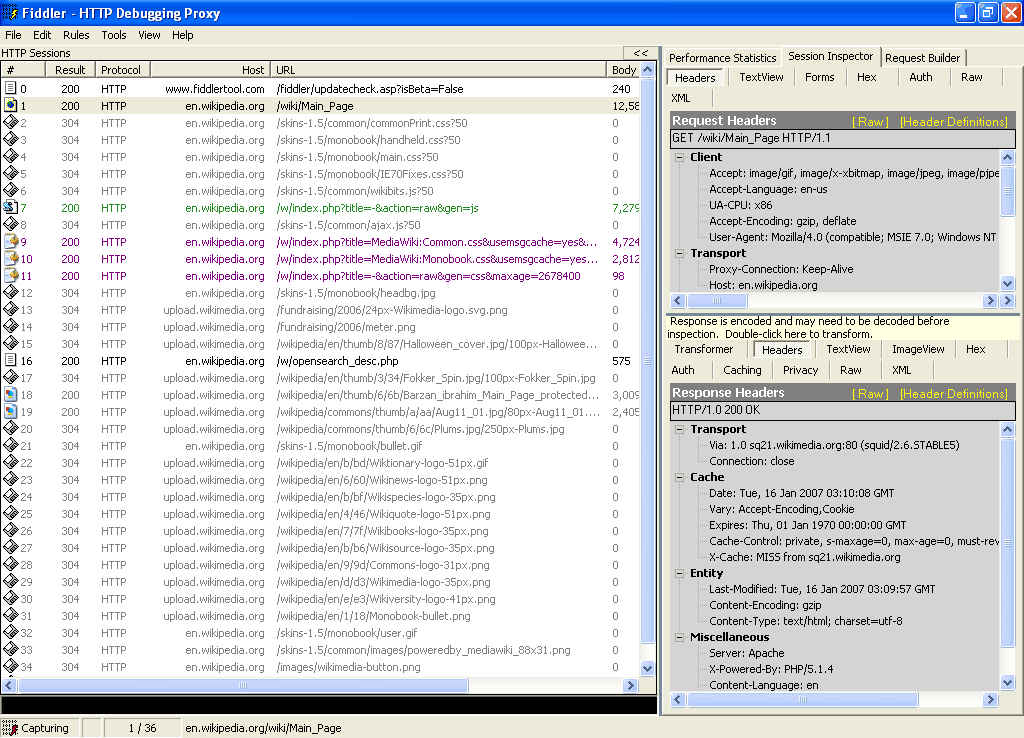

Dažiem mūsu lasītājiem, īpaši zinošākiem, būs kārdinājums to iebilst Vijole, mūsu pēdējais ieraksts, nav ne pakešu snifferis, netīkla analizators. Godīgi sakot, viņiem var būt taisnība, bet tomēr uzskatījām, ka mums šis rīks jāiekļauj savā sarakstā, jo tas var būt ļoti noderīgs vairākās dažādās situācijās.

Pirmkārt un galvenokārt, izkārtosim lietas taisni, Vijole faktiski uztver satiksmi. Tomēr tas neuzņems tikai satiksmi. Tas darbosies tikai ar HTTP trafiku. Neskatoties uz šo ierobežojumu, ja jūs uzskatāt, ka šodien tik daudz lietojumprogrammu ir balstītas uz internetu vai fonā izmanto HTTP protokolu, ir viegli redzēt, cik vērtīgs, piemēram, rīks, var būt. Tā kā rīks uztver ne tikai pārlūka trafiku, bet arī gandrīz jebkuru HTTP, tas var būt ļoti noderīgs dažādu lietojumprogrammu problēmu novēršanā.

Tādas rīka galvenā priekšrocība kā Vijole “īsts” pakešu šņaukotājs, piemēram, Wireshark, irka tā tika veidota, lai “saprastu” HTTP trafiku. Tā, piemēram, atklās sīkfailus un sertifikātus. Tas atradīs arī faktiskos datus, kas nāk no HTTP balstītām lietojumprogrammām. Vijole ir bezmaksas un ir pieejams tikai operētājsistēmai Windows. Tomēr OS X un Linux beta versijas (izmantojot Mono sistēmu) var lejupielādēt.

Komentāri