Ikviens vēlas nepieļaut iebrucējusmāja. Tāpat - un līdzīgu iemeslu dēļ tīkla administratori cenšas neļaut iebrucējiem atrasties pārvaldītajos tīklos. Viens no svarīgākajiem daudzu mūsdienu organizāciju aktīviem ir viņu dati. Ir tik svarīgi, lai daudzi ļaunu nodomu izdarījuši cilvēki zagtu šos datus. Viņi to dara, izmantojot plašu metožu klāstu, lai iegūtu neatļautu piekļuvi tīkliem un sistēmām. Šādu uzbrukumu skaits, šķiet, pēdējā laikā ir eksponenciāli pieaudzis, un, reaģējot uz to, tiek izveidotas sistēmas to novēršanai. Šīs sistēmas sauc par ielaušanās novēršanas sistēmām jeb IPS. Šodien mēs aplūkojam labākās ielaušanās novēršanas sistēmas, kuras mēs varētu atrast.

Mēs sāksim, mēģinot labāk definēt, koIelaušanās novēršana ir. Tas, protams, nozīmē, ka mēs arī definēsim, kas ir ielaušanās. Pēc tam izpētīsim dažādas noteikšanas metodes, kuras parasti izmanto, un kādas sanācijas darbības tiek veiktas pēc atklāšanas. Pēc tam īsi runāsim par pasīvu ielaušanās novēršanu. Tie ir statiski pasākumi, ko var ieviest, un tas varētu krasi samazināt ielaušanās mēģinājumu skaitu. Jūs varētu būt pārsteigts, uzzinot, ka dažiem no tiem nav nekā kopīga ar datoriem. Tikai tad mēs visi vienā lapā varēsim beidzot pārskatīt dažas no labākajām ielaušanās novēršanas sistēmām.

Ielaušanās novēršana - kas tas viss ir?

Pirms gadiem vīrusi bija gandrīz vienīgiesistēmas administratoru bažas. Vīrusi nokļuva vietā, kur tie bija tik izplatīti, ka nozare reaģēja, izstrādājot vīrusu aizsardzības rīkus. Mūsdienās neviens nopietns laba prāta lietotājs nedomātu palaist datoru bez aizsardzības pret vīrusiem. Kaut arī mēs vairs nedzirdam daudz vīrusu, jaunie draudi ir ielaušanās vai ļaunprātīgu lietotāju neatļauta piekļuve jūsu datiem. Tā kā dati bieži vien ir organizācijas vissvarīgākā priekšrocība, korporatīvie tīkli ir kļuvuši par ļaunprātīgu hakeru mērķi, kuriem būs daudz laika, lai piekļūtu datiem. Tāpat kā vīrusu aizsardzības programmatūra bija atbilde uz vīrusu izplatīšanos, arī ielaušanās novēršanas sistēmas ir atbilde uz iebrucēju uzbrukumiem.

Ielaušanās novēršanas sistēmas būtībā dara divaslietas. Pirmkārt, viņi atklāj ielaušanās mēģinājumus un, atklājot aizdomīgas darbības, izmanto dažādas metodes, lai to apturētu vai bloķētu. Ielaušanās mēģinājumus var atklāt divējādi. Parakstu balstīta noteikšana darbojas, analizējot tīkla trafiku un datus un meklējot īpašus modeļus, kas saistīti ar ielaušanās mēģinājumiem. Tas ir līdzīgi tradicionālajām vīrusu aizsardzības sistēmām, kas balstās uz vīrusu definīcijām. Parakstu balstīta ielaušanās atklāšana balstās uz ielaušanās parakstiem vai modeļiem. Galvenais šīs noteikšanas metodes trūkums ir tas, ka programmatūrā ir jāielādē pareizi paraksti. Ja tiek izmantota jauna uzbrukuma metode, parasti tiek kavēta uzbrukuma parakstu atjaunināšana. Daži pārdevēji ļoti ātri nodrošina atjauninātus uzbrukuma parakstus, bet citi - daudz lēnāk. Parakstu atjaunošanas biežums un ātrums ir svarīgs faktors, kas jāņem vērā, izvēloties pārdevēju.

Uz anomālijām balstīta atklāšana piedāvā labāku aizsardzībupret nulles dienu uzbrukumiem ir bijusi iespēja atjaunināt tos uzbrukumus, kas notiek pirms parakstu atklāšanas. Šis process meklē anomālijas, nevis mēģina atpazīt zināmos ielaušanās modeļus. Piemēram, tas tiktu iedarbināts, ja kāds mēģinātu piekļūt sistēmai ar nepareizu paroli vairākas reizes pēc kārtas, kas ir izplatīta brutāla spēka uzbrukuma pazīme. Šis ir tikai piemērs, un parasti ir simtiem dažādu aizdomīgu darbību, kas var iedarbināt šīs sistēmas. Abām noteikšanas metodēm ir savas priekšrocības un trūkumi. Labākie rīki ir tie, kuros vislabākajai aizsardzībai tiek izmantota paraksta un uzvedības analīzes kombinācija.

Ielaušanās mēģinājuma noteikšana ir pirmā daļakā tos novērst. Pēc atklāšanas ielaušanās novēršanas sistēmas aktīvi darbojas, lai apturētu atklātās darbības. Šīs sistēmas var veikt vairākas atšķirīgas koriģējošas darbības. Viņi, piemēram, varētu apturēt vai kā citādi deaktivizēt lietotāju kontus. Cita tipiska darbība ir uzbrukuma avota IP adreses bloķēšana vai ugunsmūra kārtulas modificēšana. Ja ļaunprātīgā darbība rodas no noteikta procesa, novēršanas sistēma varētu procesu iznīcināt. Dažas aizsardzības procesa sākšana ir vēl viena izplatīta reakcija, un sliktākajā gadījumā visas sistēmas var tikt izslēgtas, lai ierobežotu iespējamo kaitējumu. Vēl viens svarīgs ielaušanās novēršanas sistēmu uzdevums ir brīdināt administratorus, reģistrēt notikumu un ziņot par aizdomīgām darbībām.

Pasīvās ielaušanās novēršanas pasākumi

Kaut arī ielaušanās novēršanas sistēmas var aizsargātjūs pret daudzajiem uzbrukumiem, nekas nepārspēj labus, vecmodīgus pasīvus ielaušanās novēršanas pasākumus. Piemēram, spēcīgu paroļu pieprasīšana ir lielisks veids, kā aizsargāties pret daudziem ielaušanās gadījumiem. Vēl viens vienkāršs aizsardzības pasākums ir aprīkojuma noklusējuma paroļu maiņa. Lai gan tas ir retāk sastopams korporatīvajos tīklos, kaut arī tas nav nedzirdēts, es pārāk bieži esmu redzējis interneta vārtejas, kurām joprojām bija sava noklusējuma administratora parole. Paroļu jautājumā paroļu novecošana ir vēl viens konkrēts solis, ko var ieviest, lai samazinātu ielaušanās mēģinājumus. Piešķirot pietiekami daudz laika, jebkuru paroli, pat vislabāko, var uzlauzt. Paroļu novecošana nodrošina, ka paroles tiks mainītas pirms to uzlaušanas.

Bija tikai piemēri tam, ko varēja darītpasīvi novērst ielaušanos. Mēs varētu uzrakstīt visu ierakstu par pasīvajiem pasākumiem, kurus var ieviest, bet tas nav mūsu mērķis šodien. Tā vietā mūsu mērķis ir iepazīstināt ar dažām no aktīvākajām ielaušanās novēršanas sistēmām.

Labākās ielaušanās novēršanas sistēmas

Mūsu sarakstā ir dažādu rīku kopums, kas to varjāizmanto, lai aizsargātu pret ielaušanās mēģinājumiem. Lielākā daļa iekļauto rīku ir patiesas ielaušanās novēršanas sistēmas, taču mēs iekļaujam arī rīkus, kurus, kaut arī tos nepārdod kā tādus, var izmantot, lai novērstu ielaušanos. Mūsu pirmais ieraksts ir viens no šādiem piemēriem. Atcerieties, ka, izvēloties izmantojamo rīku, vairāk nekā par citu būtu jāvadās pēc jūsu īpašajām vajadzībām. Tātad, redzēsim, ko katrs mūsu labākais rīks var piedāvāt.

1. SolarWinds žurnālu un pasākumu pārvaldnieks (BEZMAKSAS IZMĒĢINĀJUMA VERSIJA)

SolarWinds ir tīklā plaši pazīstams nosaukumsadministrācija. Tai ir laba reputācija, jo tā veic dažus no labākajiem tīkla un sistēmas administrēšanas rīkiem. Tā vadošais produkts - tīkla veiktspējas monitors - vienmēr ir atzīts par labāko pieejamo tīkla joslas platuma uzraudzības rīku. SolarWinds ir slavena arī ar daudzajiem bezmaksas rīkiem, no kuriem katrs pievēršas tīkla administratoru īpašajām vajadzībām. Kiwi Syslog serveris vai SolarWinds TFTP serveris ir divi lieliski šo bezmaksas rīku piemēri.

Neļaujiet SolarWinds žurnālu un pasākumu pārvaldnieksVārds jūs muļķo. Tajā ir daudz vairāk, nekā notiek ar aci. Dažas no šī produkta uzlabotajām funkcijām kvalificē to kā ielaušanās atklāšanas un novēršanas sistēmu, bet citi to iekļauj drošības informācijas un notikumu pārvaldības (SIEM) klāstā. Piemēram, rīks raksturo reāllaika notikumu korelāciju un reāllaika sanāciju.

- BEZMAKSAS IZMĒĢINĀJUMA VERSIJA: SolarWinds žurnālu un pasākumu pārvaldnieks

- Oficiālā lejupielādes saite: https://www.solarwinds.com/log-event-manager-software/registration

Uz SolarWinds žurnālu un pasākumu pārvaldnieks lepojas ar tūlītēju aizdomīgu atklāšanuaktivitāte (ielaušanās atklāšanas funkcionalitāte) un automatizētas atbildes (ielaušanās novēršanas funkcionalitāte). Šo rīku var izmantot arī drošības notikumu izmeklēšanai un kriminālistikai. To var izmantot mazināšanas un atbilstības mērķiem. Šim rīkam ir auditā pārbaudīta atskaite, kuru var izmantot arī, lai pierādītu atbilstību dažādiem normatīvajiem regulējumiem, piemēram, HIPAA, PCI-DSS un SOX. Šim rīkam ir arī failu integritātes uzraudzība un USB ierīces uzraudzība. Visas programmatūras uzlabotās funkcijas padara to vairāk par integrētu drošības platformu, nevis tikai žurnālu un notikumu pārvaldības sistēmu, kurai tās nosaukums ļaus ticēt.

Ielaušanās novēršanas funkcijas SolarWinds žurnālu un pasākumu pārvaldnieks darbojas, īstenojot darbības ar nosaukumu ActiveAtbildes ikreiz, kad tiek atklāti draudi. Ar īpašiem brīdinājumiem var saistīt dažādas atbildes. Piemēram, sistēma var rakstīt uz ugunsmūra tabulām, lai bloķētu piekļuvi tīklam avota IP adresei, kas identificēta kā aizdomīgu darbību veikšana. Rīks var arī apturēt lietotāju kontus, apturēt vai sākt procesus un slēgt sistēmas. Jūs atcerēsities, kā tieši tās ir sanācijas darbības, kuras mēs iepriekš identificējām.

Cenu noteikšana SolarWinds žurnālu un pasākumu pārvaldnieks mainās atkarībā no uzraudzīto mezglu skaita. Cenas sākas no 4585 USD līdz 30 pārraudzītajiem mezgliem, un var iegādāties licences līdz 2500 mezgliem, padarot produktu ļoti pielāgojamu. Ja vēlaties paņemt produktu testa braucienam un pats pārliecināties, vai tas jums ir piemērots, ir pieejams bezmaksas pilna laika 30 dienu izmēģinājums.

2. Splunk

Splunk , iespējams, ir viena no populārākajām ielaušanās novēršanas sistēmām. Tas ir pieejams vairākos dažādos izdevumos, kas satur dažādas funkcijas. Splunk uzņēmuma drošībaVai Splunk ES, kā to bieži dēvē, ir tas, kas jums nepieciešams patiesai ielaušanās novēršanai. Programmatūra uzrauga jūsu sistēmas datus reālā laikā, meklējot ievainojamības un patoloģiskas darbības pazīmes.

Drošības reakcija ir viena no spēcīgākajām izstrādājuma sastāvdaļāmir piemērots, un kas to padara par ielaušanās novēršanas sistēmu. Tas izmanto to, ko pārdevējs sauc par adaptīvo atbildes sistēmu (Adaptive Response Framework - ARF). Tas ir integrēts ar vairāk nekā 55 drošības pārdevēju aprīkojumu un var veikt automatizētu reakciju, paātrinot manuālos uzdevumus. Šī kombinācija, ja automatizēta sanācija un manuāla iejaukšanās var dot jums vislabākās iespējas ātri iegūt virsroku. Šim rīkam ir vienkārša un nepārblīvēta lietotāja saskarne, kas dod uzvarošu risinājumu. Citas interesantas aizsardzības funkcijas ietver funkciju “Piezīmes”, kas parāda lietotāja pielāgojamus brīdinājumus, un “Aktīvu izmeklētāju”, kas apzīmē ļaunprātīgas darbības un novērš turpmākas problēmas.

Splunk uzņēmuma drošībaInformācija par cenām nav viegli pieejama. Lai iegūtu detalizētu cenu, jums būs jāsazinās ar Splunk pārdošanas nodaļu. Šis ir lielisks produkts, par kuru ir pieejams bezmaksas izmēģinājums.

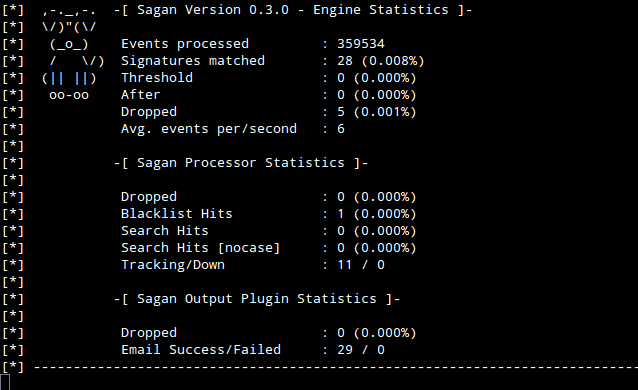

3. Sāgans

Sāgans būtībā ir bezmaksas ielaušanās atklāšanas sistēma. Tomēr rīks, kuram ir skriptu izpildes iespējas, var to ievietot kategorijā Ielaušanās novēršanas sistēmas. Sāgans atklāj ielaušanās mēģinājumus, pārraugot žurnālfailus. Var arī kombinēt Sāgans ar Snort, kas var piegādāt savu produkciju Sāgans dodot rīkam dažas tīkla balstītas ielaušanās atklāšanas iespējas. Patiesībā, Sāgans var saņemt informāciju no daudziem citiem rīkiem, piemēram, Bro vai Suricata, apvienojot vairāku rīku iespējas vislabākajai iespējamajai aizsardzībai.

Ir panākumi SāgansTomēr skriptu izpildes iespējas. Jums jāraksta sanācijas skripti. Lai gan šo rīku, iespējams, vislabāk neizmanto kā vienīgo aizsardzību pret ielaušanos, tas varētu būt sistēmas galvenā sastāvdaļa, kurā iekļauti vairāki rīki, savstarpēji saistot notikumus no dažādiem avotiem, sniedzot jums labāko no daudziem produktiem.

Kamēr Sāgans var instalēt tikai operētājsistēmās Linux, Unix un Mac OS,tas var izveidot savienojumu ar Windows sistēmām, lai iegūtu viņu notikumus. Citas interesantas Sagan iespējas ietver IP adreses atrašanās vietas izsekošanu un izplatīto apstrādi.

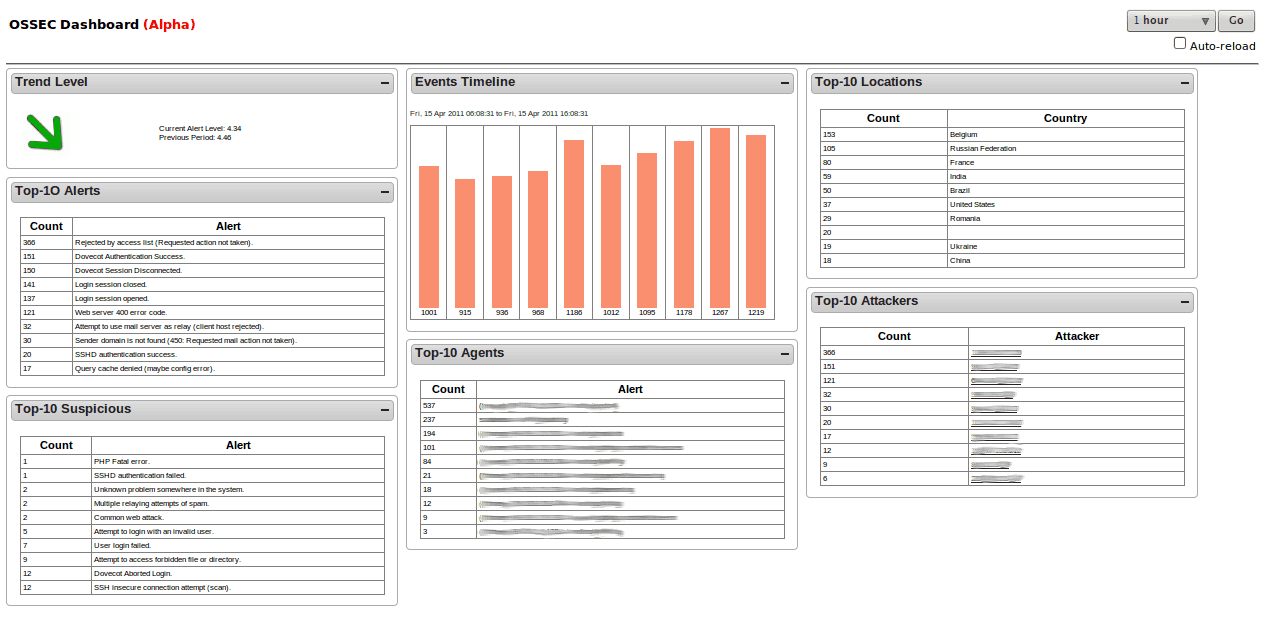

4. OSSEC

Atvērtā koda drošība, vai OSSEC, ir viens no vadošajiem atvērtā avota resursdatoriemIelaušanās atklāšanas sistēma. Mēs to iekļaujam savā sarakstā divu iemeslu dēļ. Tā popularitāte ir tāda, ka mums tas bija jāiekļauj, īpaši ņemot vērā, ka rīks ļauj jums norādīt darbības, kuras tiek veiktas automātiski ikreiz, kad tiek aktivizēti konkrēti brīdinājumi, piešķirot tam dažas Ielaušanās novēršanas iespējas. OSSEC pieder Trend Micro, vienam no vadošajiem nosaukumiem IT drošības jomā un vienam no labākajiem vīrusu aizsardzības komplektiem.

Instalējot Unix līdzīgās operētājsistēmās,programmatūras atklāšanas motors galvenokārt koncentrējas uz žurnālu un konfigurācijas failiem. Tas izveido svarīgu failu kontrolsummas un periodiski tos pārbauda, brīdinot jūs vai izraisot koriģējošu darbību ikreiz, kad notiek kaut kas dīvains. Tas arī uzraudzīs un brīdinās par visiem neparastiem mēģinājumiem piekļūt saknei. Operētājsistēmā Windows sistēma arī seko līdzi neatļautām reģistra modifikācijām, jo tās varētu būt ļaunprātīgas darbības indikators. Jebkura noteikšana izraisīs brīdinājumu, kas tiks parādīts centralizētajā konsolē, bet paziņojumi tiks nosūtīti arī pa e-pastu.

OSSEC ir uz resursdatoriem balstīta ielaušanās aizsardzības sistēma. Kā tāds tas ir jāinstalē katrā datorā, kuru vēlaties aizsargāt. Tomēr centralizēta konsole konsolidē informāciju no katra aizsargātā datora ērtākai pārvaldībai. OSSEC konsole darbojas tikai operētājsistēmās Unix-Like, bet Windows resursdatoru aizsardzībai ir pieejams aģents. Kā instrumenta priekšējo daļu var izmantot arī citus rīkus, piemēram, Kibana vai Graylog.

5. Atklāta WIPS-NG

Mēs nebijām pārāk pārliecināti, vai mums būtu jāiekļauj Atklāta WIPS NG mūsu sarakstā. Vairāk par to pēc brīža. Tas to padarīja galvenokārt tāpēc, ka tas ir viens no vienīgajiem izstrādājumiem, kas īpaši paredzēti bezvadu tīkliem. Atklāta WIPS NG–Kur WIPS apzīmē bezvadu ielaušanosProfilakses sistēma - ir atvērtā koda rīks, kas sastāv no trim galvenajiem komponentiem. Pirmkārt, ir sensors. Tas ir mēms process, kas vienkārši uztver bezvadu trafiku un nosūta to uz serveri analīzei. Kā jūs droši vien esat uzminējis, nākamais komponents ir serveris. Tas apkopo visu sensoru datus, analizē apkopotos datus un reaģē uz uzbrukumiem. Šis komponents ir sistēmas sirds. Pēdējais, bet ne mazāk svarīgais ir interfeisa komponents, kas ir GUI, kuru izmantojat, lai pārvaldītu serveri un parādītu informāciju par draudiem, kas atrodami jūsu bezvadu tīklā.

Galvenais iemesls, kāpēc mēs vilcinājāmies pirms iekļaušanas Atklāta WIPS NG mūsu sarakstā tas, ka tik labi, kā tas ir, navvisiem patīk produkta izstrādātājs. Tas ir no tā paša izstrādātāja kā Aircrack NG, bezvadu pakešu sniffer un paroli krekinga, kas ir daļa no katra WiFi hakeru rīkkopa. Tas atver debates par izstrādātāja ētiku un liek dažiem lietotājiem būt piesardzīgiem. No otras puses, izstrādātāja pieredzi var uzskatīt par apliecinājumu viņa dziļajām zināšanām par Wi-Fi drošību.

6. Fail2Ban

Fail2Ban ir samērā populārs bezmaksas resursdatora ielaušanāsatklāšanas sistēma ar ielaušanās novēršanas funkcijām. Programmatūra darbojas, pārraugot sistēmas žurnālfailus aizdomīgiem notikumiem, piemēram, neveiksmīgiem pieteikšanās mēģinājumiem vai meklējumu izmantošanai. Kad sistēma atklāj kaut ko aizdomīgu, tā reaģē, automātiski atjauninot vietējos ugunsmūra noteikumus, lai bloķētu ļaunprātīgas darbības avota IP adresi. Tas, protams, nozīmē, ka vietējā mašīnā darbojas kāds ugunsmūra process. Šis ir rīka galvenais trūkums. Tomēr jebkuru citu patvaļīgu darbību, piemēram, kāda koriģējoša skripta izpildīšanu vai e-pasta paziņojumu nosūtīšanu, var konfigurēt.

Fail2Ban tiek piegādāts ar vairākiem iepriekš izveidotiem detektoriemaktivizē filtrus, kas aptver dažus no visbiežāk izmantotajiem pakalpojumiem, piemēram, Apache, Courrier, SSH, FTP, Postfix un daudziem citiem. Kā jau teicām, sanācijas darbības tiek veiktas, mainot resursdatora ugunsmūra tabulas. Fail2Ban atbalsta Netfilter, IPtables vai TCP Wrapper tabulu hosts.deny. Katru filtru var saistīt ar vienu vai vairākām darbībām. Filtrus un darbības kopā sauc par cietumu.

7. Bro tīkla drošības monitors

Uz Bro tīkla drošības monitors ir vēl viena bezmaksas tīkla ielaušanās atklāšanasistēma ar IPS līdzīgu funkcionalitāti. Tas darbojas divās fāzēs, vispirms reģistrē trafiku un pēc tam to analizē. Šis rīks darbojas vairākos slāņos līdz pat lietojumprogrammas slānim, kas ļauj labāk atklāt sadalītus ielaušanās mēģinājumus. Produkta analīzes modulis sastāv no diviem elementiem. Pirmais elements tiek saukts par notikumu motoru, un tā mērķis ir izsekošanas palaišanas notikumus, piemēram, TCP savienojumus vai HTTP pieprasījumus. Pēc tam notikumi tiek analizēti, izmantojot otro politikas elementu Policy Scripts. Politikas skriptu uzdevums ir izlemt, vai izraisīt trauksmi, sākt darbību vai ignorēt notikumu. Tā ir iespēja sākt darbību, kas dod Bro tīkla drošības monitors tā IPS funkcionalitāte.

Uz Bro tīkla drošības monitors ir daži ierobežojumi. Tas izsekos tikai HTTP, DNS un FTP aktivitātes, kā arī pārraudzīs SNMP trafiku. Tomēr tā ir laba lieta, jo SNMP bieži izmanto tīkla uzraudzībai, neraugoties uz nopietnām drošības nepilnībām. SNMP ir tikpat kā iebūvēta drošība un tā izmanto nešifrētu trafiku. Tā kā protokolu var izmantot konfigurāciju modificēšanai, ļaunprātīgi lietotāji to var viegli izmantot. Produkts arī sekos ierīces konfigurācijas izmaiņām un SNMP slazdiem. To var instalēt Unix, Linux un OS X, bet tas nav pieejams operētājsistēmai Windows, kas, iespējams, ir tā galvenais trūkums. Pretējā gadījumā tas ir ļoti interesants rīks, kuru ir vērts izmēģināt.

Komentāri