Es negribētu izklausīties pārāk paranoiski, kaut arī esdroši vien to dara, bet kibernoziedzība ir visur. Ikviena organizācija var kļūt par hakeru mērķi, kas mēģina piekļūt viņu datiem. Tāpēc ir ārkārtīgi svarīgi sekot lietām un nodrošināt, lai mēs nekļūtu par šo ļaunprātīgi domāto personu upuriem. Pati pirmā aizsardzības līnija ir Ielaušanās atklāšanas sistēma. Uzņēmējas bāzes sistēmas piemēro atklāšanu resursdatora līmenī un parasti ātri atklāj lielāko daļu ielaušanās mēģinājumu un nekavējoties paziņo jums, lai jūs varētu labot situāciju. Ar tik daudziem uz resursiem balstītiem ielaušanās atklājumiemPieejamās sistēmas var izrādīties izaicinājums, izvēloties labāko jūsu situācijai. Lai palīdzētu jums skaidri redzēt, mēs esam izveidojuši sarakstu ar dažām no labākajām uz resursiem balstītām ielaušanās atklāšanas sistēmām.

Pirms mēs atklāsim labākos rīkus, mēs apskatīsim toīsi un apskatiet dažāda veida ielaušanās atklāšanas sistēmas. Daži no tiem ir balstīti uz resursdatoriem, bet citi ir balstīti uz tīklu. Mēs izskaidrosim atšķirības. Pēc tam mēs apspriedīsim dažādas ielaušanās atklāšanas metodes. Dažiem rīkiem ir pieeja, kas balstīta uz parakstu, bet citi meklē aizdomīgu rīcību. Labākie izmanto abu kombināciju. Pirms turpināt, mēs izskaidrosim atšķirības starp ielaušanās atklāšanas un ielaušanās novēršanas sistēmām, jo ir svarīgi saprast, ko mēs aplūkojam. Pēc tam mēs būsim gatavi šīs ziņas būtībai, labākajām uz resursiem balstītām ielaušanās atklāšanas sistēmām.

Divu veidu ielaušanās atklāšanas sistēmas

Būtībā ir divu veidu ielaušanāsNoteikšanas sistēmas. Lai arī viņu mērķis ir identisks - ātri atklāt jebkādus ielaušanās mēģinājumus vai aizdomīgas darbības, kas varētu izraisīt ielaušanās mēģinājumus, tie atšķiras vietā, kur šī atklāšana tiek veikta. Šo jēdzienu bieži dēvē par izpildes punktu. Katram veidam ir priekšrocības un trūkumi, un vispārīgi runājot, nav vienprātības par to, kurš no tiem ir vēlams. Patiesībā labākais vai visdrošākais risinājums, iespējams, ir tas, kas apvieno abus.

Saimnieka ielaušanās atklāšanas sistēmas (HIDS)

Pirmā ielaušanās atklāšanas sistēmas tipsviens, kas mūs šodien interesē, darbojas saimniekdatora līmenī. Jūs, iespējams, uzminējāt to no tā nosaukuma. HIDS, piemēram, pārbauda dažādus žurnālfailus un žurnālus, vai nav aizdomīgu darbību pazīmju. Vēl viens veids, kā viņi atklāj ielaušanās mēģinājumus, ir svarīgu konfigurācijas failu pārbaude, vai nav neatļautu izmaiņu. Viņi var arī pārbaudīt tos pašus konfigurācijas failus, lai uzzinātu īpašus zināmus ielaušanās modeļus. Piemēram, var būt zināms, ka konkrēta ielaušanās metode darbojas, pievienojot noteiktam parametram īpašu konfigurācijas failu. Laba uzņēmējā bāzēta ielaušanās atklāšanas sistēma to panāktu.

Lielāko daļu laika HIDS tiek instalēti tiešiierīces, kuru aizsardzība tām ir paredzēta. Jums tie būs jāinstalē visos datoros. Citiem būs nepieciešams instalēt tikai vietējo aģentu. Daži pat visu savu darbu veic attālināti. Neatkarīgi no tā, kā tie darbojas, labiem HIDS ir centralizēta konsole, kurā varat kontrolēt lietojumprogrammu un apskatīt tās rezultātus.

Tīkla ielaušanās atklāšanas sistēmas (NIDS)

Cita veida ielaušanās atklāšanas sistēma, ko sauc parTīkla ielaušanās atklāšanas sistēmas jeb NIDS darbojas uz tīkla robežas, lai ieviestu atklāšanu. Viņi izmanto līdzīgas metodes kā uzņēmējas ielaušanās atklāšanas sistēmas, piemēram, atklāj aizdomīgas darbības un meklē zināmos ielaušanās modeļus. Tā vietā, lai apskatītu žurnālus un konfigurācijas failus, viņi vēro tīkla trafiku un pārbauda visus savienojuma pieprasījumus. Dažas ielaušanās metodes izmanto zināmās ievainojamības, tīšām nosūtot nepareizi veidotas paketes saimniekiem, liekot tām reaģēt īpašā veidā, kas ļauj tos pārkāpt. Tīkla ielaušanās atklāšanas sistēma viegli atklāt šāda veida mēģinājumus.

Daži apgalvo, ka NIDS ir labāki par HIDSatklāt uzbrukumus, pat pirms tie nonāk jūsu sistēmās. Daži dod priekšroku tiem, jo, lai tos efektīvi aizsargātu, katrā saimniekdatorā nav nepieciešams kaut kas instalēts. No otras puses, tie nodrošina nelielu aizsardzību pret iekšējās informācijas uzbrukumiem, kas diemžēl nepavisam nav retums. Lai tiktu atklāts, uzbrucējam ir jāizmanto ceļš, kas iet caur NIDS. Šo iemeslu dēļ vislabākā aizsardzība, iespējams, rodas, izmantojot abu veidu instrumentu kombinācijas.

Ielaušanās atklāšanas metodes

Tāpat kā ir divu veidu ielaušanāsatklāšanas rīki, galvenokārt tiek izmantotas divas dažādas metodes, lai atklātu ielaušanās mēģinājumus. Atklāšana varētu būt balstīta uz parakstu vai arī uz anomāliju. Parakstu balstīta ielaušanās atklāšana darbojas, analizējot datus par īpašiem modeļiem, kas saistīti ar ielaušanās mēģinājumiem. Tas ir līdzīgi tradicionālajām vīrusu aizsardzības sistēmām, kas balstās uz vīrusu definīcijām. Tāpat uz parakstu balstīta ielaušanās atklāšana balstās uz ielaušanās parakstiem vai modeļiem. Viņi salīdzina datus ar ielaušanās parakstiem, lai identificētu mēģinājumus. To galvenais trūkums ir tas, ka viņi nedarbojas, kamēr programmatūrā nav augšupielādēti atbilstoši paraksti. Diemžēl tas parasti notiek tikai pēc tam, kad ir uzbrukts noteiktam skaitam mašīnu un ielaušanās parakstu izdevējiem ir bijis laiks publicēt jaunas atjauninājumu paketes. Daži piegādātāji rīkojas diezgan ātri, citi varēja reaģēt tikai dienas vēlāk.

Uz anomālijām balstīta ielaušanās atklāšana, otrametode nodrošina labāku aizsardzību pret nulles dienas uzbrukumiem, tiem, kas notiek pirms jebkuras ielaušanās atklāšanas programmatūras ir bijusi iespēja iegūt pareizu paraksta failu. Šīs sistēmas meklē anomālijas, nevis mēģina atpazīt zināmos ielaušanās modeļus. Piemēram, tie var tikt aktivizēti, ja kāds mēģina piekļūt sistēmai ar nepareizu paroli vairākas reizes pēc kārtas, kas ir izplatīta brutāla spēka uzbrukuma pazīme. Jebkādu aizdomīgu rīcību var ātri noteikt. Katrai noteikšanas metodei ir savas priekšrocības un trūkumi. Līdzīgi kā ar dažādu veidu rīkiem, arī labākie instrumenti ir tie, kuros vislabākajai aizsardzībai tiek izmantota paraksta un uzvedības analīzes kombinācija.

Noteikšana Vs profilakse - svarīga atšķirība

Mēs esam diskutējuši par ielaušanās atklāšanas sistēmāmbet daudzi no jums, iespējams, ir dzirdējuši par ielaušanās novēršanas sistēmām. Vai abi jēdzieni ir identiski? Vienkārša atbilde ir nē, jo diviem instrumentu veidiem ir atšķirīgs mērķis. Tomēr starp tiem ir zināma pārklāšanās. Kā norāda nosaukums, ielaušanās atklāšanas sistēma uztver ielaušanās mēģinājumus un aizdomīgas darbības. Atklājot kaut ko, tas parasti izsauc kāda veida brīdinājumu vai paziņojumu. Pēc tam administratoriem jāveic nepieciešamās darbības, lai apturētu vai bloķētu ielaušanās mēģinājumu.

Ielaušanās novēršanas sistēmas (IPS) ir izveidotaspārtrauciet uzmācību vispār. Aktīvajā IPS ir iekļauts atklāšanas komponents, kas automātiski ierosina dažas koriģējošas darbības ikreiz, kad tiek atklāts ielaušanās mēģinājums. Ielaušanās novēršana var būt arī pasīva. Terminu var izmantot, lai apzīmētu jebko, kas tiek darīts vai ieviests kā veids, kā novērst ielaušanos. Piemēram, paroles rūdīšana var tikt uzskatīta par ielaušanās novēršanas pasākumu.

Labākie resursdatora ielaušanās atklāšanas rīki

Mēs esam meklējuši tirgū vislabāko saimniekdatoruielaušanās atklāšanas sistēmas. Mums jums ir īsts HIDS un citas programmatūras sajaukums, kurai, kaut arī tās sevi nesauc par ielaušanās atklāšanas sistēmām, ir iebrukuma atklāšanas komponents vai to var izmantot, lai atklātu ielaušanās mēģinājumus. Pārskatīsim mūsu labākos ieteikumus un apskatīsim to labākās iespējas.

1. SolarWinds žurnālu un pasākumu pārvaldnieks (Bezmaksas izmēģinājuma versija)

Mūsu pirmais ieraksts ir no SolarWinds, vispārpieņemtā nosaukumatīkla administrēšanas rīku jomā. Uzņēmums darbojas apmēram 20 gadus un ir atnesis mums dažus no labākajiem tīkla un sistēmu administrēšanas rīkiem. Tas ir arī labi pazīstams ar daudzajiem bezmaksas rīkiem, kas attiecas uz dažām tīkla administratoru vajadzībām. Divi lieliski šo bezmaksas rīku piemēri ir Kiwi Syslog Server un Advanced Subnet Calculator.

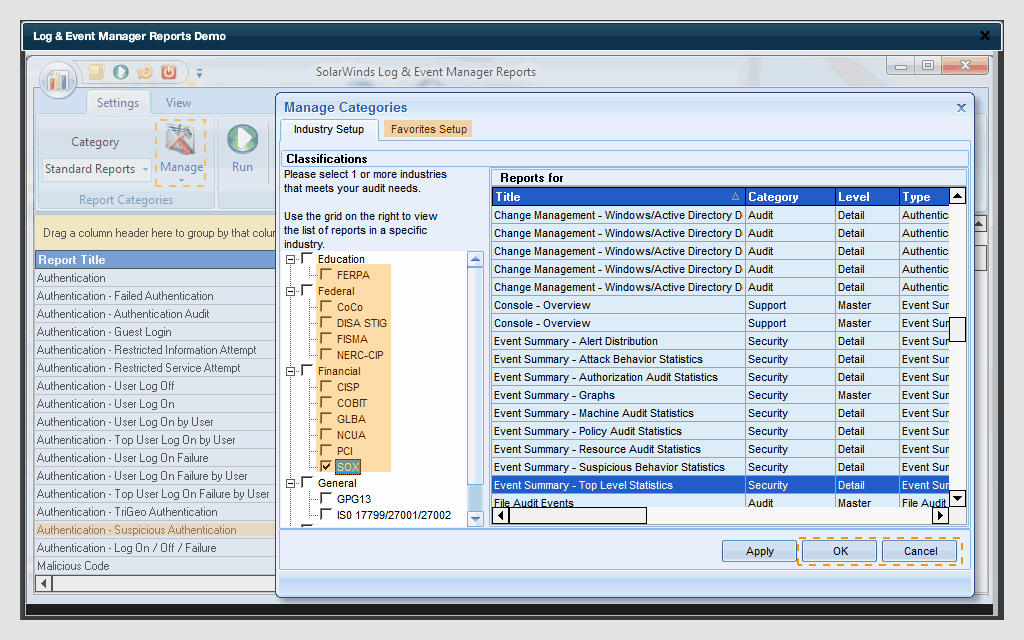

Neļaujiet SolarWinds žurnālu un pasākumu pārvaldnieksVārds jūs muļķo. Tas ir daudz vairāk nekā tikai žurnālu un notikumu pārvaldības sistēma. Daudzas no šī produkta uzlabotajām funkcijām to iekļauj drošības informācijas un notikumu pārvaldības (SIEM) klāstā. Citas funkcijas to kvalificē kā ielaušanās atklāšanas sistēmu un zināmā mērā pat kā ielaušanās novēršanas sistēmu. Šis rīks raksturo, piemēram, reāllaika notikumu korelāciju un reāllaika sanāciju.

- BEZMAKSAS IZMĒĢINĀJUMA VERSIJA: SolarWinds žurnālu un pasākumu pārvaldnieks

- Oficiālā lejupielādes saite: https://www.solarwinds.com/log-event-manager-software/registration

Uz SolarWinds žurnālu un pasākumu pārvaldnieks piedāvā tūlītēju aizdomīgu atklāšanuaktivitāte (IDS līdzīga funkcionalitāte) un automatizētas atbildes (IPS līdzīga funkcionalitāte). Tas var arī veikt drošības notikumu izmeklēšanu un kriminālistiku gan mazināšanas, gan atbilstības nodrošināšanas nolūkos. Pateicoties tā pārbaudītajiem ziņojumiem, rīku var izmantot arī, lai pierādītu atbilstību HIPAA, PCI-DSS un SOX, cita starpā. Šim rīkam ir arī failu integritātes uzraudzība un USB ierīces uzraudzība, padarot to daudz vairāk par integrētu drošības platformu, nevis tikai par žurnālu un notikumu pārvaldības sistēmu.

Cenu noteikšana SolarWinds žurnālu un pasākumu pārvaldnieks sākas no 4585 USD līdz 30 pārraudzītajiem mezgliem. Var iegādāties licences līdz 2500 mezgliem, padarot produktu ļoti pielāgojamu. Ja vēlaties paņemt produktu izmēģinājuma braucienam un pats pārliecināties, vai tas jums ir piemērots, ir pieejams bezmaksas pilnvērtīgs 30 dienu izmēģinājums.

2. OSSEC

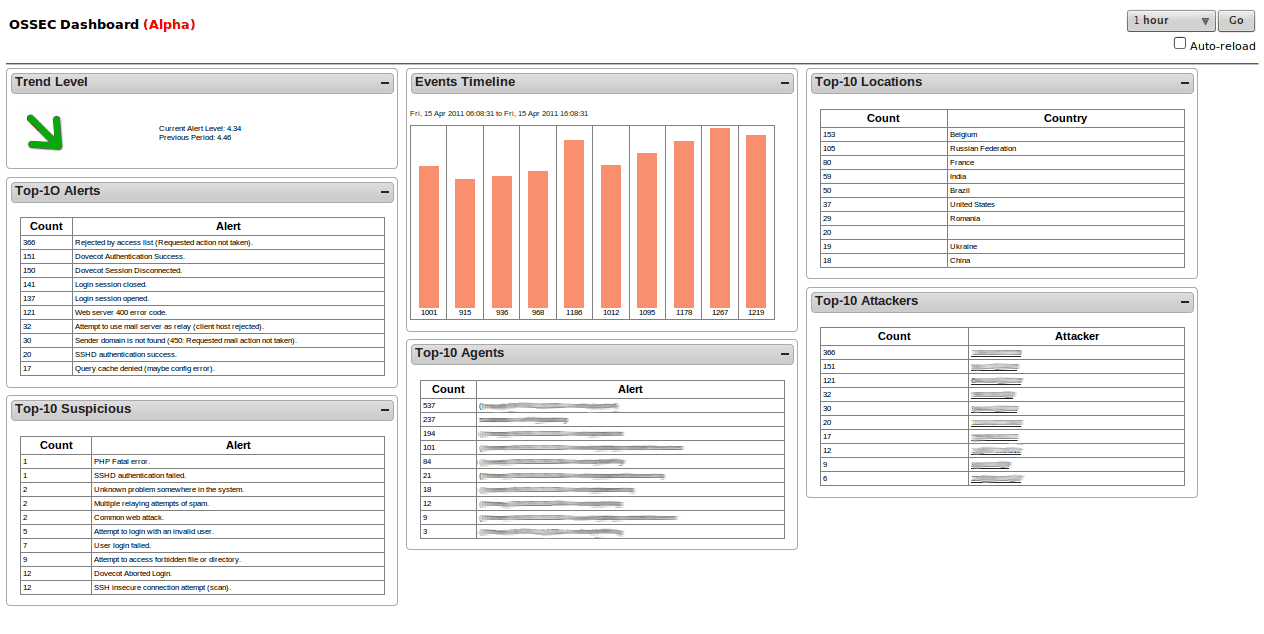

Atvērtā koda drošība, vai OSSEC, līdz šim ir vadošā uz atvērtā koda resursdatoriem balstīta vietneielaušanās atklāšanas sistēma. Produkts pieder Trend Micro, vienam no vadošajiem nosaukumiem IT drošības jomā un vienam no labākajiem vīrusu aizsardzības komplektiem. Instalējot programmatūru Unix līdzīgās operētājsistēmās, programmatūra galvenokārt koncentrējas uz žurnālu un konfigurācijas failiem. Tas izveido svarīgu failu kontrolsummas un periodiski tos apstiprina, brīdinot jūs ikreiz, kad notiek kaut kas dīvains. Tas arī uzraudzīs un brīdinās par visiem neparastiem mēģinājumiem piekļūt saknei. Windows saimniekdatoros sistēma arī seko līdzi neatļautām reģistra modifikācijām, kas varētu liecināt par ļaunprātīgu darbību.

Tā kā tā ir uz resursiem balstīta ielaušanās atklāšanas sistēma, OSSEC ir jāinstalē katrā datorā, kuru vēlaties aizsargāt. Tomēr centralizēta konsole konsolidē informāciju no katra aizsargātā datora ērtākai pārvaldībai. Kamēr OSSEC konsole darbojas tikai operētājsistēmām Unix-Like,ir pieejams aģents, lai aizsargātu Windows resursdatorus. Jebkura noteikšana izraisīs brīdinājumu, kas tiks parādīts centralizētajā konsolē, bet paziņojumi tiks nosūtīti arī pa e-pastu.

3. Samhains

Samhains ir vēl viena labi zināma bezmaksas saimniekdatora ielaušanāsatklāšanas sistēma. Tās galvenās iezīmes no IDS viedokļa ir failu integritātes pārbaude un žurnāla failu uzraudzība / analīze. Tomēr tas ir daudz vairāk. Produkts veiks sakņu kopas noteikšanu, portu uzraudzību, negodīgu SUID izpildāmu un slēptu procesu atklāšanu. Šis rīks tika izveidots, lai uzraudzītu vairākus resursdatorus, kuros darbojas dažādas operētājsistēmas, vienlaikus nodrošinot centralizētu reģistrēšanu un uzturēšanu. Tomēr Samhains var izmantot arī kā atsevišķu lietojumprogrammu vietnēviens dators. Programmatūra galvenokārt darbojas POSIX sistēmās, piemēram, Unix, Linux vai OS X. Tā var darboties arī operētājsistēmā Windows zem Cygwin - paketes, kas ļauj Windows operētājsistēmā darbināt POSIX lietojumprogrammas, lai gan šajā konfigurācijā ir pārbaudīts tikai uzraudzības līdzeklis.

Viens no SamhainsUnikālākā iezīme ir tās slepenais režīms, kasļauj tai darboties bez iespējamiem uzbrucējiem. Ir zināms, ka iebrucēji ātri iznīcina atklāšanas procesus, kurus viņi atpazīst, tiklīdz viņi nonāk sistēmā pirms atklāšanas, ļaujot tiem palikt nepamanītiem. Samhains izmanto steganogrāfiskas tehnikas, lai savus procesus paslēptu no citiem. Tas arī aizsargā savus centrālos žurnālfailus un konfigurācijas dublējumus ar PGP atslēgu, lai novērstu viltojumus.

4. Fail2Ban

Fail2Ban ir bezmaksas un atvērtā koda uzbrucējsatklāšanas sistēma, kurai ir arī dažas ielaušanās novēršanas iespējas. Programmatūras rīks uzrauga žurnālfailus par aizdomīgām darbībām un notikumiem, piemēram, neveiksmīgiem pieteikšanās mēģinājumiem, izmantošanas meklēšanu utt. Kad rīks atklāj kaut ko aizdomīgu, rīka noklusējuma darbība ir automātiski atjaunināt vietējos ugunsmūra noteikumus, lai bloķētu avota IP adresi. ļaunprātīga izturēšanās. Patiesībā tā nav patiesa ielaušanās novēršana, bet drīzāk ielaušanās atklāšanas sistēma ar automātiskas sanācijas funkcijām. Tas, ko mēs tikko aprakstījām, ir rīka noklusējuma darbība, taču var konfigurēt arī jebkuru citu patvaļīgu darbību, piemēram, e-pasta paziņojumu nosūtīšanu, padarot to rīcību kā “klasiskāku” ielaušanās atklāšanas sistēmu.

Fail2Ban tiek piedāvāts ar dažādiem iepriekš izveidotiem filtriemdaži no visizplatītākajiem pakalpojumiem, piemēram, Apache, SSH, FTP, Postfix un daudzi citi. Kā paskaidrojām, profilakse tiek veikta, modificējot resursdatora ugunsmūra tabulas. Rīks var darboties ar Netfilter, IPtables vai TCP Wrapper tabulu hosts.deny. Katru filtru var saistīt ar vienu vai vairākām darbībām.

5. ATBALSTS

Uz Uzlabotā ielaušanās atklāšanas vide, vai ATBALSTS, ir vēl viena bezmaksas resursdatora ielaušanās atklāšanas sistēmaTas galvenokārt koncentrējas uz rootkit noteikšanu un failu parakstu salīdzināšanu. Sākotnēji instalējot, rīks apkopos sava veida administratora datu bāzi no sistēmas konfigurācijas failiem. Pēc tam šo datu bāzi var izmantot kā atskaites punktu, ar kuru var salīdzināt jebkuras izmaiņas un, ja nepieciešams, pēc tam to atjaunot.

ATBALSTS izmanto gan parakstu, gananomāliju atklāšanas shēmas. Šis ir rīks, kas tiek darbināts pēc pieprasījuma un nav ieplānots vai nepārtraukti darbojas. Faktiski tas ir galvenais produkta trūkums. Tomēr, tā kā tas ir komandrindas rīks, nevis balstīts uz GUI, var izveidot cron darbu, lai to darbinātu regulāri. Ja izvēlaties darbināt rīku bieži (piemēram, reizi minūtē), jūs gandrīz saņemsit reāllaika datus un jums būs laiks reaģēt, pirms visi iejaukšanās mēģinājumi būs nogājuši pārāk tālu, lai radītu lielu kaitējumu.

Savā kodolā ATBALSTS ir tikai datu salīdzināšanas rīks, bet ar palīdzībuno dažiem ārējiem ieplānotajiem skriptiem, to var pārvērst par īstu HIDS. Paturiet prātā, ka tas būtībā ir vietējs rīks. Tam nav centralizētas pārvaldības un izdomāta GUI.

6. Sāgans

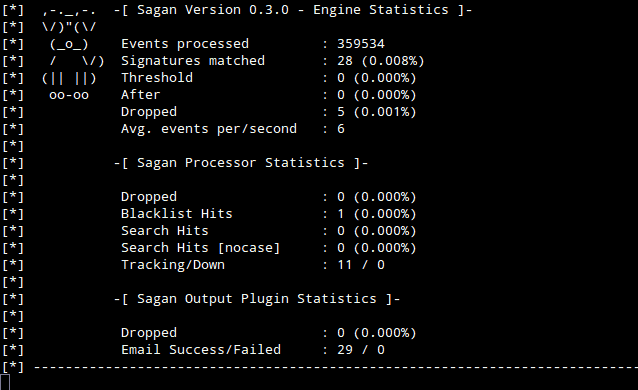

Pēdējais mūsu sarakstā ir Sāgans, kas faktiski ir vairāk kā žurnālu analīzes sistēmanekā īsts IDS. Tomēr tai ir dažas IDS līdzīgas funkcijas, tāpēc tā ir pelnījusi vietu mūsu sarakstā. Rīks lokāli vēro tās sistēmas žurnālfailus, kur tas ir instalēts, taču tas var arī mijiedarboties ar citiem rīkiem. Tā, piemēram, varētu analizēt Snort žurnālus, efektīvi pievienojot Snort NIDS funkcionalitāti tam, kas būtībā ir HIDS. Tas ne tikai mijiedarbosies ar Snort. Sāgans var mijiedarboties arī ar Suricata, un tas ir savietojams ar vairākiem noteikumu veidošanas rīkiem, piemēram, Oinkmaster vai Cūkgaļa.

Sāgans ir arī skriptu izpildes iespējas, kuras varpadarīt to par rupju ielaušanās novēršanas sistēmu ar nosacījumu, ka jūs izstrādājat dažus sanācijas skriptus. Lai arī šis rīks, iespējams, netiks izmantots kā vienīgā aizsardzība pret ielaušanos, tas var būt lielisks sistēmas elements, kurā var iekļaut daudzus rīkus, korelējot notikumus no dažādiem avotiem.

Komentāri