SSH is geweldig, omdat het ons in staat stelt terminal te winnentoegang tot andere Linux-pc's en -servers via het netwerk, of zelfs internet! Toch zijn er, net zo verbazingwekkend als deze technologie, enkele opvallende beveiligingsproblemen die het gebruik ervan onveilig maken. Als u een gemiddelde gebruiker bent, is het niet echt nodig om ingewikkelde SSH-beveiligingshulpmiddelen te installeren. Overweeg in plaats daarvan deze basisstappen te volgen om een SSH-server op Linux te beveiligen.

Wijzig standaard verbindingspoort

Veruit de snelste en gemakkelijkste manier om een te beveiligenSSH-server moet de gebruikte poort wijzigen. Standaard draait de SSH-server op poort 22. Om dit te wijzigen, opent u een terminalvenster. Binnen het terminalvenster, SSH naar de externe pc die SSH-server host.

ssh user@local-ip-address

Nadat u bent ingelogd, gaat u van een gewone gebruiker naar Root. Als u het root-account heeft, logt u in met su is een goede keuze. Anders moet u toegang krijgen met sudo.

su -

of

sudo -s

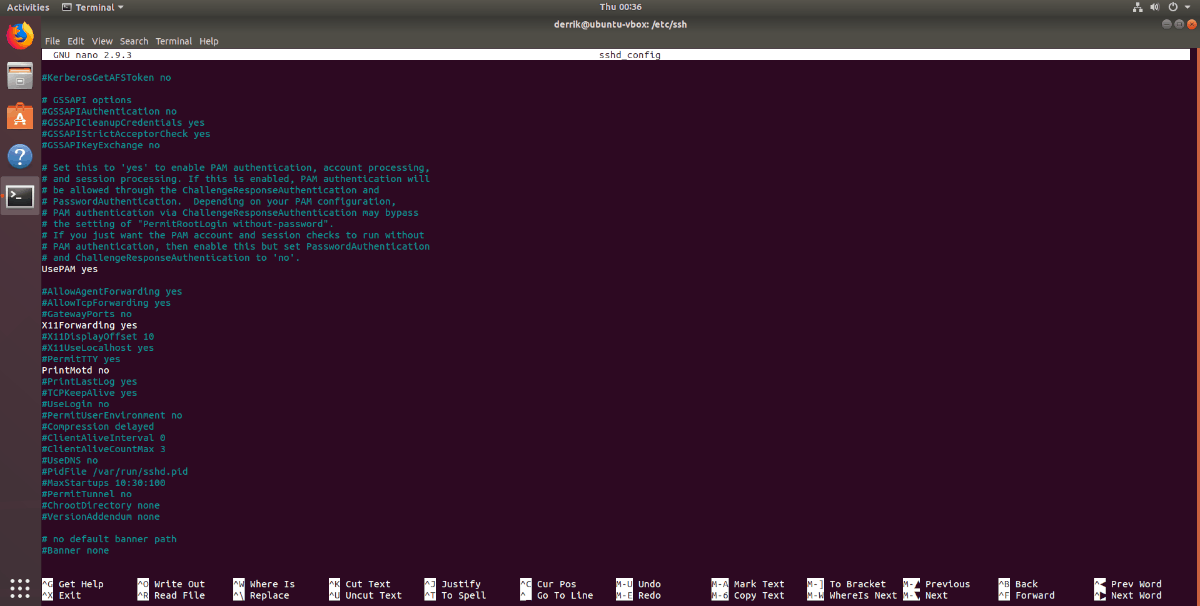

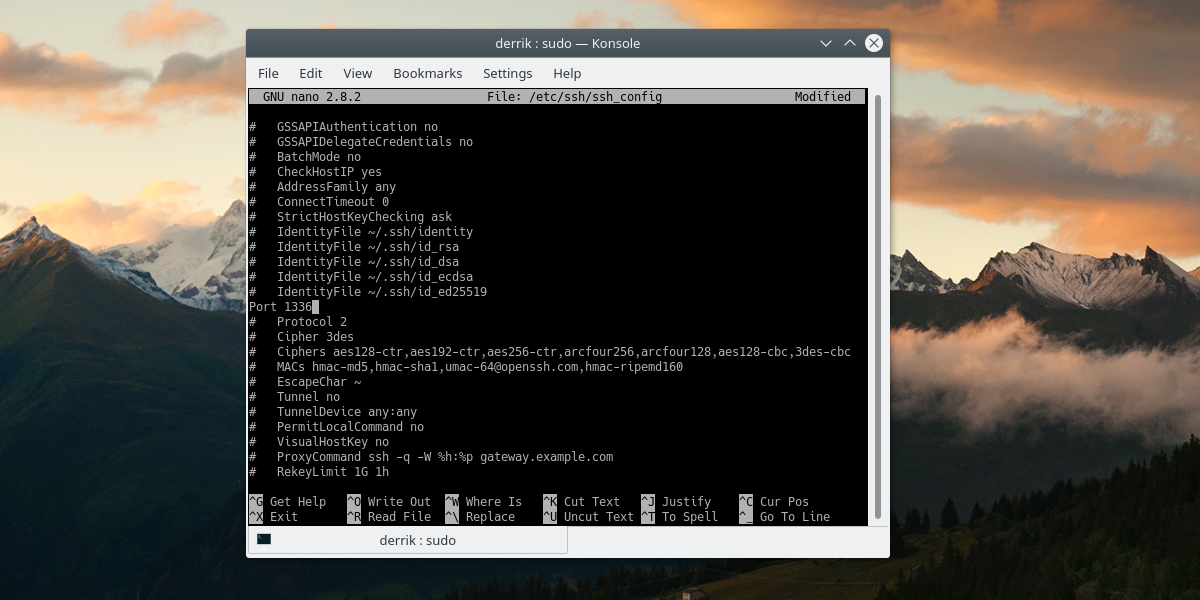

Nu je beheerderstoegang hebt, open je het SSH-configuratiebestand in Nano.

nano /etc/ssh/sshd_config

Blader door het configuratiebestand voor "Port 22". Verwijder de # als die er is, verander dan “22 ″ naar een ander nummer. Doorgaans volstaat een poort boven de 100 of zelfs één in het bereik van 1.000. Nadat u het poortnummer hebt gewijzigd, drukt u op Ctrl + O toetsenbordcombinatie om de bewerkingen op te slaan. Sluit vervolgens de editor door op te drukken Ctrl + X.

Als u het configuratiebestand bewerkt, wordt uw SSH-server niet onmiddellijk overgeschakeld naar de juiste poort. In plaats daarvan moet u de service handmatig opnieuw opstarten.

systemctl restart sshd

Het uitvoeren van de opdracht systemctl moet de SSH-daemon opnieuw opstarten en de nieuwe instellingen toepassen. Als het herstarten van de daemon mislukt, is een andere optie om uw SSH-servermachine opnieuw op te starten:

reboot

Nadat de daemon (of machine) opnieuw is opgestart, is SSH niet toegankelijk via poort 22. Als gevolg van een verbinding via SSH moet de poort handmatig worden opgegeven.

Opmerking: zorg ervoor dat u "1234" wijzigt met de poort ingesteld in het SSH-configuratiebestand.

ssh -p 1234 user@local-ip-address

Schakel wachtwoord inloggen uit

Een andere geweldige manier om een SSH-server te beveiligen is omverwijder wachtwoord login en ga in plaats daarvan over naar inloggen via SSH-sleutels. Als u de SSH-sleutelroute kiest, ontstaat er een vertrouwenskring tussen uw SSH-server en externe machines die uw sleutel hebben. Het is een gecodeerd wachtwoordbestand dat moeilijk te kraken is.

Stel in met een SSH-sleutel op uw server. Wanneer u de sleutels hebt ingesteld, opent u een terminal en opent u het SSH-configuratiebestand.

su -

of

sudo -s

Open vervolgens de configuratie in Nano met:

nano /etc/ssh/sshd_config

Standaard verwerken SSH-servers authenticatie viahet wachtwoord van de gebruiker. Als u een veilig wachtwoord hebt, is dit een goede manier om te gaan, maar een gecodeerde SSH-sleutel op vertrouwde machines is sneller, handiger en veiliger. Kijk in het SSH-configuratiebestand om de overgang naar "wachtwoordloze aanmelding" te voltooien. Blader door dit bestand en zoek het item met de melding "Wachtwoordverificatie".

Verwijder het # -symbool voor "PasswordAuthentication" en zorg ervoor dat er het woord "no" voor staat. Als alles er goed uitziet, slaat u de bewerkingen op in de SSH-configuratie door op te drukken Ctrl + O op het toetsenbord.

Nadat u de configuratie hebt opgeslagen, sluit u Nano af met Ctrl + Xen start SSHD opnieuw om de wijzigingen toe te passen.

systemctl restart sshd

Als u systemd niet gebruikt, probeer dan SSH opnieuw te starten met deze opdracht:

service ssh restart

De volgende keer dat een externe machine zich probeert aan te melden bij deze SSH-server, controleert deze op de juiste sleutels en laat deze binnen zonder een wachtwoord.

Schakel root-account uit

Het uitschakelen van het root-account op uw SSH-server iseen manier om de schade te beperken die kan optreden wanneer een ongeautoriseerde gebruiker toegang verkrijgt via SSH. Om het root-account uit te schakelen, is het noodzakelijk dat ten minste één gebruiker op uw SSH-server root kan krijgen via sudo. Dit zorgt ervoor dat u nog steeds toegang op systeemniveau kunt krijgen als u het nodig hebt, zonder het rootwachtwoord.

Opmerking: zorg ervoor dat de gebruikers die toegang hebben tot rootrechten via sudo een veilig wachtwoord hebben, of het uitschakelen van de superuser-account zinloos is.

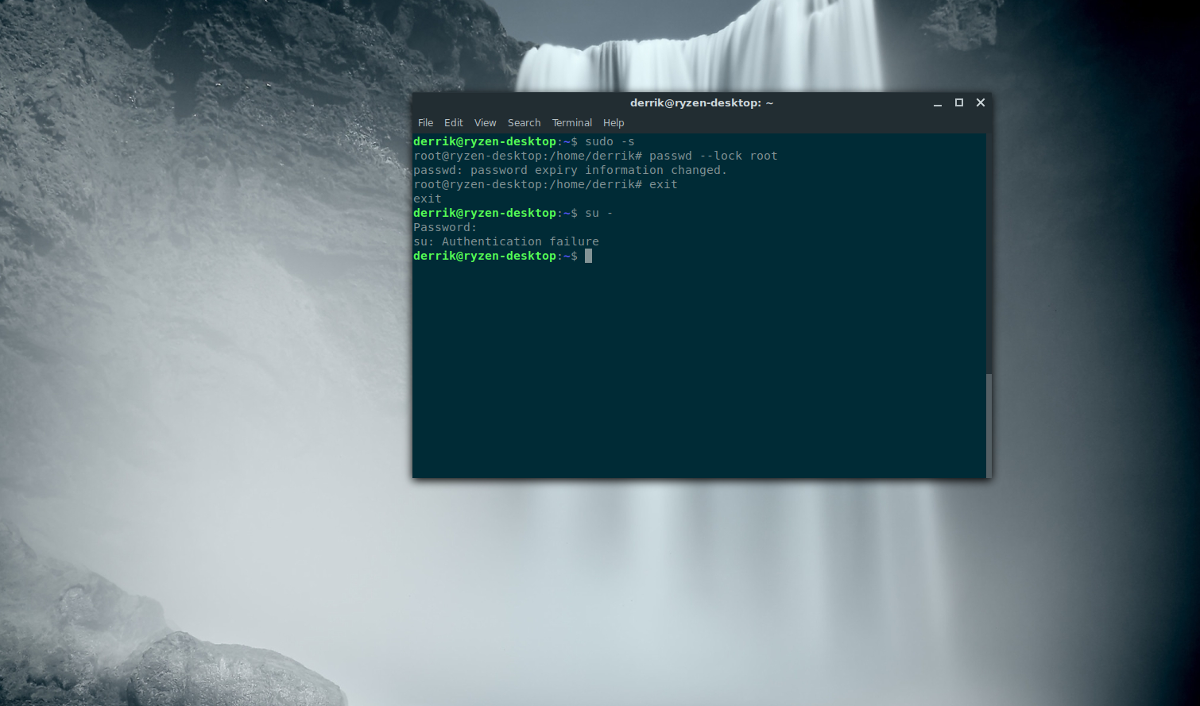

Om Root uit te schakelen, verhoogt u de terminal naar superuser-rechten:

sudo -s

Het gebruik van sudo -s omzeilt de noodzaak om in te loggen suen verleent in plaats daarvan een rootshell via het sudoers-bestand. Nu de shell superuser-toegang heeft, voert u de wachtwoord commando en scramble de root-account met -slot.

passwd --lock root

Het uitvoeren van de bovenstaande opdracht vervormt het wachtwoord van de root-account zodat inloggen via su is onmogelijk. Vanaf nu kunnen gebruikers alleen SSH gebruiken als lokale gebruiker en vervolgens overschakelen naar een root-account via sudo-rechten.

Comments