Bezorgd dat je misschien een rootkit op je hebtLinux-server, desktop of laptop? Als je wilt controleren of rootkits al dan niet op je systeem aanwezig zijn en deze wilt verwijderen, moet je je systeem eerst scannen. Een van de beste tools om te scannen op rootkits op Linux is Tiger. Wanneer het wordt uitgevoerd, wordt een volledig beveiligingsrapport van uw Linux-systeem gemaakt waarin wordt aangegeven waar de problemen zich bevinden (inclusief rootkits).

In deze handleiding gaan we dieper in op het installeren van de Tiger-beveiligingstool en het scannen op gevaarlijke rootkits.

Tiger installeren

Tiger komt niet met Linux-distributiesout-of-the-box, dus voordat we ingaan op het gebruik van het Tiger-beveiligingshulpprogramma op Linux, moeten we eerst kijken hoe het te installeren. U hebt Ubuntu, Debian of Arch Linux nodig om Tiger te installeren zonder de broncode te compileren.

Ubuntu

Tiger zit al lang in de Ubuntu-softwarebronnen. Om het te installeren, opent u een terminalvenster en voert u het volgende uit geneigd commando.

sudo apt install tiger

Debian

Debian heeft Tiger, en het is installeerbaar met de Apt-get installatie commando.

sudo apt-get install tiger

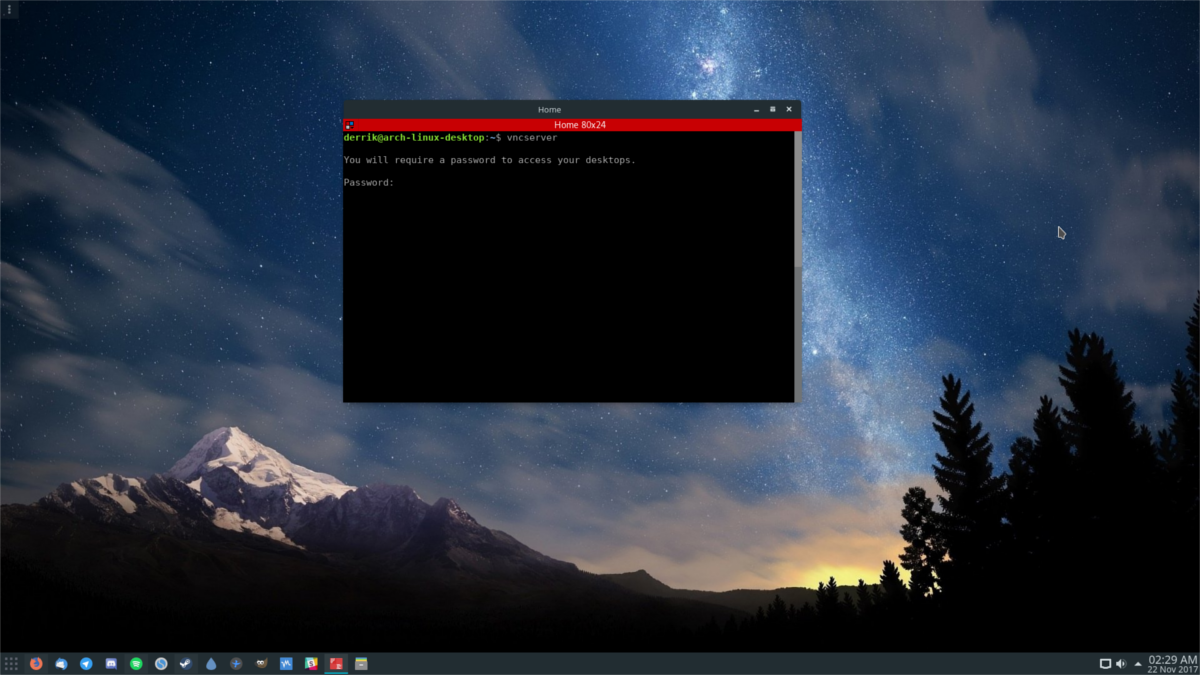

Arch Linux

De Tiger beveiligingssoftware is op Arch Linux via de AUR. Volg de onderstaande stappen om de software op uw systeem te installeren.

Stap 1: Installeer de pakketten die nodig zijn om AUR-pakketten handmatig te installeren. Deze pakketten zijn Git en Base-devel.

sudo pacman -S git base-devel

Stap 2: Kloon de Tiger AUR snapshot naar uw Arch PC met behulp van de git kloon commando.

git clone https://aur.archlinux.org/tiger.git

Stap 3: Verplaats de terminalsessie van de standaardmap (home) naar de nieuwe tijger map die het pkgbuild-bestand bevat.

cd tiger

Stap 4: Genereer een Arch-installatieprogramma voor Tiger. Het bouwen van een pakket gebeurt met de makepkg commando, maar pas op: soms werkt het genereren van pakketten niet vanwege afhankelijkheidsproblemen. Als dit u overkomt, controleert u de officiële Tiger AUR-pagina voor de afhankelijkheden. Lees ook de opmerkingen, want andere gebruikers kunnen inzichten hebben.

makepkg -sri

Fedora en OpenSUSE

Helaas, zowel Fedora, OpenSUSE en andereOp RPM / RedHat gebaseerde Linux-distributies hebben geen eenvoudig te installeren binair pakket om Tiger mee te installeren. Overweeg om het DEB-pakket te converteren met alien om het te gebruiken. Of volg de onderstaande broncode-instructies.

Generieke Linux

Als u de Tiger-app vanaf de bron wilt bouwen, moet u de code klonen. Open een terminal en doe het volgende:

git clone https://git.savannah.nongnu.org/git/tiger.git

Installeer het programma door het meegeleverde shellscript uit te voeren.

sudo ./install.sh

Of als u het wilt uitvoeren (in plaats van het te installeren), doet u het volgende:

sudo ./tiger

Controleer op rootkits op Linux

Tiger is een automatische applicatie. Het heeft geen unieke opties of schakelaars die gebruikers kunnen gebruiken op de opdrachtregel. De gebruiker kan niet gewoon de "rootkit" -optie uitvoeren om er op te controleren. In plaats daarvan moet de gebruiker Tiger gebruiken en een volledige scan uitvoeren.

Elke keer dat het programma wordt uitgevoerd, scant het veel verschillende soorten beveiligingsbedreigingen op het systeem. Je kunt alles zien wat er wordt gescand. Enkele dingen die Tiger scant zijn:

- Linux wachtwoordbestanden.

- .rhost-bestanden.

- .netrc-bestanden.

- ttytab, securetty en login configuratiebestanden.

- Groep bestanden.

- Bash pad instellingen.

- Rootkit-controles.

- Cron opstartvermeldingen.

- Inbraakdetectie.

- SSH-configuratiebestanden.

- Luisterprocessen.

- FTP-configuratiebestanden.

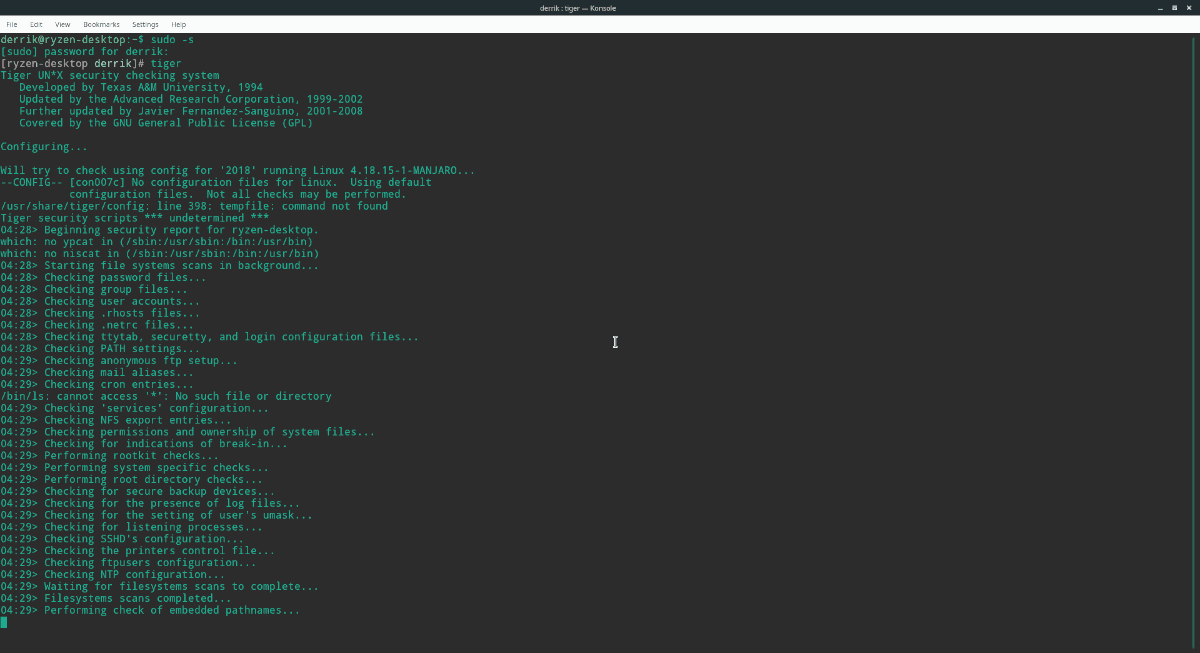

Om een Tiger-beveiligingsscan op Linux uit te voeren, krijgt u een rootshell met behulp van de su of sudo -s commando.

su -

of

sudo -s

Voer met root-rechten de tijger opdracht om de beveiligingsaudit te starten.

tiger

Laat de tijger commando uitvoeren en doorlopen van het auditproces. Het zal afdrukken wat het scant en hoe het in wisselwerking staat met uw Linux-systeem. Laat het Tiger-auditproces zijn gang gaan; het zal de locatie van het beveiligingsrapport in de terminal afdrukken.

Bekijk Tiger Logs

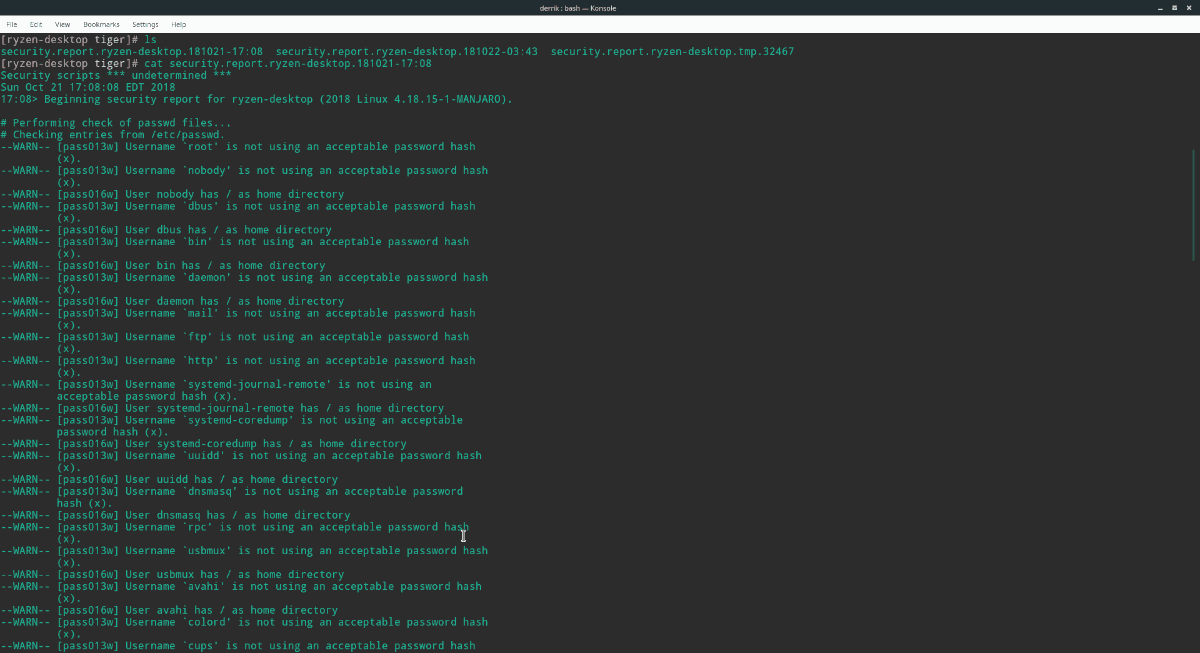

Om te bepalen of u een rootkit op uw Linux-systeem hebt, moet u het beveiligingsrapport bekijken.

Om een Tiger-beveiligingsrapport te bekijken, opent u een terminal en gebruikt u de CD commando om in te gaan / Var / log / tiger.

Opmerking: Linux staat niet-rootgebruikers niet toe in / var / log. Je moet gebruiken su.

su -

of

sudo -s

Open vervolgens de logboekmap met:

cd /var/log/tiger

Voer in de Tiger-logboekmap de ls commando. Met deze opdracht worden alle bestanden in de map afgedrukt.

ls

Neem uw muis en markeer het beveiligingsrapportbestand dat ls onthult in de terminal. Bekijk het vervolgens met de kat commando.

cat security.report.xxx.xxx-xx:xx

Bekijk het rapport en bepaal of Tiger een rootkit op uw systeem heeft gedetecteerd.

Rootkits verwijderen onder Linux

Rootkits verwijderen uit Linux-systemen - zelfs metde beste tools, is moeilijk en niet 100% van de tijd succesvol. Hoewel het waar is, zijn er programma's die kunnen helpen dit soort problemen op te lossen; ze werken niet altijd.

Of je het nu leuk vindt of niet, als Tiger een gevaarlijke worm op je Linux-pc heeft vastgesteld, is het het beste om een back-up te maken van je kritieke bestanden, een nieuwe live USB te maken en het besturingssysteem opnieuw te installeren.

Comments