Niemand wil het netwerk worden dat ze beherenhet doelwit van kwaadwillende gebruikers die bedrijfsgegevens proberen te stelen of schade aan de organisatie kunnen veroorzaken. Om dat te voorkomen, moet je manieren vinden om ervoor te zorgen dat ze zo min mogelijk toegang hebben. En dit wordt gedeeltelijk bereikt door ervoor te zorgen dat elke kwetsbaarheid in uw netwerk bekend, verholpen en opgelost is. En voor die kwetsbaarheden die niet kunnen worden opgelost, is er iets om ze te verzachten. De eerste stap ligt voor de hand; het is om uw netwerk te scannen op die kwetsbaarheden. Dit is de taak van een specifiek type software dat kwetsbaarheidsscantools wordt genoemd. Vandaag evalueren we de 6 beste scansoftware en -software voor kwetsbaarheden.

Laten we beginnen met praten over het netwerkkwetsbaarheid - of moeten we zeggen kwetsbaarheden - en probeer uit te leggen wat ze zijn. We zullen het vervolgens hebben over tools voor het scannen van kwetsbaarheden. We beschrijven wie ze nodig heeft en waarom. En aangezien een kwetsbaarheidsscanner slechts één onderdeel is van een kwetsbaarheidsbeheerproces - zij het een belangrijk - is dit waar we het hierna over zullen hebben. Vervolgens zullen we zien hoe kwetsbaarheidsscanners meestal werken. Ze zijn allemaal enigszins verschillend, maar in de kern zijn er vaak meer overeenkomsten dan verschillen. En voordat we de beste kwetsbaarheidscanprogramma's en -software bekijken, bespreken we hun belangrijkste functies.

Een inleiding tot kwetsbaarheid

Computersystemen en netwerken hebben een bereikthoger niveau van complexiteit dan ooit. De gemiddelde server van vandaag kan doorgaans honderden processen uitvoeren. Elk van deze processen is een computerprogramma, sommige zijn grote programma's die bestaan uit duizenden regels broncode. En binnen deze code kunnen er - waarschijnlijk zijn er - allerlei onverwachte dingen zijn. Een ontwikkelaar heeft op een gegeven moment misschien een backdoor-functie toegevoegd om debuggen eenvoudiger te maken. En later heeft deze functie misschien per ongeluk de definitieve release gehaald. Er kunnen ook enkele fouten in de invoervalidatie optreden die onder bepaalde omstandigheden onverwachte - en ongewenste - resultaten kunnen veroorzaken.

Elk van deze kan worden gebruikt om toegang te proberen te krijgensystemen en gegevens. Er is een enorme gemeenschap van mensen die niets beters te doen hebben dan deze gaten te vinden en ze te exploiteren om je systemen aan te vallen. Kwetsbaarheden noemen we deze gaten. Indien onbeheerd achtergelaten, kunnen kwetsbaarheden door kwaadwillende gebruikers worden gebruikt om toegang te krijgen tot uw systemen en gegevens - of mogelijk erger, de gegevens van uw klant - of om op andere wijze schade aan te richten, zoals het onbruikbaar maken van uw systemen.

Kwetsbaarheden kunnen overal zijn. Ze worden vaak gevonden in software die op uw servers of hun besturingssystemen draait, maar ze bestaan ook in netwerkapparatuur zoals switches, routers en zelfs beveiligingsapparatuur zoals firewalls. Je moet ze echt overal zoeken.

Scanning Tools - Wat zijn ze en hoe werken ze?

Kwetsbaarheidsscans (of beoordelingshulpmiddelen) hebbenéén primaire functie: het identificeren van kwetsbaarheden in uw systemen, apparaten, apparatuur en software. Ze worden scanners genoemd omdat ze meestal uw apparatuur scannen om te zoeken naar bekende kwetsbaarheden.

Maar hoe vinden kwetsbaarheidscanprogramma'skwetsbaarheden die er meestal niet zijn in het volle zicht? Als ze zo voor de hand liggend waren, zouden ontwikkelaars ze hebben geadresseerd voordat de software werd vrijgegeven. Net als virusbeschermingssoftware die databases met virusdefinities gebruikt om handtekeningen van computervirussen te herkennen, vertrouwen de meeste kwetsbaarheidsscanners op kwetsbaarheidsdatabases en scansystemen voor specifieke kwetsbaarheden. Deze kwetsbaarheidsdatabases kunnen worden verkregen bij bekende onafhankelijke testlaboratoria voor beveiligingstoepassingen die zijn gericht op het vinden van kwetsbaarheden in software en hardware of het kunnen eigen databases zijn van de leverancier van de tool. Zoals je zou verwachten, is het detectieniveau dat je krijgt slechts zo goed als de kwetsbaarheidsdatabase die je tool gebruikt.

Scantools - wie heeft ze nodig?

Het antwoord van één woord op die vraag is mooivoor de hand liggend: iedereen! Niemand bij zijn goede verstand zou tegenwoordig denken aan een computer zonder enige virusbescherming. Evenzo zou geen netwerkbeheerder moeten zijn zonder op zijn minst enige vorm van detectie van kwetsbaarheden. Aanvallen kunnen overal vandaan komen en je raken waar je ze het minst verwacht. U moet zich bewust zijn van uw blootstellingsrisico.

Dit is mogelijk iets dat zou kunnen zijntheoretisch handmatig gedaan. In de praktijk is dit echter een bijna onmogelijke taak. Alleen al het vinden van informatie over kwetsbaarheden, laat staan het scannen van uw systemen op hun aanwezigheid, kan een enorme hoeveelheid middelen vergen. Sommige organisaties zijn toegewijd aan het vinden van kwetsbaarheden en hebben vaak honderden, zo niet duizenden mensen in dienst.

Iedereen die een aantal computersystemen beheert ofapparaten zouden veel baat hebben bij het gebruik van een kwetsbaarheidscan. Bovendien zal het naleven van wettelijke normen zoals SOX of PCI-DSS vaak een mandaat voor u zijn. En zelfs als ze dit niet nodig hebben, is compliance vaak gemakkelijker aan te tonen als u kunt aantonen dat u uw netwerk scant op kwetsbaarheden.

Kwetsbaarheidsbeheer in een notendop

Detecteer kwetsbaarheden met behulp van een soort vansoftwaretool is essentieel. Het is de eerste stap in het beschermen tegen aanvallen. Maar het is een beetje nutteloos als het geen deel uitmaakt van een compleet proces voor kwetsbaarheidsbeheer. Inbraakdetectiesystemen zijn geen inbraakpreventiesystemen en op dezelfde manier zullen scanprogramma's voor netwerkkwetsbaarheid - of in ieder geval de meeste - alleen kwetsbaarheden detecteren en u waarschuwen voor hun aanwezigheid.

Het is dan aan u, de beheerder, om te hebbeneen proces om gedetecteerde kwetsbaarheden aan te pakken. Het eerste wat ze moeten doen bij hun detectie is het beoordelen van kwetsbaarheden. U wilt ervoor zorgen dat gedetecteerde kwetsbaarheden echt zijn. Kwetsbaarheidsscans hebben de neiging om de voorkeur te geven aan de kant van voorzichtigheid en velen zullen een bepaald aantal valse positieven melden. En als ze echte kwetsbaarheden hebben, zijn ze misschien geen echte zorg. Een ongebruikte open IP-poort op een server is bijvoorbeeld geen probleem als deze zich direct achter een firewall bevindt die die poort blokkeert.

Nadat de kwetsbaarheden zijn beoordeeld, is het tijd ombeslissen hoe ze moeten worden aangepakt en opgelost. Als ze worden aangetroffen in software die uw organisatie nauwelijks of helemaal niet gebruikt, kunt u het beste de kwetsbare software verwijderen en vervangen door een andere die vergelijkbare functionaliteit biedt. In andere gevallen is het oplossen van kwetsbaarheden net zo eenvoudig als het toepassen van een patch van de software-uitgever of het upgraden naar de nieuwste versie. Veel scanprogramma's voor kwetsbaarheden identificeren beschikbare oplossingen voor de gevonden kwetsbaarheden. Andere kwetsbaarheden kunnen eenvoudig worden verholpen door enkele configuratie-instellingen te wijzigen. Dit geldt met name voor netwerkapparatuur, maar dit gebeurt ook met software die op computers draait.

Hoofdkenmerken van kwetsbaarheidscanhulpprogramma's

Er zijn veel dingen waar men rekening mee moet houden wanneerselecteren van een kwetsbaarheidscan. Een van de belangrijkste aspecten van die tools is het aantal apparaten dat ze kunnen scannen. U wilt een tool waarmee u alle apparatuur kunt scannen die u bezit. Als u bijvoorbeeld veel Linus-servers heeft, wilt u een tool kiezen die ze kan scannen, niet een die alleen Windows-apparaten verwerkt. U wilt ook een scanner kiezen die zo nauwkeurig mogelijk is in uw omgeving. Je zou niet willen verdrinken in nutteloze meldingen en valse positieven.

Een andere belangrijke onderscheidende factor is dekwetsbaarheidsdatabase van de tool. Wordt het onderhouden door de verkoper of is het afkomstig van een onafhankelijke organisatie? Hoe regelmatig wordt het bijgewerkt? Wordt het lokaal of in de cloud opgeslagen? Moet u extra kosten betalen om de kwetsbaarheidsdatabase te gebruiken of om updates te krijgen? Dit zijn allemaal dingen die u wilt weten voordat u uw tool kiest.

Sommige kwetsbaarheidsscanners zullen meer gebruikenopdringerige scanmethode die mogelijk van invloed is op de systeemprestaties. Dit is niet noodzakelijk een slechte zaak, omdat de meest indringende vaak de beste scanners zijn, maar als ze de systeemprestaties beïnvloeden, wilt u hiervan op de hoogte zijn en uw scans dienovereenkomstig plannen. Planning is trouwens een ander belangrijk aspect van scantools voor netwerkkwetsbaarheid. Sommige tools hebben zelfs geen geplande scans en moeten handmatig worden gestart.

Er zijn minstens twee andere belangrijke functiesvan kwetsbaarheidscan-tools: alerting en rapportage. Wat gebeurt er wanneer een kwetsbaarheid wordt gevonden? Is de melding duidelijk en gemakkelijk te begrijpen? Hoe wordt het weergegeven? Is het een pop-up op het scherm, een e-mail, een sms? En nog belangrijker, biedt de tool enig inzicht in hoe de door hem geïdentificeerde kwetsbaarheden kunnen worden opgelost? Sommige tools doen en sommige niet. Sommigen hebben zelfs geautomatiseerde herstel van bepaalde kwetsbaarheden. Andere tools kunnen worden geïntegreerd met patchbeheersoftware, omdat patchen vaak de beste manier is om kwetsbaarheden te verhelpen.

Wat betreft rapportage is dit vaak een kwestie vanpersoonlijke voorkeur. U moet er echter voor zorgen dat de informatie die u in de rapporten verwacht en moet vinden, daadwerkelijk aanwezig is. Sommige tools hebben alleen vooraf gedefinieerde rapporten, met andere kunt u ingebouwde rapporten wijzigen. En met de beste - tenminste vanuit rapportageoogpunt - kunt u helemaal zelf aangepaste rapporten maken.

Onze Top 6 kwetsbaarheidscanhulpprogramma's

Nu hebben we er iets meer over geleerdscansoftware voor kwetsbaarheden, laten we enkele van de beste of meest interessante pakketten bekijken die we konden vinden. We hebben geprobeerd een combinatie van betaalde en gratis tools op te nemen. Er zijn ook tools die beschikbaar zijn in een gratis en een betaalde versie.

1. SolarWinds Network Configuration Manager (GRATIS PROEF)

Voor het geval u SolarWinds nog niet kent, debedrijf maakt al ongeveer 20 jaar enkele van de beste netwerkbeheertools. Een van de beste tools, de SolarWinds Network Performance Monitor heeft consequent veel lof en lovende recensies ontvangen als een van de beste SNMP netwerkbandbreedte monitoring tool. Het bedrijf is ook enigszins beroemd om zijn gratis tools. Dat zijn kleinere hulpmiddelen die zijn ontworpen om een specifieke taak van netwerkbeheer aan te pakken. Een van de bekendste van deze gratis tools zijn een subnetcalculator en een TFTP-server.

De tool die we hier willen introduceren is de tool genaamd SolarWinds Network Configuration Manager. Dit is echter niet echt een kwetsbaarheidscan tool. Maar er zijn twee specifieke redenen waarom we hebben besloten deze tool op onze lijst te plaatsen. Het product heeft een kwetsbaarheidsbeoordelingsfunctie en lost een specifiek type kwetsbaarheid op, een functie die belangrijk is, maar die niet veel andere tools aanpakken, de verkeerde configuratie van netwerkapparatuur.

De SolarWinds Network Configuration Manager'sprimair hulpprogramma als kwetsbaarheidscan is de validatie van netwerkapparatuurconfiguraties op fouten en weglatingen. De tool kan ook regelmatig apparaatconfiguraties controleren op wijzigingen. Dit is ook handig omdat sommige aanvallen worden gestart door een bepaalde netwerkconfiguratie van apparaten - die vaak niet zo veilig zijn als servers - te wijzigen op een manier die de toegang tot andere systemen kan vergemakkelijken. De tool kan u ook helpen met standaarden of naleving van de regelgeving met zijn geautomatiseerde netwerkconfiguratietools die gestandaardiseerde configuraties kunnen implementeren, buiten-proces veranderingen, auditconfiguraties kunnen detecteren en zelfs overtredingen kunnen corrigeren.

De software kan worden geïntegreerd met de NationalKwetsbaarheidsdatabase die het verdient nog meer op onze lijst te staan. Het heeft toegang tot de meest recente CVE's om kwetsbaarheden in uw Cisco-apparaten te identificeren. Het werkt met elk Cisco-apparaat met ASA, IOS of Nexus OS. Twee andere handige tools, Network Insights voor ASA en Network Insights voor Nexus, zijn zelfs in het product ingebouwd.

Prijzen voor de SolarWinds-netwerkconfiguratieManager start bij $ 2.895 voor maximaal 50 beheerde knooppunten en varieert afhankelijk van het aantal knooppunten. Als u deze tool wilt proberen, kunt u een gratis proefversie van 30 dagen downloaden van SolarWinds.

- GRATIS PROEF: SolarWinds Network Configuration Manager

- Officiële download: https://www.solarwinds.com/network-configuration-manager

2. Microsoft Baseline Security Analyzer (MBSA)

De Microsoft Baseline Security Analyzer, ofMBSA, is een iets oudere tool van Microsoft. Hoewel het een minder dan ideale optie is voor grote organisaties, kan de tool geschikt zijn voor kleinere bedrijven, die slechts een handvol servers hebben. Dit is een Microsoft-tool, dus je kunt beter niet verwachten dat je op een scan gaat kijken, maar op Microsoft-producten, anders zul je teleurgesteld zijn. Het zal echter het Windows-besturingssysteem scannen, evenals enkele services zoals de Windows Firewall, SQL Server, IIS en Microsoft Office-applicaties.

Maar deze tool scant niet specifiekkwetsbaarheden zoals andere kwetsbaarheidsscanners. Wat het doet, is zoeken naar ontbrekende patches, servicepacks en beveiligingsupdates, evenals scansystemen voor administratieve problemen. Met de rapportage-engine van MBSA krijgt u een lijst met ontbrekende updates en verkeerde configuraties.

Als een oude tool van Microsoft is MBSA dat nietvolledig compatibel met Windows 10. Versie 2.3 werkt met de nieuwste versie van Windows, maar moet mogelijk worden aangepast om vals-positieven op te ruimen en controles uit te voeren die niet kunnen worden voltooid. Deze tool zal bijvoorbeeld ten onrechte melden dat Windows Update niet is ingeschakeld op Windows 10. Een ander nadeel van dit product is dat het geen niet-Microsoft-kwetsbaarheden of complexe kwetsbaarheden detecteert. Deze tool is eenvoudig te gebruiken en doet zijn werk goed. Het kan heel goed het perfecte hulpmiddel zijn voor een kleinere organisatie met slechts enkele Windows-computers.

3. Open Vulnerability Assessment System (OpenVAS)

Onze volgende tool heet de open kwetsbaarheidEvaluatiesysteem of OpenVAS. Het is een raamwerk van verschillende services en tools. Ze zijn allemaal gecombineerd om er een uitgebreid en krachtig scansysteem voor kwetsbaarheden van te maken. Het raamwerk achter OpenVAS maakt deel uit van de kwetsbaarheidsbeheeroplossing van Greenbone Networks waaruit elementen worden bijgedragen aan de gemeenschap gedurende ongeveer tien jaar. Het systeem is volledig gratis en de meeste componenten zijn open-source, hoewel sommige dat niet zijn. De OpenVAS-scanner wordt geleverd met meer dan vijftigduizend netwerkkwetsbaarheidstests die regelmatig worden bijgewerkt.

Er zijn twee primaire componenten voor OpenVAS. Het eerste onderdeel is de OpenVAS-scanner. Zoals de naam al aangeeft, is het verantwoordelijk voor het daadwerkelijk scannen van doelcomputers. Het tweede onderdeel is de OpenVAS-manager die al het andere afhandelt, zoals het besturen van de scanner, het consolideren van resultaten en het opslaan ervan in een centrale SQL-database. Het systeem bevat zowel browsergebaseerde gebruikersinterface als opdrachtregelinterface. Een ander onderdeel van het systeem is de database Network Network Vulnerability Tests. Deze database kan updates ontvangen van de gratis Greenborne Community Feed of de betaalde Greenborne Security Feed.

4. Retina-netwerkgemeenschap

Retina Network Community is de gratis versie vande Retina Network Security Scanner van AboveTrust, een van de bekendste kwetsbaarheidsscanners. Deze uitgebreide kwetsbaarheidsscanner zit boordevol functies. De tool kan een grondige kwetsbaarheidsbeoordeling uitvoeren van ontbrekende patches, zero-day kwetsbaarheden en niet-beveiligde configuraties. Het beschikt ook over gebruikersprofielen die zijn afgestemd op taakfuncties, waardoor de werking van het systeem wordt vereenvoudigd. Dit product heeft een intuïtieve GUI in de metro-stijl die een gestroomlijnde werking van het systeem mogelijk maakt.

Retina Network Community gebruikt hetzelfdekwetsbaarheidsdatabase als betaalde broer of zus. Het is een uitgebreide database van netwerkkwetsbaarheden, configuratieproblemen en ontbrekende patches die automatisch wordt bijgewerkt en een breed scala aan besturingssystemen, apparaten, applicaties en virtuele omgevingen omvat. Over dit onderwerp ondersteunt dit product volledige VMware-omgevingen en het omvat online en offline virtuele beeldscanning, virtuele toepassingsscanning en integratie met vCenter.

Er is echter een groot nadeel aan het netvliesNetwerk gemeenschap. De tool is beperkt tot het scannen van 256 IP-adressen. Dit lijkt misschien niet zo veel als u een groot netwerk beheert, maar het kan voor veel kleinere organisaties meer dan genoeg zijn. Als uw omgeving groter is, is alles wat we zojuist over dit product hebben gezegd ook waar voor zijn grote broer, de Retina Network Security Scanner, die beschikbaar is in standaard- en onbeperkte edities. Beide versies hebben dezelfde uitgebreide functieset in vergelijking met de Retina Network Community-scanner.

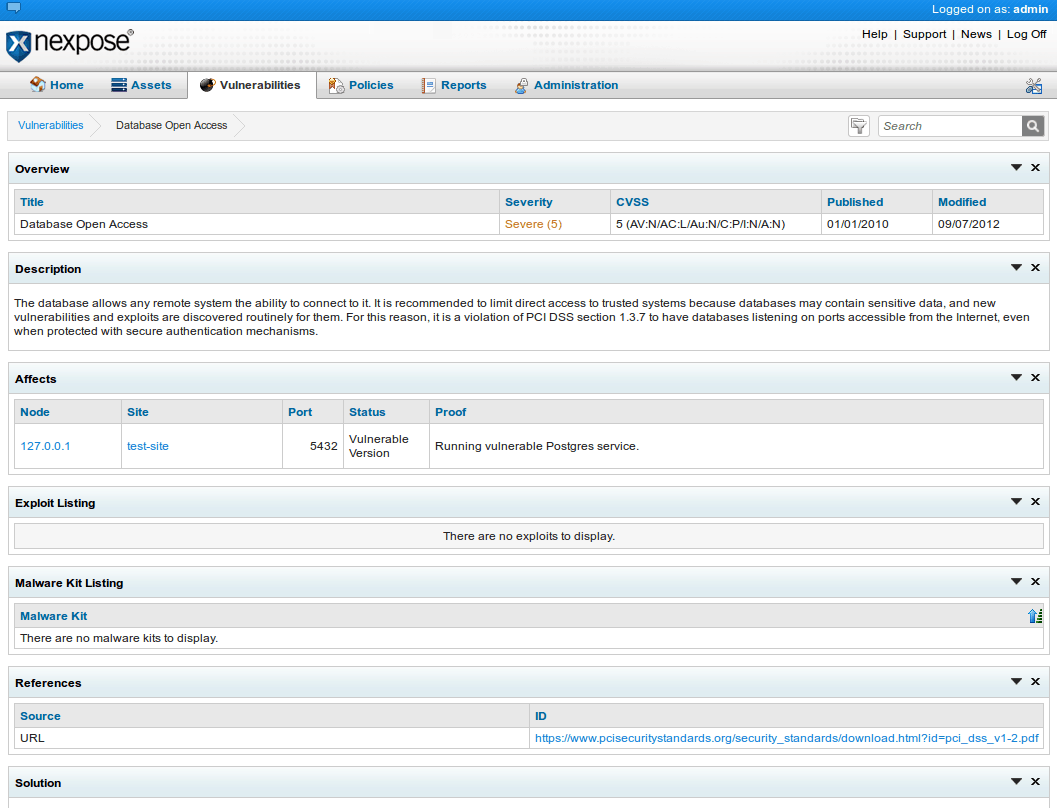

5. Nexpose Community-editie

Het is misschien niet zo populair als Retina maarNexpose van Rapid7 is een andere bekende kwetsbaarheidsscanner. En de Nexpose Community-editie is een enigszins verkleinde versie van Rapid7's uitgebreide kwetsbaarheidsscanner. De beperkingen van het product zijn echter belangrijk. U kunt het product bijvoorbeeld alleen gebruiken om maximaal 32 IP-adressen te scannen. Dit maakt het een goede optie alleen voor de kleinste netwerken. Bovendien kan het product slechts één jaar worden gebruikt. Als je met het product kunt leven, is het uitstekend.

Nexpose Community Edition wordt fysiek uitgevoerdmachines met Windows of Linux. Het is ook beschikbaar als een virtueel apparaat. De uitgebreide scanmogelijkheden zijn geschikt voor netwerken, besturingssystemen, webapplicaties, databases en virtuele omgevingen. Nexpose Community Edition maakt gebruik van adaptieve beveiliging die automatisch nieuwe apparaten en nieuwe kwetsbaarheden kan detecteren en beoordelen zodra ze toegang krijgen tot uw netwerk. Deze functie werkt in combinatie met dynamische verbindingen met VMware en AWS. Deze tool kan ook worden geïntegreerd met het Sonar-onderzoeksproject om echte live monitoring te bieden. Nexpose Community Edition biedt geïntegreerde beleidsscan om te helpen bij het voldoen aan populaire normen zoals CIS en NIST. En last but not least bieden de intuïtieve herstelrapporten van het hulpprogramma stapsgewijze instructies voor herstelacties.

Comments