Als het gaat om het inzetten van een sterk beveiligde enbetrouwbaar datatransmissiesysteem om te voldoen aan de communicatiebehoeften tussen organisaties en binnen organisaties, de meeste organisaties kiezen ervoor om een van de 3 soorten netwerktechnieken aan te passen; Privénetwerk, hybride netwerk en virtueel particulier netwerk. In dit bericht bekijken we elk netwerktype en bespreken we Virtual Private Network, VPN-tunneling, technieken en soorten VPN en hoe u een VPN-netwerk kunt maken en instellen.

Voordat we VPN gaan gebruiken, gaan we dieper in op particuliere en hybride netwerken.

Prive netwerk

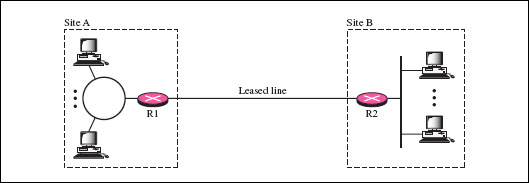

Private Network is eigenlijk een geïsoleerd LAN dat gebruik maakt van private IP adresruimte om gegevens te delen tussen verbonden knooppunten. In een privé-netwerk zijn applicaties en dataportals (gebruikt om de communicatie te beheren) ontworpen om het hele gegevensuitwisselingsproces te beveiligen tegen buitenstaanders. Private Network is geschikt voor organisaties waar alle knooppunten op één plek aanwezig zijn. Als het privénetwerk moet worden ingezet voor meerdere sites op verschillende locaties, moet de organisatie mogelijk een speciale communicatielijn aanschaffen, gevolgd door een particulier netwerkbeheersysteem om de problemen met connectiviteit, gegevensuitwisseling en gegevensoverdracht aan te pakken.

Hybride netwerk

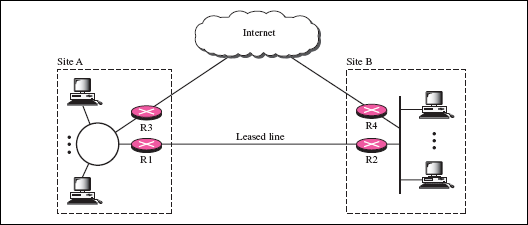

Hybride netwerkarchitectuur is bijzonderingezet om te communiceren met de vestigingskantoren van de organisatie en toegang te krijgen tot het wereldwijde WAN voor het uitwisselen van gegevens en communiceren met het publiek. Zoals de naam al doet vermoeden, combineert het zowel private als publieke netwerktechnieken om te communiceren met publieke evenals veilige intra-organisatie communicatie van externe bronnen. Het hybride netwerk routeert alle communicatie binnen de organisatie en gegevensuitwisseling via een particulier netwerk, terwijl de rest van de communicatie en gegevensverzend- en -verzoekaanvragen via openbare netwerkverbindingen worden gerouteerd. Net als bij Private Network, vereist de inzet van een hybride netwerk voor meerdere sites een speciale lijn voor privécommunicatie en het ontwerpen van een managementsysteem voor gegevensuitwisseling.

Waarom geven organisaties de voorkeur aan VPN?

Het privénetwerk zorgt voor de beveiliging van gegevensdie moet worden verzonden en ontvangen, evenals een snelle gegevensoverdrachtssnelheid. Deze eenvoudige netwerkarchitectuur vereist het gebruik van één speciale lijn voor het verzenden en ontvangen van geclassificeerde informatie, maar na de implementatie van een privénetwerk is een openbaar netwerk voor communicatie tussen organisaties vereist. Dit roept de behoefte op aan Hybrid Network, een combinatie van zowel privaat als publiek netwerk. Hybride netwerk maakt gebruik van twee speciale lijnen voor openbare en particuliere communicatie. Als een organisatie bijvoorbeeld 4 sites heeft, moet ze een sterk beveiligde datatransmissielijn aanschaffen om alle sites te koppelen en een centrale gegevensrepository ontwerpen om de communicatie gemakkelijk te beheren, terwijl de openbare link wordt gebruikt om toegang te krijgen tot het openbare WAN (internet) voor gegevensoverdracht tussen organisaties. Omdat hybride netwerken twee afzonderlijke kanalen nodig hebben voor openbare en particuliere gegevensuitwisseling, kiezen veel organisaties hiervoor Virtueel prive netwerk.

VPN (Virtual Private Network)

Zoals eerder vermeld, particuliere en hybride netwerkenzijn duur en vereisen de aanschaf van afzonderlijke lijnen voor het gebruik van privé-IP-adresruimte om te communiceren met verbonden knooppunten. VPN-technologie verlaagt de kosten van de inzet van een openbaar en particulier netwerk aanzienlijk, omdat organisaties hiermee wereldwijd WAN kunnen gebruiken voor zowel openbare als particuliere communicatie. De reden waarom het virtueel wordt genoemd, is dat het geen fysiek privé-netwerk vereist om de gegevensoverdracht te beveiligen. Het netwerk is fysiek openbaar maar vrijwel privé. De VPN-technologie maakt gebruik van betrouwbare codering om datatransmissiekanalen te beschermen tegen externe datadiefstal en dergelijke aanvallen; het maakt gebruik van IPsec, L2TP, PPP, PPTP etc. tunnelingtechnieken om niet alleen gegevensprivacy te garanderen, maar ook authenticatie en integriteit.

Hoe VPN werkt

Het VPN-netwerk lijkt nogal op simpelserver / client-architectuur, waarbij de server verantwoordelijk is voor het opslaan en delen van gecodeerde gegevens, het bieden van een gateway voor het initiëren van communicatie binnen de organisatie en het autoriseren van clients die verbonden zijn met het netwerk, terwijl VPN-clients, net als clients in een geïsoleerd LAN, verzoeken naar de server verzenden voor het ophalen gedeelde informatie, maak verbinding met andere clients op VPN en verwerk beveiligde informatie met behulp van de meegeleverde applicatie.

VPN-tunneling

Wat VPN end-to-end communicatie anders maakt dan een eenvoudige LAN-omgeving is tunneling. Je kunt het zien als een tunnel in de internetwolk waardoor de verzend- en ontvanggegevensverzoeken reizen.

De tunnel is eigenlijk gewoon een concept dat helptwe begrijpen de dynamiek van het VPN-netwerk beter. Wanneer u communicatie initieert of gegevens verzendt via een VPN-netwerk, worden de datapakketten die door het VPN-netwerk worden gebruikt (zoals PPTP, L2TP, IPSec enz.) Samengevoegd de datapakketten in een ander datapakket en versleutelt het pakket dat moet worden verzonden door de tunnel. Aan het einde van de ontvanger decodeert het tunnelingapparaat / protocol het pakket en verwijdert het ingepakte datapakket om het oorspronkelijke bericht te lezen en te openen en de bron van het pakket en andere geclassificeerde informatie te onthullen.

Verplicht en vrijwillig tunnelen

De classificatie van Tunneling is gebaseerd op debron die de verbinding tot stand brengt. Op basis van de bron zijn er voornamelijk twee soorten tunneling: verplichte tunneling en vrijwillige tunneling. De verplichte tunneling wordt geïnitieerd door Network Access Server zonder invoer van de gebruiker. Bovendien hebben VPN-clients geen toegang tot informatie op de VPN-server, omdat ze noch verantwoordelijk zijn noch de controle hebben over het initiëren van de verbinding. De verplichte tunneling fungeert als een intermediair tussen VPN-server en clients en is verantwoordelijk voor het authenticeren van de client en het instellen met een VPN-server.

De vrijwillige tunneling wordt geïnitieerd, gecontroleerden beheerd door gebruiker. In tegenstelling tot de verplichte tunneling die wordt beheerd vanaf het netwerk van de netwerkaanbieder, moeten gebruikers verbinding maken met de lokale ISP en vervolgens de VPN-clienttoepassing uitvoeren. Mogelijk hebt u tal van VPN-clientsoftware gebruikt die beveiligde tunnels maakt voor een specifieke VPN-server. Wanneer VPN-clientsoftware een verbinding tot stand probeert te brengen, richt deze zich op een specifieke of door de gebruiker gedefinieerde VPN-server. Vrijwillige tunneling vereist niets meer dan het installeren van een extra tunnelingprotocol op het systeem van de gebruiker, zodat het als een eindpunt van de tunnel kan worden gebruikt.

VPN-typen en -technologieën

PPTP (Point-to-Point Tunneling Protocol) VPN is een vande meest eenvoudige VPN-technologieën, die gebruik maken van de ISP-internetverbinding voor het creëren van een beveiligde tunnel tussen client en server en client- en clientsystemen. PPTP is een op software gebaseerd VPN-systeem; u weet misschien dat Windows OS ingebouwde PPTP heeft, en alles wat het nodig heeft om verbinding te maken met VPN-netwerk is een VPN-clientsoftware. Hoewel PPTP geen codering en andere beveiligingsfuncties biedt die essentieel zijn om gegevensuitwisselingsprocessen vertrouwelijk te maken (Point to Point Protocol doet dat voor PPTP), implementeert Windows native authenticatie en codering met PPTP om de datapakketten te beveiligen. Het voordeel is dat er geen extra hardware hoeft te worden aangeschaft voor implementatie en dat de klant meegeleverde software kan gebruiken om verbinding te maken met VPN. Het nadeel is echter dat het afhankelijk is van het Point-to-Point-protocol voor het toevoegen van beveiliging aan datapakketten, dus voordat datapakketten door de tunnel beginnen te reizen, kunnen ze worden ontcijferd door externe bronnen.

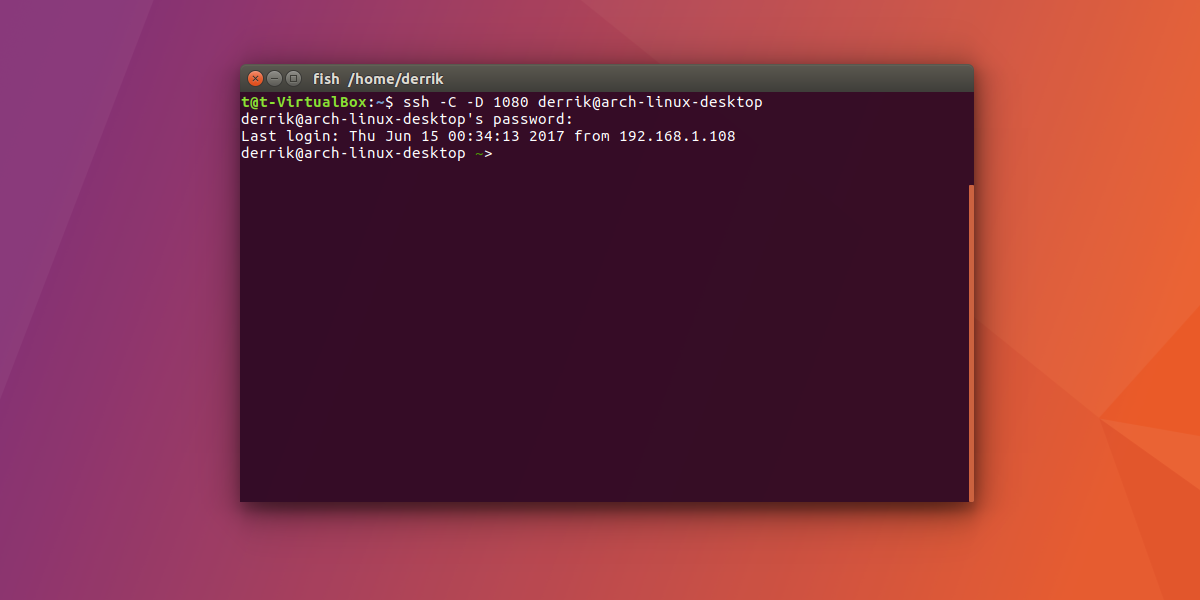

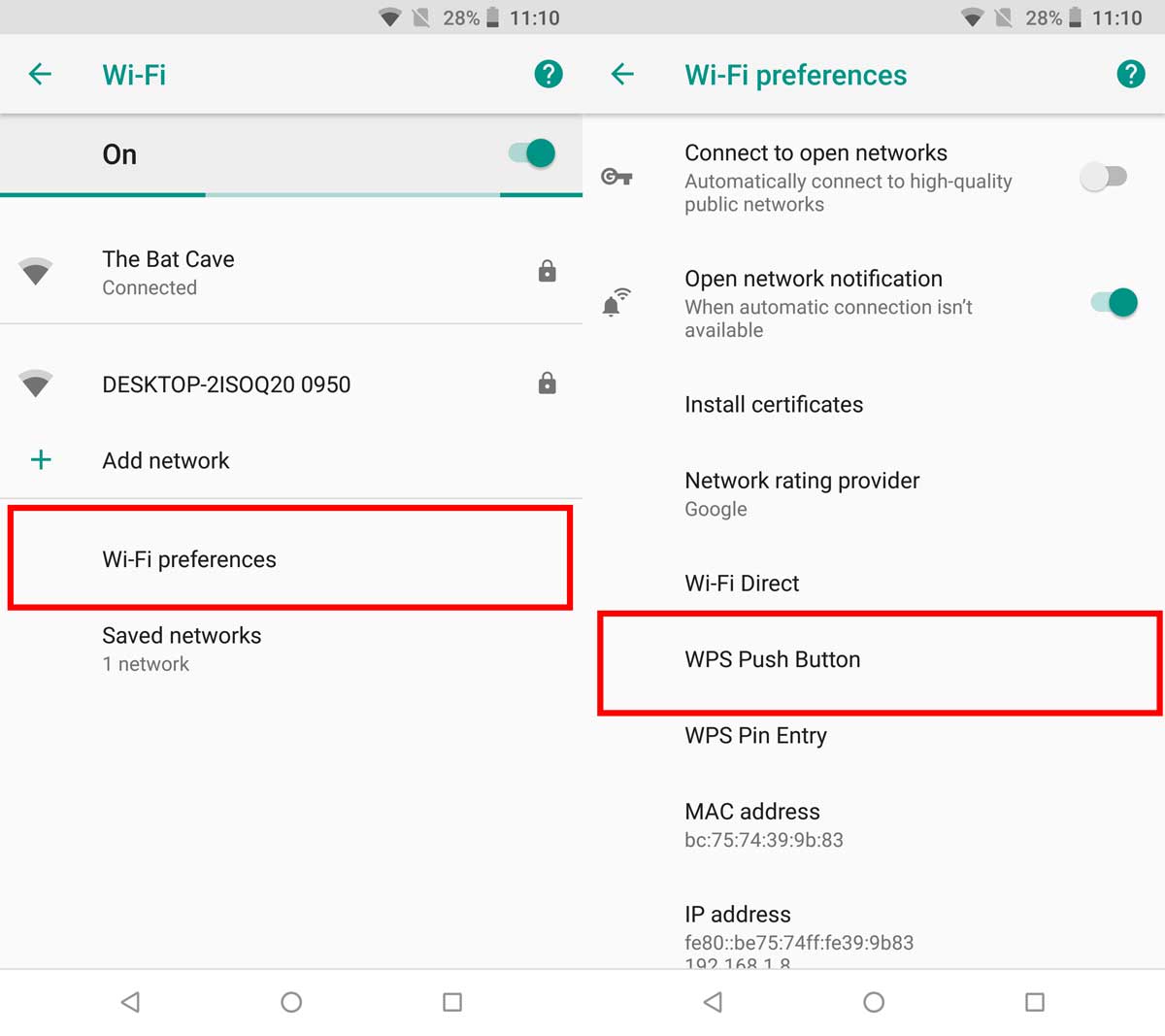

SSH tunneling (Secure Shell Tunneling), zoals de naam al aangeeft,gebruikt een veilig shell-protocol om een tunnel te maken voor het overbrengen van gegevens van het ene uiteinde naar het andere. Het grootste voordeel van op SSH gebaseerde tunneling is dat het de internetfirewalls omzeilt. Organisaties (die hun werknemers willen dwingen om speciale proxyservers te gebruiken voor toegang tot openbare websites en dataportals) gebruiken SSH-protocollen om al het verkeer van specifieke servers te routeren. Het verschilt nogal van SSL-gebaseerde VPN-techniek, waarbij HTTPS-protocol wordt afgedwongen op applicaties, communicatiebeheersysteem, webbrowsers, enz. Om de overdracht tegen nieuwsgierige blikken te beveiligen. Het creëert een veilige sessie voor het verbinden van servers vanuit een webbrowser en heeft geen extra apparaten nodig om het VPN-netwerk te configureren, omdat alleen HTTPS-protocol vereist is om communicatie tussen twee uiteinden te initiëren.

Ontwikkeld door IETF, IPSecDe verantwoordelijkheid bestaat voornamelijk uit het beveiligen van de(IP) Internetprotocolcommunicatie tussen eindpunten van VPN-tunnel. De datapakketten die IPSec passeren worden gecodeerd met AES, DES of 3DES. Bovendien biedt het zowel compressie als authenticatie op netwerkniveau. IPsec VPN-techniek gebruikt tunnel in plaats van vervoer modus. Voordat gegevens worden verzonden, wordt het IP-pakket ingekapseld in een nieuw IPSec-pakket, waardoor de vertrouwelijkheid van het gegevenspakket wordt gewaarborgd. Het voegt een extra IP-header toe, samen met een ESP-header (Encapsulated Security Payload) om het beveiligingsbeleid toe te voegen en codering aan het oorspronkelijke gegevenspakket te bieden. Afgezien van ESP, gebruikt het AH (Authentication Header) als een subprotocol om extra beveiligingslagen toe te passen op het oorspronkelijke gegevenspakket; dit voorkomt interferentie van derden en IP-spoofing.

Microsoft ontwikkelde in samenwerking met Cisco een alternatief voor PPTP, bekend als L2TP (Layer to Tunneling Protocol) om gegevens te verstrekkenintegriteit. Opgemerkt moet worden dat de L2TP, net als PPTP, geen codering biedt en afhankelijk is van PPP (Point-to-Point Protocol) om de datapakketten te coderen. L2TP-tunneling voegt L2TP-datakoptekst toe aan oorspronkelijke lading en brengt deze over naar eindpunt in UDP-datagram. Afgezien van het Point-to-Point-protocol kan de vertrouwelijkheid, authenticatie en codering worden bereikt door IPSec op de netwerklaag te gebruiken.

Hoe VPN te maken en in te stellen

Er zijn aantoonbaar eindeloze manieren waarop eenorganisatie kan een VPN-netwerk creëren voor hun klanten, klanten en sponsorbedrijven om onbevreesd privéinformatie te delen en toegang te bieden tot hun interne netwerk (en). Als je die grootschalige VPN-netwerkarchitectuur buiten beschouwing laat, als je op kleine schaal een VPN-netwerk wilt maken om je pc's te verbinden met het thuisnetwerk van een vriend, kun je eerder Gbridge. Het is een gratis VPN-oplossing waarmee je je eigen virtuele privé-netwerk kunt instellen, zodat je op afstand verbinding kunt maken met de privé-netwerken van anderen.

Verbinding maken met extern VPN-netwerk (Office VPN)

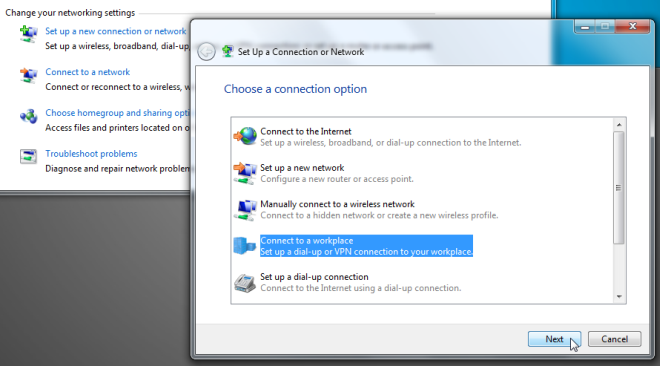

Net als eerdere Windows-versies, ook Windows 7biedt een eenvoudige manier om verbinding te maken met VPN-server. Als u van plan bent om verbinding te maken met uw Office, PPTP / L2TP VPN-netwerk, kunt u de Windows VPN-client gebruiken om een verbinding tot stand te brengen. Hier is hoe het te doen.

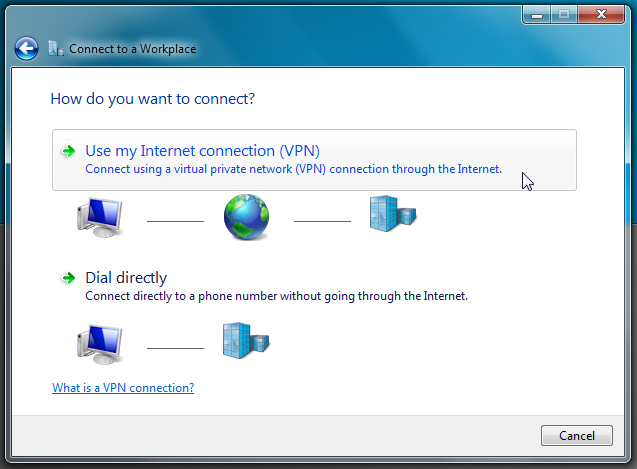

Voordat u begint, moet u controleren of u de extra apparaten hebt geconfigureerd volgens de instructies van uw netwerkbeheerder. Open nu Netwerkcentrum en klik op Een nieuwe connectie of netwerk opzetten. Het opent de verbindingswizard. Selecteer nu Maak verbinding met een werkplek optie en druk vervolgens op Volgende.

Kies in de volgende stap de verbinding die u wilt gebruiken om verbinding te maken met uw VPN op kantoor. Hiermee kunt u verbinding maken met een VPN-netwerk met behulp van uw huidige verbinding of het telefoonnummer van de bestemming.

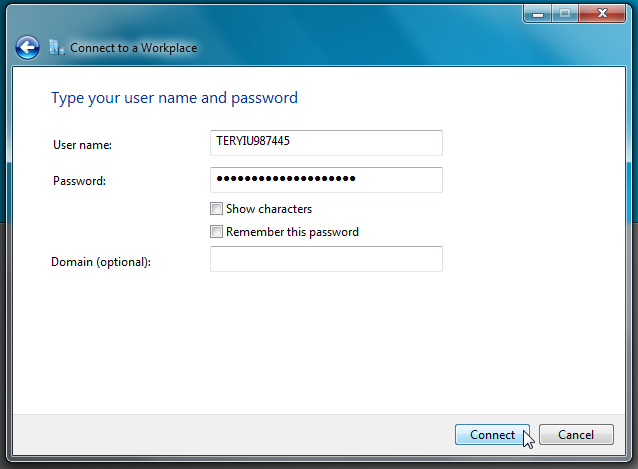

De volgende stap vereist het invoeren van de informatieverstrekt door de beheerder. Hier moet u het IP-adres of domein samen met de bestemmingsnaam invoeren. Met Windows 7 kunt u ook een VPN-verbinding voor andere gebruikers inschakelen en smartcard gebruiken voor autorisatie.

Klik op Volgende om de laatste stap van de wizard te openen. Het vereist een gebruikersnaam en wachtwoord toegewezen door uw netwerkbeheerder van het kantoor.

Als u klaar bent, klikt u op Verbinden om de verbinding met uw VPN-netwerk tot stand te brengen. Zodra u bent verbonden met het VPN-netwerk, kunt u de IP-details controleren via Netwerkcentrum of gebruiken ipconfig commando in CMD om te verifiëren dat u verbonden bent met zowel VPN-netwerk als internet.

Virtual Private Network heeft echt een revolutie teweeggebrachtde manier om gegevensoverdracht tussen meerdere externe locaties te beveiligen. Het biedt de beste oplossing voor steeds groeiende organisaties en bedrijven die zowel een beveiligd netwerk moeten gebruiken om privé-informatie te delen als een openbaar netwerk om te communiceren met hun klanten, klanten en concurrenten. Naast een kosteneffectieve oplossing, elimineert VPN-technologie de noodzaak om meerdere datamanagementcentra te creëren om de communicatie te beheren. Om deze reden is VPN de beste methode voor kleine en grote bedrijven overal ter wereld.

Comments