Jeg ønsker ikke å høres for paranoid ut, selv om jegsannsynligvis gjøre det, men nettkriminalitet er overalt. Hver organisasjon kan bli målet for hackere som prøver å få tilgang til dataene sine. Det er derfor overordnet å følge med på ting og sikre at vi ikke blir offer for disse dårlig mentede personene. Den aller første forsvarslinjen er en Inntrengingsdeteksjonssystem. Vertsbasert systemer bruker sin deteksjon på vertsnivå og vil vanligvis oppdage de fleste inntrengningsforsøk raskt og varsle deg umiddelbart slik at du kan avhjelpe situasjonen. Med så mange vertsbaserte intrusjonsdeteksjonertilgjengelige systemer, og det å velge det beste for din spesifikke situasjon kan synes å være en utfordring. For å hjelpe deg med å se tydelig, har vi satt sammen en liste over noen av de beste vertsbaserte inntrengingsdeteksjonssystemene.

Før vi avslører de beste verktøyene, får vi sidesporkort og se på de forskjellige typene inntrengingsdeteksjonssystemer. Noen er vertsbaserte, mens andre er nettverksbaserte. Vi forklarer forskjellene. Vi vil deretter diskutere de forskjellige metoder for påvisning av inntrenging. Noen verktøy har en signaturbasert tilnærming mens andre er på utkikk etter mistenkelig oppførsel. De beste bruker en kombinasjon av begge. Før vi fortsetter, vil vi forklare forskjellene mellom inntrengingsdeteksjon og inntrengningsforebyggende systemer, da det er viktig å forstå hva vi ser på. Vi vil da være klar for essensen i dette innlegget, de beste vertsbaserte inntrengingsdeteksjonssystemene.

To typer inntrengingsdeteksjonssystemer

Det er hovedsakelig to typer inntrengingDeteksjonssystemer. Mens målet deres er identisk - å raskt oppdage ethvert inntrengningsforsøk eller mistenkelig aktivitet med kan føre til et inntrengningsforsøk, er de forskjellige på stedet der denne oppdagelsen blir utført. Dette er et konsept som ofte omtales som håndhevingspunkt. Hver type har fordeler og ulemper, og generelt sett er det ingen enighet om hvilken som er å foretrekke. Faktisk er den beste løsningen - eller den sikreste - sannsynligvis en som kombinerer begge deler.

Host Intrusion Detection Systems (HIDS)

Den første typen inntrengingsdeteksjonssystem, theen vi er interessert i i dag, opererer på vertsnivå. Du har kanskje gjettet det ut fra navnet. HIDS sjekker for eksempel forskjellige loggfiler og tidsskrifter for tegn på mistenkelig aktivitet. En annen måte de oppdager innbruddsforsøk er ved å sjekke viktige konfigurasjonsfiler for uautoriserte endringer. De kan også undersøke de samme konfigurasjonsfilene for spesifikke kjente inntrengningsmønstre. For eksempel kan det være kjent at en spesiell inntrengningsmetode fungerer ved å legge til en viss parameter til en spesifikk konfigurasjonsfil. Et godt vertsbasert system for inntrengingsdeteksjon vil fange det.

Det meste av tiden HIDS er installert direkte påenhetene de er ment å beskytte. Du må installere dem på alle datamaskiner. Andre vil bare kreve å installere en lokal agent. Noen gjør til og med alt arbeidet sitt eksternt. Uansett hvordan de fungerer, har gode HIDS en sentralisert konsoll der du kan kontrollere applikasjonen og se dens resultater.

Network Intrusion Detection Systems (NIDS)

En annen type inntrengingsdeteksjonssystem som heterSystemer for inntrenging av nettverksinntrenging, eller NIDS, jobber ved nettverkets grense for å håndheve deteksjon. De bruker lignende metoder som vertsinntrengingsdeteksjonssystemer som å oppdage mistenkelige aktiviteter og lete etter kjente inntrengningsmønstre. Men i stedet for å se på logger og konfigurasjonsfiler, ser de nettverkstrafikk og undersøker alle tilkoblingsforespørsler. Noen inntrengningsmetoder utnytter kjente sårbarheter ved å sende målrettet misdannede pakker til vertene, slik at de reagerer på en bestemt måte som gjør det mulig å bryte dem. Et nettverksinntrengingsdeteksjonssystem vil lett kunne oppdage denne typen forsøk.

Noen hevder at NIDS er bedre enn HIDS som deoppdage angrep selv før de til og med kommer til systemene dine. Noen foretrekker dem fordi de ikke trenger å installere noe på hver vert for å effektivt beskytte dem. På den annen side gir de liten beskyttelse mot innfallsangrep som dessverre slett ikke er uvanlige. For å bli oppdaget, må en angriper bruke en bane som går gjennom NIDS. Av disse grunner kommer sannsynligvis den beste beskyttelsen fra å bruke en kombinasjon av begge typer verktøy.

Metoder for påvisning av inntrenging

Akkurat som det er to typer inntrengingdeteksjonsverktøy, er det hovedsakelig to forskjellige metoder som brukes for å oppdage inntrengningsforsøk. Deteksjon kan være signaturbasert eller det kan være anomali-basert. Signaturbasert intrusjonsdeteksjon fungerer ved å analysere data for spesifikke mønstre som har blitt assosiert med inntrengingsforsøk. Dette ligner tradisjonelle virusbeskyttelsessystemer som er avhengige av virusdefinisjoner. På samme måte er signaturbasert intrusjonsdeteksjon avhengig av inntrengelsessignaturer eller -mønstre. De sammenligner data med inntrengelsessignaturer for å identifisere forsøk. Deres viktigste ulempe er at de ikke fungerer før de riktige signaturene er lastet opp til programvaren. Dessverre skjer dette vanligvis bare etter at et visst antall maskiner er blitt angrepet og utgivere av inntrengelsessignaturer har hatt tid til å publisere nye oppdateringspakker. Noen leverandører er ganske raske, mens andre bare kunne reagere noen dager senere.

Anomali-basert intrusjonsdeteksjon, den andremetoden, gir bedre beskyttelse mot angrep på null dager, de som skjer før noen programvare for inntrengingsdeteksjon har hatt en sjanse til å skaffe riktig signaturfil. Disse systemene ser etter anomalier i stedet for å prøve å gjenkjenne kjente innbruddsmønstre. For eksempel kunne de bli utløst hvis noen prøvde å få tilgang til et system med galt passord flere ganger på rad, et vanlig tegn på et angrep fra brute force. All mistenkelig oppførsel kan raskt oppdages. Hver deteksjonsmetode har sine fordeler og ulemper. Akkurat som med verktøyene, er de beste verktøyene de som bruker en kombinasjon av signatur og atferdsanalyse for best mulig beskyttelse.

Oppdagelse mot forebygging - en viktig forskjell

Vi har diskutert inntrengingsdeteksjonssystemermen mange av dere har kanskje hørt om inntrengningsforebyggende systemer. Er de to begrepene identiske? Det enkle svaret er nei, ettersom de to typene verktøy tjener et annet formål. Det er imidlertid en viss overlapping mellom dem. Som navnet tilsier, oppdager inntrengingsdeteksjonssystemet innbruddsforsøk og mistenkelige aktiviteter. Når den oppdager noe, utløser det vanligvis en form for varsling eller varsling. Administratorer må deretter ta de nødvendige skritt for å stoppe eller blokkere innbruddsforsøket.

Intrusjonsforebyggende systemer (IPS) er laget tilhindre at inntrenging skjer helt. Aktiv IPS inkluderer en deteksjonskomponent som automatisk vil utløse noen korrigerende tiltak hver gang et inntrengingsforsøk oppdages. Forebygging av inntrenging kan også være passiv. Begrepet kan brukes til å referere til alt som gjøres eller settes på plass som en måte å forhindre inntrenging. Passordherding, for eksempel, kan tenkes å være et tiltak for forebygging av inntrenging.

De beste vertsinntrengingsdeteksjonsverktøyene

Vi har søkt på markedet etter den beste vertsbaserteinntrengingsdeteksjonssystemer. Det vi har for deg er en blanding av ekte HIDS og annen programvare som, selv om de ikke kaller seg inntrengingsdeteksjonssystemer, har en inntrengingsdeteksjonskomponent eller kan brukes til å oppdage inntrengningsforsøk. La oss se på de beste valgene våre og se på de beste funksjonene.

1. SolarWinds Log & Event Manager (Gratis prøveperiode)

Den første oppføringen vår er fra SolarWinds, et vanlig navninnen verktøy for nettverksadministrasjon. Selskapet har eksistert i omtrent 20 år og har brakt oss noen av de beste verktøyene for nettverk og systemadministrasjon. Det er også kjent sine mange gratis verktøy som imøtekommer spesifikke behov fra nettverksadministratorer. To gode eksempler på disse gratis verktøyene er Kiwi Syslog Server og Advanced Subnet Calculator.

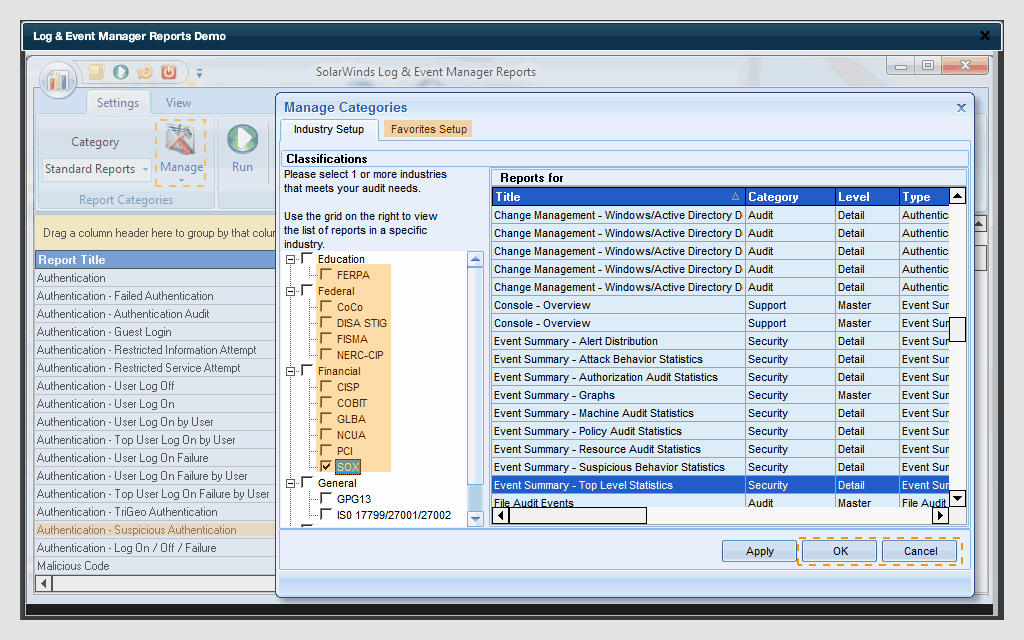

Ikke la SolarWinds Log & Event ManagerNavnet lure deg. Det er mye mer enn bare et logg- og eventstyringssystem. Mange av de avanserte funksjonene i dette produktet legger det inn i SIEM-serien (Security Information and Event Management). Andre funksjoner kvalifiserer det som et inntrengingsdeteksjonssystem og til og med, til en viss grad, som et innbruddsforebyggende system. Dette verktøyet inneholder f.eks. Korrelasjon i sanntid og korrigering i sanntid.

- GRATIS PRØVEPERIODE: SolarWinds Log & Event Manager

- Offisiell nedlastingslink: https://www.solarwinds.com/log-event-manager-software/registration

De SolarWinds Log & Event Manager har øyeblikkelig gjenkjenning av mistenkeligeaktivitet (en IDS-lignende funksjonalitet) og automatiserte svar (en IPS-lignende funksjonalitet). Den kan også utføre etterforskning av sikkerhetshendelser og rettsmedisiner for både formildings- og overholdelsesformål. Takket være revisjonsprøvd rapportering kan verktøyet også brukes til å demonstrere samsvar med blant annet HIPAA, PCI-DSS og SOX. Verktøyet har også overvåking av filintegritet og overvåkning av USB-enheter, noe som gjør det mye mer av en integrert sikkerhetsplattform enn bare et logg- og hendelsesstyringssystem.

Priser for SolarWinds Log & Event Manager starter på $ 4585 for opptil 30 overvåkte noder. Lisenser for opptil 2500 noder kan kjøpes, noe som gjør produktet svært skalerbart. Hvis du vil ta produktet for en testkjøring og selv se om det stemmer for deg, er en gratis full-funksjons 30-dagers prøveversjon tilgjengelig.

2. OSSEC

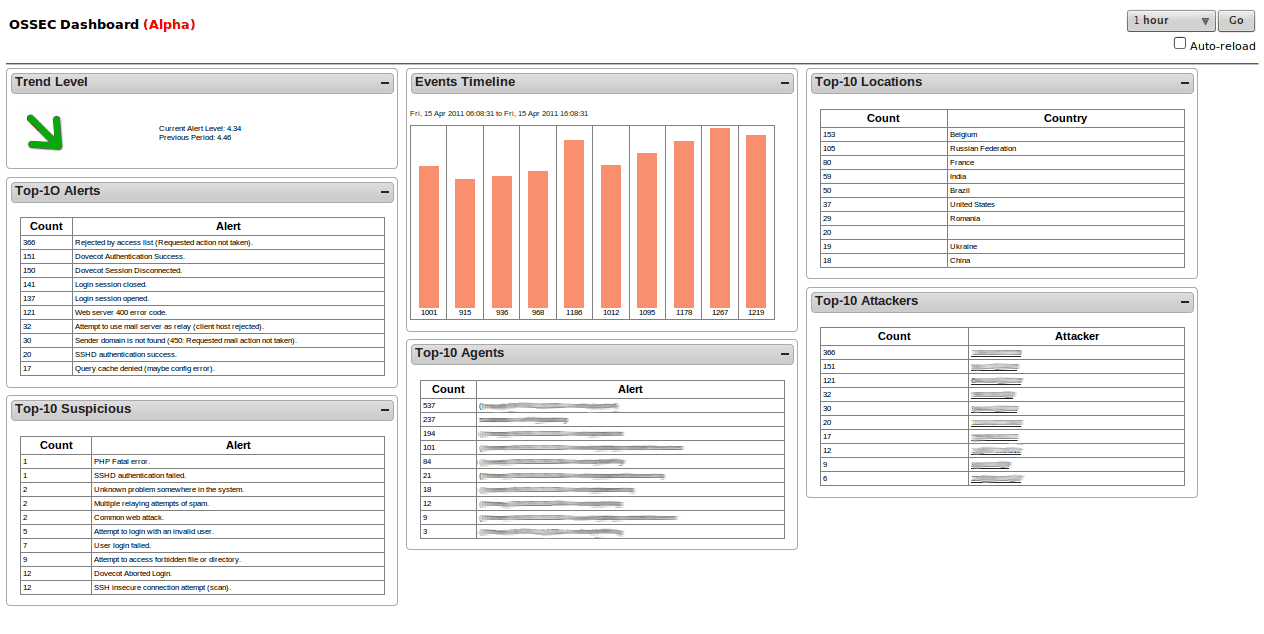

Open Source Security, eller OSSEC, er den desidert ledende open-source vertsbaserteinntrengingsdeteksjonssystem. Produktet eies av Trend Micro, et av de ledende navnene innen IT-sikkerhet og produsent av en av de beste virusbeskyttelsessuitene. Når den er installert på Unix-lignende operativsystemer, fokuserer programvaren først og fremst på logg- og konfigurasjonsfiler. Det lager sjekkesummer av viktige filer og validerer dem med jevne mellomrom, og varsler deg når noe rart skjer. Den vil også overvåke og varsle om alle unormale forsøk på å få rottilgang. På Windows-verter holder systemet også øye med uautoriserte registerendringer som kan være et tegn på skadelig aktivitet.

I kraft av å være et vertsbasert system for inntrengingsdeteksjon, OSSEC må installeres på hver datamaskin du vil beskytte. Imidlertid konsoliderer en sentralisert konsoll informasjon fra hver beskyttede datamaskin for enklere administrasjon. Mens OSSEC konsoll kjører bare på Unix-lignende operativsystemer,en agent er tilgjengelig for å beskytte Windows-verter. Enhver deteksjon vil utløse et varsel som vil vises på den sentraliserte konsollen, mens varsler også blir sendt via e-post.

3. Samhain

Samhain er en annen kjent inntreden av gratis vertdeteksjonssystem. Hovedfunksjonene, fra et IDS-ståsted, er filintegritetskontroll og overvåking / analyse av loggfiler. Det gjør imidlertid mer enn det. Produktet vil utføre rootkit-deteksjon, portovervåking, deteksjon av useriøse SUID-kjørbare filer og av skjulte prosesser. Verktøyet ble designet for å overvåke flere verter som kjører forskjellige operativsystemer samtidig som det ga sentralisert logging og vedlikehold. Men, Samhain kan også brukes som en frittstående applikasjon påen enkelt datamaskin. Programvaren kjører primært på POSIX-systemer som Unix, Linux eller OS X. Den kan også kjøres på Windows under Cygwin, en pakke som tillater å kjøre POSIX-applikasjoner på Windows, selv om bare overvåkingsagenten er testet i den konfigurasjonen.

En av SamhainDen mest unike egenskapen er stealth-modus somlar den løpe uten å bli oppdaget av potensielle angripere. Inntrengere har vært kjent for å raskt drepe deteksjonsprosesser de kjenner igjen så snart de kommer inn i et system før de blir oppdaget, slik at de kan gå upåaktet hen. Samhain bruker steganografiske teknikker for å skjule prosessene sine for andre. Den beskytter også de sentrale loggfilene og konfigurasjonssikkerhetskopiene med en PGP-nøkkel for å forhindre manipulering.

4. Fail2Ban

Fail2Ban er en gratis og åpen kildekodevertreningdeteksjonssystem som også har noen muligheter for forebygging av inntrenging. Programvareverktøyet overvåker loggfiler for mistenkelige aktiviteter og hendelser som mislykkede påloggingsforsøk, utnyttelse av søk osv. Verktøyets standardhandling, hver gang det oppdager noe mistenkelig, er å automatisk oppdatere de lokale brannmurreglene for å blokkere kildens IP-adresse til ondsinnet oppførsel. I virkeligheten er dette ikke ekte inntrengningsforebygging, men snarere et inntrengingsdeteksjonssystem med auto-saneringsfunksjoner. Det vi nettopp beskrev, er verktøyets standardhandling, men alle andre vilkårlige handlinger - for eksempel sende e-postvarsler - kan også konfigureres, slik at det oppfører seg som et mer "klassisk" inntrengingsdeteksjonssystem.

Fail2Ban tilbys med forskjellige forhåndsbygde filtre fornoen av de vanligste tjenestene som Apache, SSH, FTP, Postfix og mange flere. Forebygging, som vi forklarte, utføres ved å modifisere vertens brannmurstabeller. Verktøyet kan fungere med Netfilter, IPtables eller hosts.deny-tabellen til TCP Wrapper. Hvert filter kan knyttes til en eller mange handlinger.

5. ASSISTENT

De Avansert inntrengingsdeteksjonsmiljø, eller ASSISTENT, er et annet gratis vertsinntrengingsdeteksjonssystemDenne fokuserer hovedsakelig på deteksjon av rootkit og sammenligning av filsignaturer. Når du først installerer det, vil verktøyet sammenstille en slags database med administratordata fra systemets konfigurasjonsfiler. Denne databasen kan deretter brukes som en grunnlinje som enhver endring kan sammenlignes og etter hvert rulles tilbake om nødvendig.

ASSISTENT bruker både signaturbasert oganomali-baserte deteksjonsordninger. Dette er et verktøy som kjøres på forespørsel og som ikke er planlagt eller kontinuerlig kjører. Faktisk er dette produktets viktigste ulempe. Siden det er et kommandolinjeverktøy i stedet for å være GUI-basert, kan det opprettes en cron-jobb for å kjøre den med jevne mellomrom. Hvis du velger å kjøre verktøyet ofte - for eksempel en gang hvert minutt - vil du nesten få sanntidsdata og du har tid til å reagere før et inntrengningsforsøk har gått for langt og forårsaket mye skade.

I kjernen, ASSISTENT er bare et data-sammenligningsverktøy, men med hjelpenav noen få eksterne planlagte skript, kan det gjøres om til et ekte HIDS. Husk at dette egentlig er et lokalt verktøy. Det har ingen sentralisert ledelse og ingen fancy GUI.

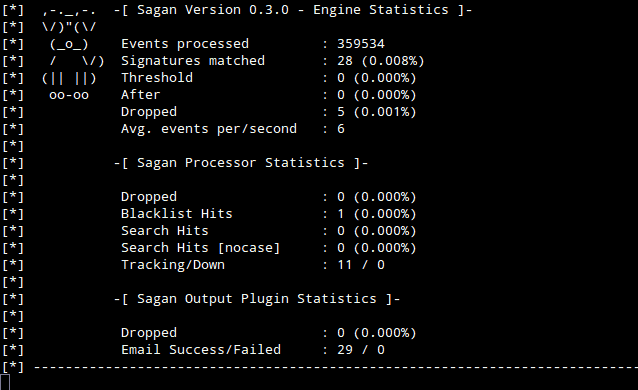

6. Sagan

Sist på listen vår er Sagan, som faktisk er mer et logganalysesystemenn en ekte IDS. Det har imidlertid noen IDS-lignende funksjoner, og det er grunnen til at det fortjener et sted på listen vår. Verktøyet ser lokalt på loggfilene til systemet der det er installert, men det kan også samhandle med andre verktøy. Det kan for eksempel analysere Snorts logger, og effektivt legge til NIDS-funksjonaliteten til Snort til det som egentlig er et HIDS. Det vil ikke bare samhandle med Snort. Sagan kan samhandle med Suricata også, og det er kompatibelt med flere regelbyggingsverktøy som Oinkmaster eller Pulled Pork.

Sagan har også skriptutførelsesfunksjoner som kangjør det til et forebyggende system for forebygging av innbrudd, forutsatt at du utvikler noen saneringsskript. Selv om dette verktøyet sannsynligvis ikke kan brukes som ditt eneste forsvar mot inntrenging, kan det være en flott komponent i et system som kan innlemme mange verktøy ved å korrelere hendelser fra forskjellige kilder.

kommentarer