Tam jest dżungla! Osoby o złych zamiarach są wszędzie i ścigają cię. Cóż, prawdopodobnie nie ty osobiście, ale raczej twoje dane. To nie tylko wirusy, przed którymi musimy chronić, ale wszelkiego rodzaju ataki, które mogą pozostawić twoją sieć i twoją organizację w bardzo trudnej sytuacji. Z powodu rozprzestrzeniania się różnych systemów ochrony, takich jak programy antywirusowe, zapory ogniowe i systemy wykrywania włamań, administratorzy sieci są teraz zalewani informacjami, które muszą skorelować, próbując to zrozumieć. Tutaj przydają się systemy informacji o bezpieczeństwie i zarządzania zdarzeniami (SIEM). Zajmują się większością makabrycznych prac związanych ze zbyt dużą ilością informacji. Aby ułatwić Ci wybór SIEM, przedstawiamy najlepsze narzędzia do zarządzania informacjami i zdarzeniami bezpieczeństwa (SIEM).

Dzisiaj naszą analizę rozpoczynamy od omówienianowoczesna scena zagrożenia. Jak powiedzieliśmy, nie są już tylko wirusami. Następnie postaramy się lepiej wyjaśnić, czym dokładnie jest SIEM i porozmawiać o różnych komponentach tworzących system SIEM. Niektóre z nich mogą być ważniejsze niż inne, ale ich względne znaczenie może być różne dla różnych osób. Na koniec przedstawimy nasz wybór sześciu najlepszych narzędzi do zarządzania informacjami i zdarzeniami bezpieczeństwa (SIEM) i krótko je przeanalizujemy.

Współczesna scena zagrożenia

Bezpieczeństwo komputera było kiedyś tylko wirusemochrona. Ale w ostatnich latach odkryto kilka różnych rodzajów ataków. Mogą przybrać formę ataków typu „odmowa usługi” (DoS), kradzieży danych i wielu innych. I nie pochodzą już tylko z zewnątrz. Wiele ataków pochodzi z sieci. Tak więc, aby uzyskać najlepszą ochronę, opracowano różne rodzaje systemów ochrony. Oprócz tradycyjnego programu antywirusowego i zapory ogniowej mamy teraz na przykład systemy wykrywania włamań i zapobiegania utracie danych (IDS i DLP).

Oczywiście im więcej dodajesz systemów, tym więcejmasz zarządzanie nimi. Każdy system monitoruje określone parametry pod kątem nieprawidłowości i rejestruje je i / lub wyzwala alarmy, gdy zostaną wykryte. Czy nie byłoby miło, gdyby monitorowanie wszystkich tych systemów mogło zostać zautomatyzowane? Co więcej, niektóre rodzaje ataków mogą zostać wykryte przez kilka systemów podczas ich przechodzenia przez różne etapy. Czy nie byłoby znacznie lepiej, gdybyś mógł odpowiedzieć na wszystkie powiązane wydarzenia jako jedno? O to właśnie chodzi w SIEM.

Czym dokładnie jest SIEM?

Nazwa mówi wszystko. Informacje o bezpieczeństwie i zarządzanie zdarzeniami to proces zarządzania informacjami o bezpieczeństwie i zdarzeniami. Konkretnie, system SIEM nie zapewnia żadnej ochrony. Jego głównym celem jest ułatwienie życia administratorom sieci i bezpieczeństwa. Typowy system SIEM naprawdę gromadzi informacje z różnych systemów ochrony i wykrywania, koreluje wszystkie te informacje, łącząc powiązane zdarzenia i reaguje na znaczące zdarzenia na różne sposoby. Często systemy SIEM będą również zawierać pewne formy raportowania i pulpity nawigacyjne.

Niezbędne elementy systemu SIEM

Za każdym razem zajmiemy się bardziej szczegółowymi szczegółamigłówny składnik systemu SIEM. Nie wszystkie systemy SIEM zawierają wszystkie te komponenty i nawet jeśli tak, mogą mieć różne funkcje. Są to jednak najbardziej podstawowe komponenty, które zwykle można znaleźć, w takiej czy innej formie, w dowolnym systemie SIEM.

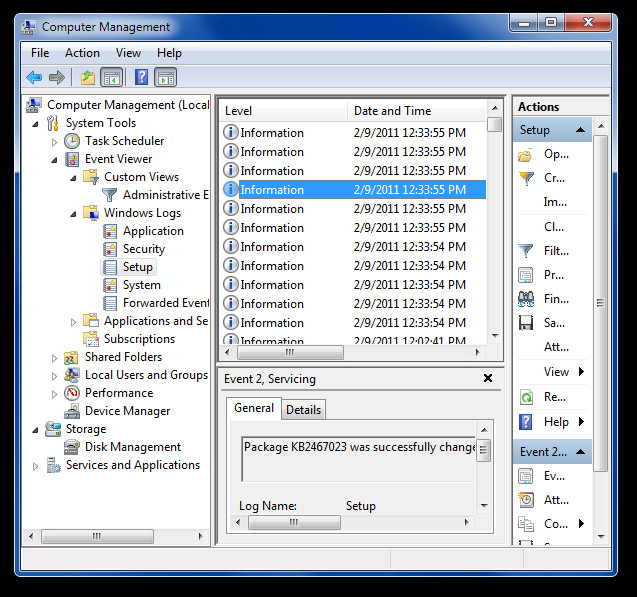

Zbieranie i zarządzanie logami

Najważniejsze jest zbieranie i zarządzanie logamiskładnik wszystkich systemów SIEM. Bez tego nie ma SIEM. System SIEM musi pozyskiwać dane dziennika z różnych źródeł. Może to albo pociągnąć, albo różne systemy wykrywania i ochrony mogą przekazać go do SIEM. Ponieważ każdy system ma swój własny sposób kategoryzowania i rejestrowania danych, do SIEM należy normalizacja danych i ujednolicenie ich niezależnie od źródła.

Po normalizacji często będą rejestrowane danew porównaniu ze znanymi wzorcami ataków, próbując jak najwcześniej rozpoznać złośliwe zachowanie. Dane będą również często porównywane z wcześniej zebranymi danymi, aby pomóc w stworzeniu linii bazowej, która jeszcze bardziej poprawi wykrywanie nieprawidłowej aktywności.

Reakcja na zdarzenie

Po wykryciu zdarzenia należy coś zrobićo tym. O to właśnie chodzi w module reakcji na zdarzenie w systemie SIEM. Reakcja na zdarzenie może przybierać różne formy. W najbardziej podstawowej implementacji na konsoli systemowej zostanie wygenerowany komunikat ostrzegawczy. Często można również generować powiadomienia e-mail lub SMS.

Ale najlepsze systemy SIEM idą o krok dalej iczęsto zainicjuje jakiś proces naprawczy. Znów jest to coś, co może przybierać różne formy. Najlepsze systemy mają kompletny system przepływu pracy reagowania na incydenty, który można dostosować w celu zapewnienia dokładnie takiej odpowiedzi, jakiej oczekujesz. Jak można się spodziewać, reakcja na incydenty nie musi być jednolita, a różne zdarzenia mogą wyzwalać różne procesy. Najlepsze systemy zapewniają pełną kontrolę nad przebiegiem reakcji na incydent.

Raportowanie

Po zebraniu dziennika i zarządzaniu nima na miejscu są systemy reagowania, kolejnym elementem, którego potrzebujesz, jest raportowanie. Być może jeszcze tego nie wiesz, ale będziesz potrzebować raportów. Wyższe kierownictwo będzie musiało przekonać się, że ich inwestycja w system SIEM przynosi efekty. Możesz także potrzebować raportów do celów zgodności. Zgodność ze standardami takimi jak PCI DSS, HIPAA lub SOX można ułatwić, gdy system SIEM może generować raporty zgodności.

Raporty mogą nie być rdzeniem systemu SIEMale nadal jest to jeden niezbędny element. Często raportowanie będzie głównym czynnikiem różnicującym konkurencyjne systemy. Raporty są jak cukierki, nigdy nie możesz mieć ich zbyt wiele. I oczywiście najlepsze systemy pozwolą Ci tworzyć niestandardowe raporty.

Deska rozdzielcza

Wreszcie, pulpit będzie twójokno do statusu twojego systemu SIEM. I może być nawet wiele pulpitów nawigacyjnych. Ponieważ różne osoby mają różne priorytety i zainteresowania, idealny pulpit nawigacyjny dla administratora sieci będzie inny niż administrator zabezpieczeń. A dyrektor wykonawczy również będzie potrzebował zupełnie innego.

Chociaż nie możemy ocenić systemu SIEM przezliczba dostępnych pulpitów nawigacyjnych, musisz wybrać taki, który zawiera wszystkie potrzebne pulpity nawigacyjne. Jest to zdecydowanie coś, o czym warto pamiętać, oceniając dostawców. I podobnie jak w przypadku raportów, najlepsze systemy pozwolą Ci zbudować niestandardowe pulpity nawigacyjne według własnych upodobań.

Nasze 6 najlepszych narzędzi SIEM

Istnieje wiele systemów SIEM. O wiele za dużo, aby móc je tutaj przejrzeć. Przeszukaliśmy rynek, porównaliśmy systemy i stworzyliśmy listę sześciu najlepszych narzędzi do zarządzania informacjami i zarządzania bezpieczeństwem (SIEM). Podajemy je w kolejności preferencji i krótko je przejrzymy. Ale pomimo ich zamówienia, wszystkie sześć to doskonałe systemy, które możemy polecić tylko dla ciebie.

Oto nasze 6 najlepszych narzędzi SIEM

- Menedżer dzienników i zdarzeń SolarWinds

- Splunk Enterprise Security

- RSA NetWitness

- ArcSight Enterprise Security Manager

- McAfee Enterprise Security Manager

- IBM QRadar SIEM

1. Menedżer dzienników i zdarzeń SolarWinds (BEZPŁATNY 30-DNIOWY PRÓBNY)

SolarWinds to popularna nazwa w sieciświat monitorowania. Ich flagowy produkt, Network Performance Monitor, jest jednym z najlepszych dostępnych narzędzi monitorowania SNMP. Firma znana jest również z wielu bezpłatnych narzędzi, takich jak kalkulator podsieci lub serwer SFTP.

Narzędzie SIEM, Menedżer dzienników i zdarzeń SolarWinds(LEM) najlepiej opisać jako podstawowy system SIEM. Ale jest to prawdopodobnie jeden z najbardziej konkurencyjnych systemów podstawowych na rynku. SolarWinds LEM ma wszystko, czego można oczekiwać od systemu SIEM. Ma doskonałe funkcje długiego zarządzania i korelacji oraz imponujący silnik raportowania.

Jeśli chodzi o funkcje reakcji na zdarzenie narzędzia, to onenie pozostawiaj nic do życzenia. Szczegółowy system reagowania w czasie rzeczywistym będzie aktywnie reagować na każde zagrożenie. A ponieważ opiera się na zachowaniu, a nie na podpisie, jesteś chroniony przed nieznanymi lub przyszłymi zagrożeniami.

Ale pulpit nawigacyjny tego narzędzia jest prawdopodobnie najlepszykapitał. Dzięki prostemu projektowi nie będziesz mieć problemów z szybkim wykrywaniem anomalii. Począwszy od około 4 500 USD, narzędzie to jest więcej niż przystępne. A jeśli chcesz go wypróbować, możesz pobrać bezpłatną, w pełni funkcjonalną 30-dniową wersję próbną.

2. Splunk Enterprise Security

Prawdopodobnie jeden z najpopularniejszych systemów SIEM,Splunk Enterprise Security - lub Splunk ES, jak się często nazywa - jest szczególnie znany ze swoich możliwości analitycznych. Splunk ES monitoruje dane twojego systemu w czasie rzeczywistym, szukając luk w zabezpieczeniach i oznak nieprawidłowej aktywności.

Reakcja bezpieczeństwa to kolejna mocna strona Splunk ESgarnitury. System wykorzystuje to, co Splunk nazywa Adaptive Response Framework (ARF), który integruje się ze sprzętem ponad 55 dostawców zabezpieczeń. ARF wykonuje automatyczną reakcję, przyspieszając ręczne zadania. To pozwoli ci szybko zdobyć przewagę. Dodaj do tego prosty i przejrzysty interfejs użytkownika, a otrzymasz zwycięskie rozwiązanie. Inne interesujące funkcje obejmują funkcję Notables, która pokazuje alerty konfigurowalne przez użytkownika oraz Asset Investigator do oznaczania złośliwych działań i zapobiegania dalszym problemom.

Splunk ES jest naprawdę produktem klasy korporacyjneji pochodzi z ceną korporacyjną. Nie możesz nawet uzyskać informacji o cenach ze strony internetowej Splunk. Aby uzyskać cenę, musisz skontaktować się z działem sprzedaży. Pomimo swojej ceny jest to świetny produkt i możesz skontaktować się ze Splunk i skorzystać z bezpłatnego okresu próbnego.

3. RSA NetWitness

Od roku 20016 NetWitness koncentruje się na produktachwspieranie „głębokiej świadomości sytuacyjnej sieci w czasie rzeczywistym i sprawnej reakcji sieci”. Po przejęciu przez EMC, która następnie połączyła się z Dellem, działalność Newitness jest teraz częścią oddziału korporacji RSA. A to dobra wiadomość RSA to znana nazwa w dziedzinie bezpieczeństwa.

RSA NetWitness jest idealny dla organizacji poszukującychkompletne rozwiązanie do analizy sieci. Narzędzie zawiera informacje o Twojej firmie, które pomagają w ustalaniu priorytetów alertów. Według RSA system „gromadzi dane w większej liczbie punktów przechwytywania, platform obliczeniowych i źródeł analizy zagrożeń niż inne rozwiązania SIEM”. Istnieje również zaawansowane wykrywanie zagrożeń, które łączy analizę behawioralną, techniki analizy danych i inteligencję zagrożeń. I wreszcie, zaawansowany system reagowania oferuje funkcje aranżacji i automatyzacji, aby pomóc pozbyć się eliminacji zagrożeń, zanim wpłyną one na Twój biznes.

Jedną z głównych wad RSA NetWitness jestże nie jest najłatwiejszy w użyciu i konfiguracji. Dostępna jest jednak wyczerpująca dokumentacja, która może pomóc w konfiguracji i użytkowaniu produktu. To kolejny produkt klasy korporacyjnej. Aby uzyskać informacje o cenach, musisz skontaktować się z działem sprzedaży.

4. ArcSight Enterprise Security Manager

ArcSight Enterprise Security Manager pomagaidentyfikuj i ustalaj priorytety zagrożeń bezpieczeństwa, organizuj i śledź działania reagowania na incydenty oraz upraszczaj czynności audytu i zgodności. Wcześniej sprzedawany pod marką HP, teraz połączył się z Micro Focus, kolejną spółką zależną HP.

Przebywając od ponad piętnastu lat,ArcSight to kolejne niezwykle popularne narzędzia SIEM. Kompiluje dane dziennika z różnych źródeł i przeprowadza szczegółową analizę danych w poszukiwaniu oznak złośliwej aktywności. Aby ułatwić szybką identyfikację zagrożeń, możesz wyświetlić wyniki analizy real0tme.

Oto podsumowanie głównych funkcji produktów. Posiada potężną rozproszoną korelację danych w czasie rzeczywistym, automatyzację przepływu pracy, koordynację bezpieczeństwa oraz treści bezpieczeństwa oparte na społeczności. Enterprise Security Manager integruje się również z innymi produktami ArcSight, takimi jak ArcSight Data Platform i Event Broker lub ArcSight Investigate. Jest to kolejny produkt klasy korporacyjnej - podobnie jak prawie wszystkie wysokiej jakości narzędzia SIEM - wymagający skontaktowania się z zespołem sprzedaży ArcSight w celu uzyskania informacji o cenach.

5. McAfee Enterprise Security Manager

McAfee to z pewnością kolejne nazwisko domowe wprzemysł bezpieczeństwa. Jest jednak bardziej znany z produktów do ochrony przed wirusami. Menedżer bezpieczeństwa Enterprise to nie tylko oprogramowanie. To właściwie urządzenie. Możesz uzyskać go w formie wirtualnej lub fizycznej.

Pod względem możliwości analitycznychMcAfee Enterprise Security Manager jest przez wielu uważany za jedno z najlepszych narzędzi SIEM. System zbiera logi z szerokiej gamy urządzeń. Jeśli chodzi o możliwości normalizacji, jest również na najwyższym poziomie. Mechanizm korelacji z łatwością kompiluje różne źródła danych, ułatwiając wykrywanie zdarzeń związanych z bezpieczeństwem

Prawdę mówiąc, rozwiązanie McAfee to coś więcejniż tylko Enterprise Security Manager. Aby uzyskać kompletne rozwiązanie SIEM, potrzebujesz również Enterprise Log Manager i Event Receiver. Na szczęście wszystkie produkty mogą być pakowane w jednym urządzeniu. Dla tych z Was, którzy mogą chcieć wypróbować produkt przed jego zakupem, dostępna jest bezpłatna wersja próbna.

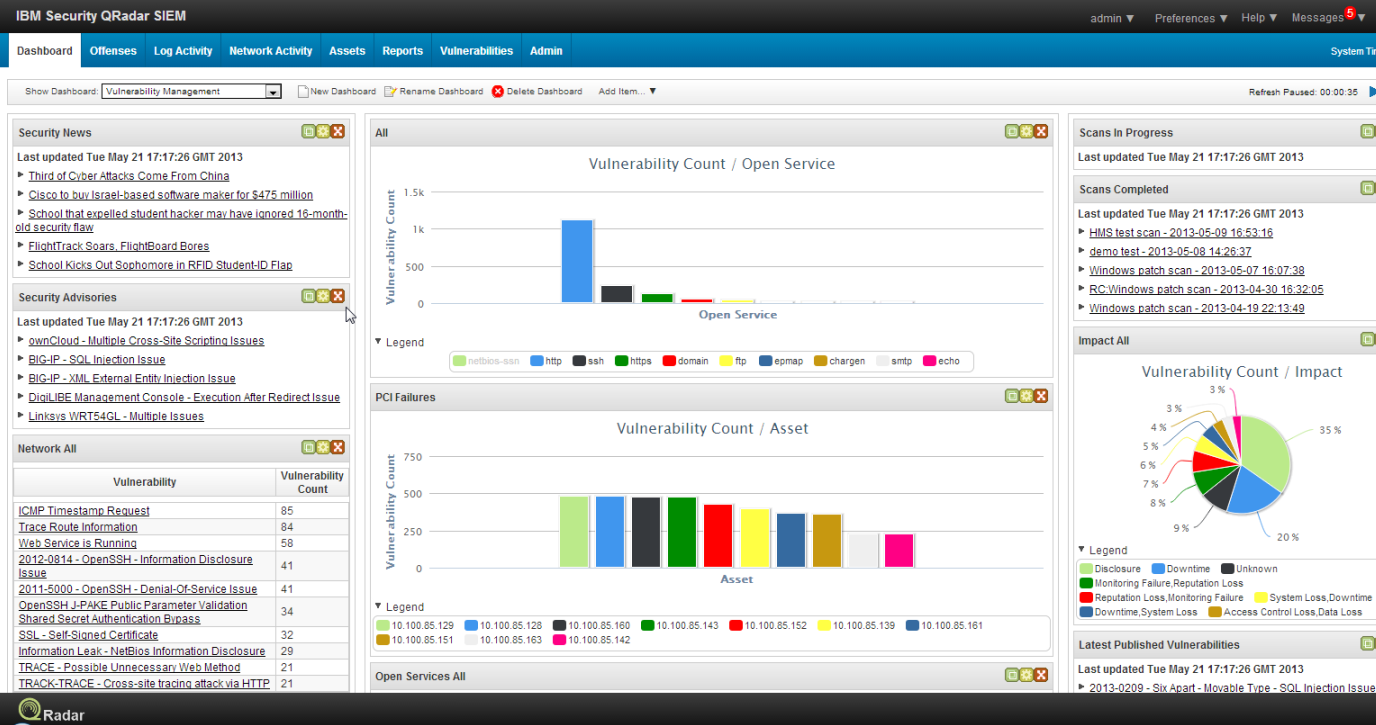

6. IBM QRadar

IBM, prawdopodobnie najbardziej znana nazwa w branży ITbranży udało się stworzyć rozwiązanie SIEM, IBM QRadar jest jednym z najlepszych produktów na rynku. Narzędzie umożliwia analitykom bezpieczeństwa wykrywanie anomalii, odkrywanie zaawansowanych zagrożeń i usuwanie fałszywych alarmów w czasie rzeczywistym.

IBM QRadar oferuje pakiet zarządzania logami i danymifunkcje gromadzenia, analizy i wykrywania włamań. Razem pomagają utrzymać infrastrukturę sieciową w działaniu. Istnieją również analizy modelowania ryzyka, które mogą symulować potencjalne ataki.

Niektóre z kluczowych funkcji QRadar obejmują tę możliwośćwdrożyć rozwiązanie lokalnie lub w środowisku chmurowym. Jest to rozwiązanie modułowe, które umożliwia szybkie i niedrogie zwiększenie pojemności magazynowej mocy obliczeniowej. System wykorzystuje wiedzę wywiadowczą IBM X-Force i bezproblemowo integruje się z setkami produktów IBM i innych producentów.

IBM będąc IBM, możesz oczekiwać, że zapłacisz wyższą cenę za ich rozwiązanie SIEM. Ale jeśli potrzebujesz jednego z najlepszych narzędzi SIEM na rynku, QRadar może być bardzo wart inwestycji.

Podsumowując

Jedyny problem, który ryzykujesz podczas zakupównajlepszym narzędziem do monitorowania informacji o zdarzeniach i bezpieczeństwie (SIEM) jest mnóstwo doskonałych opcji. Właśnie wprowadziliśmy najlepszą szóstkę. Wszystkie są doskonałym wyborem. Wybór, który wybierzesz, będzie w dużej mierze zależał od twoich dokładnych potrzeb, budżetu i czasu, który chcesz poświęcić na jego skonfigurowanie. Niestety, początkowa konfiguracja jest zawsze najtrudniejsza i w tym przypadku może się nie udać, jeśli narzędzie SIEM nie zostanie odpowiednio skonfigurowane, nie będzie w stanie poprawnie wykonać swojej pracy.

Tekst 50 - 2300

Komentarze