Chociaż można całkowicie zablokować Twoją tożsamość w Internecie, sposób, w jaki większość ludzi korzysta z Internetu, naraża ich na bardzo trudne śledzenie i śledzenie przez osoby trzecie. Zainstalowanie VPN na twoich urządzeniach jest najważniejszym krokiem do odzyskania twojej anonimowości. W tym artykule pokażemy Ci najlepsze VPN, aby pozostać całkowicie ukrytym w Internecie.

Za każdym razem, gdy korzystasz z Internetu, nadajesz swojedane osobowe dla świata. Szczegóły dotyczące Twojego urządzenia, Twojej lokalizacji, a nawet Twojej tożsamości mogą być powiązane z każdym pakietem informacji opuszczającym komputer. Dane te mogą być rejestrowane i sprzedawane przez dostawców usług internetowych, a nawet przechwytywane przez hakerów. Agencje rządowe muszą także wziąć pod uwagę masowy nadzór cyfrowy, który może być wyjątkowo agresywny, jeśli chodzi o wykrywanie danych osobowych.

Jeśli prywatność jest poważnym problemem, lub po prostu potrzebujeszaby zachować swoją tożsamość i lokalizację w tajemnicy, musisz podjąć kroki, aby pozostać całkowicie ukrytym w sieci. Istnieje niezliczona ilość rzeczy, które możesz zrobić, które dodają lub odejmują anonimowość od twoich działań, niektóre bardziej skuteczne niż inne. Postępuj zgodnie z poniższym przewodnikiem, aby dowiedzieć się, jak możesz zablokować swoją tożsamość i ukryć się podczas korzystania z Internetu.

Jak uzyskać DARMOWĄ sieć VPN na 30 dni

Jeśli potrzebujesz na przykład sieci VPN na krótki czas podczas podróży, możesz bezpłatnie otrzymać naszą najwyżej sklasyfikowaną sieć VPN. ExpressVPN obejmuje 30-dniową gwarancję zwrotu pieniędzy. Będziesz musiał zapłacić za subskrypcję, to fakt, ale pozwala pełny dostęp przez 30 dni, a następnie anulujesz w celu uzyskania pełnego zwrotu pieniędzy. Ich polityka anulowania bez zadawania pytań jest zgodna z jej nazwą.

Co Cię identyfikuje online?

Podczas surfowania może się wydawać, że jesteś samInternet, ale w rzeczywistości wszystko, co robisz, jest oglądane i nagrywane. Klikane strony internetowe przechowują szczegółowe informacje o każdym odwiedzającym, dostawcy usług internetowych monitorują i przechowują dzienniki wszystkich swoich użytkowników, a nawet wtyczki i systemy operacyjne gromadzą i udostępniają informacje o twoich codziennych nawykach. Bardzo trudno jest pozostać całkowicie ukrytym w sieci. Poniżej znajduje się tylko kilka najczęstszych sposobów, w jakie osoby trzecie mogą śledzić Twoją aktywność w Internecie.

adres IP - Najłatwiejszy i najdokładniejszy sposóbidentyfikacja osoby online polega na podążaniu szlakiem pozostawionym przez jej adres IP. Każde urządzenie otrzymuje unikalny adres IP w momencie zalogowania się do Internetu. Ten adres jest powiązany z każdym obsługiwanym przez niego fragmentem danych, od prostych stron internetowych po strumienie wideo, e-maile i inne. Zbieranie i śledzenie tych informacji jest alarmująco łatwe, zwłaszcza że lokalny usługodawca prowadzi dzienniki.

Odcisk palca przeglądarki - Bardziej złożona, ale równie przerażająca metodaśledzenia online polega na pobieraniu odcisków palców w przeglądarce użytkownika. To porównuje punkty danych, takie jak rozdzielczość ekranu, język, typ i wersja przeglądarki, strefa czasowa, wtyczki i inne, rzeczy, które większość przeglądarek chętnie udostępnia każdej witrynie, która o to poprosi. Można to wykorzystać do oddzielenia jednostki od mas, szczególnie jeśli używasz mniej popularnych wtyczek lub kompilacji przeglądarki.

Ciasteczka - Jedną z najwcześniejszych form śledzenia online jestskromny plik cookie przeglądarki. Są to zasadniczo małe pliki wysyłane przez witryny internetowe, które są przechowywane na Twoim urządzeniu i służą do śledzenia, gdzie byłeś i dokąd się udajesz po wyjściu. Pliki cookie służą do dostosowywania reklam w witrynach, dlatego nagle zaczniesz widzieć banery reklamowe na buty po kilku dniach od wyszukania butów w Google.

Media społecznościowe - Ludzie rozdają niespotykaną dotąd ilośćdane osobowe zarówno świadomie, jak i dobrowolnie. Instagram, Facebook, Twitter i inne serwisy społecznościowe są wypełnione ludźmi, którzy robią zdjęcia swoim posiłkom, popisują się zdjęciami z wakacji i robią selfie we wszystkich odwiedzanych miejscach. Nawet pobieżne spojrzenie na czyjeś konto na Facebooku może dostarczyć mnóstwo danych osobowych, z których wszystkie zostały celowo opublikowane, a nie skradzione.

ZWIĄZANE Z: Jakie sieci VPN działają w Chinach bez wad?

Chroń swoją tożsamość i ukryj swoje IP za pomocą VPN

Pierwsza linia obrony w utrzymaniu onlinetożsamość prywatna to korzystanie z VPN. Wirtualne sieci prywatne pobierają dane opuszczające komputer i szyfrują je, pakując każdy pakiet w pomieszany kod, który uniemożliwia jego odczytanie. Tylko Twój komputer i sieć VPN mają klucze do odszyfrowania, co sprawia, że dostawcy usług internetowych i hakerzy danych prawie nie mogą zobaczyć Twojej aktywności, nawet jeśli jest ona zapisana w pliku dziennika.

Inną rzeczą, jaką robią VPN, jest zapewnienie nowego adresu IPadres. Zaszyfrowany ruch przechodzi z komputera do lokalnego usługodawcy, a następnie do sieci VPN. VPN usuwa dane identyfikujące dane i przypisuje im nowy adres IP powiązany z ich komputerami, a nie lokalnym dostawcą usług internetowych. Sieć VPN obsługuje następnie pozostałą część transakcji i zwraca dane do komputera, na którym zostały ostatecznie odszyfrowane.

Korzystanie z VPN jest o wiele łatwiejsze niż myślisz. Wszystko, co musisz zrobić, to znaleźć renomowaną usługę, zapisać się na niedrogi plan, a następnie uruchomić oprogramowanie za każdym razem, gdy będziesz online. Na rynku dostępne są setki sieci VPN z wieloma mocnymi i słabymi stronami do porównania i kontrastowania. Uprościliśmy ten proces nieco łatwiej i wybraliśmy dwie z najbardziej ukierunkowanych na prywatność sieci VPN, pokazane poniżej. Oba są świetnymi punktami wyjścia, które pomogą ci całkowicie ukryć się w Internecie.

Najlepsze VPN dla zachowania anonimowości

1. ExpressVPN

ExpressVPN ma jedną z największych sieci serwerów, z ponad 3000 serwerów w 94 krajach, z dużą ilością adresów IP do wyboru.

Są one znane jako najbardziej niezawodny VPN doodblokuj dostęp do Netflix z dowolnego miejsca. Ich polityka prywatności zapewnia użytkownikom bezpieczeństwo dzięki ścisłemu zerowaniu (brak dzienników aktywności i brak dzienników połączeń), ochrona przed wyciekiem DNS i przełącznik zabijania dla aplikacji komputerowej. I nie ma żadnych ograniczeń przepustowości ani typów plików.

Obsługa czatu na żywo przez całą dobę i fakt, że zapewniają one 30-dniową gwarancję zwrotu pieniędzy na wszystkie plany, sprawiają, że ExpressVPN jest najlepszą usługą do wyboru.

Przeczytaj naszą pełną recenzję ExpressVPN.

- Odblokowuje US Netflix, BBC iPlayer i inne usługi przesyłania strumieniowego

- 94 kraje, ponad 3000 serwerów

- Szyfrowanie AES-256 na poziomie rządowym

- Surowe zasady braku dzienników dotyczące danych osobowych

- Dostępna obsługa czatu na żywo.

- Nieco droższy niż niektóre inne opcje.

2. NordVPN

NordVPN ma jedne z najlepszych polityk prywatności wrynek VPN. Na uwagę zasługuje całkowity zakaz wszelkiego rodzaju dzienników, od ruchu po przepustowość, adresy IP, a nawet znaczniki czasu. Żadne twoje dane nigdy nie są przechowywane na serwerach NordVPN, co pozwala pozostać ukrytym nawet w najbardziej ekstremalnych okolicznościach. Firma popiera tę wspaniałą politykę za pomocą 2048-bitowego szyfrowania SSL na wybranych serwerach i pozwala na płatności bitcoinami dla jeszcze silniejszej anonimowości.

Niektóre inne wspaniałe funkcje NordVPN:

- Obsługa aplikacji niestandardowych dla wszystkich głównych systemów operacyjnych, w tym smartfonów i tabletów z Androidem i iOS

- Duże prędkości połączenia, nieograniczona przepustowość i brak ograniczeń w ruchu P2P i torrentach

- Ogromna i stale rozwijająca się sieć z ponad 5200 serwerami w 60 różnych krajach

- Jurysdykcja w przyjaznym dla prywatności kraju Panamy.

Przeczytaj naszą pełną recenzję NordVPN.

- Odblokowuje amerykański serwis Netflix

- Większość serwerów VPN z różnymi adresami IP

- 2048-bitowe klucze SSL i ochrona przed wyciekiem DNS

- Nie zachowuje żadnych metadanych podczas przeglądania

- Obsługa czatu na żywo jest dostępna.

- Niektóre serwery mogą być powolne i zawodne

- Aplikacje mogą być nieco kłopotliwe w użyciu.

3. VyprVPN

VyprVPN atakuje problem prywatności z wielu powodówkąty. Firma jest właścicielem i operatorem całej sieci serwerów, ponad 700 w 70 różnych krajach. Oznacza to, że osoby trzecie nigdy nie mają dostępu do sieci, a także oznacza, że VyprVPN może dostosować sprzęt i oprogramowanie do ich dokładnych specyfikacji. Silnie obowiązuje zerowy ruch i zerowe rejestrowanie żądań DNS, podobnie jak wyjątkowa technologia Chameleon firmy, która szyfruje metadane w celu zapewnienia jeszcze większej prywatności w Internecie.

Inne wspaniałe funkcje VyprVPN:

- Bez ograniczeń przepustowości, bez monitorowania ruchu i bez ograniczeń dla P2P lub torrentów.

- Obsługa szerokiej gamy systemów operacyjnych, w tym komputerów stacjonarnych i smartfonów.

- Ekskluzywna technologia Chameleon pomaga pokonać bloki Netflix i dławienie ISP.

Przeczytaj naszą pełną recenzję VyprVPN.

Użyj przeglądarki Tor, aby pozostać ukrytym online

Jeden z najbardziej skutecznych sposobów na utrzymanie twojegotożsamość ukryta w Internecie ma na celu wykorzystanie sieci Tor. Tor działa przy użyciu routingu cebulowego do kapsułkowania danych w wielu warstwach szyfrowania i przepuszczania ich przez szereg węzłów komputerowych. Każdy węzeł usuwa warstwę szyfrowania, aby odsłonić następny adres docelowy. Po odszyfrowaniu ostatniej warstwy dane zostaną wysłane do miejsca docelowego, nie pozostawiając śladu pochodzenia ani ścieżki przez sieć.

Wiele różnych programów korzysta zSieć Tor, ale najbardziej popularna jest przeglądarka Tor. Ten program działa jak każda zwykła przeglądarka internetowa, tylko zamiast wysyłania surowych danych przez Internet, szyfruje wszystko i wysyła je przez sieć Tor.

POWIĄZANE CZYTANIE: Najlepsze VPN dla Tora

Metoda Tora jest niezwykle przydatna do ukrywania sięTwoja lokalizacja i tożsamość, ale ma kilka wad. Po pierwsze, korzystanie z przeglądarki Tor oznacza rezygnację z wielu zwyczajów przeglądania. Większość filmów i wtyczek multimedialnych jest wyłączona w Torze, ponieważ są one z natury niezabezpieczonymi technologiami, które mogą udostępniać dane bez Twojej wiedzy. Utrudnia to całkowite przełączenie się na przeglądarkę Tor do codziennych zadań, choć nadal jest wykonalna jako tymczasowy środek do wrażliwych działań.

Inną poważną wadą sieci Tor jest tojest niesamowicie wolny. Całe szyfrowanie i przekazywanie węzłów zajmuje dużo czasu, co powoduje bardzo długi czas ładowania nawet dla podstawowych stron internetowych. Jest to przełom dla większości zwykłych użytkowników Internetu, ale jeśli chcesz uzyskać dostęp do głębokiej sieci lub ciemnej sieci lub chcesz całkowicie się ukryć w sieci, jest to zło konieczne.

- Jak korzystać z Tora: przewodnik dla początkujących

Użyj systemu operacyjnego na żywo, aby pozostać ukrytym w Internecie

Jeden z kluczy do zachowania tajemnicyw Internecie ma uniemożliwić dotarcie jakichkolwiek danych osobowych do Twojego urządzenia. Jeśli danych tam nie ma, nie można ich udostępnić. W połączeniu z usługą anonimizacji, taką jak Tor lub VPN (lub obie), ukryjesz również szczegóły dotyczące swojej lokalizacji i sprzętu, co daje niesamowitą prywatność.

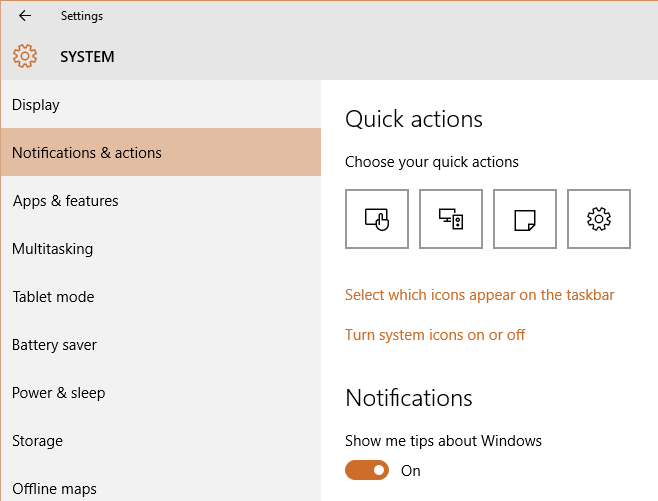

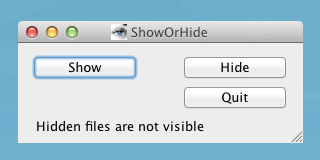

Twój system operacyjny zawiera wiele osobistychinformacje, nawet jeśli nie zdajesz sobie z tego sprawy. Windows i MacOS są szczególnie kiepskie w przechowywaniu szczegółów, które mogą służyć do identyfikacji. Linux lepiej oddziela użytkownika od urządzenia, ale dla prawdziwej prywatności potrzebujesz systemu operacyjnego na żywo. System operacyjny na żywo to świeża, nigdy wcześniej nie używana instalacja Linuksa, która działa z dysku DVD, karty SD lub pamięci USB. Zaletą jest to, że żadne dane nie będą przechowywane na komputerze, do którego podłączony jest system operacyjny, dzięki czemu można korzystać z komputerów publicznych bez obawy o rezygnację z tożsamości lub lokalizacji.

TailsOS to złoty standard ochrony prywatnościaktywne systemy operacyjne. Jest lekki i łatwy w użyciu, tak jak każda inna współczesna dystrybucja Linuksa, i jest wyposażony w przeglądarkę Tor Browser i garść wtyczek zorientowanych na prywatność. Dodaj ogony do pamięci USB lub DVD i możesz podłączyć ją do dowolnego komputera i uzyskać dostęp do Internetu, pozostając całkowicie ukryty.

TailsOS jest darmowy do pobrania, ale musisz go trochę popracować, aby go uruchomić za pierwszym razem. Postępuj zgodnie z instrukcjami poniżej, aby pobrać, zainstalować i używać Tails.

- Użyj przeglądarki internetowej, aby pobrać Tails OS.

- Uruchom instalatora Tails i postępuj zgodnie z instrukcjami wyświetlanymi na ekranie.

- Uruchom ponownie komputer i uruchom bezpośrednio w systemie operacyjnym Tails.

- Wprowadź dane Wi-Fi lub połączenia, aby uzyskać dostęp do Internetu.

- Otwórz Tor (dołączony do pobrania Tails) i przeglądaj sieć prywatnie.

Jak usunąć się z Internetu

Nie możesz pozostać ukryty, jeśli już go maszsilna obecność w Internecie. Media społecznościowe, stare posty na blogach, katalogi i inne ukryte witryny mogą przechowywać dane o Tobie przez dziesięciolecia, jeśli nie dłużej. Musisz zlokalizować każde z tych źródeł i ręcznie usunąć informacje z każdego z nich. Może to być długi i pracochłonny proces, ale jest to najlepszy sposób, aby ukryć się w Internecie.

Krok 1: Zamknij swoje konta w mediach społecznościowych

Każde konto w mediach społecznościowych, na które się zarejestrowałeś,nawet jeśli go nigdy nie użyjesz, musisz go zamknąć. W większości przypadków na stronie ustawień witryny znajdziesz opcję „usuń konto”. Jeśli nie, usuń wszystkie posty, wypełnij stronę profilu fałszywymi danymi, a następnie skontaktuj się z obsługą klienta i poproś o usunięcie konta.

Krok 2: Wyszukaj siebie

Wpisz swoje imię i nazwisko w kilku głównych wyszukiwarkachi zobacz co się pojawi. Możesz znaleźć stare blogi, o których zapomniałeś, roboty indeksujące, które odebrały twoje imię, a nawet artykuły na stronach z wiadomościami lub blogach osobistych, które wspominają o Tobie. Aby poprosić o usunięcie, musisz skontaktować się z właścicielem każdego z tych źródeł.

Krok 3: Usuń swoje konto e-mail

Adresy e-mail są często pierwszym linkiemidentyfikacja osoby i śledzenie jej w Internecie. Główni dostawcy poczty e-mail zawsze dają Ci możliwość wyłączenia i usunięcia konta, wszystko, co musisz zrobić, to znaleźć stronę ustawień i bezpieczeństwa i rozpocząć proces. Możesz także usunąć swoje konto Gmail bez większych problemów. Jeśli absolutnie musisz mieć adres e-mail, zarejestruj konto w ProtonMail, zaszyfrowanej usłudze e-mail, ale nie używaj swojego prawdziwego imienia i nazwiska ani danych osobowych.

Krok 4: Przestań używać kart kredytowych i PayPal

Płatności online za pomocą kart kredytowych lub usługjak PayPal, pozostawiają za sobą niezwykle szczegółowy szlak. Nawet małe zakupy mogą dać wiele informacji, w tym imię i nazwisko oraz adres domowy. Jeśli chcesz pozostać ukryty, przełącz się na zdecentralizowaną kryptowalutę, taką jak bitcoin.

Wskazówki i porady, jak pozostać ukrytym w Internecie

Nawet jeśli podejmiesz wszystkie środki ostrożności wymienione powyżej,jeśli utrzymają się niebezpieczne nawyki, mogą natychmiast zniszczyć Twoją prywatność w Internecie. Kultywowanie nowego stanu umysłu jest najlepszym sposobem na pozostanie w ukryciu. Poniżej przedstawiono niektóre typowe pułapki, a także dodatkowe rzeczy, które możesz zrobić, aby zachować swoją anonimowość w Internecie.

Używaj wtyczek do przeglądarki zorientowanych na prywatność - Podczas gdy wtyczki mogą wprowadzać nowe zagrożeniaTwoja tożsamość, właściwe, mogą pomóc ci pozostać w ukryciu. Privacy Badger to świetny początek, ponieważ usuwa szkodliwe skrypty i kod śledzenia, które mogą śledzić Cię w Internecie. A HTTPS Everywhere zmusza wiele stron internetowych do korzystania z protokołu HTTPS, który szyfruje informacje, aby zachować ich prywatność.

Tryb prywatny nie ukrywa Cię - Nowoczesne przeglądarki mają tryb incognito lub prywatnytryb, który pozwala surfować bez pozostawiania śladu. Niestety nie dotyczy to tylko Internetu, tylko urządzenia lokalnego. Tryb incognito po prostu ukrywa Twoje działania poza historią przeglądarki, co jest dobre dla lokalnej prywatności, ale nie pomaga w ogóle w przypadku problemów z Internetem.

Darmowe VPN mogą być niebezpieczne - Darmowe VPN są wszędzie i takobiecuj wszystko, od nieograniczonej przepustowości po niesamowite szyfrowanie bez żadnych kosztów. Prawda jest taka, że wiele z tych usług przechowuje i sprzedaje dane generowane przez ich użytkowników, przekazując informacje o przeglądaniu stronom trzecim bez Twojej zgody. Nigdy nie wiesz, gdzie kończą się twoje informacje dzięki darmowej sieci VPN, dlatego powinieneś trzymać się niezawodnych płatnych usług.

Jak uzyskać DARMOWĄ sieć VPN na 30 dni

Jeśli potrzebujesz na przykład sieci VPN na krótki czas podczas podróży, możesz bezpłatnie otrzymać naszą najwyżej sklasyfikowaną sieć VPN. ExpressVPN obejmuje 30-dniową gwarancję zwrotu pieniędzy. Będziesz musiał zapłacić za subskrypcję, to fakt, ale pozwala pełny dostęp przez 30 dni, a następnie anulujesz w celu uzyskania pełnego zwrotu pieniędzy. Ich polityka anulowania bez zadawania pytań jest zgodna z jej nazwą.

Komentarze