Para alguém sério sobre o anonimato da Internet eprivacidade, o projeto Tor não seria um novo nome. É uma das poucas técnicas / métodos existentes no mercado que fornecem anonimato no sentido real da palavra, fornecendo acesso seguro e quase não rastreável aos locais da Internet por meio de camadas e camadas de roteamento. No entanto, muitos usuários ficam confusos com a terminologia usada em tais discussões ou não estão cientes do que realmente é o projeto Tor. Neste artigo, tentarei explicar da maneira mais simples possível o que é o projeto Tor, como ele funciona e por que você deve usá-lo.

O QUE É TOR?

O projeto Tor e todos os softwares associados são de código aberto e a rede é gratuita.

ASSIM, Cebola ROUTING, hein?

Sim, você está lendo certo, é chamado Roteamento de cebola na realidade. A tecnologia por trás do roteamento de cebola envolve vários roteadores de retransmissão que apenas conhecem a localização ou o endereço da Internet do último roteador conectado e nada por trás dele. Tudo o que eles recebem é o local do remetente imediato com uma mensagem criptografada informando ao roteador de retransmissão o endereço do próximo nó. Esses roteadores de retransmissão são executados por voluntários em vários locais e, como nenhum roteador intermediário (chamado de Tor ou nós Onion) sabe alguma coisa sobre a máquina geradora de sinal, garante o anonimato o máximo que você pode imaginar pela Internet. Ao manter os pontos de entrada da rede ocultos e criptografados, o Tor garante que nenhum método de vigilância e análise de tráfego possa identificar os dois computadores reais que se comunicam.

Agora, a grande questão permanece: por que é chamado roteamento de cebola? Basicamente, essa técnica foi projetada para comunicação anônima em redes e envolve vários roteadores que processam uma mensagem criptografada. Assim como uma cebola é camadas sobre camadas, a mensagem criptografada que os roteadores Onion processam é retirada camada após camada, e cada nova camada informa ao roteador a localização do próximo destinatário - daí o termo. Isso impede que os nós intermediários saibam a origem, o destino e o conteúdo da mensagem.

Curiosamente, o Tor Project foi inicialmente um acrônimo para 'The Onion Routing Project'. No entanto, o projeto agora não se identifica como um acrônimo, portanto, sem capitalização.

COMO TOR FUNCIONA?

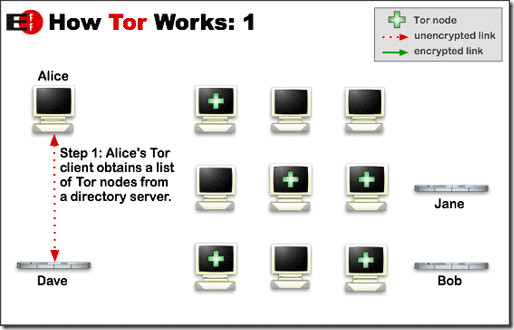

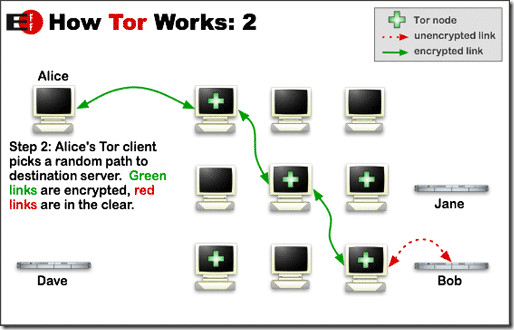

Os três gráficos a seguir, retirados do site do Tor Project, explicam o processo com bastante facilidade.

Primeiro, o software ativado pelo Tor do clientedetermina a lista de nós Tor disponíveis, presentes na rede. Ao fazer isso, ele garante uma seleção aleatória de nós a cada vez, para que nenhum padrão possa ser observado por alguém espionando, garantindo que você permaneça privado durante suas atividades. A seleção aleatória de caminho também não deixa pegadas, pois nenhum nó Tor está ciente da origem ou destino além dos terminais que recebem dos clientes. E como, dentre os milhões de nós Tor disponíveis, qualquer um pode atuar como o primeiro nó receptor, é praticamente impossível rastrear a origem.

Agora, o cliente gera uma mensagem criptografadaque é retransmitido para o primeiro nó Tor. O roteador Onion nesse nó retiraria uma camada de criptografia e leria as informações que identificam o segundo nó. O segundo nó repetiria o mesmo processo e passaria para o terceiro. Isso continuaria até que o nó final receba o local do destinatário real, onde transmite uma mensagem não criptografada para garantir o anonimato completo.

Por fim, quando o computador cliente deseja estabelecer outro caminho, suponha que visite outro site, ou mesmo o mesmo, a rede Tor selecionará um caminho aleatório totalmente diferente dessa vez.

Parece ótimo, então como posso usá-lo?

Os clientes do Tor Project estão disponíveis para quase todosplataformas, incluindo Windows, Mac OS X e Linux. Também está disponível para os principais smartphones, como Android, iOS e o Maemo OS da Nokia. Como o projeto é de código aberto, você também pode obter o código-fonte em seu site.

Como o próprio projeto do Tor coloca, o Tor não é apenas umsoftware que você pode instalar e usar - é mais como um estilo de vida na Internet, exigindo que você mude seus hábitos de navegação, reconfigure software, preste mais atenção à segurança etc. tudo vale a pena. Experimente, se quiser, e conte-nos o que você achou do projeto anterior "Roteamento de cebola".

Visite o site do projeto Tor

Comentários