Preocupado que você possa ter um rootkit no seuServidor Linux, desktop ou laptop? Se você quiser verificar se os rootkits estão ou não presentes no seu sistema e se livrar deles, será necessário fazer uma varredura no sistema primeiro. Uma das melhores ferramentas para procurar rootkits no Linux é o Tiger. Quando executado, ele faz um relatório de segurança completo do seu sistema Linux que descreve onde estão os problemas (incluindo rootkits).

Neste guia, veremos como instalar a ferramenta de segurança Tiger e procurar Rootkits perigosos.

Instale o Tiger

O Tiger não vem com nenhuma distribuição Linuxpronto para uso, portanto, antes de abordar como usar a ferramenta de segurança Tiger no Linux, precisaremos analisar como instalá-la. Você precisará do Ubuntu, Debian ou Arch Linux para instalar o Tiger sem compilar o código fonte.

Ubuntu

A Tiger está nas fontes de software do Ubuntu há muito tempo. Para instalá-lo, abra uma janela do terminal e execute o seguinte apto comando.

sudo apt install tiger

Debian

O Debian possui o Tiger e é instalável com o Apt-get comando de instalação.

sudo apt-get install tiger

Arch Linux

O software de segurança Tiger está no Arch Linux via AUR. Siga as etapas abaixo para instalar o software no seu sistema.

Passo 1: Instale os pacotes necessários para instalar os pacotes AUR manualmente. Esses pacotes são Git e Base-devel.

sudo pacman -S git base-devel

Passo 2: Clone o instantâneo Tiger AUR no seu PC Arch usando o clone git comando.

git clone https://aur.archlinux.org/tiger.git

Etapa 3: Mova a sessão do terminal do diretório padrão (home) para o novo tigre pasta que contém o arquivo pkgbuild.

cd tiger

Passo 4: Gere um instalador do Arch para Tiger. A construção de um pacote é feita com o makepkg comando, mas cuidado: às vezes, a geração de pacotes não funciona devido a problemas de dependência. Se isso acontecer com você, consulte a página oficial do Tiger AUR para obter as dependências. Leia também os comentários, pois outros usuários podem ter informações.

makepkg -sri

Fedora e OpenSUSE

Infelizmente, tanto o Fedora, o OpenSUSE e outrosAs distribuições Linux baseadas em RPM / RedHat não têm um pacote binário fácil de instalar para instalar o Tiger. Para usá-lo, considere converter o pacote DEB com alien. Ou siga as instruções do código-fonte abaixo.

Linux genérico

Para criar o aplicativo Tiger a partir da fonte, é necessário clonar o código. Abra um terminal e faça o seguinte:

git clone https://git.savannah.nongnu.org/git/tiger.git

Instale o programa executando o script de shell incluído.

sudo ./install.sh

Como alternativa, se você deseja executá-lo (em vez de instalá-lo), faça o seguinte:

sudo ./tiger

Verifique rootkits no Linux

Tiger é uma aplicação automática. Ele não possui opções ou opções únicas que os usuários possam usar na linha de comando. O usuário não pode simplesmente "executar o rootkit" para verificar um. Em vez disso, o usuário deve usar o Tiger e executar uma verificação completa.

Cada vez que o programa é executado, ele faz uma varredura de vários tipos diferentes de ameaças à segurança no sistema. Você poderá ver tudo o que está sendo digitalizado. Algumas das coisas que o Tiger verifica são:

- Arquivos de senha do Linux.

- arquivos .rhost.

- arquivos .netrc.

- arquivos de configuração ttytab, securetty e login.

- Agrupe arquivos.

- Configurações do caminho do bash.

- Verificações de rootkit.

- Cron entradas de inicialização.

- Detecção de arrombamento.

- Arquivos de configuração SSH.

- Processos de escuta.

- Arquivos de configuração de FTP.

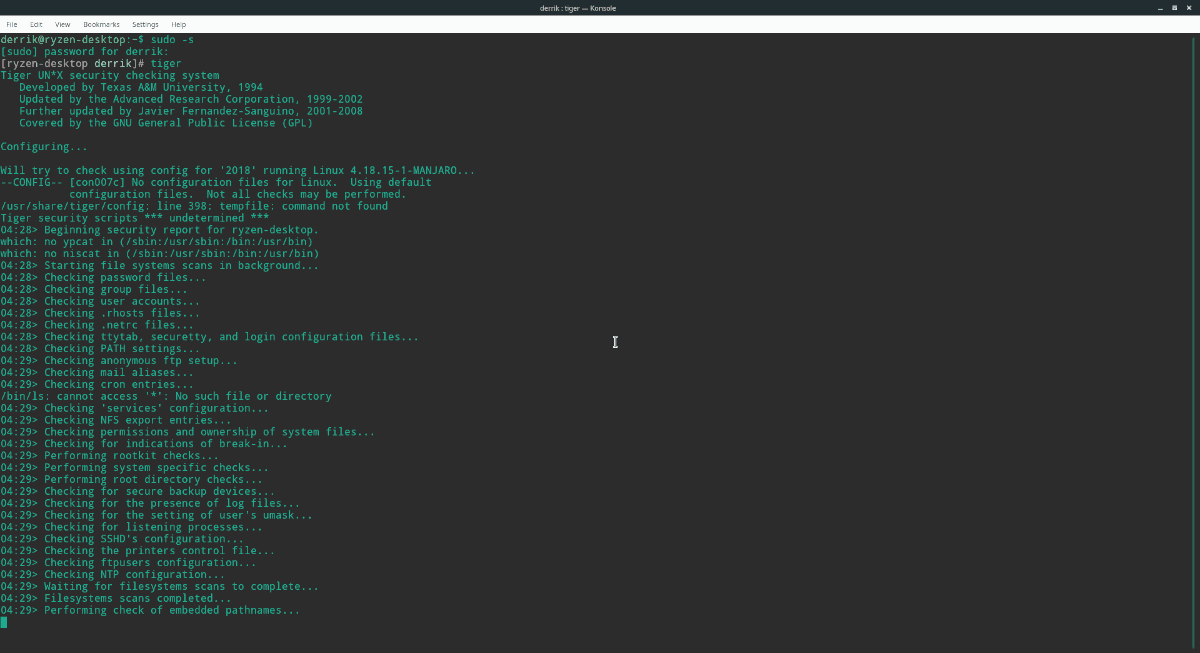

Para executar uma verificação de segurança Tiger no Linux, obtenha um shell raiz usando o su ou sudo -s comando.

su -

ou

sudo -s

Usando privilégios de root, execute o tigre comando para iniciar a auditoria de segurança.

tiger

Deixe o tigre comando executar e passar pelo processo de auditoria. Ele imprimirá o que está sendo digitalizado e como está interagindo com o seu sistema Linux. Deixe o processo de auditoria Tiger seguir seu curso; imprimirá o local do relatório de segurança no terminal.

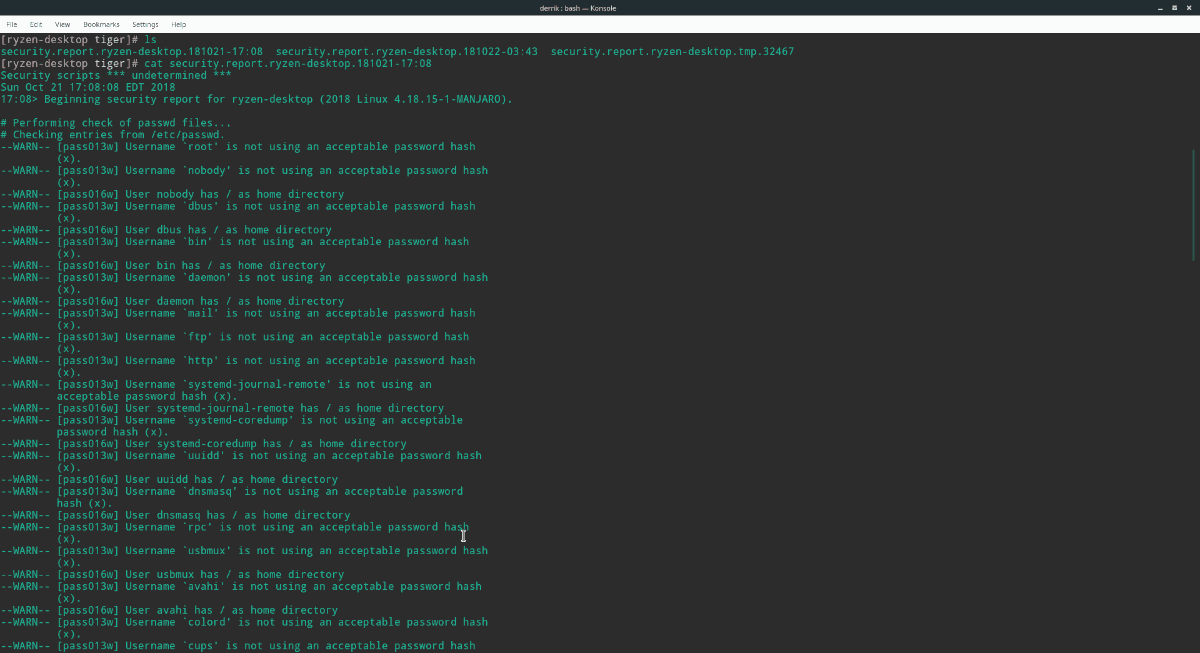

Ver Tiger Logs

Para determinar se você possui um rootkit no seu sistema Linux, você deve visualizar o relatório de segurança.

Para examinar qualquer relatório de segurança da Tiger, abra um terminal e use o CD comando para mudar para / var / log / tigre.

Nota: O Linux não permitirá que usuários não root entrem em / var / log. Você deve usar su.

su -

ou

sudo -s

Em seguida, acesse a pasta de log com:

cd /var/log/tiger

No diretório de log do Tiger, execute o ls comando. O uso deste comando imprime todos os arquivos no diretório.

ls

Pegue o mouse e destaque o arquivo de relatório de segurança que ls revela no terminal. Em seguida, veja-o com o gato comando.

cat security.report.xxx.xxx-xx:xx

Examine o relatório e determine se o Tiger detectou um rootkit no seu sistema.

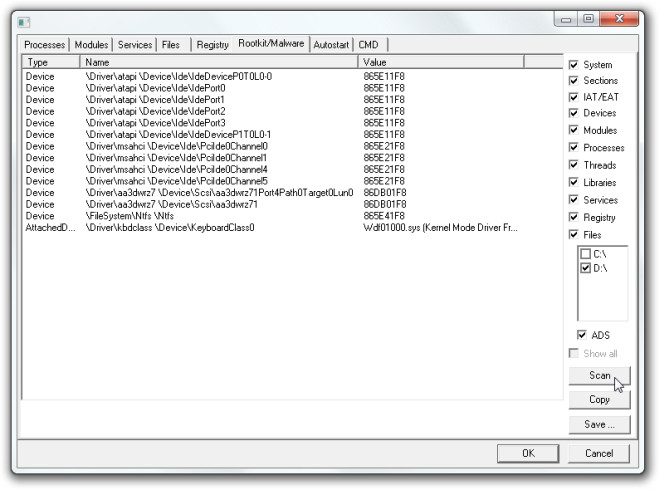

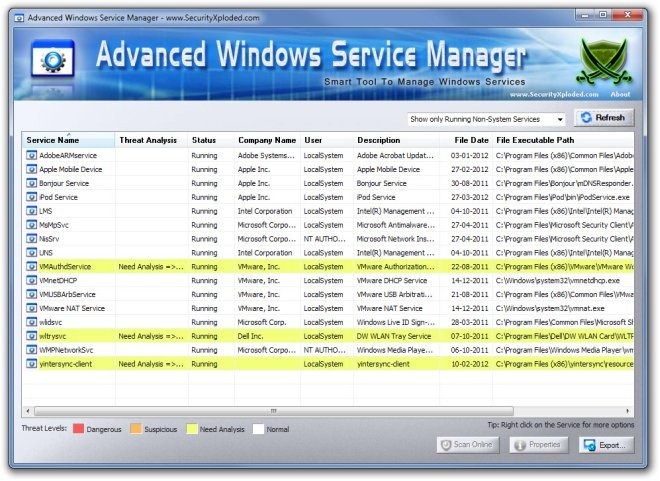

Removendo rootkits no Linux

Removendo Rootkits de sistemas Linux - mesmo comas melhores ferramentas, é difícil e não é bem-sucedida 100% do tempo. Embora seja verdade, existem programas por aí que podem ajudar a se livrar desses tipos de problemas; eles nem sempre funcionam.

Goste ou não, se o Tiger determinou um worm perigoso no seu PC Linux, é melhor fazer backup de seus arquivos críticos, criar um novo USB ativo e reinstalar o sistema operacional completamente.

Comentários