É uma selva lá fora! Indivíduos mal intencionados estão em toda parte e estão atrás de você. Bem, provavelmente não você pessoalmente, mas seus dados. Não se trata mais apenas de vírus contra os quais temos que proteger, mas de todos os tipos de ataques que podem deixar sua rede e sua organização em uma situação terrível. Devido à proliferação de vários sistemas de proteção, como antivírus, firewalls e sistemas de detecção de intrusões, os administradores de rede agora são inundados com informações que precisam ser correlacionadas, tentando entendê-las. É aqui que os sistemas SIEM (Gerenciamento de informações de segurança e eventos) são úteis. Eles lidam com a maior parte do trabalho horrível de lidar com muita informação. Para facilitar a seleção de um SIEM, apresentamos as melhores ferramentas de Gerenciamento de informações e eventos de segurança (SIEM).

Hoje, começamos nossa análise discutindo ascena de ameaça moderna. Como dissemos, não são mais apenas vírus. Em seguida, tentaremos explicar melhor o que é exatamente o SIEM e falar sobre os diferentes componentes que compõem um sistema SIEM. Alguns deles podem ser mais importantes que outros, mas sua importância relativa pode ser diferente para pessoas diferentes. Por fim, apresentaremos nossa seleção das seis melhores ferramentas de gerenciamento de informações e eventos de segurança (SIEM) e revisaremos brevemente cada uma delas.

A cena da ameaça moderna

A segurança do computador costumava ser apenas sobre vírusproteção. Mas, nos últimos anos, vários tipos diferentes de ataques foram descobertos. Eles podem assumir a forma de ataques de negação de serviço (DoS), roubo de dados e muito mais. E eles não vêm mais apenas de fora. Muitos ataques são originários de uma rede. Portanto, para a proteção máxima, vários tipos de sistemas de proteção foram inventados. Além dos antivírus e firewall tradicionais, agora temos sistemas de detecção de intrusões e prevenção de perda de dados (IDS e DLP), por exemplo.

Obviamente, quanto mais você adiciona sistemas, maistrabalho que você os gerencia. Cada sistema monitora alguns parâmetros específicos para anormalidades e os registra e / ou aciona alertas quando são descobertos. Não seria bom se o monitoramento de todos esses sistemas pudesse ser automatizado? Além disso, alguns tipos de ataques podem ser detectados por vários sistemas à medida que passam por diferentes estágios. Não seria muito melhor se você pudesse responder a todos os eventos relacionados como um? Bem, é exatamente disso que se trata o SIEM.

O que é SIEM, exatamente?

O nome já diz tudo. Informações sobre segurança e gerenciamento de eventos é o processo de gerenciamento de informações e eventos de segurança. Concretamente, um sistema SIEM não fornece nenhuma proteção. Seu principal objetivo é facilitar a vida dos administradores de rede e segurança. O que um sistema SIEM típico realmente faz é coletar informações de vários sistemas de proteção e detecção, correlacionar todas essas informações na montagem de eventos relacionados e reagir a eventos significativos de várias maneiras. Freqüentemente, os sistemas SIEM também incluem alguma forma de relatório e painéis.

Os componentes essenciais de um sistema SIEM

Estamos prestes a explorar mais detalhadamente cadacomponente principal de um sistema SIEM. Nem todos os sistemas SIEM incluem todos esses componentes e, mesmo quando o fazem, eles podem ter funcionalidades diferentes. No entanto, eles são os componentes mais básicos que normalmente seria encontrado, de uma forma ou de outra, em qualquer sistema SIEM.

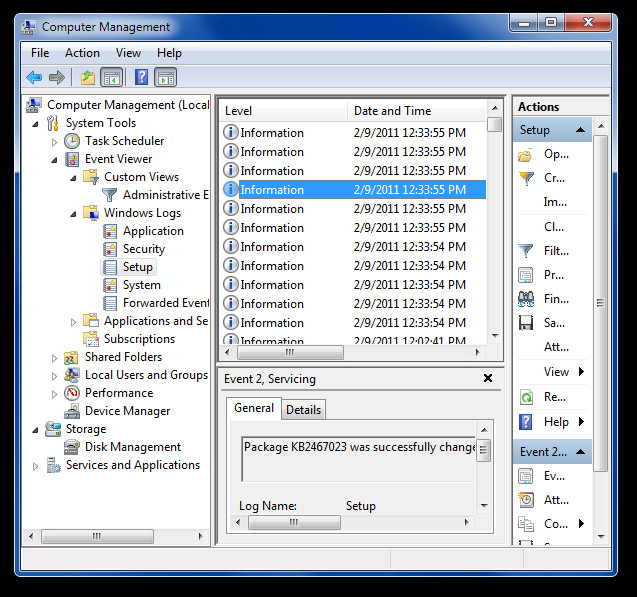

Coleta e gerenciamento de logs

A coleta e o gerenciamento de logs são os principaiscomponente de todos os sistemas SIEM. Sem ele, não há SIEM. O sistema SIEM precisa adquirir dados de log de várias fontes diferentes. Ele pode ser puxado ou diferentes sistemas de detecção e proteção podem empurrá-lo para o SIEM. Como cada sistema possui sua própria maneira de categorizar e registrar dados, cabe ao SIEM normalizar os dados e torná-los uniformes, independentemente de sua origem.

Após a normalização, os dados registrados geralmente serãocomparados com padrões de ataque conhecidos na tentativa de reconhecer comportamentos maliciosos o mais cedo possível. Os dados também costumam ser comparados aos dados coletados anteriormente para ajudar a construir uma linha de base que melhorará ainda mais a detecção de atividades anormais.

Resposta de evento

Depois que um evento é detectado, algo deve ser feitosobre isso. É disso que trata o módulo de resposta a eventos do sistema SIEM. A resposta do evento pode assumir diferentes formas. Na sua implementação mais básica, uma mensagem de alerta será gerada no console do sistema. Frequentemente, alertas por email ou SMS também podem ser gerados.

Mas os melhores sistemas SIEM vão um passo além emuitas vezes iniciará algum processo corretivo. Novamente, isso é algo que pode assumir várias formas. Os melhores sistemas têm um sistema completo de fluxo de trabalho de resposta a incidentes que pode ser personalizado para fornecer exatamente a resposta que você deseja. E como seria de esperar, a resposta a incidentes não precisa ser uniforme e eventos diferentes podem desencadear processos diferentes. Os melhores sistemas oferecem controle total sobre o fluxo de trabalho de resposta a incidentes.

Comunicando

Depois de ter a coleta e o gerenciamento de logse os sistemas de resposta em vigor, o próximo bloco de construção que você precisa está relatando. Talvez você ainda não saiba, mas precisará de relatórios. A alta gerência precisará deles para verificar por si mesmos que seu investimento em um sistema SIEM está valendo a pena. Você também pode precisar de relatórios para fins de conformidade. A conformidade com padrões como PCI DSS, HIPAA ou SOX pode ser facilitada quando o sistema SIEM pode gerar relatórios de conformidade.

Os relatórios podem não estar no centro de um sistema SIEMmas ainda assim, é um componente essencial. E, muitas vezes, os relatórios serão um importante fator diferenciador entre os sistemas concorrentes. Os relatórios são como doces, você nunca pode ter muitos. E, é claro, os melhores sistemas permitem criar relatórios personalizados.

Painel (s)

Por último, mas não menos importante, o painel será o seujanela para o status do seu sistema SIEM. E pode até haver vários painéis. Como pessoas diferentes têm prioridades e interesses diferentes, o painel perfeito para um administrador de rede será diferente daquele de um administrador de segurança. E um executivo também precisará de um executivo completamente diferente.

Embora não possamos avaliar um sistema SIEM pelonúmero de painéis que possui, você precisa escolher um que possua todos os painéis necessários. Definitivamente, é algo que você deve ter em mente ao avaliar os fornecedores. E, assim como nos relatórios, os melhores sistemas permitem criar painéis personalizados ao seu gosto.

As 6 principais ferramentas SIEM

Existem muitos sistemas SIEM por aí. Muitos, na verdade, para poder revisá-los todos aqui. Por isso, pesquisamos o mercado, comparamos sistemas e criamos uma lista das seis melhores ferramentas de gerenciamento e informações de segurança (SIEM). Listamos-os em ordem de preferência e revisaremos brevemente cada um deles. Mas, apesar do pedido, todos os seis são excelentes sistemas que só podemos recomendar que você tente por si mesmo.

Aqui estão as nossas 6 principais ferramentas SIEM

- Gerenciador de log e eventos da SolarWinds

- Splunk Enterprise Security

- RSA NetWitness

- ArcSight Enterprise Security Manager

- McAfee Enterprise Security Manager

- IBM QRadar SIEM

1. Gerenciador de log e eventos da SolarWinds (TESTE GRATUITO DE 30 DIAS)

SolarWinds é um nome comum na redemundo de monitoramento. Seu principal produto, o Network Performance Monitor é uma das melhores ferramentas de monitoramento SNMP disponíveis. A empresa também é conhecida por suas inúmeras ferramentas gratuitas, como a Subnet Calculator ou o servidor SFTP.

A ferramenta SIEM da SolarWinds, o Log and Event Manager(LEM) é melhor descrito como um sistema SIEM básico. Mas é possivelmente um dos sistemas mais básicos de entrada no mercado. O SolarWinds LEM tem tudo o que você pode esperar de um sistema SIEM. Possui excelentes recursos de gerenciamento e correlação longos e um impressionante mecanismo de relatórios.

Quanto aos recursos de resposta a eventos da ferramenta, elesnão deixe nada a desejar. O sistema detalhado de resposta em tempo real reagirá ativamente a todas as ameaças. E como é baseado em comportamento e não em assinatura, você está protegido contra ameaças desconhecidas ou futuras.

Mas o painel da ferramenta é possivelmente o melhorde ativos. Com um design simples, você não terá problemas para identificar rapidamente anomalias. A partir de US $ 4 500, a ferramenta é mais do que acessível. E se você quiser experimentá-lo primeiro, uma versão de avaliação gratuita de 30 dias totalmente funcional estará disponível para download.

2. Splunk Enterprise Security

Possivelmente um dos sistemas SIEM mais populares,O Splunk Enterprise Security - ou o Splunk ES, como costuma ser chamado - é particularmente famoso por seus recursos de análise. O Splunk ES monitora os dados do seu sistema em tempo real, procurando vulnerabilidades e sinais de atividade anormal.

A resposta de segurança é outro dos pontos fortes do Splunk ESternos. O sistema usa o que a Splunk chama de ARF (Adaptive Response Framework), que se integra a equipamentos de mais de 55 fornecedores de segurança. O ARF realiza resposta automatizada, agilizando as tarefas manuais. Isso permitirá que você ganhe rapidamente vantagem. Acrescente a isso uma interface de usuário simples e organizada e você terá uma solução vencedora. Outros recursos interessantes incluem a função Notáveis, que mostra alertas personalizáveis pelo usuário e o Asset Investigator, por sinalizar atividades maliciosas e evitar outros problemas.

Splunk ES é realmente um produto de nível empresariale vem com um preço de tamanho empresarial. Você não pode obter informações sobre preços no site da Splunk. Você precisa entrar em contato com o departamento de vendas para obter um preço. Apesar do preço, este é um ótimo produto e você pode entrar em contato com a Splunk e tirar proveito de uma avaliação gratuita.

3. RSA NetWitness

Desde 20016, a NetWitness concentra-se em produtosdando suporte à "conscientização situacional profunda da rede em tempo real e resposta ágil da rede". Depois de ser adquirida pela EMC, que se fundiu à Dell, os negócios da Newitness agora fazem parte da filial da RSA da corporação. E essa é uma boa notícia: RSA é um nome famoso em segurança.

O RSA NetWitness é ideal para organizações que buscamuma solução completa de análise de rede. A ferramenta incorpora informações sobre sua empresa, o que ajuda a priorizar alertas. Segundo a RSA, o sistema "coleta dados em mais pontos de captura, plataformas de computação e fontes de inteligência de ameaças do que outras soluções SIEM". Também há detecção avançada de ameaças que combina análise comportamental, técnicas de ciência de dados e inteligência de ameaças. E, finalmente, o sistema de resposta avançado possui recursos de orquestração e automação para ajudar a livrar-se da erradicação de ameaças antes que elas afetem seus negócios.

Uma das principais desvantagens do RSA NetWitness éque não é o mais fácil de usar e configurar. No entanto, existe uma documentação abrangente disponível que pode ajudá-lo a configurar e usar o produto. Este é outro produto de nível empresarial e você precisará entrar em contato com as vendas para obter informações sobre preços.

4. ArcSight Enterprise Security Manager

O ArcSight Enterprise Security Manager ajudaidentificar e priorizar ameaças à segurança, organizar e rastrear atividades de resposta a incidentes e simplificar atividades de auditoria e conformidade. Anteriormente vendido sob a marca HP, agora foi fundido com a Micro Focus, outra subsidiária da HP.

Tendo existido por mais de quinze anos,O ArcSight é outra ferramenta SIEM imensamente popular. Ele compila dados de log de várias fontes e realiza uma extensa análise de dados, procurando sinais de atividade maliciosa. Para facilitar a identificação rápida de ameaças, você pode visualizar os resultados da análise em tempo real.

Aqui está um resumo dos principais recursos dos produtos. Possui poderosa correlação de dados distribuídos em tempo real, automação de fluxo de trabalho, orquestração de segurança e conteúdo de segurança orientado pela comunidade. O Enterprise Security Manager também se integra a outros produtos ArcSight, como o ArcSight Data Platform and Event Broker ou o ArcSight Investigate. Esse é outro produto de nível empresarial - como praticamente todas as ferramentas SIEM de qualidade - que exigirá que você entre em contato com a equipe de vendas da ArcSight para obter informações sobre preços.

5. McAfee Enterprise Security Manager

A McAfee é certamente outro nome familiar nosetor de segurança. No entanto, é mais conhecido por seus produtos de proteção contra vírus. O gerente de segurança da empresa não é apenas software. Na verdade, é um aparelho. Você pode obtê-lo em forma virtual ou física.

Em termos de seus recursos de análise, oO McAfee Enterprise Security Manager é considerado uma das melhores ferramentas SIEM por muitos. O sistema coleta logs em uma ampla variedade de dispositivos. Quanto aos seus recursos de normalização, também é de primeira qualidade. O mecanismo de correlação compila facilmente fontes de dados diferentes, facilitando a detecção de eventos de segurança à medida que eles acontecem

Para ser verdade, há mais na solução da McAfeedo que apenas seu Enterprise Security Manager. Para obter uma solução SIEM completa, você também precisa do Enterprise Log Manager e do Event Receiver. Felizmente, todos os produtos podem ser embalados em um único dispositivo. Para aqueles que desejam experimentar o produto antes de comprá-lo, está disponível uma avaliação gratuita.

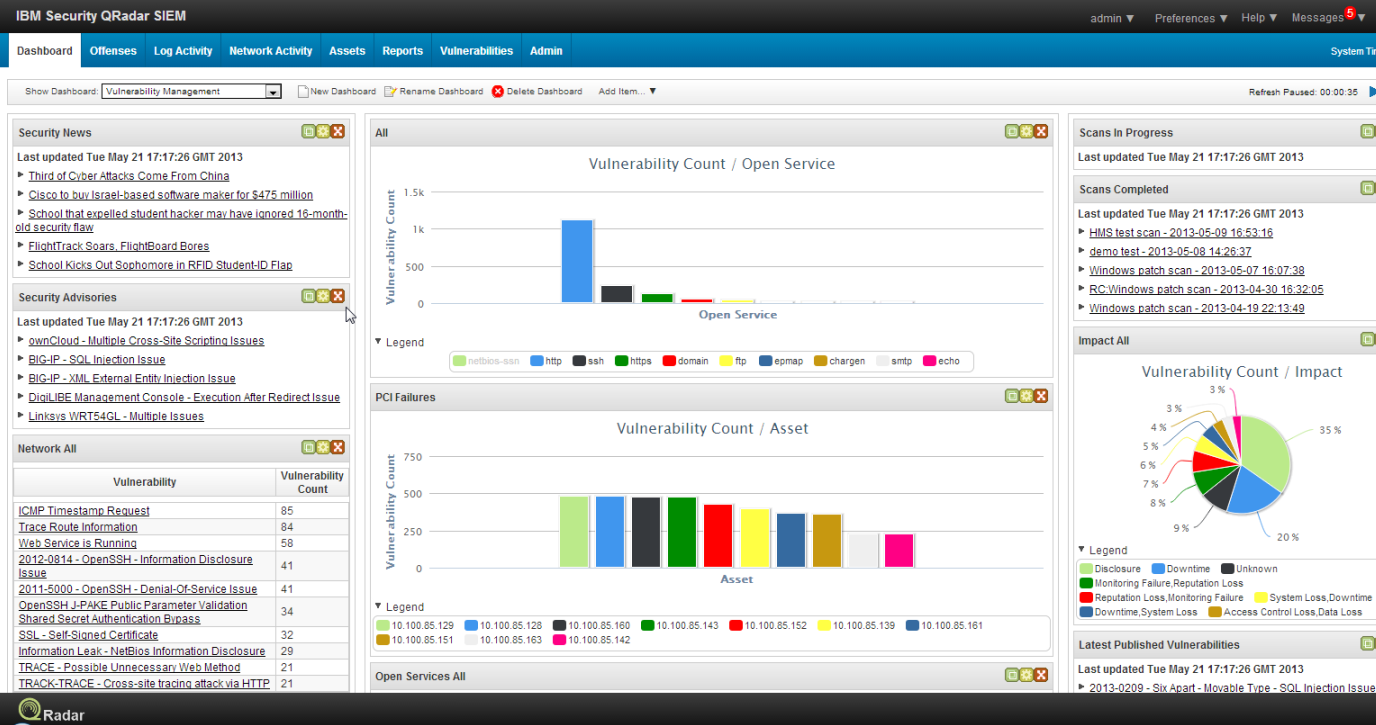

6. IBM QRadar

IBM, possivelmente o nome mais conhecido na TIComo a indústria conseguiu estabelecer sua solução SIEM, o IBM QRadar é um dos melhores produtos do mercado. A ferramenta capacita os analistas de segurança a detectar anomalias, descobrir ameaças avançadas e remover falsos positivos em tempo real.

O IBM QRadar possui um conjunto de gerenciamento de log, dadosrecursos de coleta, análise e detecção de intrusões. Juntos, eles ajudam a manter sua infraestrutura de rede em funcionamento. Também há análises de modelagem de risco que podem simular ataques em potencial.

Alguns dos principais recursos do QRadar incluem a capacidadepara implantar a solução no local ou em um ambiente em nuvem. É uma solução modular e pode-se adicionar de maneira rápida e barata mais capacidade de processamento. O sistema utiliza a experiência em inteligência da IBM X-Force e se integra perfeitamente a centenas de produtos IBM e não IBM.

Sendo a IBM IBM, você pode esperar pagar um preço premium por sua solução SIEM. Mas se você precisar de uma das melhores ferramentas SIEM do mercado, o QRadar poderá valer a pena o investimento.

Em conclusão

O único problema que você corre o risco de fazer compraspara a melhor ferramenta de informações de segurança e monitoramento de eventos (SIEM) é a abundância de excelentes opções. Acabamos de apresentar os seis melhores. Todos eles são excelentes opções. A escolha que você escolher dependerá em grande parte de suas necessidades exatas, seu orçamento e o tempo que você deseja dedicar para configurá-lo. Infelizmente, a configuração inicial é sempre a parte mais difícil e é aí que as coisas podem dar errado, pois se uma ferramenta SIEM não estiver configurada corretamente, ela não poderá fazer seu trabalho corretamente.

Texto 50 - 2300

Comentários