Toată lumea vrea să-i păstreze pe intrusi în afara lorcasa. De asemenea - și din motive similare, administratorii de rețea se străduiesc să-i păstreze pe intrusi în afara rețelelor pe care le gestionează. Unul dintre cele mai importante atuuri ale multor organizații de astăzi sunt datele lor. Este atât de important că mulți indivizi prost intenționați vor merge la distanțe mari pentru a fura aceste date. Acestea fac acest lucru folosind o gamă vastă de tehnici pentru a obține acces neautorizat la rețele și sisteme. Numărul acestor atacuri pare să fi crescut exponențial recent și, în reacție, sistemele sunt puse în aplicare pentru a le preveni. Aceste sisteme se numesc Sisteme de prevenire a intruziunilor sau IPS. Astăzi, aruncăm o privire asupra celor mai bune sisteme de prevenire a intruziunilor pe care le-am putea găsi.

Vom începe încercând să definim mai bine cePrevenirea intruziunilor este. Desigur, aceasta înseamnă că vom defini și ce este intruziunea. Vom explora apoi diferitele metode de detectare care sunt utilizate de obicei și ce acțiuni de remediere sunt luate la detectare. Apoi, vom vorbi pe scurt despre prevenirea intruziunilor pasive. Sunt măsuri statice care pot fi puse în aplicare care ar putea reduce drastic numărul de încercări de intruziune. Ați putea fi surprins să aflați că unele dintre acestea nu au nicio legătură cu calculatoarele. Doar atunci, cu toți pe aceeași pagină, vom putea să examinăm în cele din urmă unele dintre cele mai bune sisteme de prevenire a intruziunilor pe care le-am putea găsi.

Prevenirea intruziunilor - despre ce este vorba?

Cu ani în urmă, virușii erau aproape singuriipreocupările administratorilor de sistem. Virusurile au ajuns într-un punct în care au fost atât de comune încât industria a reacționat dezvoltând instrumente de protecție împotriva virusului. Astăzi, niciun utilizator serios în mintea sa dreaptă nu s-ar gândi să ruleze un computer fără protecție împotriva virusului. Deși nu mai auzim mai multe despre viruși, intruziunea - sau accesul neautorizat la datele dvs. de către utilizatori rău intenționat - este noua amenințare. Deoarece datele sunt adesea cel mai important atu al unei organizații, rețelele corporative au devenit ținta hackerilor cu intenție proastă, care vor merge foarte mult pentru a avea acces la date. La fel cum software-ul de protecție împotriva virusurilor a fost răspunsul la proliferarea de viruși, sistemele de prevenire a intruziunilor sunt răspunsul la atacurile intrusilor.

Sistemele de prevenire a intruziunilor fac în esență douălucruri. În primul rând, detectează încercări de intruziune și atunci când detectează orice activități suspecte, folosesc diferite metode pentru a opri sau bloca. Există două moduri diferite de încercare a intruziei. Detectarea bazată pe semnături funcționează prin analizarea traficului și a datelor din rețea și căutarea unor tipare specifice asociate încercărilor de intruziune. Acest lucru este similar cu sistemele tradiționale de protecție împotriva virusurilor care se bazează pe definițiile virusului. Detectarea pe bază de intruziune bazată pe semnături se bazează pe semnături sau modele de intruziune. Dezavantajul principal al acestei metode de detectare este că are nevoie de semnături adecvate pentru a fi încărcate în software. Și atunci când există o nouă metodă de atac, există de obicei o întârziere înainte de actualizarea semnăturilor de atac. Unii furnizori sunt foarte rapizi la furnizarea de semnături de atac actualizate, în timp ce alții sunt mult mai lent. Cât de des și cât de rapid sunt actualizate semnăturile este un factor important de luat în considerare atunci când alegeți un furnizor.

Detectarea bazată pe anomalii oferă o protecție mai bunăîmpotriva atacurilor de zile zero, cele care se întâmplă înainte de semnăturile de detectare au avut șansa de a fi actualizate. Procesul caută anomalii în loc să încerce să recunoască tiparele de intruziune cunoscute. De exemplu, acesta ar fi declanșat dacă cineva ar încerca să acceseze un sistem cu o parolă greșită de mai multe ori la rând, un semn comun al unui atac de forță brută. Acesta este doar un exemplu și există de obicei sute de activități suspecte diferite care pot declanșa aceste sisteme. Ambele metode de detectare au avantajele și dezavantajele lor. Cele mai bune instrumente sunt cele care utilizează o combinație de semnătură și analiză de comportament pentru cea mai bună protecție.

Detectarea încercării de intruziune este prima partede prevenire a acestora. Odată detectate, sistemele de prevenire a intruziunilor funcționează activ la oprirea activităților detectate. Mai multe acțiuni de remediere diferite pot fi întreprinse de aceste sisteme. Acestea ar putea, de exemplu, să suspende sau să dezactiveze altfel conturile de utilizator. O altă acțiune tipică este blocarea adresei IP sursă a atacului sau modificarea regulilor firewallului. Dacă activitatea dăunătoare provine dintr-un proces specific, sistemul de prevenire ar putea ucide procesul. Începerea unui proces de protecție este o altă reacție comună și, în cele mai grave cazuri, sisteme întregi pot fi închise pentru a limita daunele potențiale. O altă sarcină importantă a sistemelor de prevenire a intruziunilor este alertarea administratorilor, înregistrarea evenimentului și raportarea activităților suspecte.

Măsuri de prevenire a intruziunilor pasive

În timp ce sistemele de prevenire a intruziunilor pot protejatu împotriva numeroaselor tipuri de atacuri, nimic nu bate măsuri bune, de modă veche, de prevenire a intruziunilor. De exemplu, mandarea parolelor puternice este un mod excelent de protejare împotriva multor intruziuni. O altă măsură de protecție ușoară este schimbarea parolelor implicite ale echipamentelor. Deși este mai puțin frecvent în rețelele corporative - deși nu este încă necunoscut - am văzut doar prea des gateway-uri de Internet care aveau încă parola de administrare implicită. În ceea ce privește parolele, îmbătrânirea parolelor este un alt pas concret care poate fi pus în aplicare pentru a reduce încercările de intruziune. Orice parolă, chiar și cea mai bună, poate fi în cele din urmă fisurată, având suficient timp. Îmbătrânirea parolelor asigură modificarea parolelor înainte de a fi fisurate.

Au fost doar exemple despre ce s-ar putea facepreveni pasiv intruziunile. Am putea scrie o postare întreagă despre măsurile pasive care pot fi puse în aplicare, dar acesta nu este obiectivul nostru astăzi. Scopul nostru este în schimb să prezentăm unele dintre cele mai bune sisteme de prevenire a intruziunilor active.

Cele mai bune sisteme de prevenire a intruziunilor

Lista noastră conține un amestec de diferite instrumente care potfi folosit pentru a proteja împotriva tentativelor de intruziune Majoritatea instrumentelor incluse sunt adevărate sisteme de prevenire a intruziunilor, dar includem și instrumente care, deși nu sunt comercializate ca atare, pot fi folosite pentru a preveni intruziunile. Prima noastră intrare este un astfel de exemplu. Amintiți-vă că, mai mult decât orice, alegerea dvs. de instrument care trebuie să fie ghidată de nevoile dvs. specifice. Deci, să vedem ce oferă fiecare dintre instrumentele noastre de top.

1. SolarWinds Log & Event Manager (ÎNCERCARE GRATUITĂ)

SolarWinds este un nume bine cunoscut în rețeaadministrare. Se bucură de o reputație solidă pentru a face unele dintre cele mai bune instrumente de administrare a rețelei și a sistemului. Produsul său principal, Monitorul de performanță al rețelei înregistrează constant printre instrumentele de top de monitorizare a lățimii de bandă disponibile. SolarWinds este de asemenea renumit pentru numeroasele sale instrumente gratuite, fiecare adresându-se unei nevoi specifice a administratorilor de rețea. Kiwi Syslog Server sau SolarWinds TFTP server sunt două exemple excelente ale acestor instrumente gratuite.

Nu lăsa SolarWinds Log & Event ManagerNumele te păcălește. Există mult mai mult decât satisface ochiul. Unele dintre caracteristicile avansate ale acestui produs îl califică drept un sistem de detecție și prevenire a intruziunilor, în timp ce altele îl plasează în gama de informații de securitate și gestionare a evenimentelor (SIEM). Instrumentul, de exemplu, prezintă corelație de evenimente în timp real și remediere în timp real.

- ÎNCERCARE GRATUITĂ: SolarWinds Log & Event Manager

- Link oficial de descărcare: https://www.solarwinds.com/log-event-manager-software/registration

În SolarWinds Log & Event Manager se mândrește cu detectarea instantanee a suspectuluiactivitate (o funcționalitate de detectare a intruziunilor) și răspunsuri automatizate (o funcționalitate de prevenire a intruziunilor). Acest instrument poate fi folosit și pentru a efectua investigarea evenimentelor de securitate și criminalistică. Poate fi utilizat pentru atenuare și conformitate. Instrumentul prezintă raportări dovedite de audit, care pot fi, de asemenea, utilizate pentru a demonstra conformitatea cu diverse cadre de reglementare, cum ar fi HIPAA, PCI-DSS și SOX. Instrumentul are, de asemenea, monitorizarea integrității fișierelor și monitorizarea dispozitivului USB. Toate caracteristicile avansate ale software-ului îl fac mai mult o platformă de securitate integrată decât doar sistemul de gestionare a jurnalelor și evenimentelor pe care numele său te-ar conduce să crezi.

Caracteristicile de prevenire a intruziunilor din SolarWinds Log & Event Manager funcționează prin implementarea acțiunilor numite ActiveRăspunsuri ori de câte ori sunt detectate amenințări. Răspunsuri diferite pot fi asociate cu alerte specifice. De exemplu, sistemul poate scrie în tabelele de firewall pentru a bloca accesul la rețea al unei adrese IP sursă care a fost identificată ca realizând activități suspecte. Instrumentul poate, de asemenea, să suspende conturile de utilizator, să oprească sau să înceapă procesele și să oprească sistemele. Veți reaminti cum sunt exact acțiunile de remediere pe care le-am identificat înainte.

Prețuri pentru SolarWinds Log & Event Manager variază în funcție de numărul de noduri monitorizate. Prețurile încep de la 4.585 USD pentru până la 30 de noduri monitorizate și licențele pentru până la 2500 de noduri pot fi achiziționate, făcând produsul extrem de scalabil. Dacă doriți să luați produsul pentru o probă de testare și să vedeți dacă este potrivit pentru dvs., este disponibilă o probă gratuită completă de 30 de zile.

2. Splunk

Splunk este probabil unul dintre cele mai populare sisteme de prevenire a intruziunilor. Este disponibil în mai multe ediții diferite, prezentând diferite seturi de caracteristici. Splunk Enterprise Security-sau Splunk ES, cum este adesea numit - este ceea ce aveți nevoie pentru prevenirea adevărată a intruziunilor. Software-ul monitorizează datele sistemului dvs. în timp real, căutând vulnerabilități și semne de activitate anormală.

Răspunsul de securitate este unul dintre produsele puternicese potrivesc și ce îl face un sistem de prevenire a intruziunilor. Utilizează ceea ce vânzătorul numește Adaptive Response Framework (ARF). Se integrează cu echipamente de la peste 55 de furnizori de securitate și poate efectua răspuns automat, grăbind sarcinile manuale. Această combinație, dacă remedierea automată și intervenția manuală vă pot oferi cele mai bune șanse de a câștiga rapid mâna superioară. Instrumentul are o interfață de utilizator simplă și neclintită, creând o soluție câștigătoare. Alte caracteristici de protecție interesante includ funcția „Notables” care afișează alerte personalizabile pentru utilizator și „Investigatorul activului” pentru semnalizarea activităților dăunătoare și prevenirea unor probleme suplimentare.

Splunk Enterprise SecurityInformațiile privind prețurile nu sunt ușor disponibile. Va trebui să contactați vânzările lui Splunk pentru a obține o ofertă detaliată. Acesta este un produs excelent pentru care este disponibil un proces gratuit.

3. Sagan

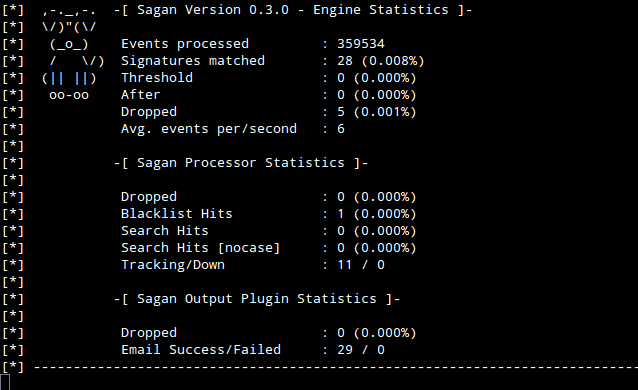

Sagan este practic un sistem gratuit de detectare a intruziunilor. Cu toate acestea, instrumentul care are capabilități de execuție script care îl poate plasa în categoria Sisteme de prevenire a intruziunilor. Sagan detectează încercări de intruziune prin monitorizarea fișierelor jurnal. Puteți combina, de asemenea Sagan cu Snort care poate alimenta ieșirea sa Sagan oferind instrumentului unele funcții de detectare a intruziunilor bazate pe rețea. De fapt, Sagan poate primi aport de la multe alte instrumente, cum ar fi Bro sau Suricata, combinând capabilitățile mai multor instrumente pentru cea mai bună protecție posibilă.

Este o captură SaganCapacitățile de executare a scripturilor, totuși. Trebuie să scrieți scripturile de remediere. Deși acest instrument nu poate fi utilizat cel mai bine ca unică apărare împotriva intruziei, acesta ar putea fi o componentă cheie a unui sistem care încorporează mai multe instrumente prin corelarea evenimentelor din diferite surse, oferindu-vă cele mai bune dintre multe produse.

In timp ce Sagan poate fi instalat doar pe Linux, Unix și Mac OS,se poate conecta la sistemele Windows pentru a obține evenimentele lor. Alte caracteristici interesante ale Sagan includ urmărirea locației adreselor IP și procesarea distribuită.

4. OSSEC

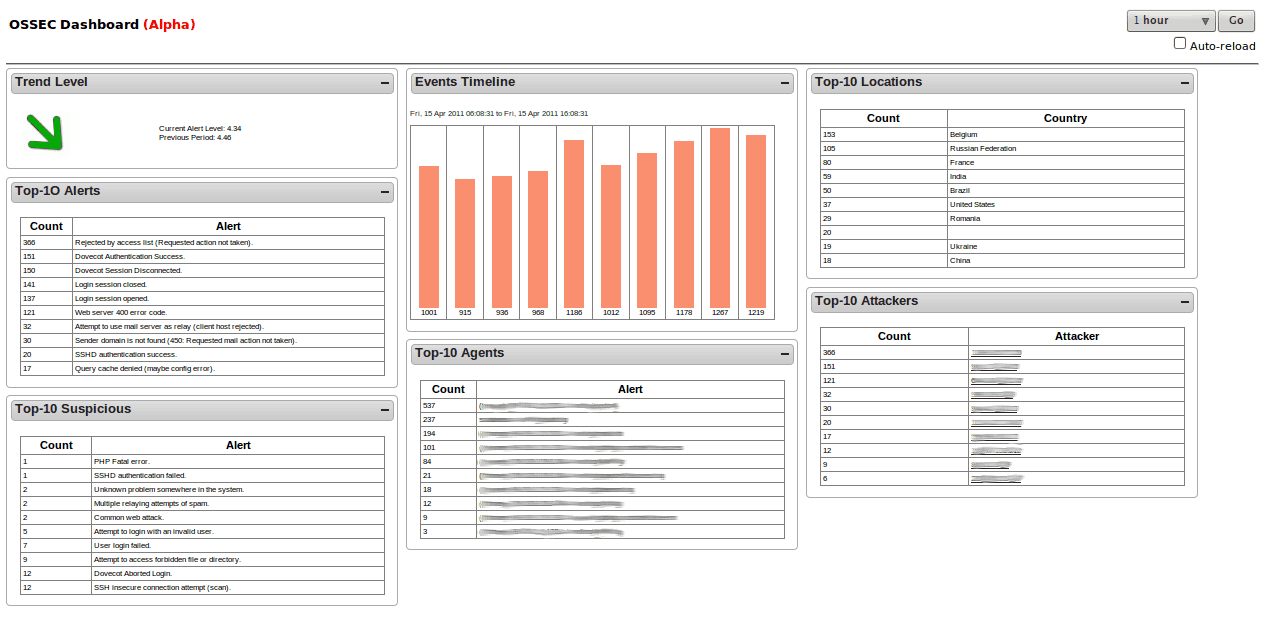

Securitate Open Source, sau OSSEC, este unul dintre principalii gazdă open-based bazat pe gazdăSistem de detectare a intruziunilor Îl includem pe lista noastră din două motive. Popularitatea sa este de așa natură încât a trebuit să-l includem, în special având în vedere că instrumentul vă permite să specificați acțiunile care se efectuează automat de fiecare dată când sunt declanșate alerte specifice, oferindu-i unele funcții de prevenire a intruziunilor. OSSEC este deținută de Trend Micro, unul dintre numele de top din securitatea IT și producătorul unuia dintre cele mai bune apartamente de protecție împotriva virusului.

Când este instalat pe sisteme de operare similare Unix,motorul de detectare al software-ului se concentrează în principal pe fișierele de jurnal și de configurare. Creează sume de verificare a fișierelor importante și le verifică periodic, avertizându-vă sau declanșând o acțiune de remediere ori de câte ori se întâmplă ceva ciudat. De asemenea, va monitoriza și avertiza orice încercare anormală de a obține accesul root. Pe Windows, sistemul urmărește, de asemenea, modificările neautorizate ale registrului, deoarece acestea ar putea fi semnul poveștii unei activități dăunătoare. Orice detectare va declanșa o alertă care va fi afișată pe consola centralizată, în timp ce notificările vor fi trimise și prin e-mail.

OSSEC este un sistem de protecție împotriva intruziunilor bazat pe gazdă. Ca atare, trebuie să fie instalat pe fiecare computer pe care doriți să îl protejați. Cu toate acestea, o consolă centralizată consolidează informațiile de la fiecare computer protejat pentru o gestionare mai ușoară. OSSEC consola rulează numai pe sisteme de operare Unix-Like, dar un agent este disponibil pentru a proteja gazdele Windows. În mod alternativ, alte instrumente, cum ar fi Kibana sau Graylog, pot fi utilizate ca front end ale instrumentului.

5. Deschide WIPS-NG

Nu eram prea siguri dacă ar trebui să includem Deschide WIPS NG pe lista noastră Mai multe despre asta într-o clipă. S-a realizat mai ales pentru că este unul dintre singurele produse care vizează în mod special rețelele wireless. Deschide WIPS NG–Unde WIPS înseamnă Wireless IntrusionPrevention System - este un instrument open source care este format din trei componente principale. În primul rând, există senzorul. Acesta este un proces mut care pur și simplu surprinde traficul wireless și îl trimite serverului pentru analiză. După cum probabil ați ghicit, următoarea componentă este serverul. Agregă date de la toți senzorii, analizează datele colectate și răspunde la atacuri. Această componentă este inima sistemului. Nu în ultimul rând, este componenta de interfață care este GUI pe care o utilizați pentru a gestiona serverul și pentru a afișa informații despre amenințările găsite în rețeaua wireless.

Motivul principal pentru care am ezitat înainte de a include Deschide WIPS NG pe lista noastră, că, la fel de bine, nututuror le place dezvoltatorul produsului. Este de la același dezvoltator ca Aircrack NG, un cracker de pachete wireless și cracker de parole care face parte din setul de instrumente al fiecărui hacker WiFi. Acest lucru deschide dezbaterea privind etica dezvoltatorului și face ca unii utilizatori să se obosească. Pe de altă parte, fondul dezvoltatorului poate fi văzut ca un testament al cunoștințelor sale profunde despre securitatea Wi-Fi.

6. fail2ban

fail2ban este o intruziune relativ populară a gazdelor gratuitesistem de detectare cu caracteristici de prevenire a intruziunilor. Software-ul funcționează prin monitorizarea fișierelor de jurnal ale sistemului pentru evenimente suspecte, cum ar fi încercări de autentificare eșuate sau exploatări căutări. Când sistemul detectează ceva suspect, reacționează automat prin actualizarea regulilor locale de firewall pentru a bloca adresa IP sursă a comportamentului rău intenționat. Acest lucru implică, desigur, că un anumit proces de firewall se execută pe mașina locală. Acesta este dezavantajul principal al instrumentului. Cu toate acestea, orice altă acțiune arbitrară - cum ar fi executarea unui script de remediere sau trimiterea notificărilor prin e-mail - poate fi configurată.

fail2ban este furnizat cu mai multe detecții pre-construitedeclanșează filtre, care acoperă unele dintre cele mai comune servicii, cum ar fi Apache, Courrier, SSH, FTP, Postfix și multe altele. După cum am spus, acțiunile de remediere se realizează modificând tabelele de firewall ale gazdei. fail2ban acceptă Netfilter, tabele IP sau tabela hosts.deny a TCP Wrapper. Fiecare filtru poate fi asociat cu una sau mai multe acțiuni. Împreună, filtrele și acțiunile sunt denumite închisoare.

7. Bro Network Monitor Security

În Bro Network Monitor Security este o altă detecție de intruziune a rețelei gratuitesistem cu funcționalitate asemănătoare IPS. Funcționează în două faze, înregistrează mai întâi traficul și apoi îl analizează. Acest instrument funcționează pe mai multe straturi până la stratul de aplicație, care oferă o mai bună detectare a încercărilor de intruziune divizată. Modulul de analiză al produsului este format din două elemente. Primul element se numește motorul de evenimente și scopul său este urmărirea evenimentelor care declanșează conexiuni TCP sau solicitări HTTP. Evenimentele sunt apoi analizate de Scripturi de politici, al doilea element. Lucrarea Scripturilor de politică este de a decide dacă să declanșeze o alarmă, să lanseze o acțiune sau să ignore evenimentul. Este posibilitatea de a lansa o acțiune care dă Bro Network Monitor Security funcționalitatea sa IPS.

În Bro Network Monitor Security are unele limitări. Acesta va urmări doar activitatea HTTP, DNS și FTP și va monitoriza, de asemenea, traficul SNMP. Acesta este însă un lucru bun, deoarece SNMP este adesea folosit pentru monitorizarea rețelei, în ciuda defectelor grave de securitate. SNMP are aproape nicio securitate încorporată și folosește traficul necriptat. Și având în vedere că protocolul poate fi utilizat pentru a modifica configurațiile, acesta ar putea fi ușor exploatat de către utilizatorii răuvoitori. De asemenea, produsul va fi atent la modificările de configurare ale dispozitivului și la Capcane SNMP. Poate fi instalat pe Unix, Linux și OS X, dar nu este disponibil pentru Windows, acesta fiind probabil dezavantajul principal. În caz contrar, acesta este un instrument foarte interesant, care merită încercat.

Comentarii