Nu aș vrea să par prea paranoic, deși euprobabil că da, dar criminalitatea cibernetică este peste tot. Fiecare organizație poate deveni ținta hackerilor care încearcă să le acceseze datele. Prin urmare, este primordial să stăm cu ochii pe lucruri și să ne asigurăm că nu vom fi victime ale acestor persoane neintenționate. Prima linie de apărare este an Sistem de detectare a intruziunilor. Host-based sistemele aplică detectarea lor la nivel de gazdă și de obicei vor detecta rapid cele mai multe încercări de intruziune și vă vor anunța imediat, astfel încât să puteți remedia situația. Cu atâtea detecții de intruziune bazate pe gazdăsistemele disponibile, alegerea celor mai bune pentru situația dvs. specifică poate părea o provocare. Pentru a vă ajuta să vedeți clar, am reunit o listă cu unele dintre cele mai bune sisteme de detectare a intruziunilor bazate pe gazdă.

Înainte de a dezvălui cele mai bune instrumente, ne vom lăsa în jospe scurt și aruncați o privire asupra diferitelor tipuri de sisteme de detectare a intruziunilor. Unele sunt bazate pe gazdă, altele sunt bazate pe rețea. Vom explica diferențele. Vom discuta apoi despre diferitele metode de detectare a intruziunilor. Unele instrumente au o abordare bazată pe semnături, în timp ce altele sunt în căutarea unui comportament suspect. Cei mai buni folosesc o combinație de ambele. Înainte de a continua, vom explica diferențele dintre detectarea intruziunilor și sistemele de prevenire a intruziunilor, deoarece este important să înțelegem ceea ce privim. Vom fi apoi pregătiți pentru esența acestei postări, cele mai bune sisteme de detectare a intruziunilor bazate pe gazdă.

Două tipuri de sisteme de detectare a intruziunilor

Există în esență două tipuri de intruziuneSisteme de detectare. Deși obiectivul lor este identic - detectarea rapidă a oricărei tentative de intruziune sau activitate suspectă poate duce la o tentativă de intruziune, acestea diferă în locația în care se efectuează această detectare. Acesta este un concept care este adesea denumit punct de aplicare. Fiecare tip prezintă avantaje și dezavantaje și, în general, nu există un consens în ceea ce privește preferința. De fapt, cea mai bună soluție - sau cea mai sigură - este probabil cea care le îmbină pe ambele.

Sisteme de detectare a intruziunilor gazdă (HIDS)

Primul tip de sistem de detectare a intruziunilor,unul care ne interesează astăzi, funcționează la nivel de gazdă. Poate ai ghicit asta din numele ei. HIDS verifică, de exemplu, diverse fișiere jurnal și jurnale pentru semne de activitate suspectă. Un alt mod în care detectează încercările de intruziune este verificând fișierele de configurare importante pentru modificări neautorizate. De asemenea, pot examina aceleași fișiere de configurare pentru tipare specifice de intruziune cunoscute. De exemplu, se poate cunoaște că o anumită metodă de intruziune funcționează adăugând un anumit parametru la un fișier de configurare specific. Un bun sistem de detectare a intruziunilor bazat pe gazdă ar prinde asta.

De cele mai multe ori HIDS sunt instalate direct pedispozitivele pe care sunt destinate să le protejeze. Va trebui să le instalați pe toate calculatoarele. Alții vor necesita doar instalarea unui agent local. Unii chiar își fac toată munca de la distanță. Indiferent de modul în care funcționează, HIDS-urile bune au o consolă centralizată unde puteți controla aplicația și vizualiza rezultatele acesteia.

Sisteme de detectare a intruziunilor de rețea (NIDS)

Un alt tip de sistem de detectare a intruziunilor numitSistemele de detectare a intruziunilor din rețea sau NIDS funcționează la granița rețelei pentru a impune detectarea. Ei folosesc metode similare ca sisteme de detectare a intruziunilor gazdă, cum ar fi detectarea activităților suspecte și căutarea modelelor cunoscute de intruziune. Dar în loc să se uite la jurnalele și fișierele de configurare, acestea urmăresc traficul de rețea și examinează fiecare solicitare de conexiune. Unele metode de intruziune exploatează vulnerabilitățile cunoscute trimițând pachete malformate intenționat gazdelor, făcându-le să reacționeze într-un mod particular care le permite să fie încălcate. Un sistem de detectare a intruziunilor din rețea ar detecta cu ușurință acest tip de încercare.

Unii susțin că SIDA sunt mai buni decât SIDA ca și eidetectați atacurile chiar înainte de a ajunge la sistemele dvs. Unii le preferă pentru că nu necesită nimic instalat pe fiecare gazdă pentru a le proteja eficient. Pe de altă parte, acestea oferă o mică protecție împotriva atacurilor privilegiate care, din păcate, nu sunt deloc rareori. Pentru a fi detectat, un atacator trebuie să utilizeze o cale care trece prin NIDS. Din aceste motive, cea mai bună protecție provine probabil din utilizarea unei combinații de ambele tipuri de unelte.

Metode de detectare a intruziunilor

La fel ca există două tipuri de intruziuneinstrumente de detectare, există în principal două metode diferite utilizate pentru detectarea încercărilor de intruziune. Detectarea ar putea fi bazată pe semnătură sau ar putea fi bazată pe anomalii. Detectarea pe bază de intruziune bazată pe semnături funcționează prin analizarea datelor pentru tiparele specifice care au fost asociate cu încercările de intruziune. Acest lucru este similar cu sistemele tradiționale de protecție împotriva virusurilor care se bazează pe definițiile virusului. De asemenea, detectarea intruziunii bazate pe semnătura se bazează pe semnături sau modele de intruziune. Ele compară datele cu semnăturile de intruziune pentru a identifica încercările. Principalul lor dezavantaj este că acestea nu funcționează până când semnăturile corespunzătoare nu sunt încărcate în software. Din păcate, acest lucru se întâmplă de obicei numai după ce un anumit număr de mașini au fost atacate și editorii de semnături de intruziune au avut timp să publice noi pachete de actualizare. Unii furnizori sunt destul de rapizi, în timp ce alții ar putea reacționa doar zile mai târziu.

Cealaltă detectare a intruziunii bazată pe anomaliimetoda, oferă o mai bună protecție împotriva atacurilor din ziua zero, cele care se întâmplă înainte ca orice software de detectare a intruziunilor să fi avut șansa de a achiziționa fișierul de semnătură corespunzător. Aceste sisteme caută anomalii în loc să încerce să recunoască tiparele de intruziune cunoscute. De exemplu, acestea ar putea fi declanșate dacă cineva a încercat să acceseze un sistem cu o parolă greșită de mai multe ori la rând, un semn comun al unui atac de forță brută. Orice comportament suspect poate fi detectat rapid. Fiecare metodă de detectare are avantajele și dezavantajele sale. La fel ca în cazul tipurilor de instrumente, cele mai bune instrumente sunt cele care utilizează o combinație de semnătură și analiză de comportament pentru cea mai bună protecție.

Prevenirea Vs detectarea - o distincție importantă

Am discutat despre sistemele de detectare a intruziunilordar mulți dintre voi ați auzit despre sistemele de prevenire a intruziunilor. Cele două concepte sunt identice? Răspunsul ușor nu este, deoarece cele două tipuri de instrumente servesc unui scop diferit. Există, totuși, unele suprapuneri între ele. După cum îi spune și numele, sistemul de detectare a intruziunilor detectează încercări de intruziune și activități suspecte. Când detectează ceva, declanșează de obicei o formă de alertă sau notificare. Administratorii trebuie apoi să ia măsurile necesare pentru a opri sau bloca încercarea de intruziune.

Sistemele de prevenire a intruziunilor (IPS) sunt create pentruopriți intruziunile să nu se întâmple cu totul. IPS activ include o componentă de detectare care va declanșa automat unele acțiuni de remediere ori de câte ori este detectată o tentativă de intruziune. Prevenirea intruziunilor poate fi de asemenea pasivă. Termenul poate fi folosit pentru a face referire la orice este făcut sau pus în aplicare ca un mod de prevenire a intruziunilor. Întărirea parolei, de exemplu, poate fi gândită ca o măsură de prevenire a intruziunilor.

Cele mai bune instrumente de detectare a intruziunilor gazdelor

Am căutat pe piață pentru cea mai bună bază de gazdăsisteme de detectare a intruziunilor Ceea ce avem pentru tine este un amestec de adevărate HIDS și alte programe software care, deși nu se numesc sisteme de detectare a intruziunilor, au o componentă de detectare a intruziunilor sau pot fi folosite pentru a detecta tentative de intruziune. Analizăm alegerile noastre de top și aruncăm o privire la cele mai bune caracteristici ale acestora.

1. SolarWinds Log & Event Manager (Încercare gratuită)

Prima noastră intrare este de la SolarWinds, un nume comunîn domeniul instrumentelor de administrare a rețelei. Compania este în jur de aproximativ 20 de ani și ne-a adus unele dintre cele mai bune instrumente de administrare a rețelei și a sistemelor. De asemenea, este binecunoscut numeroasele sale instrumente gratuite care răspund unor nevoi specifice ale administratorilor de rețea. Două exemple excelente ale acestor instrumente gratuite sunt Kiwi Syslog Server și Advanced Subnet Calculator.

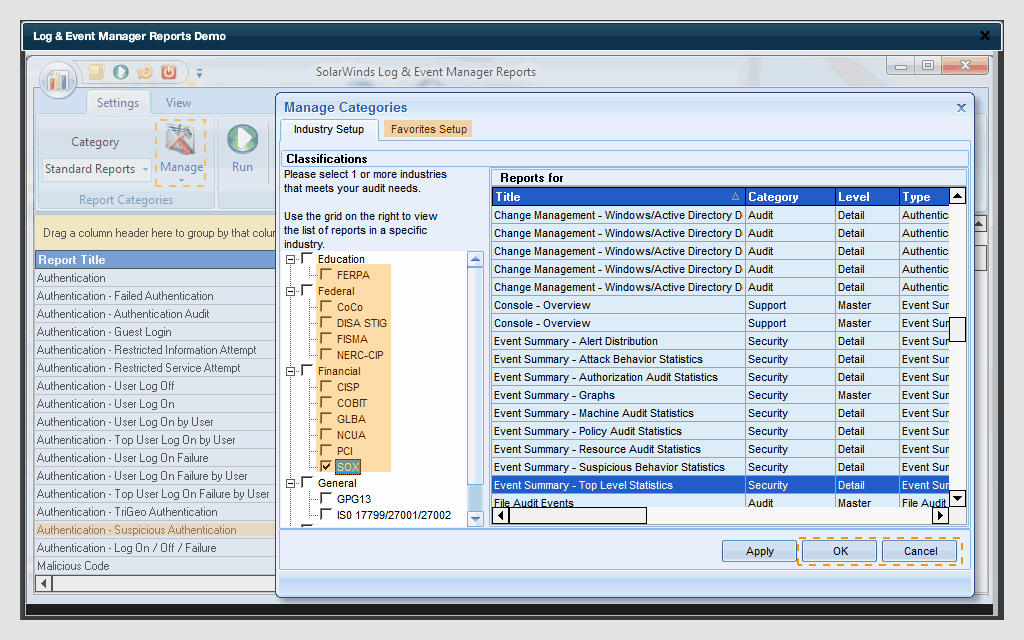

Nu lăsa SolarWinds Log & Event ManagerNumele te păcălește. Este mult mai mult decât un simplu sistem de gestionare a jurnalelor și evenimentelor. Multe dintre caracteristicile avansate ale acestui produs îl plasează în gama de informații de securitate și gestionare a evenimentelor (SIEM). Alte caracteristici îl califică ca un sistem de detectare a intruziunilor și chiar, într-o anumită măsură, ca un sistem de prevenire a intruziunilor. Acest instrument prezintă corelarea evenimentelor în timp real și remedierea în timp real, de exemplu.

- ÎNCERCARE GRATUITĂ: SolarWinds Log & Event Manager

- Link oficial de descărcare: https://www.solarwinds.com/log-event-manager-software/registration

În SolarWinds Log & Event Manager prezintă detectarea instantanee a suspectuluiactivitate (o funcționalitate asemănătoare IDS) și răspunsuri automatizate (o funcționalitate asemănătoare IPS). De asemenea, poate efectua investigarea evenimentelor de securitate și criminalistică, atât în scopuri de atenuare, cât și în conformitate. Datorită raportării sale dovedite de audit, instrumentul poate fi folosit și pentru a demonstra conformitatea cu HIPAA, PCI-DSS și SOX, printre altele. Instrumentul are, de asemenea, monitorizarea integrității fișierelor și monitorizarea dispozitivelor USB, ceea ce face mult mai mult o platformă de securitate integrată decât un simplu sistem de gestionare a jurnalelor și evenimentelor.

Prețuri pentru SolarWinds Log & Event Manager începe de la 4.585 USD pentru până la 30 de noduri monitorizate. Licențele pentru până la 2500 de noduri pot fi achiziționate, ceea ce face ca produsul să fie scalabil. Dacă doriți să luați produsul pentru o probă și să vedeți dacă este potrivit pentru dvs., este disponibilă o probă gratuită completă de 30 de zile.

2. OSSEC

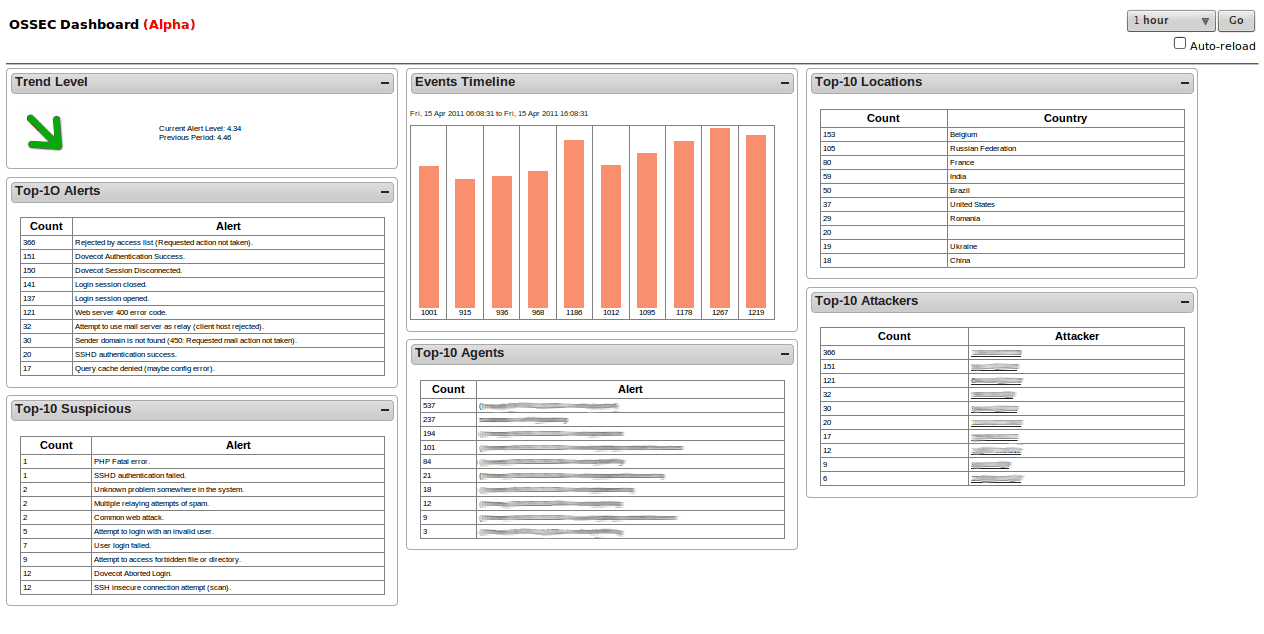

Securitate Open Source, sau OSSEC, este de departe liderul bazat pe gazdă open-sourcesistem de detectare a intruziunilor Produsul este deținut de Trend Micro, unul dintre numele de frunte în securitatea IT și producătorul unuia dintre cele mai bune apartamente de protecție împotriva virusului. Când este instalat pe sisteme de operare similare Unix, software-ul se concentrează în principal pe fișierele de jurnal și de configurare. Creează sume de verificare a fișierelor importante și le validă periodic, avertizându-vă ori de câte ori se întâmplă ceva ciudat. De asemenea, va monitoriza și avertiza orice încercare anormală de a obține accesul root. Pe gazdele Windows, sistemul urmărește, de asemenea, modificările neautorizate ale registrului, care ar putea fi un semn martor al activității dăunătoare.

În virtutea faptului că este un sistem de detectare a intruziunilor bazat pe gazdă, OSSEC trebuie să fie instalat pe fiecare computer pe care doriți să îl protejați. Cu toate acestea, o consolă centralizată consolidează informațiile de la fiecare computer protejat pentru o gestionare mai ușoară. In timp ce OSSEC consola rulează numai pe sisteme de operare Unix-Like,un agent este disponibil pentru a proteja gazdele Windows. Orice detectare va declanșa o alertă care va fi afișată pe consola centralizată, în timp ce notificările vor fi trimise și prin e-mail.

3. Samhain

Samhain este o altă cunoscută intruziune de gazdă gratuităsistem de detectare Principalele sale caracteristici, din punct de vedere IDS, sunt verificarea integrității fișierului și monitorizarea / analiza fișierelor de jurnal. Cu toate acestea, este mult mai mult decât atât. Produsul va efectua detectarea rootkit, monitorizarea porturilor, detectarea executabilelor SUID necinstite și a proceselor ascunse. Instrumentul a fost proiectat pentru a monitoriza mai multe gazde care rulează diverse sisteme de operare, oferind în același timp logistica și întreținerea centralizată. In orice caz, Samhain poate fi de asemenea utilizat ca o aplicație de sine stătătoare pornităun singur computer. Software-ul rulează în primul rând pe sisteme POSIX precum Unix, Linux sau OS X. Poate fi rulat și pe Windows sub Cygwin, un pachet care permite rularea aplicațiilor POSIX pe Windows, deși în acea configurație a fost testat doar agentul de monitorizare.

Unul dintre SamhainCea mai unică caracteristică este modul său sigur careîi permite să ruleze fără a fi detectat de potențiali atacatori. Se știe că intrusii ucid rapid procesele de detectare pe care le recunosc imediat ce intră într-un sistem înainte de a fi detectate, permițându-le să treacă neobservate. Samhain folosește tehnici steganografice pentru a-și ascunde procesele de alții. De asemenea, protejează fișierele de jurnal centrale și copiile de rezervă de configurare cu o cheie PGP pentru a preveni modificarea.

4. fail2ban

fail2ban este o intruziune gazdă liberă și open-sourcesistem de detectare care prezintă, de asemenea, unele capacități de prevenire a intruziunilor. Instrumentul software monitorizează fișierele de jurnal pentru activități și evenimente suspecte, cum ar fi încercări de conectare eșuate, căutări de exploatare, etc. comportament rău intenționat. În realitate, aceasta nu este o prevenire a intrusului adevărat, ci mai degrabă un sistem de detectare a intruziunilor cu caracteristici de remediere automată. Ceea ce tocmai am descris este acțiunea implicită a instrumentului, dar orice altă acțiune arbitrară - cum ar fi trimiterea notificărilor prin e-mail - poate fi de asemenea configurată, făcându-l să se comporte ca un sistem de detectare a intruziunilor mai „clasic”.

fail2ban este oferit cu diferite filtre pre-construite pentruunele dintre cele mai comune servicii, cum ar fi Apache, SSH, FTP, Postfix și multe altele. Prevenirea, așa cum am explicat, se realizează prin modificarea tabelelor de firewall ale gazdei. Instrumentul poate funcționa cu Netfilter, tabele IP sau tabela hosts.deny din TCP Wrapper. Fiecare filtru poate fi asociat cu una sau mai multe acțiuni.

5. AIDE

În Mediu avansat de detectare a intruziunilor, sau AIDE, este un alt sistem gratuit de detectare a intruziunilor gazdelorAcesta se concentrează în principal pe detectarea rootkit și comparațiile semnăturilor de fișiere. Când îl instalați inițial, instrumentul va compila un fel de bază de date cu date de administrare din fișierele de configurare ale sistemului. Această bază de date poate fi folosită ca bază de referință împotriva căreia orice schimbare poate fi comparată și eventual redusă înapoi, dacă este nevoie.

AIDE folosește atât pe bază de semnătură cât și pescheme de detecție bazate pe anomalii. Acesta este un instrument care este executat la cerere și nu este programat sau rulează continuu. De fapt, acesta este principalul dezavantaj al produsului. Cu toate acestea, deoarece este un instrument de linie de comandă, mai degrabă decât bazat pe interfață GUI, se poate crea o lucrare cron pentru a o rula la intervale regulate. Dacă alegeți să rulați instrumentul frecvent - cum ar fi o dată în fiecare minut - veți obține aproape în timp real date și veți avea timp să reacționați înainte ca orice încercare de intruziere să fi depășit prea mult un prejudiciu cauzat.

La baza sa, AIDE este doar un instrument de comparare a datelor, dar cu ajutoruldin câteva scripturi programate externe, acesta poate fi transformat într-un adevărat HIDS. Rețineți că acesta este, în esență, un instrument local. Nu are un management centralizat și nu are o GUI de lux.

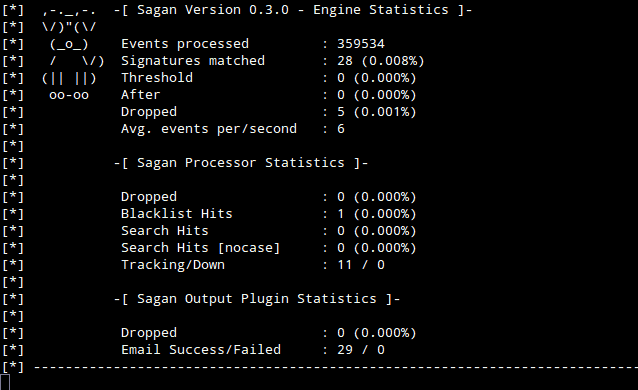

6. Sagan

Ultimul pe lista noastră este Sagan, care este de fapt mai mult un sistem de analiză jurnaldecât un IDS adevărat. Cu toate acestea, are câteva funcții similare IDS, motiv pentru care merită un loc pe lista noastră. Instrumentul urmărește local fișierele jurnal ale sistemului în care este instalat, dar poate interacționa cu alte instrumente. Acesta ar putea, de exemplu, analiza jurnalele lui Snort, adăugând în mod eficient funcționalitatea NIDS a Snort la ceea ce este esențial un HIDS. Nu va interacționa doar cu Snort. Sagan poate interacționa și cu Suricata și este compatibil cu mai multe instrumente de construire a regulilor precum Oinkmaster sau Pulled Pork.

Sagan are, de asemenea, capabilități de execuție script care pottransforma-l într-un sistem de prevenire a intruziunilor crude, cu condiția să dezvolți unele scripturi de remediere. Deși este posibil ca acest instrument să nu fie utilizat ca unică apărare împotriva intruziei, poate fi o componentă excelentă a unui sistem care poate încorpora multe instrumente corelând evenimente din diferite surse.

Comentarii