SSH je skvelá technológia; môžete ho použiť na skrytieS týmto prenosom VPN zabezpečíte pripojenie k webovým stránkam a ďalšie. Jediným problémom je zakaždým, keď sa pokúsite prihlásiť do vzdialeného počítača, musíte zadať heslo a to môže byť únavné. Ak ste vývojár, ktorý sa snaží pripojiť k mnohým počítačom cez SSH naraz pomocou skriptu Bash, alebo iba niekto, kto používa Secure Shell a je chorý pri zadávaní hesiel, existuje riešenie: SSH bez hesla. Tento proces zahŕňa vygenerovanie bezpečného kľúča SSH na hostiteľskom počítači a jeho zdieľanie ako spôsob prístupu k počítaču. Toto umožní každému, kto má kľúč, prihlásiť sa, aj keď nepozná heslo. Tu je návod, ako to dosiahnuť.

Čo sú SSH kľúče?

Kľúč SSH je jedinečný identifikačný súbor, ktorýsa používa s Secure Shell. Účelom týchto kľúčov je poskytnúť používateľovi jedinečnú identitu a pri prihlásení ich označiť ako „dôveryhodné“. Samotné tieto kľúče sú viac ako súbory, ktoré preukazujú identitu niektorých. SSH v skutočnosti umožňuje používateľom prihlásiť sa pomocou kľúča a nie pomocou hesla. To znamená, že namiesto toho, aby ste boli nútení zadávať heslo zakaždým, keď sa prihlásite cez SSH, použijete kľúč SSH.

Kľúč SSH je niekde bezpečne nainštalovaný vo vašej inštalácii systému Linux a odtiaľ sa môžete prihlásiť do vzdialeného počítača ľubovoľným spôsobom bez hesla.

Generovanie bezpečných kľúčov SSH

Najskôr si to vyžaduje vygenerovanie bezpečného kľúča SSHSSH je v prevádzke. Rozumiem, že to nevyhnutne neznamená, že musíte mať server SSH. Na vašom počítači so systémom Linux sú spustené iba základné nástroje a technológie SSH. Nie ste si istí, ako nastaviť SSH? Postupujte podľa nášho sprievodcu tu.

Na serveri SSH servera vždy vygenerujte kľúče SSH. Nepokúšajte sa ich generovať na serveri, ktorý nie je hostiteľom relácie SSH, a skopírujte ho do hostiteľského počítača SSH. Nebude to fungovať.

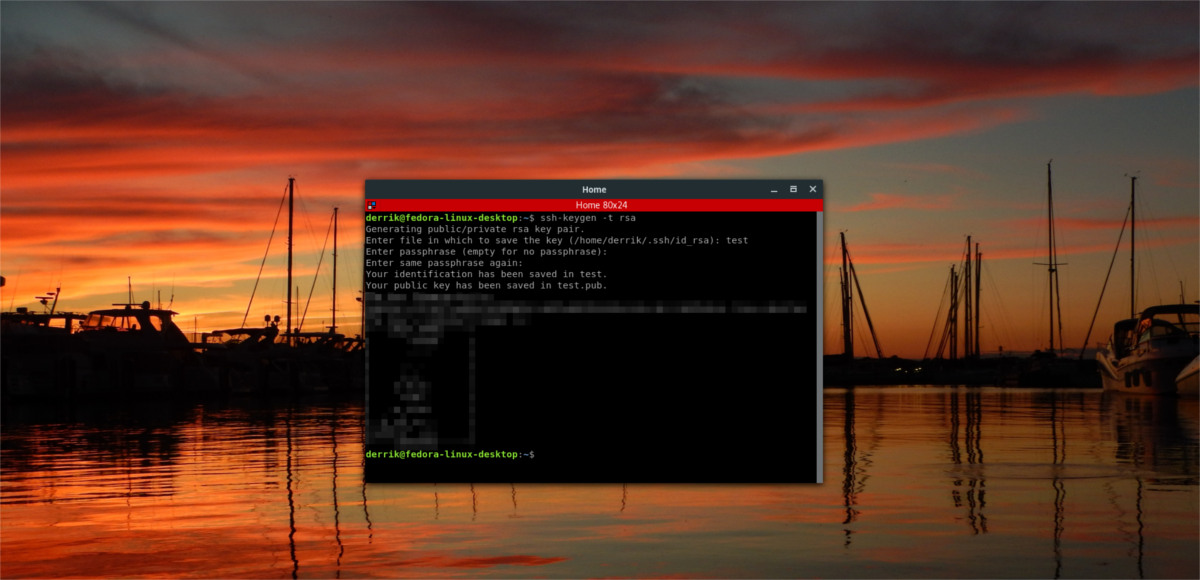

Ak chcete spustiť proces generovania kľúčov, otvorte terminál. Vo vnútri okna terminálu spustite:

ssh-keygen -t rsa

beh ssh-keygen vytlačí „Generovanie verejného / súkromného kľúča rsapair ". To znamená, že systém vám generuje verejný aj súkromný kľúč. Verejné kľúče sú tie, ktoré môže ktokoľvek použiť, a vy by ste mali byť v pohode. Na druhej strane súkromný kľúč je niečo, s čím by ste sa s nikým nemali zdieľať. Preto názov „súkromné“.

Klávesy sa uložia na /home / username / .ssh / id_rsa.

Poznámka: NEODSTRAŇUJTE na ~ / .Ssh priečinok, pretože obsahuje vaše kľúče. Ak akýmkoľvek spôsobom manipulujete s týmto priečinkom a potom sa pokúsite vzdialene prihlásiť do tohto počítača, výzva SSH zlyhá. Tiež vytlačí varovanie a zablokuje vás.

Klávesy SSH na vzdialenom počítači

Teraz, keď sú SSH kľúče (verejné aj súkromné)tie, ktoré sú vytvorené a pripravené na použitie, musíte ich skopírovať do systému, z ktorého sa chcete prihlásiť. Je dôležité, aby ste tento proces zopakovali na všetkých počítačoch, ktoré sa chystáte prihlásiť cez SSH. V opačnom prípade sa tí, ktorí tento kľúč nemajú, budú musieť prihlásiť pomocou metódy hesla.

Ak chcete pridať kľúče do vzdialeného systému, postupujte podľa tohto príkladu. Uistite sa, že to robíte z hostiteľského počítača cez SSH.

ssh username@remote-host-name mkdir -p .ssh

Spustenie tohto príkazu ssh vytvorí skryté ~ / .Ssh v domovskom adresári vzdialeného zariadenia (s používateľom, ktorý bol použitý na prihlásenie). Tento priečinok je dôležitý, pretože tu skopírujeme novo vygenerované súbory kľúčov SSH.

Ak chcete skopírovať súbory kľúčov SSH, spustite ďalší príkaz z hostiteľského počítača SSH do vzdialeného počítača, ktorý potrebuje tieto kľúče:

cat .ssh/id_rsa.pub | ssh username@remote-host-name "cat >> .ssh/authorized_keys"

Kopírovanie bude trvať niekoľko sekúnd, v závislosti od rýchlosti siete. Po dokončení bude mať vzdialený počítač vygenerované kľúče a bude sa môcť prihlásiť do hostiteľského počítača SSH bez hesla.

Zálohovanie kľúčov SSH

Kľúče SSH sú užitočné veci a každá z nich jejedinečný. Je to preto, že ich zálohovanie je najlepší postup. Problém je, že ak ho uložíte niekde inde, môže niekto nájsť váš kľúč SSH, ponechať ho a používať ho pre seba. Otázka teda znie, aký je dobrý spôsob, ako bezpečne zálohovať kľúč SSH? Šifrovanie.

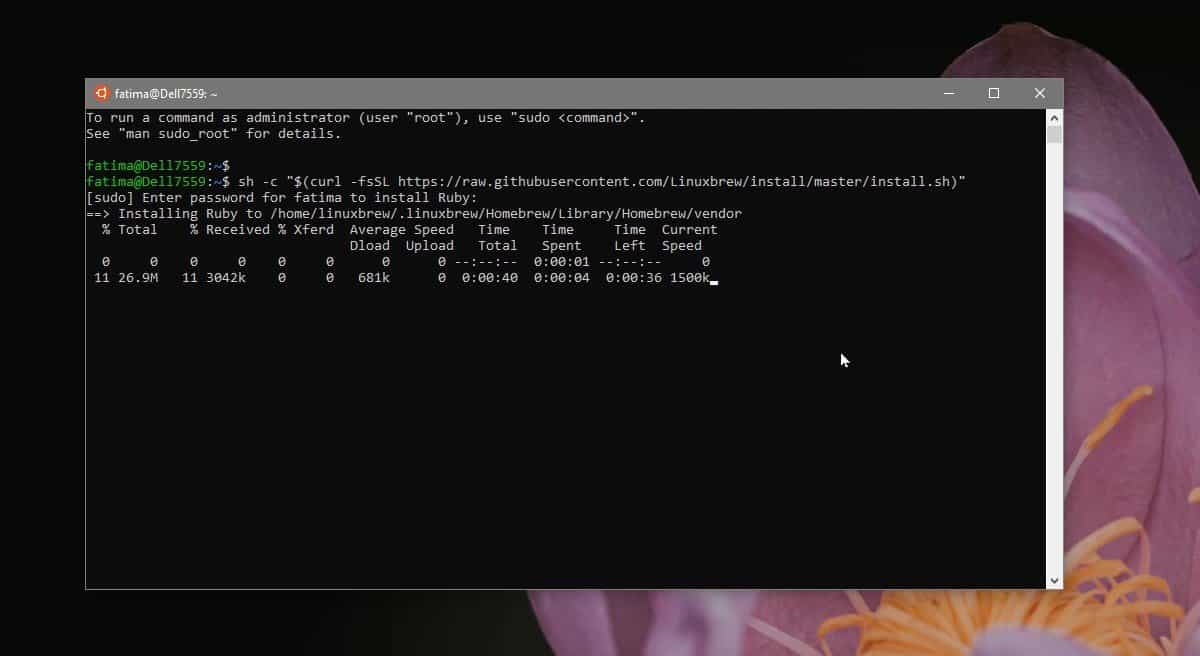

Najrýchlejší, najúčinnejší (a najjednoduchší spôsob)šifrovanie je použitie GnuPG. Samotný nástroj je zabudovaný do väčšiny šifrovacích nástrojov, ktoré už sú v systéme Linux, a predstavuje výzvu pri vytváraní šifrovacích súborov. Ak chcete nainštalovať GnuPG, otvorte terminál a vyhľadajte v správcovi balíkov výraz „gpg“. Program by sa mal dať ľahko nájsť, a to aj pri veľmi nejasných distribúciách Linuxu.

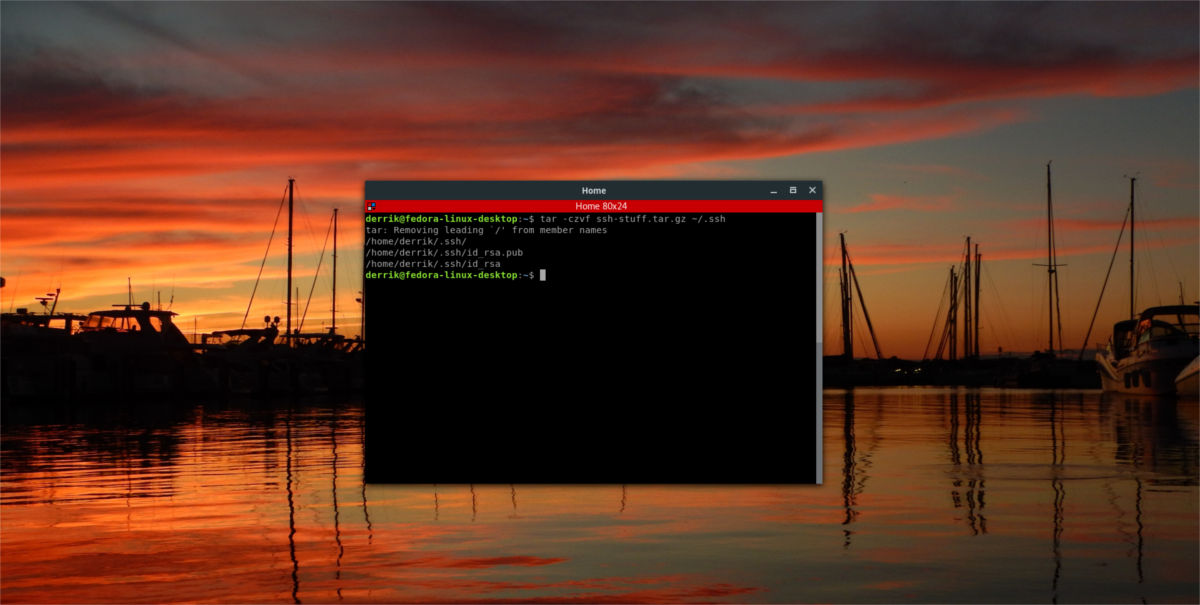

Akonáhle je GPG spustený, spustite proces šifrovania kompresiou ~ / .Ssh do adresára dechtu. Ak tak urobíte, nebude potrebné individuálne šifrovať každý jeden súbor v systéme Windows ~ / .Ssh zložky.

tar -czvf ssh-stuff.tar.gz /home/username/.ssh

Po dokončení kompresie spustite proces šifrovania.

Poznámka: Pred šifrovaním spustite gpg v termináli na vygenerovanie nového prívesku na kľúče.

gpg -c ssh-stuff.tar.gz

Po dokončení šifrovacieho procesu vydá spoločnosť GnuPG súbor s označením „ssh-stuff.tar.gz.gpg". Pôvodnú odomknutú verziu súboru môžete kedykoľvek odstrániť. Ak chcete dešifrovať záložný archív, postupujte takto:

gpg ssh-stuff.tar.gz.gpg</ P>

Komentáre