För alla som är seriösa när det gäller anonymitet på internet ochintegritet, Tor-projektet skulle inte få ett nytt namn. Det är en av de få tekniker / metoder som finns där som ger anonymitet i ordets verkliga mening, som ger säker, nästan ospårbar åtkomst till internetplatser genom lager och skikt av routing. Många användare blir dock förvirrade av terminologin som används i sådana diskussioner eller är inte medvetna om vad Tor-projektet egentligen är. I den här artikeln kommer jag att försöka förklara så enkelt som möjligt vad Tor-projektet är, hur det fungerar och varför ska du använda det.

VAD ÄR TOR?

Tor-projektet och all tillhörande programvara är öppen källkod, och nätverket är gratis.

SÅ, lök ROUTING, EH?

Ja, du läser rätt, det heter det Löksrutning faktiskt. Tekniken bakom lökrutning involverar flera relärutrar som bara känner till platsen, eller internetadressen, för den sista anslutande routern och ingenting bakom den. Allt de får är den omedelbara avsändarplatsen med ett krypterat meddelande som säger relärutern adressen till nästa nod. Dessa relärutrar drivs av frivilliga på olika platser, och eftersom ingen mellanliggande router (kallas som Tor eller löknoder) vet något om den signalgenererande maskinen, garanterar den anonymitet så mycket du kan föreställa dig över internet. Genom att hålla ingångspunkterna till nätverket dolda och krypterade garanterar Tor att ingen övervaknings- och trafikanalysmetod kan identifiera de faktiska två datorer som kommunicerar.

Nu återstår den stora frågan: varför kallas det Onion routing? I grund och botten var denna teknik utformad för anonym kommunikation över nätverk och omfattar flera routrar som bearbetar ett krypterat meddelande. Precis som att en lök är lager över lager, kommer det krypterade meddelandet att löken routrar bearbetas av lager efter lager, och varje nytt lager berättar routern för nästa mottagares plats - därav termen. Detta förhindrar att mellanliggande noder vet meddelandets ursprung, destination och innehåll.

Intressant nog var Tor Project ursprungligen en akronym för ‘The Onion Routing Project’. Projektet identifierar emellertid inte sig själv som en akronym, följaktligen ingen kapitalisering.

HUR TOR FUNGARAR?

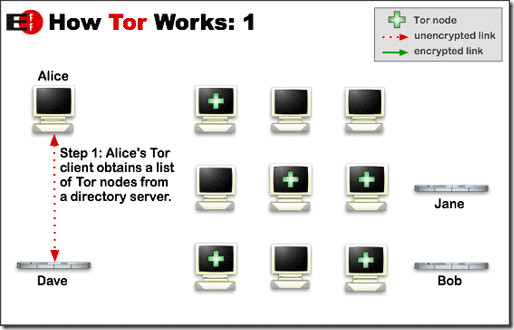

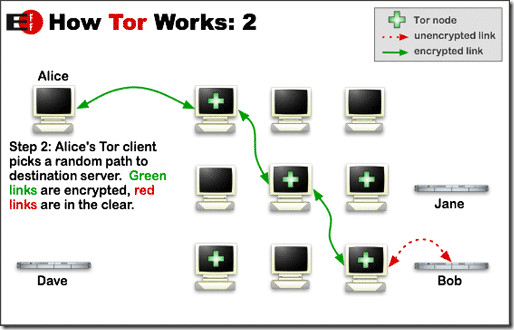

Följande tre grafik, hämtad från Tor Project-webbplatsen själv, förklarar processen ganska enkelt.

Först klientens Tor-aktiverade programvarabestämmer listan över tillgängliga Tor-noder som finns i nätverket. Genom att göra det garanterar det ett slumpvis val av nod varje gång så att inget mönster kan observeras av någon som spionerar, vilket säkerställer att du förblir privat under dina aktiviteter. Slumpmässigt val av vägar lämnar inte heller några fotavtryck, eftersom ingen Tor-nod är medveten om andra ursprung eller destination än de terminaler som får från klienterna. Och eftersom, från de miljoner tillgängliga Tor-noder, kan någon fungera som den första mottagande noden, därför är det praktiskt taget omöjligt att spåra ursprunget.

Nu genererar klienten ett krypterat meddelandesom överförs till den första Tor-noden. Löksrutern på den här noden skulle avlägsna ett krypteringslager och läsa informationen som identifierar den andra noden. Den andra noden skulle upprepa samma process och gå vidare till tredje. Detta skulle fortsätta tills den sista noden får platsen för den faktiska mottagaren, där den överför ett okrypterat meddelande för att säkerställa fullständig anonymitet.

Slutligen, när klientdatorn vill etablera en annan väg, antar att besöka en annan webbplats, eller till och med samma, kommer Tor-nätverket att välja en helt annan slumpmässig sökväg den här gången.

LÅD STORA, SÅ HUR KAN JAG ANVÄNDA DET?

Tor Project-kunder är tillgängliga för nästan allaplattformar, inklusive Windows, Mac OS X och Linux. Det är också tillgängligt för stora smartphones som Android, iOS och Nokias Maemo OS. Eftersom projektet är öppen källkod kan du också ta tag i källkoden från dess webbplats.

Som Tor-projektet själv säger är Tor inte bara enprogramvara som du kan installera och använda - det är mer som en internetlivsstil, som kräver att du ändrar dina surfvanor, konfigurerar om programvara, ägnar mer uppmärksamhet åt säkerhet etc. I slutändan, om du verkligen ser allvar med sekretess och anonymitet online, är det allt värt det. Pröva om du vill och låt oss veta vad du gör i det tidigare projektet "Onion routing".

Besök Tor Project webbplats

kommentarer