Wireshark, som tidigare var känt som Eterisk, har funnits i 20 år. Om inte det bästa är det verkligen det mest populära nätverkssnifferverktyget. När det uppstår ett behov av paketanalys är detta ofta verktyget för de flesta administratörer. Men så bra som Wireshark Det kan finnas många alternativ där ute. Vissa av er undrar vad som är fel med Wireshark det skulle motivera att det ersätts. För att vara helt ärlig är det absolut inget fel med Wireshark och om du redan är en lycklig användare ser jag ingetanledning till att du måste ändra. Å andra sidan, om du är ny i scenen, kan det vara en bra idé att titta på vad som finns tillgängligt innan du väljer en lösning. För att hjälpa dig har vi sammanställt denna lista över några av de bästa Wireshark alternativ.

Vi börjar utforskningen med att titta på Wireshark. När allt kommer omkring, om vi vill föreslå alternativ,vi kan lika gärna lära känna produkten åtminstone lite. Vi diskuterar sedan kort vad paket sniffar - eller nätverksanalysatorer, som de ofta kallas - är. Eftersom paketsniffer kan vara relativt komplicerade kommer vi sedan att spendera lite tid på att diskutera hur vi använder dem. Detta är inte alls en fullständig självstudie men det bör ge dig tillräckligt med bakgrundsinformation för att bättre uppskatta de kommande produktrecensionerna. Prata om produktrecensioner, det här är vad vi ska ha nästa gång. Vi har identifierat flera produkter av mycket olika typer som kan vara ett bra alternativ till Wireshark och vi kommer att presentera de bästa funktionerna för var och en.

Om Wireshark

Innan Wireshark, marknaden hade väsentligen en paket sniffer som passande kallades Sniffer. Det var en utmärkt produkt som led aven stor nackdel, dess pris. I slutet av 90-talet var produkten cirka $ 1500, vilket var mer än många hade råd. Detta ledde till utvecklingen av Eterisk som en kostnadsfri och öppen källkodspaket av en UMKC-examen som heter Gerald Combs som fortfarande är den främsta underhållaren av Wireshark tjugo år senare. Prata om allvarligt engagemang.

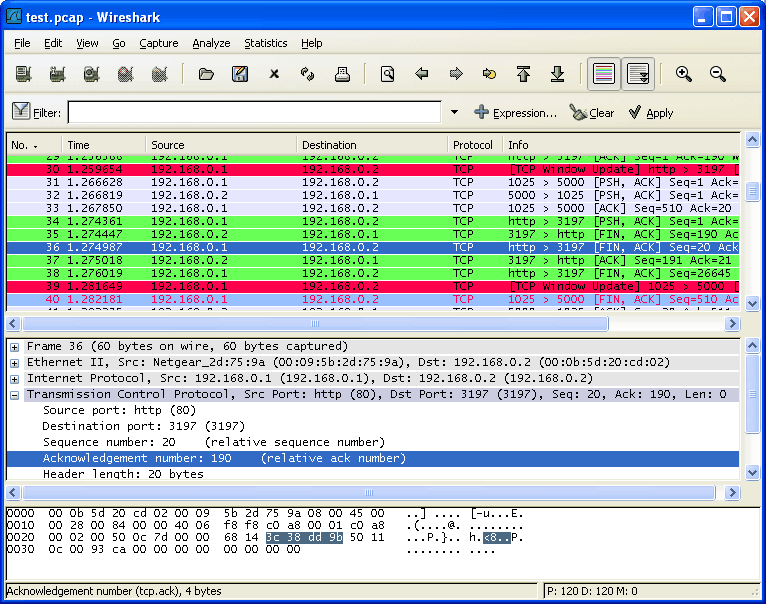

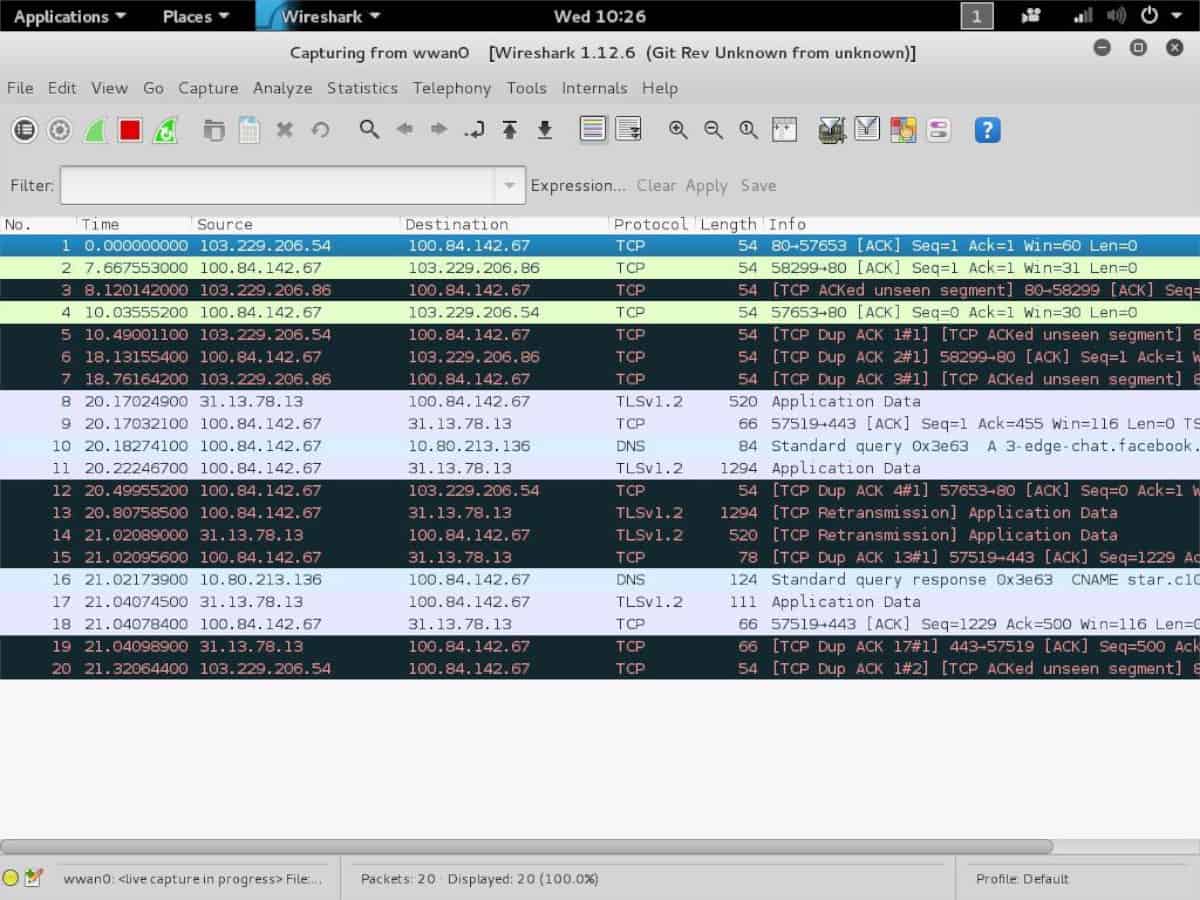

I dag, Wireshark har blivit referensen i paket sniffare. Det är de facto-standarden och de flesta andra verktyg tenderar att efterlikna den. Wireshark gör i huvudsak två saker. Först fångar den all trafik den ser i sitt gränssnitt. Men det stannar inte där, produkten har också ganska kraftfulla analysfunktioner. Verktygets analysfunktioner är så bra att det inte är ovanligt att användare använder andra verktyg för paketupptagning och gör analysen med Wireshark. Detta är ett så vanligt sätt att använda Wireshark att du vid uppstarten blir ombedd att antingen öppna en befintlig infångningsfil eller börja fånga trafik. En annan styrka av Wireshark är alla filter som den innehåller som gör att du kan nollställa exakt de uppgifter du är intresserad av.

Om verktyg för nätverksanalys

Även om saken har varit öppen för debatt förett tag, för den här artikelns skull, kommer vi att anta att termerna "packet sniffer" och "nätverksanalysator" är samma. Vissa kommer att hävda att de är två olika begrepp och även om de kanske har rätt så tittar vi på dem tillsammans, bara för enkelhets skull. Trots allt, trots att de kanske fungerar annorlunda - men verkligen? - tjänar de ett liknande syfte.

Packet Sniffers gör i huvudsak tre saker. Först fångar de alla datapaket när de går in eller lämnar ett nätverksgränssnitt. För det andra tillämpar de eventuellt filter för att ignorera några av paketen och spara andra på disken. De utför sedan någon form av analys av de fångade uppgifterna. Det är i den sista funktionen som de flesta skillnaderna mellan produkterna är.

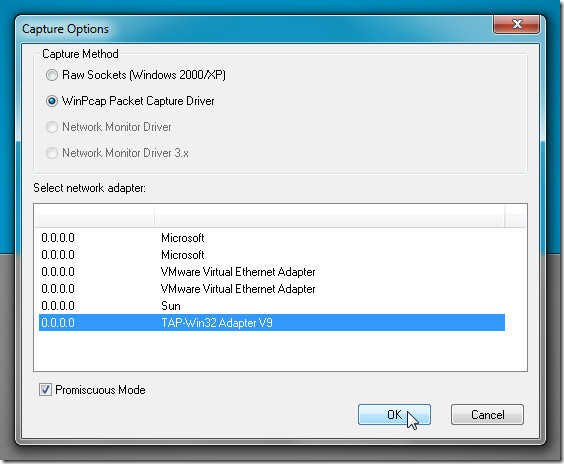

De flesta paketsniffer förlitar sig på en extern modulför att faktiskt fånga datapaketen. De vanligaste är libpcap på Unix / Linux-system och Winpcap på Windows. Du behöver vanligtvis inte installera de här verktygen, eftersom de vanligtvis installeras av paketets sniffer installatörer.

En annan viktig sak att veta är att det är lika braoch användbara som de är, Packet Sniffers kommer inte att göra allt åt dig. De är bara verktyg. Du kan tänka på dem som en hammare som helt enkelt inte driver en spik själv. Du måste se till att du lär dig hur du bäst använder varje verktyg. Paketet sniffer låter dig analysera trafiken det fångar men det är upp till dig att se till att det fångar rätt data och att använda dem till din fördel. Det har skrivits hela böcker om att använda paketupptagningsverktyg. Jag tog en gång en tre-dagars kurs i ämnet.

Använda en Packet Sniffer

Som vi just har sagt, kommer en paket sniffarfånga och analysera trafik. Därför, om du försöker felsöka ett specifikt problem - en typisk användning för ett sådant verktyg, är det första du behöver göra att se till att trafiken du fångar är rätt trafik. Föreställ dig ett fall där varje användare av en given applikation klagar över att det går långsamt. I en sådan situation skulle det bästa sättet vara att fånga trafik på applikationsserverns nätverksgränssnitt eftersom varje användare verkar påverkas. Du kanske då inser att förfrågningar anländer till servern normalt men att servern tar lång tid att skicka ut svar. Det skulle indikera en fördröjning på servern snarare än ett nätverksproblem.

Å andra sidan, om du ser servernatt svara på förfrågningar i rätt tid kan det betyda att problemet är någonstans i nätverket mellan klienten och servern. Du skulle sedan flytta ditt paket sniffer ett hopp närmare klienten och se om svar är försenade. Om inte, skulle du flytta mer hopp närmare klienten, och så vidare. Så småningom kommer du till den plats där förseningar uppstår. Och när du har identifierat platsen för problemet är du ett stort steg närmare att lösa det.

Låt oss se hur vi kan hantera paket påen specifik punkt i ett nätverk. Ett enkelt sätt att åstadkomma är att dra fördel av en funktion i de flesta nätverksomkopplare som kallas portspegling eller replikering. Detta konfigurationsalternativ kommer att replikera all trafik in och ut från en specifik switchport till en annan port på samma switch. Om din server till exempel är ansluten till port 15 på en switch och port 23 på samma switch är tillgänglig. Du ansluter din paketfångare till port 23 och konfigurerar omkopplaren så att den replikerar all trafik till och från port 15 till port 23.

De bästa Wireshark-alternativen

Nu när du bättre förstår vad Wireshark och andra paketsniffer och nätverksanalysatorerär, låt oss se vilka alternativa produkter det finns. Vår lista innehåller en blandning av kommandorads- och GUI-verktyg samt verktyg som körs på olika operativsystem.

1. SolarWinds Deep Packet Inspection and Analysis tool (GRATIS PRÖVNING)

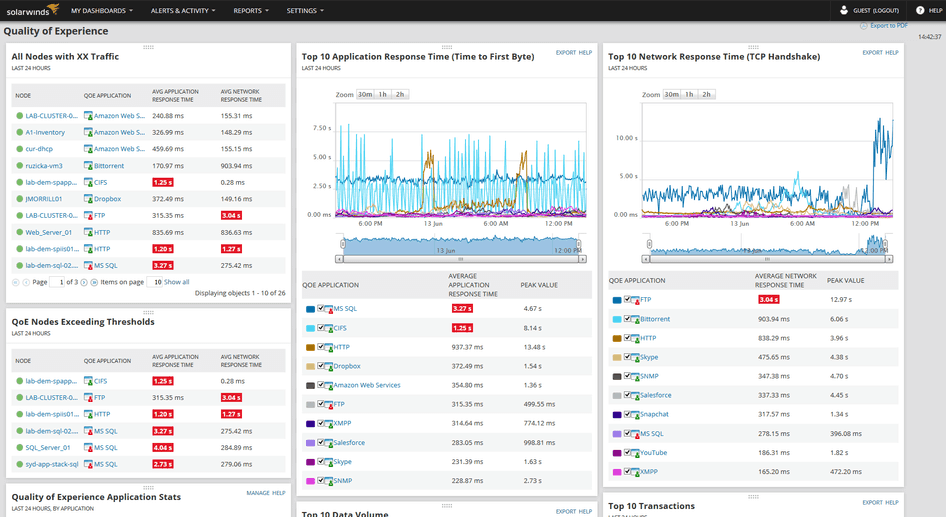

Solarwinds är känt för sina senaste verktyg för nätverkshantering. Företaget har funnits i cirka 20 år och har gett oss flera fantastiska verktyg. Dess flaggskeppsprodukt kallas SolarWinds Network Performance Monitor av de flesta erkänns som ett av de bästa nätverksbandbreddövervakningsverktygen. Solarwinds är också känt för att ha gjort en handfull utmärkta gratisverktyg, var och en möter ett specifikt behov av nätverksadministratörer. Två exempel på dessa verktyg är SolarWinds TFTP-server och den Avancerad undernätkalkylator.

Som ett potentiellt alternativ till Wireshark—Och kanske som det bästa alternativet eftersom det är ett så annorlunda verktyg—Solarwinds föreslår Deep Packet Inspection and Analysis Tool. Det kommer som en del av SolarWinds Network Performance Monitor. Dess funktion skiljer sig mycket från mer "traditionella" paketsniffer, även om det tjänar ett liknande syfte.

- GRATIS prövning: SolarWinds Network Performance Monitor

- Officiell nedladdningslänk: https://www.solarwinds.com/network-performance-monitor/registration

De Deep Packet Inspection and Analysis Tool är varken en paket sniffer eller ett nätverkanalysator men det hjälper dig att hitta och lösa orsaken till nätverkslatenser, identifiera påverkade applikationer och bestämma om långsamhet orsakas av nätverket eller en applikation. Eftersom det tjänar ett liknande syfte som Wireshark, ansåg vi att det förtjänade att vara med på denna lista. Verktyget kommer att använda djupa paketkontrolltekniker för att beräkna responstid för över tolvhundra applikationer. Det kommer också att klassificera nätverkstrafik efter kategori (t.ex. affär kontra social) och risknivå. Detta kan hjälpa till att identifiera icke-affärstrafik som kan dra nytta av att filtreras eller på något sätt kontrolleras eller elimineras.

De Deep Packet Inspection and Analysis Tool är en integrerad komponent av Network Performace Monitor eller NPM som det ofta kallas, vilket i sig är ettimponerande programvara med så många komponenter att en hel artikel kan skrivas om den. Det är en komplett nätverksövervakningslösning som kombinerar några av de bästa teknikerna som SNMP och djuppaketinspektion för att ge så mycket information om nätverkets tillstånd som möjligt.

Priser för SolarWinds Network Performance Monitor som inkluderar Deep Packet Inspection and Analysis Tool börja på $ 2 955 för upp till 100 övervakade elementoch går upp enligt antalet övervakade element. Verktyget har en 30-dagars kostnadsfri testversion tillgänglig så att du kan se till att det verkligen passar dina behov innan du åtar dig att köpa det.

2. tcpdump

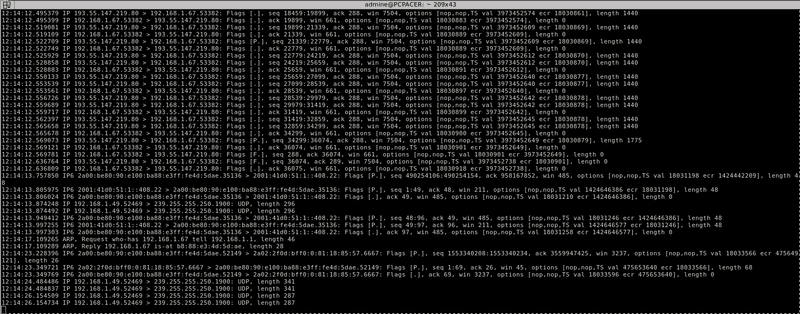

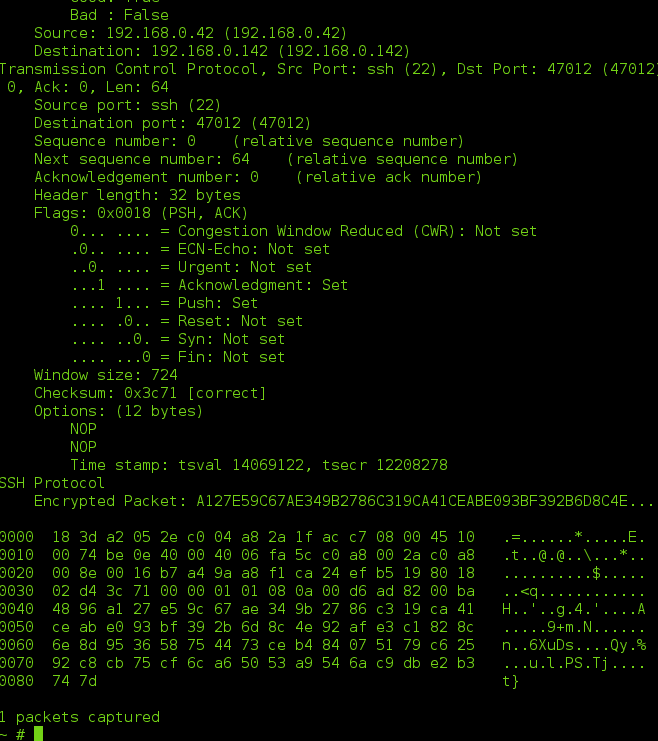

tcpdump är förmodligen THE original packet sniffer. Det skapades redan 1987. Det är över tio år innan Wireshark och till och med före Sniffer. Sedan det initialt släppts har verktyget underhållits och förbättrats men det förblir väsentligen oförändrat. Hur verktyget används har inte förändrats mycket genom dess utveckling. Det är tillgängligt att installera på praktiskt taget alla Unix-liknande operativsystem och har blivit den de facto-standarden för ett snabbt verktyg för att fånga paket. Som de flesta liknande produkter på * nix-plattformar, tcpdump använder libpcap-biblioteket för själva paketupptagningen.

Standardfunktionen för tcpdump är relativt enkel. Den fångar all trafik på det angivna gränssnittet och "dumpar" den - därav dess namn - på skärmen. Som ett standard * nix-verktyg kan du leda utdata till en infångningsfil som ska analyseras senare med hjälp av analysverktyget du väljer. I själva verket är det inte ovanligt att användare fångar trafik med tcpdump för senare analys i Wireshark. En av nycklarna till tcpdumpStyrka och användbarhet är möjligheten attapplicera filter och / eller för att leda dess utgång till grep - ett annat vanligt * nix kommandoradsverktyg - för ytterligare filtrering. Någon som behärskar tcpdump, grep och kommandoskalet kan få det att fånga exakt rätt trafik för alla felsökningsuppgifter.

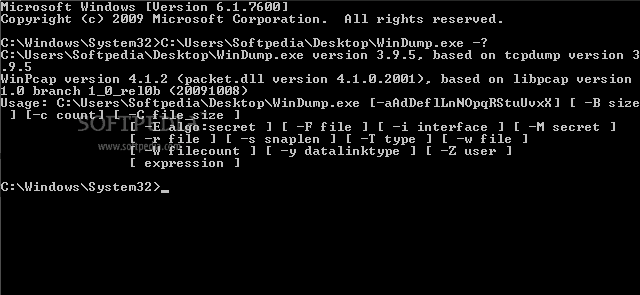

3. WinDump

I ett nötskal, WinDump är en port av tcpdump till Windows-plattformen. Som sådan uppträder den på ungefär samma sätt. Vad detta innebär är att det ger mycket av tcpdump-funktionaliteten till Windows-baserade datorer. Windump kan vara ett Windows-program men förvänta dig inte ett snyggt GUI. Det är verkligen tcpdump på Windows och som sådant är det bara ett kommandoradsverktyg.

Använder sig av WinDump är i princip detsamma som att använda sin * nix motsvarighet. Kommandoradsalternativen är ungefär samma och resultaten är också nästan identiska. Precis som tcpdump, utgången från WinDump kan också sparas i en fil för senare analys med ett tredjepartsverktyg. Grep är dock vanligtvis inte tillgängligt på Windows-dator, vilket begränsar verktygets filtreringsförmåga.

En annan viktig skillnad mellan tcpdump och WinDump är att det är lika lätt tillgängligt från operativsystemets paketförråd. Du måste ladda ner programvaran från WinDump hemsida. Den levereras som en körbar fil och kräver ingen installation. Som sådan är det ett bärbart verktyg som kan startas från en USB-nyckel. Men precis som tcpdump använder libpcap-biblioteket, WinDump använder Winpcap som måste laddas ner och installeras separat.

4. Tshark

Du kan tänka på Tshark som en korsning mellan tcpdump och Wireshark men i verkligheten är det mer eller mindre kommandoradsversionen av Wireshark. Det kommer från samma utvecklare som Wireshark. Tshark har likhet med tcpdump genom att det endast är ett kommandoradsverktyg. Men det är också som Wireshark genom att det inte bara fångar trafik. Den har också samma kraftfulla analysfunktioner som Wireshark och använder samma typ av filtrering. Det kan därför snabbt isolera den exakta trafiken du behöver för att analysera.

Tshark väcker dock en fråga. Varför skulle någon vilja ha en kommandoradsversion av Wireshark? Varför inte bara använda Wireshark? De flesta administratörer - faktiskt de flesta - skulle göra dethåller med om att verktyg med grafiska användargränssnitt i allmänhet ofta är lättare att använda och lära sig och mer intuitiva och användarvänliga. Trots allt, är det inte därför grafiska operativsystem blev så populära? Det främsta skälet till att någon skulle välja Tshark över Wireshark är när de bara vill göra en snabb fångstdirekt på en server för felsökning. Och om du misstänker ett prestandaproblem med servern kanske du vill föredra att använda ett verktyg som inte är GUI eftersom det kan vara mindre skatt på resurser.

5. Network Miner

Network Miner är mer av ett kriminaltekniskt verktyg än ett paket sniffereller nätverksanalysator. Detta verktyg följer en TCP-ström och kan rekonstruera en hel konversation. Det är ett riktigt kraftfullt verktyg för djupgående analys av trafik om än ett som kan vara svårt att bemästra. Verktyget kan fungera i ett offline-läge där man skulle importera en fångstfil - kanske skapad med ett av de andra granskade verktygen - och låt Network Miner arbeta sin magi. Med tanke på att programvaran bara körs på Windows är möjligheten att arbeta från fånga filer verkligen ett plus. Du kan till exempel använda tcpdump på Linux för att fånga lite trafik och Network Miner på Windows för att analysera det.

Network Miner är tillgänglig i en gratisversion men för meravancerade funktioner som IP-adressbaserad geolokalisering och skript måste du köpa en Professional-licens som kostar dig 900 $. En annan avancerad funktion i den professionella versionen är möjligheten att avkoda och spela upp VoIP-samtal.

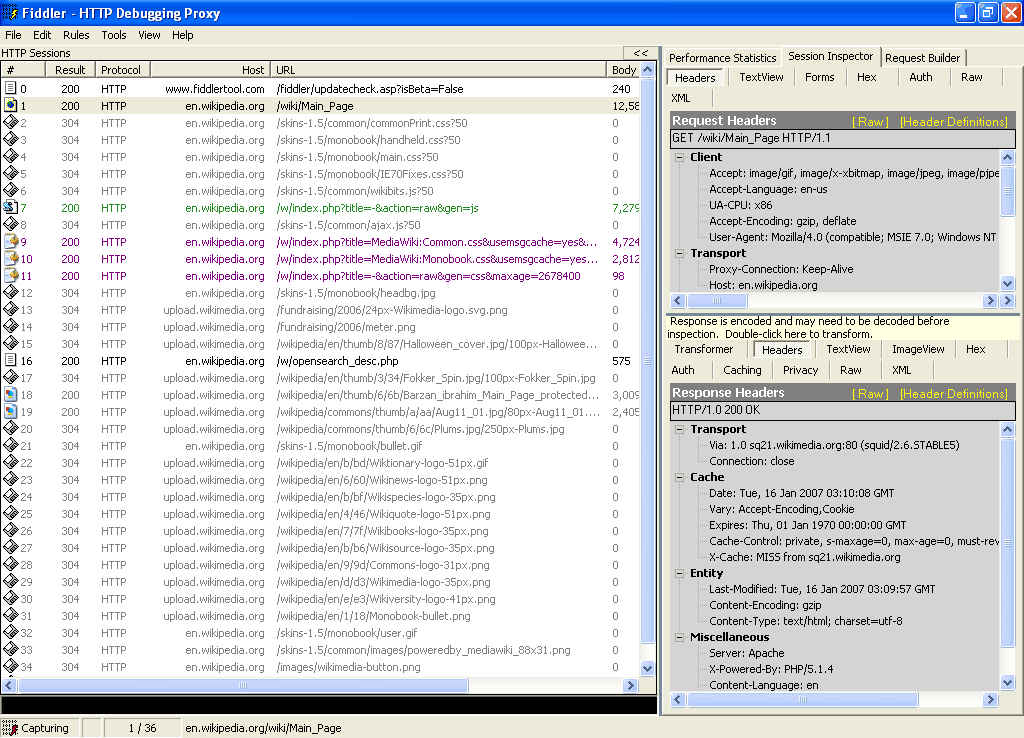

6. Fifflare

Vissa av våra läsare - särskilt de mer kunniga - kommer att frestas att argumentera för det Fifflare, vår sista post, är varken en paket sniffer elleren nätverksanalysator. För att vara ärliga kan de mycket väl ha rätt, men ändå tyckte vi att vi borde inkludera det här verktyget på vår lista eftersom det kan vara mycket användbart i flera olika situationer.

Låt oss först och främst göra det rakt, Fifflare kommer faktiskt att fånga trafik. Men det kommer inte att fånga bara någon trafik. Det fungerar bara med HTTP-trafik. Trots denna begränsning, när du anser att så många applikationer idag är webbaserade eller använder HTTP-protokollet i bakgrunden, är det lätt att se hur värdefullt verktyg kan vara. Och eftersom verktyget inte bara fångar webbläsertrafik utan bara HTTP kan det vara mycket användbart vid felsökning av olika typer av applikationer.

Den största fördelen med ett verktyg som Fifflare över en "sann" paket sniffer som Wireshark, äratt den byggdes för att ”förstå” HTTP-trafik. Det kommer till exempel att upptäcka cookies och certifikat. Den hittar också faktiska data som kommer från HTTP-baserade applikationer. Fifflare är gratis och det är endast tillgängligt för Windows. Emellertid kan beta-builds för OS X och Linux (med Mono-ramverket) laddas ner.

kommentarer