ทุกคนต้องการป้องกันผู้บุกรุกออกจากพวกเขาบ้าน. ในทำนองเดียวกัน - และด้วยเหตุผลที่คล้ายกันผู้ดูแลเครือข่ายพยายามป้องกันผู้บุกรุกออกจากเครือข่ายที่จัดการ หนึ่งในสินทรัพย์ที่สำคัญที่สุดขององค์กรหลายแห่งในปัจจุบันคือข้อมูลของพวกเขา เป็นสิ่งสำคัญที่บุคคลที่เจตนาไม่ดีจำนวนมากจะต้องพยายามอย่างหนักที่จะขโมยข้อมูลนั้น พวกเขาทำเช่นนั้นโดยใช้เทคนิคมากมายเพื่อเข้าถึงเครือข่ายและระบบที่ไม่ได้รับอนุญาต จำนวนการโจมตีดังกล่าวดูเหมือนว่าจะเพิ่มขึ้นอย่างรวดเร็วเมื่อไม่นานมานี้และในการตอบสนองระบบกำลังติดตั้งเพื่อป้องกันพวกเขา ระบบเหล่านี้เรียกว่า Intrusion Prevention Systems หรือ IPS วันนี้เรากำลังศึกษาระบบป้องกันการบุกรุกที่ดีที่สุดที่เราสามารถหาได้

เราจะเริ่มด้วยการพยายามกำหนดสิ่งที่ดีกว่าการป้องกันการบุกรุกคือ แน่นอนว่านี่คือสิ่งที่เราจะกำหนดว่าการบุกรุกคืออะไร จากนั้นเราจะสำรวจวิธีการตรวจจับที่แตกต่างกันซึ่งโดยทั่วไปจะใช้และการดำเนินการแก้ไขใดที่จะถูกตรวจจับ จากนั้นเราจะพูดคุยสั้น ๆ เกี่ยวกับการป้องกันการบุกรุกแบบพาสซีฟ เป็นมาตรการคงที่ที่สามารถวางในสถานที่ซึ่งสามารถลดจำนวนของความพยายามในการบุกรุก คุณอาจแปลกใจที่พบว่าบางคนไม่มีส่วนเกี่ยวข้องกับคอมพิวเตอร์ เมื่อนั้นกับเราทุกคนในหน้าเดียวกันเราจะสามารถตรวจสอบระบบป้องกันการบุกรุกที่ดีที่สุดที่เราสามารถหาได้ในที่สุด

การป้องกันการบุกรุก - นี่คือทั้งหมดที่เกี่ยวกับอะไร?

หลายปีที่ผ่านมามีไวรัสเพียงอย่างเดียวเท่านั้นความกังวลของผู้ดูแลระบบ ไวรัสมาถึงจุดที่เกิดขึ้นบ่อยครั้งจนอุตสาหกรรมตอบสนองโดยการพัฒนาเครื่องมือป้องกันไวรัส วันนี้ไม่มีผู้ใช้ที่จริงจังในใจของเขาคิดจะใช้คอมพิวเตอร์โดยไม่มีการป้องกันไวรัส แม้ว่าเราจะไม่ได้ยินเสียงไวรัสมากนักอีกต่อไป แต่การบุกรุกหรือการเข้าถึงข้อมูลของคุณโดยผู้ใช้ที่เป็นอันตรายนั้นเป็นภัยคุกคามใหม่ ด้วยข้อมูลที่มักจะเป็นสินทรัพย์ที่สำคัญที่สุดขององค์กรเครือข่ายขององค์กรได้กลายเป็นเป้าหมายของแฮ็กเกอร์ที่เจตนาไม่ดีซึ่งจะพยายามอย่างเต็มที่ในการเข้าถึงข้อมูล เช่นเดียวกับซอฟต์แวร์ป้องกันไวรัสคือคำตอบของการแพร่กระจายของไวรัสระบบป้องกันการบุกรุกคือคำตอบสำหรับการโจมตีของผู้บุกรุก

ระบบป้องกันการบุกรุกเป็นหลักทำสองอย่างสิ่ง ขั้นแรกพวกเขาตรวจพบความพยายามในการบุกรุกและเมื่อตรวจพบกิจกรรมที่น่าสงสัยพวกเขาใช้วิธีการต่าง ๆ เพื่อหยุดหรือบล็อก มีสองวิธีที่แตกต่างกันที่สามารถตรวจจับการบุกรุกได้ การตรวจจับโดยใช้ลายเซ็นทำงานโดยการวิเคราะห์ปริมาณการใช้ข้อมูลเครือข่ายและข้อมูล สิ่งนี้คล้ายกับระบบป้องกันไวรัสแบบดั้งเดิมซึ่งอาศัยคำจำกัดความของไวรัส การตรวจจับการบุกรุกโดยใช้ลายเซ็นอาศัยลายเซ็นหรือรูปแบบการบุกรุก ข้อเสียเปรียบหลักของวิธีการตรวจจับนี้คือต้องการโหลดลายเซ็นที่เหมาะสมลงในซอฟต์แวร์ และเมื่อวิธีการโจมตีแบบใหม่มักจะมีความล่าช้าก่อนที่จะมีการอัพเดทลายเซ็นการโจมตี ผู้ค้าบางรายรวดเร็วในการให้ลายเซ็นการโจมตีที่ปรับปรุงขณะที่คนอื่นช้ากว่ามาก ความถี่และความรวดเร็วในการอัพเดทลายเซ็นเป็นปัจจัยสำคัญที่ต้องพิจารณาเมื่อเลือกผู้ขาย

การตรวจจับที่ใช้ความผิดปกติให้การป้องกันที่ดีกว่าต่อต้านการโจมตีแบบ zero-day สิ่งที่เกิดขึ้นก่อนการตรวจจับลายเซ็นมีโอกาสที่จะได้รับการอัพเดต กระบวนการค้นหาความผิดปกติแทนที่จะพยายามจดจำรูปแบบการบุกรุกที่รู้จัก ตัวอย่างเช่นมันจะถูกทริกเกอร์หากมีคนพยายามเข้าถึงระบบด้วยรหัสผ่านผิดหลายครั้งในแถวซึ่งเป็นสัญญาณทั่วไปของการโจมตีแบบดุร้าย นี่เป็นเพียงตัวอย่างและโดยทั่วไปจะมีกิจกรรมที่น่าสงสัยต่าง ๆ นับร้อยที่สามารถเรียกใช้ระบบเหล่านี้ได้ วิธีการตรวจจับทั้งสองมีข้อดีและข้อเสีย เครื่องมือที่ดีที่สุดคือเครื่องมือที่ใช้การผสมผสานระหว่างลายเซ็นและการวิเคราะห์พฤติกรรมเพื่อการป้องกันที่ดีที่สุด

การตรวจจับการบุกรุกเป็นส่วนแรกของการป้องกันพวกเขา เมื่อตรวจพบแล้วระบบป้องกันการบุกรุกจะทำงานอย่างแข็งขันในการหยุดกิจกรรมที่ตรวจพบ การดำเนินการแก้ไขต่างๆสามารถทำได้โดยระบบเหล่านี้ ตัวอย่างเช่นพวกเขาสามารถระงับหรือปิดใช้งานบัญชีผู้ใช้ การกระทำทั่วไปอีกอย่างหนึ่งคือการปิดกั้นที่อยู่ IP ต้นทางของการโจมตีหรือแก้ไขกฎไฟร์วอลล์ หากกิจกรรมที่เป็นอันตรายมาจากกระบวนการเฉพาะระบบป้องกันอาจฆ่ากระบวนการ การเริ่มกระบวนการป้องกันบางอย่างเป็นปฏิกิริยาทั่วไปและในกรณีที่เลวร้ายที่สุดทั้งระบบสามารถปิดเพื่อจำกัดความเสียหาย งานสำคัญอีกอย่างหนึ่งของระบบป้องกันการบุกรุกคือการแจ้งเตือนผู้ดูแลระบบบันทึกเหตุการณ์และรายงานกิจกรรมที่น่าสงสัย

มาตรการป้องกันการบุกรุกแบบพาสซีฟ

ในขณะที่ระบบป้องกันการบุกรุกสามารถป้องกันได้คุณต่อต้านการโจมตีหลายรูปแบบไม่มีอะไรดีกว่ามาตรการป้องกันการบุกรุกแบบพาสซีฟที่ล้าสมัย ตัวอย่างเช่นการใช้รหัสผ่านที่คาดเดายากเป็นวิธีที่ยอดเยี่ยมในการป้องกันการบุกรุกจำนวนมาก อีกมาตรการป้องกันที่ง่ายคือการเปลี่ยนรหัสผ่านเริ่มต้นของอุปกรณ์ แม้ว่าจะไม่ค่อยบ่อยนักในเครือข่ายขององค์กร - แม้ว่าจะไม่เคยได้ยินมาก่อนก็ตามฉันเคยเห็นเกตเวย์อินเทอร์เน็ตบ่อยครั้งที่ยังคงมีรหัสผ่านผู้ดูแลระบบเริ่มต้นอยู่ ในขณะที่ในเรื่องของรหัสผ่าน, อายุรหัสผ่านเป็นอีกขั้นตอนที่เป็นรูปธรรมที่สามารถวางในสถานที่เพื่อลดความพยายามในการบุกรุก รหัสผ่านใด ๆ แม้แต่รหัสที่ดีที่สุดในที่สุดก็สามารถถอดรหัสได้ในเวลาที่กำหนด การกำหนดอายุของรหัสผ่านทำให้มั่นใจได้ว่ารหัสผ่านจะถูกเปลี่ยนก่อนที่จะถูกถอดรหัส

มีเพียงตัวอย่างของสิ่งที่สามารถทำได้ป้องกันการบุกรุกอย่างอดทน เราสามารถเขียนบทความทั้งหมดเกี่ยวกับมาตรการแบบพาสซีฟที่สามารถใช้งานได้ แต่นี่ไม่ใช่เป้าหมายของเราในวันนี้ เป้าหมายของเราคือการนำเสนอระบบป้องกันการบุกรุกที่ดีที่สุด

ระบบป้องกันการบุกรุกที่ดีที่สุด

รายการของเรามีการผสมผสานของเครื่องมือต่าง ๆ ที่สามารถใช้เพื่อป้องกันการบุกรุก เครื่องมือส่วนใหญ่ที่รวมอยู่ในระบบการป้องกันการบุกรุกที่แท้จริง แต่เรายังรวมถึงเครื่องมือที่สามารถทำการตลาดเพื่อป้องกันการบุกรุก รายการแรกของเราคือตัวอย่างหนึ่ง โปรดจำไว้ว่ายิ่งกว่าสิ่งใดคุณสามารถเลือกเครื่องมือที่จะใช้ตามความต้องการเฉพาะของคุณ ดังนั้นมาดูกันว่าเครื่องมือชั้นนำของเรามีอะไรบ้าง

1. SolarWinds Log & Event Manager (ทดลองฟรี)

SolarWinds เป็นชื่อที่รู้จักกันดีในเครือข่ายการบริหาร มันสนุกกับชื่อเสียงที่มั่นคงในการสร้างเครือข่ายและเครื่องมือการบริหารระบบที่ดีที่สุด ผลิตภัณฑ์เรือธงของมันการตรวจสอบประสิทธิภาพเครือข่ายคะแนนอย่างต่อเนื่องในหมู่เครื่องมือตรวจสอบแบนด์วิดธ์เครือข่ายชั้นนำที่มี SolarWinds ยังมีชื่อเสียงในเรื่องเครื่องมือฟรีมากมายซึ่งแต่ละเครื่องตอบสนองความต้องการเฉพาะของผู้ดูแลระบบเครือข่าย Kiwi Syslog Server หรือเซิร์ฟเวอร์ SolarWinds TFTP เป็นสองตัวอย่างที่ยอดเยี่ยมของเครื่องมือฟรีเหล่านี้

อย่าปล่อยให้ SolarWinds Log & Event Managerชื่อหลอกคุณ มีมากไปกว่าที่พบตา คุณสมบัติขั้นสูงบางอย่างของผลิตภัณฑ์นี้มีคุณสมบัติเป็นระบบตรวจจับและป้องกันการบุกรุกในขณะที่คุณสมบัติอื่น ๆ อยู่ในช่วงข้อมูลการรักษาความปลอดภัยและการจัดการเหตุการณ์ (SIEM) ตัวอย่างเช่นเครื่องมือมีความสัมพันธ์ของเหตุการณ์แบบเรียลไทม์และการแก้ไขตามเวลาจริง

- ทดลองฟรี: SolarWinds Log & Event Manager

- ลิงค์ดาวน์โหลดอย่างเป็นทางการ: https://www.solarwinds.com/log-event-manager-software/registration

คน SolarWinds Log & Event Manager มีการตรวจจับที่น่าสงสัยทันทีกิจกรรม (ฟังก์ชันตรวจจับการบุกรุก) และการตอบกลับอัตโนมัติ (ฟังก์ชันป้องกันการบุกรุก) เครื่องมือนี้ยังสามารถใช้ในการตรวจสอบเหตุการณ์การรักษาความปลอดภัยและนิติเวช สามารถใช้เพื่อการบรรเทาและการปฏิบัติตาม เครื่องมือนี้มีการรายงานการตรวจสอบที่พิสูจน์แล้วซึ่งสามารถนำมาใช้เพื่อแสดงให้เห็นถึงการปฏิบัติตามกรอบกฏระเบียบต่างๆเช่น HIPAA, PCI-DSS และ SOX เครื่องมือนี้ยังมีการตรวจสอบความสมบูรณ์ของไฟล์และการตรวจสอบอุปกรณ์ USB คุณสมบัติขั้นสูงทั้งหมดของซอฟต์แวร์ทำให้มันเป็นแพลตฟอร์มความปลอดภัยที่ผสานรวมกันมากกว่าแค่ระบบการจัดการบันทึกและเหตุการณ์ที่ชื่อของมันจะทำให้คุณเชื่อ

คุณสมบัติการป้องกันการบุกรุกของ SolarWinds Log & Event Manager ทำงานโดยใช้การดำเนินการที่เรียกว่าใช้งานอยู่ตอบสนองเมื่อใดก็ตามที่ตรวจพบภัยคุกคาม การตอบสนองที่แตกต่างสามารถเชื่อมโยงกับการแจ้งเตือนเฉพาะ ตัวอย่างเช่นระบบสามารถเขียนลงในตารางไฟร์วอลล์เพื่อบล็อกการเข้าถึงเครือข่ายของที่อยู่ IP ต้นทางที่ระบุว่าเป็นกิจกรรมที่น่าสงสัย เครื่องมือนี้ยังสามารถระงับบัญชีผู้ใช้หยุดหรือเริ่มกระบวนการและปิดระบบได้ คุณจะจำได้ว่าสิ่งเหล่านี้เป็นวิธีการแก้ไขที่เราระบุไว้อย่างแม่นยำมาก่อน

ราคาสำหรับ SolarWinds Log & Event Manager แตกต่างกันไปตามจำนวนของโหนดที่ถูกมอนิเตอร์ ราคาเริ่มต้นที่ 4,585 ดอลลาร์สำหรับโหนดที่มีการตรวจสอบมากถึง 30 โหนดและสิทธิ์การใช้งานสูงถึง 2500 โหนดสามารถซื้อได้ทำให้ผลิตภัณฑ์สามารถปรับขนาดได้สูง หากคุณต้องการใช้ผลิตภัณฑ์สำหรับการทดสอบและดูด้วยตัวคุณเองว่าเหมาะกับคุณหรือไม่ทดลองใช้ 30 วันเต็มรูปแบบฟรี

2. Splunk

Splunk เป็นหนึ่งในระบบป้องกันการบุกรุกที่เป็นที่นิยมมากที่สุด มันมีอยู่ในรุ่นที่แตกต่างกันหลายชุดกีฬาที่แตกต่างกัน Splunk Enterprise Security-หรือ Splunk ESตามที่มักเรียกกันว่า - เป็นสิ่งที่คุณต้องการสำหรับการป้องกันการบุกรุกอย่างแท้จริง ซอฟต์แวร์จะตรวจสอบข้อมูลระบบของคุณแบบเรียลไทม์ค้นหาช่องโหว่และสัญญาณของกิจกรรมที่ผิดปกติ

การตอบสนองด้านความปลอดภัยเป็นหนึ่งในผลิตภัณฑ์ที่แข็งแกร่งเหมาะสมกับสิ่งที่ทำให้เป็นระบบป้องกันการบุกรุก มันใช้สิ่งที่ผู้ขายเรียกว่า Adaptive Response Framework (ARF) มันทำงานร่วมกับอุปกรณ์จากผู้ค้าความปลอดภัยมากกว่า 55 รายและสามารถตอบสนองอัตโนมัติเร่งงานด้วยตนเอง การรวมกันนี้หากการแก้ไขอัตโนมัติและการแทรกแซงด้วยตนเองสามารถให้โอกาสที่ดีที่สุดในการได้รับคะแนนสูงกว่าอย่างรวดเร็ว เครื่องมือนี้มีส่วนต่อประสานผู้ใช้ที่เรียบง่ายและไม่กระจัดกระจาย คุณสมบัติการป้องกันที่น่าสนใจอื่น ๆ ได้แก่ ฟังก์ชั่น“ Notables” ซึ่งแสดงการแจ้งเตือนที่ผู้ใช้สามารถปรับแต่งได้และ“ ผู้ตรวจสอบสินทรัพย์” สำหรับการตั้งค่าสถานะกิจกรรมที่เป็นอันตรายและป้องกันปัญหาเพิ่มเติม

Splunk Enterprise Securityข้อมูลการกำหนดราคาของไม่พร้อมให้บริการ คุณจะต้องติดต่อฝ่ายขายของ Splunk เพื่อขอใบเสนอราคาโดยละเอียด นี่เป็นผลิตภัณฑ์ที่ยอดเยี่ยมที่มีให้ทดลองใช้ฟรี

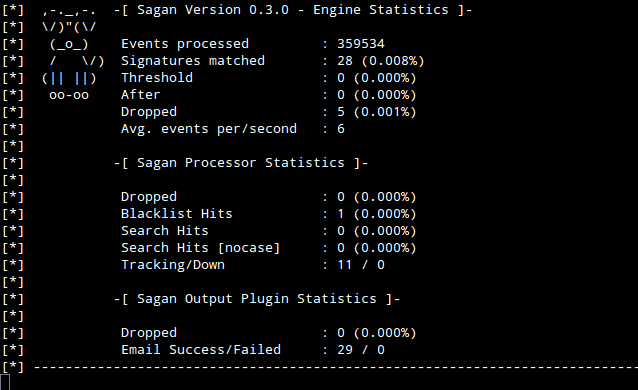

3. เซแกน

เซแกน นั้นเป็นระบบตรวจจับการบุกรุกฟรี อย่างไรก็ตามเครื่องมือที่มีความสามารถในการเรียกใช้สคริปต์ซึ่งสามารถวางไว้ในหมวดหมู่ระบบป้องกันการบุกรุก เซแกน ตรวจจับความพยายามในการบุกรุกผ่านการตรวจสอบไฟล์บันทึก คุณยังสามารถรวม เซแกน ด้วย Snort ซึ่งสามารถป้อนข้อมูลไปยัง เซแกน มอบเครื่องมือในการตรวจจับการบุกรุกบนเครือข่าย ในความเป็นจริง, เซแกน สามารถรับอินพุตจากเครื่องมืออื่น ๆ เช่น Bro หรือ Suricata รวมความสามารถของเครื่องมือต่าง ๆ เพื่อการป้องกันที่ดีที่สุด

มีการจับ เซแกนความสามารถในการประมวลผลสคริปต์ของแม้ว่า คุณต้องเขียนสคริปต์การแก้ไข แม้ว่าเครื่องมือนี้อาจใช้ไม่ได้ดีที่สุดในการป้องกันการบุกรุก แต่เพียงผู้เดียว แต่อาจเป็นองค์ประกอบสำคัญของระบบที่รวมเครื่องมือหลายอย่างเข้าด้วยกันโดยเชื่อมโยงเหตุการณ์จากแหล่งต่าง ๆ ให้คุณได้ผลิตภัณฑ์ที่ดีที่สุด

ในขณะที่ เซแกน สามารถติดตั้งบน Linux, Unix และ Mac OS เท่านั้นมันสามารถเชื่อมต่อกับระบบ Windows เพื่อรับกิจกรรมของพวกเขา คุณสมบัติที่น่าสนใจอื่น ๆ ของ Sagan รวมถึงการติดตามตำแหน่งที่อยู่ IP และการประมวลผลแบบกระจาย

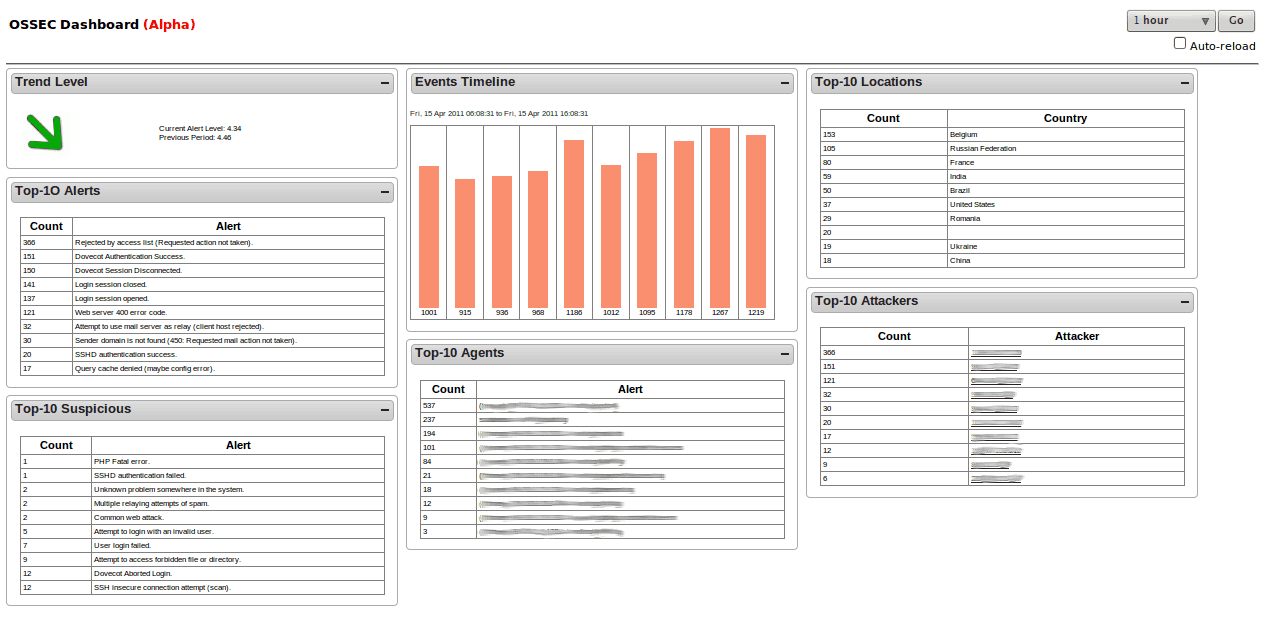

4. OSSEC

การรักษาความปลอดภัยที่มาเปิด, หรือ OSSECเป็นหนึ่งในผู้นำด้านโอเพ่นซอร์สระบบตรวจจับการบุกรุก เรารวมไว้ในรายการด้วยเหตุผลสองประการ ความนิยมของมันนั้นเป็นสิ่งที่เราต้องรวมไว้โดยเฉพาะอย่างยิ่งเมื่อพิจารณาว่าเครื่องมือช่วยให้คุณระบุการกระทำที่ดำเนินการโดยอัตโนมัติเมื่อใดก็ตามที่มีการแจ้งเตือนเฉพาะเจาะจง OSSEC เป็นเจ้าของโดย Trend Micro หนึ่งในผู้นำด้านความปลอดภัยด้านไอทีและผู้ผลิตหนึ่งในชุดป้องกันไวรัสที่ดีที่สุด

เมื่อติดตั้งบนระบบปฏิบัติการแบบ Unixเอ็นจิ้นการตรวจจับของซอฟต์แวร์มุ่งเน้นไปที่ไฟล์บันทึกและการกำหนดค่าเป็นหลัก มันสร้างการตรวจสอบไฟล์สำคัญและตรวจสอบเป็นระยะแจ้งเตือนคุณหรือเรียกการดำเนินการแก้ไขเมื่อมีสิ่งผิดปกติเกิดขึ้น นอกจากนี้ยังจะตรวจสอบและแจ้งเตือนเกี่ยวกับความพยายามที่ผิดปกติในการเข้าถึงรูท ใน Windows ระบบยังคอยจับตาดูการแก้ไขรีจิสตรีโดยไม่ได้รับอนุญาตเนื่องจากอาจเป็นสัญญาณบอกเล่าเรื่องราวของกิจกรรมที่เป็นอันตราย การตรวจจับใด ๆ จะทริกเกอร์การแจ้งเตือนซึ่งจะปรากฏบนคอนโซลกลางในขณะที่การแจ้งเตือนจะถูกส่งทางอีเมล

OSSEC เป็นระบบป้องกันการบุกรุกบนโฮสต์ ดังนั้นจึงจำเป็นต้องติดตั้งในคอมพิวเตอร์แต่ละเครื่องที่คุณต้องการป้องกัน อย่างไรก็ตามคอนโซลส่วนกลางจะรวบรวมข้อมูลจากคอมพิวเตอร์ที่ได้รับการป้องกันแต่ละเครื่องเพื่อการจัดการที่ง่ายขึ้น OSSEC คอนโซลทำงานบนระบบปฏิบัติการ Unix-Like เท่านั้น แต่มีเอเจนต์พร้อมที่จะปกป้องโฮสต์ Windows หรือมิฉะนั้นเครื่องมืออื่น ๆ เช่น Kibana หรือ Graylog สามารถใช้เป็นส่วนหน้าของเครื่องมือ

5. เปิด WIPS-NG

เราไม่แน่ใจด้วยเช่นกัน เปิด WIPS NG ในรายการของเรา เพิ่มเติมเกี่ยวกับเรื่องนี้ในอีกสักครู่ ส่วนใหญ่ทำเพราะเป็นหนึ่งในผลิตภัณฑ์เดียวที่กำหนดเป้าหมายเป็นเครือข่ายไร้สายโดยเฉพาะ เปิด WIPS NG- ที่ใดก็ตามของ WIPS หมายถึง Wireless Intrusionระบบป้องกัน - เป็นเครื่องมือโอเพนซอร์ซซึ่งประกอบด้วยส่วนประกอบหลักสามประการ อย่างแรกคือมีเซ็นเซอร์ นี่เป็นกระบวนการที่โง่เง่าที่จับการรับส่งข้อมูลแบบไร้สายและส่งไปยังเซิร์ฟเวอร์เพื่อทำการวิเคราะห์ ดังที่คุณอาจเดาได้ส่วนประกอบต่อไปคือเซิร์ฟเวอร์ มันรวบรวมข้อมูลจากเซ็นเซอร์ทั้งหมดวิเคราะห์ข้อมูลที่รวบรวมและตอบสนองต่อการโจมตี ส่วนประกอบนี้เป็นหัวใจของระบบ สุดท้าย แต่ไม่ท้ายสุดคือองค์ประกอบของอินเตอร์เฟสซึ่งเป็น GUI ที่คุณใช้เพื่อจัดการเซิร์ฟเวอร์และแสดงข้อมูลเกี่ยวกับภัยคุกคามที่พบในเครือข่ายไร้สายของคุณ

เหตุผลหลักที่เราลังเลก่อนรวมถึง เปิด WIPS NG ในรายการของเราว่าดีเท่าที่เป็นอยู่ไม่ใช่ทุกคนชอบนักพัฒนาของผลิตภัณฑ์ มันมาจากนักพัฒนาเดียวกันกับ Aircrack NG ซึ่งเป็นตัวดักจับแพ็คเก็ตไร้สายและแครกเกอร์รหัสผ่านที่เป็นส่วนหนึ่งของชุดเครื่องมือแฮ็กเกอร์ WiFi ทุกตัว นี่เป็นการเปิดอภิปรายในจริยธรรมของนักพัฒนาและทำให้ผู้ใช้บางคนระวัง ในทางกลับกันภูมิหลังของนักพัฒนาสามารถมองเห็นได้ว่าเป็นข้อพิสูจน์ถึงความรู้เชิงลึกเกี่ยวกับความปลอดภัยของ Wi-Fi

6. fail2ban

fail2ban เป็นการบุกรุกโฮสต์ฟรีที่นิยมระบบตรวจจับพร้อมคุณสมบัติการป้องกันการบุกรุก ซอฟต์แวร์ทำงานโดยการตรวจสอบไฟล์บันทึกของระบบสำหรับเหตุการณ์ที่น่าสงสัยเช่นความพยายามในการเข้าสู่ระบบล้มเหลวหรือหาช่องโหว่ เมื่อระบบตรวจพบสิ่งที่น่าสงสัยระบบจะตอบสนองโดยการอัปเดตกฎไฟร์วอลล์ในเครื่องโดยอัตโนมัติเพื่อบล็อกที่อยู่ IP ต้นทางของพฤติกรรมที่เป็นอันตราย แน่นอนว่านี่หมายถึงว่ากระบวนการไฟร์วอลล์บางอย่างกำลังทำงานอยู่บนเครื่องของคุณ นี่คือข้อเสียเปรียบหลักของเครื่องมือ อย่างไรก็ตามการกระทำใด ๆ โดยพลการ - เช่นการเรียกใช้สคริปต์การแก้ไขหรือส่งการแจ้งเตือนทางอีเมล - สามารถกำหนดค่า

fail2ban มาพร้อมกับการตรวจจับที่สร้างไว้ล่วงหน้าหลายตัวทริกเกอร์เรียกว่าตัวกรองซึ่งครอบคลุมบริการทั่วไปบางอย่างเช่น Apache, Courrier, SSH, FTP, Postfix และอีกมากมาย ดังที่เรากล่าวว่าการดำเนินการแก้ไขทำได้โดยการแก้ไขตารางไฟร์วอลล์ของโฮสต์ fail2ban รองรับ Netfilter, IPtables หรือตาราง hosts.deny ของ TCP Wrapper แต่ละตัวกรองสามารถเชื่อมโยงกับหนึ่งหรือหลายการกระทำ ร่วมกันตัวกรองและการกระทำที่เรียกว่าคุก

7. การตรวจสอบความปลอดภัยเครือข่าย Bro

คน การตรวจสอบความปลอดภัยเครือข่าย Bro เป็นอีกหนึ่งการตรวจจับการบุกรุกเครือข่ายฟรีระบบที่มีฟังก์ชั่นคล้ายกับ IPS มันทำงานได้ในสองขั้นตอนมันจะบันทึกปริมาณการใช้งานก่อนแล้วจึงวิเคราะห์ เครื่องมือนี้ทำงานที่หลายเลเยอร์จนถึงเลเยอร์ของแอปพลิเคชันซึ่งจะช่วยให้ตรวจจับการบุกรุกได้ดีขึ้น โมดูลการวิเคราะห์ของผลิตภัณฑ์ประกอบด้วยสององค์ประกอบ องค์ประกอบแรกเรียกว่า Event Engine และจุดประสงค์ของมันคือการติดตามการทริกเกอร์เหตุการณ์เช่นการเชื่อมต่อ TCP หรือการร้องขอ HTTP เหตุการณ์จะถูกวิเคราะห์โดยสคริปต์นโยบายซึ่งเป็นองค์ประกอบที่สอง หน้าที่ของสคริปต์นโยบายคือการตัดสินใจว่าจะเริ่มการปลุกเปิดการดำเนินการหรือไม่สนใจเหตุการณ์ มันเป็นไปได้ของการเปิดตัวการกระทำที่ให้ การตรวจสอบความปลอดภัยเครือข่าย Bro ฟังก์ชั่น IPS ของมัน

คน การตรวจสอบความปลอดภัยเครือข่าย Bro มีข้อ จำกัด บางประการ มันจะติดตามกิจกรรม HTTP, DNS และ FTP เท่านั้นและจะตรวจสอบปริมาณการใช้งาน SNMP อย่างไรก็ตามนี่เป็นสิ่งที่ดีเพราะ SNMP มักใช้สำหรับการตรวจสอบเครือข่ายแม้จะมีข้อบกพร่องด้านความปลอดภัยที่ร้ายแรง SNMP นั้นแทบไม่มีความปลอดภัยในตัวและใช้ทราฟฟิกที่ไม่มีการเข้ารหัส และเนื่องจากโพรโทคอลสามารถใช้ในการปรับเปลี่ยนการกำหนดค่าจึงสามารถถูกโจมตีโดยผู้ใช้ที่เป็นอันตรายได้อย่างง่ายดาย ผลิตภัณฑ์นี้จะคอยจับตาดูการเปลี่ยนแปลงการกำหนดค่าอุปกรณ์และกับดัก SNMP สามารถติดตั้งบน Unix, Linux และ OS X แต่ไม่สามารถใช้งานได้กับ Windows ซึ่งอาจเป็นข้อเสียเปรียบหลัก มิฉะนั้นนี่เป็นเครื่องมือที่น่าสนใจมากซึ่งคุ้มค่าที่จะลอง

ความคิดเห็น