ฉันไม่ต้องการที่จะฟังเสียงหวาดระแวงเกินไปแม้ว่าฉันจะอาจทำ แต่อาชญากรไซเบอร์อยู่ทุกที่ ทุกองค์กรสามารถเป็นเป้าหมายของแฮ็กเกอร์ที่พยายามเข้าถึงข้อมูลของพวกเขา ดังนั้นจึงเป็นเบื้องต้นที่จะจับตาดูสิ่งต่าง ๆ และตรวจสอบให้แน่ใจว่าเราจะไม่ตกเป็นเหยื่อของบุคคลที่มีเจตนาร้ายเหล่านี้ บรรทัดแรกของการป้องกันคือ ระบบตรวจจับการบุกรุก. ตามโฮสต์ ระบบใช้การตรวจจับที่ระดับโฮสต์และโดยทั่วไปจะตรวจพบการบุกรุกส่วนใหญ่ได้อย่างรวดเร็วและแจ้งให้คุณทราบทันทีเพื่อให้คุณสามารถแก้ไขสถานการณ์ได้ ด้วยการตรวจจับการบุกรุกบนโฮสต์จำนวนมากระบบที่มีอยู่การเลือกสิ่งที่ดีที่สุดสำหรับสถานการณ์เฉพาะของคุณอาจเป็นเรื่องที่ท้าทาย เพื่อช่วยให้คุณมองเห็นได้ชัดเจนเราได้รวบรวมรายการระบบตรวจจับการบุกรุกบนโฮสต์ที่ดีที่สุด

ก่อนที่เราจะเปิดเผยเครื่องมือที่ดีที่สุดเราจะออกไปข้างนอกสั้น ๆ และดูที่ประเภทต่าง ๆ ของระบบตรวจจับการบุกรุก บางตัวเป็นแบบโฮสต์ขณะที่แบบอื่น ๆ จะอิงตามเครือข่าย เราจะอธิบายความแตกต่าง จากนั้นเราจะพูดถึงวิธีการตรวจจับการบุกรุกที่แตกต่างกัน เครื่องมือบางอย่างมีวิธีการที่ใช้ลายเซ็นขณะที่คนอื่นกำลังมองหาพฤติกรรมที่น่าสงสัย คนที่ดีที่สุดใช้ทั้งสองอย่างรวมกัน ก่อนดำเนินการต่อเราจะอธิบายความแตกต่างระหว่างระบบตรวจจับการบุกรุกและระบบป้องกันการบุกรุกเนื่องจากเป็นสิ่งสำคัญที่ต้องเข้าใจสิ่งที่เรากำลังดู จากนั้นเราจะพร้อมสำหรับสาระสำคัญของโพสต์นี้ซึ่งเป็นระบบตรวจจับการบุกรุกที่ดีที่สุดบนโฮสต์

ระบบตรวจจับการบุกรุกสองประเภท

การบุกรุกมีสองประเภทระบบตรวจจับ ในขณะที่เป้าหมายของพวกเขาเหมือนกัน - เพื่อค้นหาความพยายามบุกรุกหรือกิจกรรมที่น่าสงสัยอย่างรวดเร็วด้วยอาจนำไปสู่ความพยายามในการบุกรุก นี่เป็นแนวคิดที่มักเรียกกันว่าจุดบังคับใช้ แต่ละประเภทมีข้อดีและข้อเสียและโดยทั่วไปแล้วไม่มีความเห็นเป็นเอกฉันท์ว่าควรเลือกแบบใด ในความเป็นจริงทางออกที่ดีที่สุดหรือปลอดภัยที่สุดน่าจะเป็นวิธีที่ผสมผสานทั้งสองอย่างเข้าด้วยกัน

ระบบตรวจจับการบุกรุกของโฮสต์ (HIDS)

ระบบตรวจจับการบุกรุกชนิดแรกหนึ่งที่เราสนใจในวันนี้ดำเนินการในระดับโฮสต์ คุณอาจเดาได้ว่าจากชื่อของมัน ตัวอย่างเช่นการตรวจ HIDS ไฟล์บันทึกและวารสารต่างๆสำหรับสัญญาณของกิจกรรมที่น่าสงสัย อีกวิธีที่พวกเขาตรวจพบความพยายามในการบุกรุกคือการตรวจสอบไฟล์การกำหนดค่าที่สำคัญสำหรับการเปลี่ยนแปลงที่ไม่ได้รับอนุญาต พวกเขายังสามารถตรวจสอบไฟล์การกำหนดค่าเดียวกันสำหรับรูปแบบการบุกรุกที่รู้จักโดยเฉพาะ ตัวอย่างเช่นวิธีการบุกรุกอาจทำงานได้โดยการเพิ่มพารามิเตอร์บางอย่างลงในไฟล์กำหนดค่าเฉพาะ ระบบตรวจจับการบุกรุกบนโฮสต์ที่ดีจะเป็นสิ่งที่จับได้

เวลาส่วนใหญ่ติดตั้ง HIDS โดยตรงอุปกรณ์ที่พวกเขาตั้งใจจะปกป้อง คุณจะต้องติดตั้งลงในคอมพิวเตอร์ทุกเครื่องของคุณ อื่น ๆ จะต้องติดตั้งตัวแทนท้องถิ่น บางคนถึงกับทำงานทั้งหมดจากระยะไกล ไม่ว่าพวกเขาจะทำงานอย่างไร HIDS ที่ดีนั้นมีคอนโซลส่วนกลางที่คุณสามารถควบคุมแอปพลิเคชันและดูผลลัพธ์ได้

ระบบตรวจจับการบุกรุกเครือข่าย (NIDS)

ระบบตรวจจับการบุกรุกอีกประเภทหนึ่งเรียกว่าระบบตรวจจับการบุกรุกเครือข่ายหรือ NIDS ทำงานที่ชายแดนของเครือข่ายเพื่อบังคับใช้การตรวจจับ พวกเขาใช้วิธีการที่คล้ายกันเช่นระบบตรวจจับการบุกรุกโฮสต์เช่นการตรวจจับกิจกรรมที่น่าสงสัยและมองหารูปแบบการบุกรุกที่รู้จัก แต่แทนที่จะดูล็อกและไฟล์การกำหนดค่าพวกเขาจะดูปริมาณการใช้เครือข่ายและตรวจสอบคำขอการเชื่อมต่อทุกครั้ง วิธีการบุกรุกบางวิธีใช้ประโยชน์จากช่องโหว่ที่รู้จักกันโดยการส่งแพ็คเก็ตที่มีรูปแบบไม่ถูกต้องไปยังโฮสต์ ระบบตรวจจับการบุกรุกเครือข่ายจะตรวจจับความพยายามชนิดนี้ได้อย่างง่ายดาย

บางคนแย้งว่า NIDS นั้นดีกว่า HIDS เหมือนกันตรวจจับการโจมตีก่อนที่จะถึงระบบของคุณ บางคนชอบพวกเขาเพราะพวกเขาไม่ต้องการอะไรที่จะติดตั้งในแต่ละโฮสต์เพื่อปกป้องพวกเขาอย่างมีประสิทธิภาพ ในทางกลับกันพวกเขาให้ความคุ้มครองเพียงเล็กน้อยจากการโจมตีโดยใช้วงในซึ่งไม่น่าแปลกใจเลย ในการตรวจจับผู้โจมตีจะต้องใช้เส้นทางที่ผ่าน NIDS ด้วยเหตุผลเหล่านี้การป้องกันที่ดีที่สุดอาจมาจากการใช้เครื่องมือทั้งสองประเภทร่วมกัน

วิธีการตรวจจับการบุกรุก

เช่นเดียวกับการบุกรุกสองประเภทเครื่องมือตรวจจับส่วนใหญ่มีสองวิธีที่แตกต่างกันที่ใช้ในการตรวจสอบความพยายามในการบุกรุก การตรวจจับอาจใช้ลายเซ็นหรืออาจเป็นความผิดปกติ การตรวจจับการบุกรุกโดยใช้ลายเซ็นทำงานโดยการวิเคราะห์ข้อมูลสำหรับรูปแบบเฉพาะที่เกี่ยวข้องกับการพยายามบุกรุก สิ่งนี้คล้ายกับระบบป้องกันไวรัสแบบดั้งเดิมซึ่งอาศัยคำจำกัดความของไวรัส การตรวจจับการบุกรุกโดยใช้ลายเซ็นนั้นขึ้นอยู่กับลายเซ็นหรือรูปแบบการบุกรุก พวกเขาเปรียบเทียบข้อมูลกับลายเซ็นการบุกรุกเพื่อระบุความพยายาม ข้อเสียเปรียบหลักของพวกเขาคือพวกเขาไม่ทำงานจนกว่าลายเซ็นที่ถูกต้องจะถูกอัพโหลดลงในซอฟต์แวร์ น่าเสียดายที่สิ่งนี้เกิดขึ้นหลังจากมีการโจมตีเครื่องจำนวนหนึ่งแล้วและผู้เผยแพร่ลายเซ็นการบุกรุกมีเวลาในการเผยแพร่แพ็คเกจการอัพเดทใหม่ ซัพพลายเออร์บางรายค่อนข้างเร็วในขณะที่บางรายสามารถตอบสนองได้ในวันต่อมา

การตรวจจับการบุกรุกที่ผิดปกติอื่น ๆวิธีการให้การป้องกันที่ดีขึ้นต่อการโจมตีแบบ zero-day สิ่งที่เกิดขึ้นก่อนซอฟต์แวร์ตรวจจับการบุกรุกใด ๆ มีโอกาสที่จะได้รับไฟล์ลายเซ็นที่เหมาะสม ระบบเหล่านี้มองหาความผิดปกติแทนที่จะพยายามจดจำรูปแบบการบุกรุกที่รู้จัก ตัวอย่างเช่นพวกเขาอาจถูกทริกเกอร์หากมีคนพยายามเข้าถึงระบบด้วยรหัสผ่านที่ไม่ถูกต้องหลายครั้งในแถวซึ่งเป็นสัญญาณทั่วไปของการโจมตีด้วยกำลังดุร้าย พฤติกรรมที่น่าสงสัยใด ๆ สามารถตรวจพบได้อย่างรวดเร็ว วิธีการตรวจจับแต่ละวิธีมีข้อดีและข้อเสีย เช่นเดียวกับประเภทของเครื่องมือเครื่องมือที่ดีที่สุดคือเครื่องมือที่ใช้การผสมผสานของลายเซ็นและการวิเคราะห์พฤติกรรมเพื่อการป้องกันที่ดีที่สุด

การป้องกันการตรวจจับ Vs - ความแตกต่างที่สำคัญ

เราได้พูดคุยกับระบบตรวจจับการบุกรุกแต่หลายคนอาจเคยได้ยินเกี่ยวกับระบบป้องกันการบุกรุก แนวคิดสองประการนั้นเหมือนกันหรือไม่ คำตอบที่ง่ายคือไม่เพราะเครื่องมือสองประเภทนี้มีจุดประสงค์ที่แตกต่างกัน อย่างไรก็ตามมีบางอย่างทับซ้อนกันระหว่างพวกเขา ตามชื่อของมันหมายถึงระบบตรวจจับการบุกรุกตรวจจับความพยายามในการบุกรุกและกิจกรรมที่น่าสงสัย เมื่อตรวจพบบางสิ่งโดยทั่วไปจะเรียกใช้การแจ้งเตือนหรือการแจ้งเตือนบางรูปแบบ ผู้ดูแลระบบจะต้องทำตามขั้นตอนที่จำเป็นเพื่อหยุดหรือปิดกั้นการบุกรุก

ระบบป้องกันการบุกรุก (IPS) ถูกสร้างขึ้นมาเพื่อหยุดการโจมตีไม่ให้เกิดขึ้นพร้อมกัน Active IPS รวมถึงองค์ประกอบการตรวจจับที่จะทริกเกอร์การแก้ไขโดยอัตโนมัติเมื่อตรวจพบการบุกรุก การป้องกันการบุกรุกยังสามารถอยู่เฉยๆได้ คำนี้สามารถใช้เพื่ออ้างถึงสิ่งใดก็ตามที่ทำหรือใส่ไว้เพื่อป้องกันการโจมตี ตัวอย่างเช่นการชุบด้วยรหัสผ่านอาจถือได้ว่าเป็นมาตรการป้องกันการบุกรุก

เครื่องมือตรวจจับการบุกรุกโฮสต์ที่ดีที่สุด

เราค้นหาตลาดเพื่อหาโฮสต์ที่ดีที่สุดระบบตรวจจับการบุกรุก สิ่งที่เรามีให้กับคุณคือการผสมผสานระหว่าง HIDS ที่แท้จริงและซอฟต์แวร์อื่น ๆ ซึ่งแม้ว่าพวกเขาจะไม่เรียกตัวเองว่าระบบตรวจจับการบุกรุกมีองค์ประกอบตรวจจับการบุกรุกหรือสามารถใช้ตรวจจับการบุกรุกได้ มาทบทวนรีวิวสุดยอดของเราและดูคุณสมบัติที่ดีที่สุดของพวกเขา

1. SolarWinds Log & Event Manager (ทดลองฟรี)

รายการแรกของเรามาจาก SolarWinds ซึ่งเป็นชื่อสามัญในด้านเครื่องมือการบริหารเครือข่าย บริษัท มีมานานประมาณ 20 ปีและได้นำเครื่องมือการจัดการเครือข่ายและระบบที่ดีที่สุดมาให้เรา นอกจากนี้ยังเป็นที่รู้จักกันดีว่ามีเครื่องมือฟรีมากมายที่ตอบสนองความต้องการเฉพาะของผู้ดูแลระบบเครือข่าย ตัวอย่างที่ยอดเยี่ยมของเครื่องมือฟรีเหล่านี้คือ Kiwi Syslog Server และ Advanced Subnet Calculator

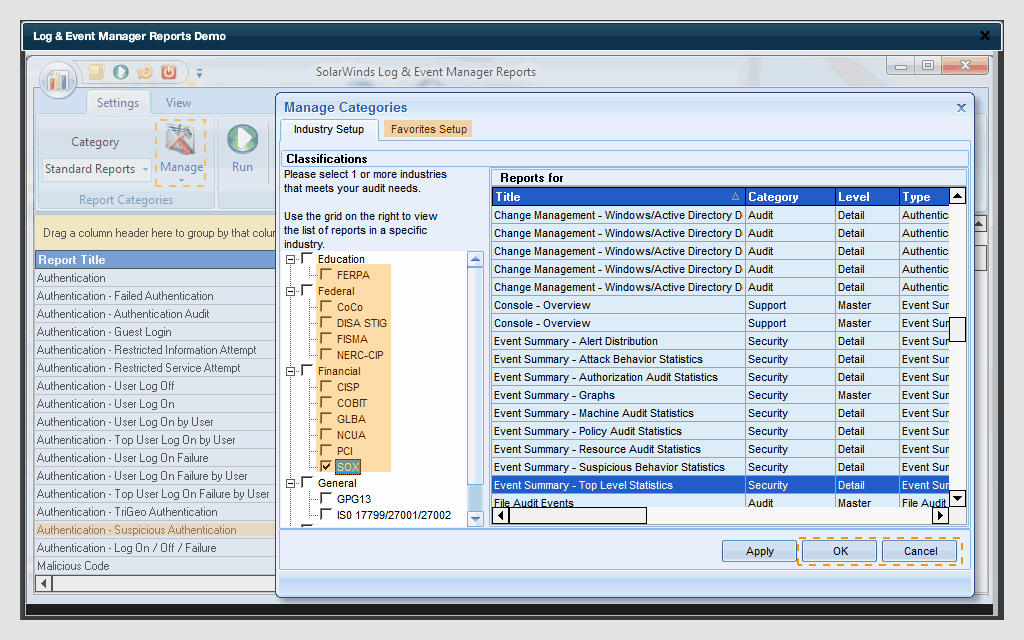

อย่าปล่อยให้ SolarWinds Log & Event Managerชื่อหลอกคุณ มันเป็นมากกว่าระบบบันทึกและการจัดการเหตุการณ์ คุณสมบัติขั้นสูงหลายอย่างของผลิตภัณฑ์นี้อยู่ในช่วงข้อมูลความปลอดภัยและการจัดการเหตุการณ์ (SIEM) คุณสมบัติอื่น ๆ ที่มีคุณสมบัติเป็นระบบตรวจจับการบุกรุกและแม้กระทั่งในระดับหนึ่งในฐานะระบบป้องกันการบุกรุก เครื่องมือนี้มีความสัมพันธ์เหตุการณ์แบบเรียลไทม์และการแก้ไขตามเวลาจริงเช่น

- ทดลองฟรี: SolarWinds Log & Event Manager

- ลิงค์ดาวน์โหลดอย่างเป็นทางการ: https://www.solarwinds.com/log-event-manager-software/registration

คน SolarWinds Log & Event Manager มีการตรวจจับที่น่าสงสัยทันทีกิจกรรม (ฟังก์ชั่นเหมือน IDS) และการตอบกลับอัตโนมัติ (ฟังก์ชั่นคล้ายกับ IPS) นอกจากนี้ยังสามารถดำเนินการตรวจสอบเหตุการณ์ด้านความปลอดภัยและนิติเวชเพื่อวัตถุประสงค์ในการบรรเทาและการปฏิบัติตาม ขอบคุณที่รายงานการตรวจสอบที่ผ่านการตรวจสอบของเครื่องมือยังสามารถใช้เพื่อแสดงให้เห็นถึงการปฏิบัติตาม HIPAA, PCI-DSS และ SOX, หมู่คนอื่น ๆ เครื่องมือนี้ยังมีการตรวจสอบความสมบูรณ์ของไฟล์และการตรวจสอบอุปกรณ์ USB ทำให้เป็นแพลตฟอร์มความปลอดภัยแบบรวมมากกว่าระบบบันทึกและเหตุการณ์

ราคาสำหรับ SolarWinds Log & Event Manager เริ่มต้นที่ $ 4,585 สำหรับการตรวจสอบมากถึง 30 โหนด สามารถซื้อสิทธิ์การใช้งานสูงสุด 2,500 โหนดทำให้ผลิตภัณฑ์สามารถปรับขนาดได้อย่างมาก หากคุณต้องการใช้ผลิตภัณฑ์สำหรับการทดสอบและดูด้วยตัวคุณเองว่าเหมาะกับคุณหรือไม่ทดลองใช้ 30 วันเต็มรูปแบบฟรี

2. OSSEC

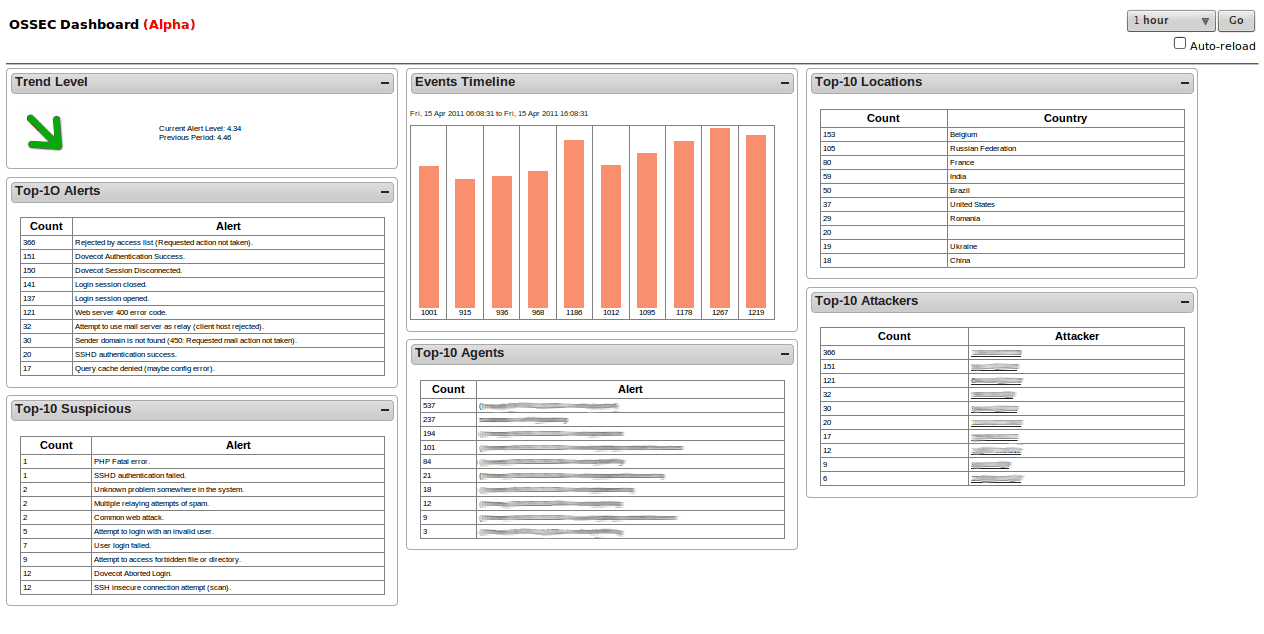

การรักษาความปลอดภัยที่มาเปิด, หรือ OSSECโดยไกลเป็นโฮสต์โอเพนซอร์สชั้นนำระบบตรวจจับการบุกรุก ผลิตภัณฑ์นี้เป็นของ Trend Micro หนึ่งในผู้นำด้านความปลอดภัยด้านไอทีและผู้ผลิตหนึ่งในชุดป้องกันไวรัสที่ดีที่สุด เมื่อติดตั้งบนระบบปฏิบัติการแบบ Unix ซอฟต์แวร์จะเน้นที่ไฟล์บันทึกและไฟล์กำหนดค่าเป็นหลัก มันสร้างการตรวจสอบไฟล์สำคัญและตรวจสอบความถูกต้องเป็นระยะ ๆ แจ้งเตือนคุณเมื่อมีสิ่งผิดปกติเกิดขึ้น นอกจากนี้ยังจะตรวจสอบและแจ้งเตือนเกี่ยวกับความพยายามที่ผิดปกติในการเข้าถึงรูท ในโฮสต์ Windows ระบบยังคอยจับตาดูการแก้ไขรีจิสทรีที่ไม่ได้รับอนุญาตซึ่งอาจเป็นสัญญาณบอกเล่าเรื่องราวของกิจกรรมที่เป็นอันตราย

โดยอาศัยระบบการตรวจจับการบุกรุกบนโฮสต์ OSSEC จะต้องติดตั้งในคอมพิวเตอร์แต่ละเครื่องที่คุณต้องการป้องกัน อย่างไรก็ตามคอนโซลส่วนกลางจะรวบรวมข้อมูลจากคอมพิวเตอร์ที่ได้รับการป้องกันแต่ละเครื่องเพื่อการจัดการที่ง่ายขึ้น ในขณะที่ OSSEC คอนโซลทำงานบนระบบปฏิบัติการ Unix-Like เท่านั้นเอเจนต์พร้อมใช้งานเพื่อปกป้องโฮสต์ Windows การตรวจจับใด ๆ จะทริกเกอร์การแจ้งเตือนซึ่งจะปรากฏบนคอนโซลกลางในขณะที่การแจ้งเตือนจะถูกส่งทางอีเมล

3. Samhain

Samhain เป็นอีกหนึ่งการบุกรุกโฮสต์ฟรีที่รู้จักกันดีระบบตรวจจับ คุณสมบัติหลักจากจุดยืน IDS คือการตรวจสอบความสมบูรณ์ของไฟล์และการตรวจสอบ / วิเคราะห์ไฟล์บันทึก มันทำมากกว่านั้น ผลิตภัณฑ์จะทำการตรวจจับรูตคิตการตรวจสอบพอร์ตการตรวจจับไฟล์เอ็กซีคิวต์ของ rogue SUID และกระบวนการที่ซ่อนอยู่ เครื่องมือนี้ได้รับการออกแบบมาเพื่อตรวจสอบหลายโฮสต์ที่ใช้ระบบปฏิบัติการต่าง ๆ ในขณะเดียวกันก็ให้การบันทึกและการบำรุงรักษาจากส่วนกลาง อย่างไรก็ตาม Samhain สามารถใช้เป็นแอปพลิเคชันแบบสแตนด์อโลนได้คอมพิวเตอร์เครื่องเดียว ซอฟต์แวร์ทำงานบนระบบ POSIX เป็นหลักเช่น Unix, Linux หรือ OS X นอกจากนี้ยังสามารถเรียกใช้บน Windows ภายใต้ Cygwin ซึ่งเป็นแพคเกจที่อนุญาตให้เรียกใช้แอปพลิเคชัน POSIX บน Windows แม้ว่าจะมีเพียงตัวแทนการตรวจสอบเท่านั้น

หนึ่งใน Samhainคุณลักษณะที่โดดเด่นที่สุดของมันคือโหมดซ่อนตัวของมันอนุญาตให้มันทำงานโดยไม่ถูกตรวจพบโดยผู้โจมตีที่มีศักยภาพ เป็นที่ทราบกันว่าผู้บุกรุกบุกรุกกระบวนการตรวจจับอย่างรวดเร็วที่พวกเขารับรู้ทันทีที่พวกเขาเข้าสู่ระบบก่อนที่จะถูกตรวจจับได้ Samhain ใช้เทคนิค steganographic เพื่อซ่อนกระบวนการจากที่อื่น นอกจากนี้ยังปกป้องไฟล์บันทึกกลางและการสำรองข้อมูลการกำหนดค่าด้วยคีย์ PGP เพื่อป้องกันการปลอมแปลง

4. fail2ban

fail2ban เป็นการบุกรุกโฮสต์ฟรีและโอเพนซอร์สระบบตรวจจับที่มีความสามารถในการป้องกันการบุกรุก เครื่องมือซอฟต์แวร์จะตรวจสอบไฟล์บันทึกสำหรับกิจกรรมและเหตุการณ์ที่น่าสงสัยเช่นความพยายามในการลงชื่อเข้าใช้ล้มเหลวหาประโยชน์ ฯลฯ การกระทำเริ่มต้นของเครื่องมือเมื่อตรวจพบสิ่งที่น่าสงสัยคือการอัพเดตกฎไฟร์วอลล์ในเครื่องโดยอัตโนมัติเพื่อบล็อกที่อยู่ IP ต้นทางของ พฤติกรรมที่เป็นอันตราย ในความเป็นจริงนี่ไม่ใช่การป้องกันการบุกรุกที่แท้จริง แต่เป็นระบบตรวจจับการบุกรุกด้วยคุณลักษณะการแก้ไขอัตโนมัติ สิ่งที่เราเพิ่งอธิบายคือการกระทำเริ่มต้นของเครื่องมือ แต่การดำเนินการตามอำเภอใจอื่น ๆ เช่นการส่งการแจ้งเตือนทางอีเมลสามารถกำหนดค่าได้ทำให้มันทำงานเหมือนระบบตรวจจับการบุกรุกแบบ“ คลาสสิค” มากขึ้น

fail2ban ถูกนำเสนอด้วยตัวกรองที่สร้างไว้ล่วงหน้าต่างๆสำหรับบริการทั่วไปบางอย่างเช่น Apache, SSH, FTP, Postfix และอีกมากมาย การป้องกันตามที่เราอธิบายได้ดำเนินการโดยการปรับเปลี่ยนตารางไฟร์วอลล์ของโฮสต์ เครื่องมือสามารถทำงานกับ Netfilter, IPtables หรือตาราง hosts.deny ของ TCP Wrapper แต่ละตัวกรองสามารถเชื่อมโยงกับหนึ่งหรือหลายการกระทำ

5. AIDE

คน สภาพแวดล้อมการตรวจจับการบุกรุกขั้นสูง, หรือ AIDEเป็นอีกหนึ่งระบบตรวจจับการบุกรุกของโฮสต์ฟรีอันนี้ส่วนใหญ่เน้นการตรวจจับรูทคิตและการเปรียบเทียบลายเซ็นไฟล์ เมื่อคุณติดตั้งในตอนแรกเครื่องมือจะทำการรวบรวมฐานข้อมูลของข้อมูลผู้ดูแลระบบจากไฟล์การกำหนดค่าของระบบ ฐานข้อมูลนี้สามารถใช้เป็นพื้นฐานในการเปรียบเทียบการเปลี่ยนแปลงใด ๆ และในที่สุดก็ย้อนกลับได้ถ้าต้องการ

AIDE ใช้ทั้งลายเซ็นและรูปแบบการตรวจจับที่ผิดปกติ นี่เป็นเครื่องมือที่ทำงานตามความต้องการและไม่ได้กำหนดหรือทำงานอย่างต่อเนื่อง อันที่จริงนี่คือข้อเสียเปรียบหลักของผลิตภัณฑ์ อย่างไรก็ตามเนื่องจากเป็นเครื่องมือบรรทัดคำสั่งแทนที่จะเป็นแบบ GUI จึงสามารถสร้างงาน cron เพื่อรันในช่วงเวลาปกติ หากคุณเลือกที่จะเรียกใช้เครื่องมือนี้บ่อยครั้งเช่นทุกนาทีคุณจะได้รับข้อมูลแบบเรียลไทม์และคุณจะมีเวลาตอบสนองก่อนที่ความพยายามบุกรุกจะทำให้เกิดความเสียหายมากเกินไป

ที่แกนกลางของมัน AIDE เป็นเพียงเครื่องมือเปรียบเทียบข้อมูล แต่ด้วยความช่วยเหลือของสคริปต์ที่กำหนดเวลาไว้ภายนอกบางตัวสามารถเปลี่ยนเป็น HIDS จริงได้ โปรดจำไว้ว่านี่เป็นเครื่องมือสำคัญในท้องถิ่น ไม่มีการจัดการแบบรวมศูนย์และไม่มี GUI ที่สวยงาม

6. เซแกน

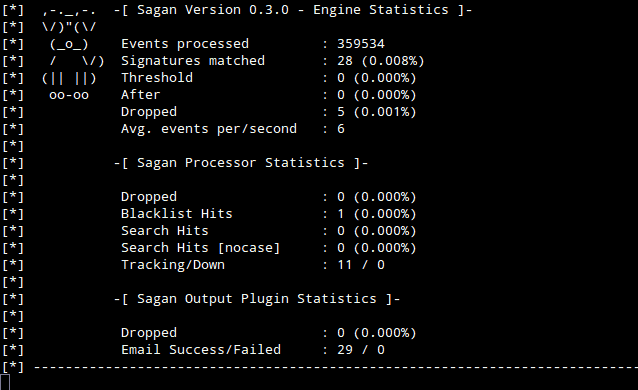

สุดท้ายในรายการของเราคือ เซแกนซึ่งจริงๆแล้วเป็นระบบการวิเคราะห์บันทึกกว่า IDS จริง อย่างไรก็ตามมีคุณสมบัติบางอย่างที่เหมือนกับ IDS ซึ่งเป็นเหตุผลว่าทำไมจึงสมควรได้รับสถานที่ในรายการของเรา เครื่องมือนี้จะตรวจสอบไฟล์บันทึกของระบบที่ติดตั้งไว้ในเครื่อง แต่ยังสามารถโต้ตอบกับเครื่องมืออื่น ๆ ได้ ตัวอย่างเช่นสามารถวิเคราะห์บันทึกของ Snort ได้อย่างมีประสิทธิภาพเพิ่มฟังก์ชัน NIDS ของ Snort กับสิ่งที่เป็นหลัก HIDS มันจะไม่โต้ตอบกับ Snort เซแกน สามารถโต้ตอบกับ Suricata ได้เช่นกันและเข้ากันได้กับเครื่องมือสร้างกฎหลายอย่างเช่น Oinkmaster หรือ Pulled Pork

เซแกน ยังมีความสามารถในการประมวลผลสคริปต์ซึ่งสามารถทำให้มันเป็นระบบป้องกันการบุกรุกอย่างหยาบหากคุณพัฒนาสคริปต์การแก้ไขบางอย่าง แม้ว่าเครื่องมือนี้อาจไม่ได้ใช้เป็นการป้องกันการบุกรุก แต่เพียงผู้เดียวของคุณ แต่ก็สามารถเป็นองค์ประกอบที่ยอดเยี่ยมของระบบที่สามารถรวมเครื่องมือจำนวนมากโดยเชื่อมโยงเหตุการณ์จากแหล่งต่าง ๆ

ความคิดเห็น