Herkes davetsiz misafirleriev. Benzer şekilde ve benzer nedenlerle, ağ yöneticileri davetsiz misafirleri yönettikleri ağların dışında tutmaya çalışır. Günümüz kuruluşlarının çoğunun en önemli varlıklarından biri de verileridir. Birçok kötü niyetli kişinin bu verileri çalmak için büyük çaba sarf etmesi çok önemlidir. Bunu, ağlara ve sistemlere yetkisiz erişim elde etmek için çok çeşitli teknikler kullanarak yaparlar. Bu tür saldırıların sayısı son zamanlarda katlanarak artmış gibi görünüyor ve tepki olarak, onları önlemek için sistemler devreye sokuluyor. Bu sistemlere İzinsiz Giriş Önleme Sistemleri veya IPS denir. Bugün, bulabileceğimiz en iyi saldırı önleme sistemlerine bakıyoruz.

Neyi daha iyi tanımlamaya çalışarak işe başlayacağızSaldırı Önleme. Bu, elbette, izinsiz girişin ne olduğunu da tanımlayacağımızı gerektirir. Daha sonra, tipik olarak kullanılan farklı algılama yöntemlerini ve algılama üzerine hangi iyileştirme işlemlerinin gerçekleştirileceğini keşfedeceğiz. Ardından kısaca pasif izinsiz giriş önleme hakkında konuşacağız. Bunlar, izinsiz giriş denemelerinin sayısını büyük ölçüde azaltabilen statik önlemlerdir. Bunların bazılarının bilgisayarlarla hiçbir ilgisi olmadığını öğrenmek sizi şaşırtabilir. Ancak o zaman, hepimiz aynı sayfadayken, bulabileceğimiz en iyi Saldırı Önleme Sistemlerinden bazılarını gözden geçirebileceğiz.

İzinsiz Girişi Önleme - Bu Nedir?

Yıllar önce, virüsler neredeyse sadecesistem yöneticilerinin endişeleri. Virüsler, endüstrinin virüs koruma araçları geliştirerek tepki gösterdiği kadar yaygın oldukları bir noktaya geldi. Bugün, aklı başında ciddi bir kullanıcı virüs koruması olmayan bir bilgisayarı çalıştırmayı düşünmez. Artık çok fazla virüs duymamakla birlikte, saldırı veya kötü niyetli kullanıcılar tarafından verilerinize yetkisiz erişim yeni tehdittir. Veriler genellikle bir kuruluşun en önemli varlığı olduğundan, kurumsal ağlar, verilere erişmek için büyük çaba sarf edecek kötü niyetli bilgisayar korsanlarının hedefi haline gelmiştir. Virüs koruma yazılımının virüslerin çoğalmasının yanıtı olduğu gibi, İzinsiz Girişi Önleme Sistemleri de davetsiz misafir saldırılarının cevabıdır.

Saldırı Önleme Sistemleri esasen ikibir şeyler. İlk olarak, saldırı girişimlerini tespit ederler ve şüpheli etkinlikleri tespit ettiklerinde, durdurmak veya engellemek için farklı yöntemler kullanırlar. İzinsiz giriş teşebbüslerinin tespit edilmesinin iki farklı yolu vardır. İmza tabanlı algılama, ağ trafiğini ve verilerini analiz ederek ve izinsiz giriş denemeleriyle ilişkili belirli kalıplar arayarak çalışır. Bu, virüs tanımlarına dayanan geleneksel virüs koruma sistemlerine benzer. İmza tabanlı izinsiz giriş tespiti izinsiz giriş imzalarına veya kalıplarına dayanır. Bu algılama yönteminin ana dezavantajı, yazılıma yüklenmesi için uygun imzalara ihtiyaç duymasıdır. Ve yeni bir saldırı yöntemi olduğunda, saldırı imzalarının güncellenmesinden önce genellikle bir gecikme olur. Bazı satıcılar güncellenmiş saldırı imzaları sağlama konusunda çok hızlı, diğerleri ise daha yavaştır. İmzaların ne sıklıkta ve ne kadar hızlı güncellendiği, bir satıcı seçerken dikkate alınması gereken önemli bir faktördür.

Anomali tabanlı algılama daha iyi koruma sağlarsıfır günlük saldırılara karşı, imzaları tespit etmeden önce gerçekleşenlerin güncellenme şansı olmuştur. İşlem, bilinen izinsiz giriş modellerini tanımaya çalışmak yerine anormallikleri arar. Örneğin, birisi arka arkaya birkaç kez yanlış şifre ile bir sisteme erişmeye çalışırsa, bu kaba kuvvet saldırısının ortak bir işaretidir. Bu sadece bir örnektir ve genellikle bu sistemleri tetikleyebilecek yüzlerce farklı şüpheli etkinlik vardır. Her iki tespit yönteminin de avantajları ve dezavantajları vardır. En iyi araçlar, en iyi koruma için imza ve davranış analizinin bir kombinasyonunu kullanan araçlardır.

İzinsiz giriş denemesini tespit etmek ilk bölümden biridironları önleme. Tespit edildiğinde, İzinsiz Girişi Önleme Sistemleri tespit edilen faaliyetleri durdurmada aktif olarak çalışır. Bu sistemler tarafından birkaç farklı iyileştirici eylem gerçekleştirilebilir. Örneğin, kullanıcı hesaplarını askıya alabilir veya devre dışı bırakabilirler. Diğer bir tipik eylem, saldırının kaynak IP adresini engelleme veya güvenlik duvarı kurallarını değiştirmektir. Kötü amaçlı etkinlik belirli bir işlemden geliyorsa, önleme sistemi işlemi öldürebilir. Bazı koruma işlemlerine başlamak bir diğer yaygın tepkidir ve en kötü durumlarda potansiyel hasarı sınırlamak için tüm sistemler kapatılabilir. İzinsiz Girişi Önleme Sistemlerinin bir diğer önemli görevi yöneticileri uyarmak, olayı kaydetmek ve şüpheli etkinlikleri bildirmektir.

Pasif İzinsiz Girişi Önleme Önlemleri

İzinsiz Girişi Önleme Sistemlerisayısız saldırı türüne karşı, hiçbir şey iyi, eski moda pasif saldırı önleme önlemlerini yenemez. Örneğin, güçlü parolaların zorunlu kılınması, birçok saldırıya karşı korunmanın mükemmel bir yoludur. Bir başka kolay koruma önlemi, ekipmanın varsayılan şifrelerini değiştirmektir. Kurumsal ağlarda daha az sıklıkta olsa da (duyulmamış olmasa da), yalnızca varsayılan yönetici parolasına sahip olan Internet ağ geçitlerini çok sık gördüm. Şifreler söz konusu olduğunda, şifre yaşlandırma, saldırı girişimlerini azaltmak için uygulanabilecek başka bir somut adımdır. Herhangi bir şifre, hatta en iyisi bile, yeterince zaman verildikten sonra kırılabilir. Şifre yaşlandırma, şifrelerin kırılmadan önce değiştirilmesini sağlar.

Sadece neler yapılabileceğine dair örnekler vardımüdahaleleri pasif olarak önler. Hangi pasif önlemlerin uygulanabileceği hakkında bütün bir yazı yazabiliriz, ancak bugün hedefimiz bu değildir. Amacımız bunun yerine en iyi aktif Saldırı Önleme Sistemlerini sunmaktır.

En İyi Saldırı Önleme Sistemleri

Listemiz, çeşitli araçlarınizinsiz giriş denemelerine karşı korunmak için kullanılır. Dahil olan araçların çoğu gerçek Saldırı Önleme Sistemleridir, ancak bu şekilde pazarlanmamakla birlikte saldırıları önlemek için kullanılabilecek araçları da dahil ediyoruz. İlk girişimiz böyle bir örnektir. Unutmayın ki, her hangi bir araçtan hangisini kullanacağınıza dair seçiminiz, özel ihtiyaçlarınıza göre yönlendirilmelidir. Şimdi, en iyi araçlarımızın her birinin neler sunduğunu görelim.

1. SolarWinds Log ve Etkinlik Yöneticisi (ÜCRETSİZ DENEME)

SolarWinds ağda iyi bilinen bir isimyönetim. En iyi ağ ve sistem yönetim araçlarından bazılarını yapmak için sağlam bir üne sahiptir. Amiral gemisi ürünü Network Performance Monitor, mevcut en iyi ağ bant genişliği izleme araçları arasında sürekli olarak puan alıyor. SolarWinds, her biri belirli bir ağ yöneticisi ihtiyacını karşılayan birçok ücretsiz aracıyla da ünlüdür. Kiwi Syslog Sunucusu veya SolarWinds TFTP sunucusu bu ücretsiz araçlara iki mükemmel örnektir.

İzin verme SolarWinds Log ve Etkinlik YöneticisiAdı seni kandırıyor. Gözle buluşmaktan çok daha fazlası var. Bu ürünün gelişmiş özelliklerinden bazıları onu bir güvenlik tespit ve önleme sistemi olarak nitelendirirken, diğerleri Güvenlik Bilgi ve Olay Yönetimi (SIEM) serisine koymuştur. Araç, örneğin, gerçek zamanlı olay korelasyonunu ve gerçek zamanlı iyileştirmeyi içerir.

- ÜCRETSİZ DENEME: SolarWinds Log ve Etkinlik Yöneticisi

- Resmi İndirme Bağlantısı: https://www.solarwinds.com/log-event-manager-software/registration

Bu SolarWinds Log ve Etkinlik Yöneticisi şüpheli anında tespit sahiptiretkinlik (izinsiz giriş algılama işlevi) ve otomatik yanıtlar (izinsiz giriş önleme işlevi). Bu araç, güvenlik olayı araştırması ve adli tıp gerçekleştirmek için de kullanılabilir. Hafifletme ve uyumluluk amacıyla kullanılabilir. Araç, HIPAA, PCI-DSS ve SOX gibi çeşitli yasal çerçevelere uyumu göstermek için de kullanılabilen, kanıtlanmış denetim raporlarına sahiptir. Araç ayrıca dosya bütünlüğü izleme ve USB cihazı izleme özelliğine sahiptir. Yazılımın tüm gelişmiş özellikleri, yalnızca adının sizi inanmanıza neden olacağı günlük ve olay yönetim sisteminden daha çok entegre bir güvenlik platformudur.

İzinsiz Giriş Önleme özellikleri SolarWinds Log ve Etkinlik Yöneticisi Aktif adlı eylemleri uygulayarak çalışırTehdit tespit edildiğinde yanıt verir. Belirli yanıtlara farklı yanıtlar bağlanabilir. Örneğin, sistem, şüpheli etkinlikler gerçekleştirdiği belirlenen bir kaynak IP adresinin ağ erişimini engellemek için güvenlik duvarı tablolarına yazabilir. Araç ayrıca kullanıcı hesaplarını askıya alabilir, işlemleri durdurabilir veya başlatabilir ve sistemleri kapatabilir. Bunların daha önce tanımladığımız iyileştirme eylemlerinin tam olarak nasıl olduğunu hatırlayacaksınız.

İçin fiyatlandırma SolarWinds Log ve Etkinlik Yöneticisi izlenen düğümlerin sayısına göre değişir. Fiyatlar 30 adede kadar izlenen düğüm için 4.585 $ 'dan başlar ve 2500 adede kadar düğüm için lisans satın alınabilir. Ürünü bir test sürüşüne çıkarmak ve sizin için uygun olup olmadığını kendiniz görmek istiyorsanız, 30 günlük ücretsiz tam deneme sürümü mevcuttur.

2. Splunk

Splunk muhtemelen en popüler Saldırı Önleme Sistemlerinden biridir. Farklı özellik setlerini spor yapan birkaç farklı sürümde mevcuttur. Splunk Kurumsal Güvenlik-veya Bölüm ES, genellikle adlandırıldığı gibi - gerçek Saldırı Önleme için ihtiyacınız olan şeydir. Yazılım, sisteminizin verilerini gerçek zamanlı olarak izler, güvenlik açıkları ve anormal aktivite işaretleri arar.

Güvenlik yanıtı, ürünün güçlü yönlerinden biridirve onu Saldırı Önleme Sistemi yapan nedir? Satıcının Uyarlanabilir Yanıt Çerçevesi (ARF) dediği şeyi kullanır. 55'ten fazla güvenlik satıcısından gelen ekipmanlarla entegre olur ve otomatik görevleri gerçekleştirerek manuel görevleri hızlandırabilir. Otomatik kombinasyon ve manuel müdahale, bu kombinasyonu size hızlı bir şekilde üst eli kazanma şansı verebilir. Araç, kazanan bir çözüm sağlayan basit ve düzenli bir kullanıcı arayüzüne sahiptir. Diğer ilginç koruma özellikleri arasında, kullanıcı tarafından özelleştirilebilen uyarıları gösteren “Önemli Ürünler” ve kötü amaçlı etkinlikleri işaretlemek ve daha fazla sorunu önlemek için “Varlık Araştırmacısı” bulunmaktadır.

Splunk Kurumsal Güvenlik’Nin fiyatlandırma bilgileri kolayca mevcut değildir. Ayrıntılı bir fiyat teklifi almak için Splunk’ın satış bölümüyle iletişime geçmeniz gerekir. Bu, ücretsiz deneme sürümünün bulunduğu harika bir üründür.

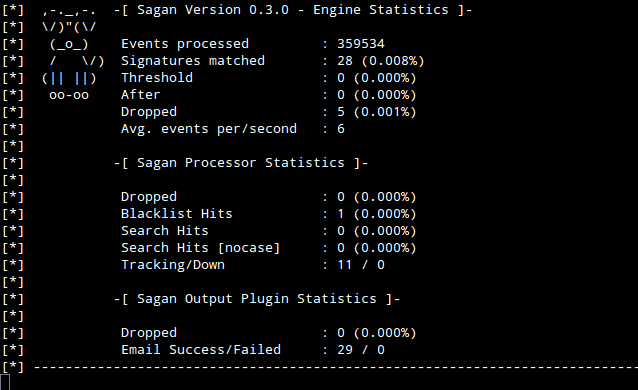

3. Sagan

Sagan temel olarak ücretsiz bir saldırı tespit sistemidir. Ancak, izinsiz giriş önleme sistemleri kategorisine yerleştirebilecek komut dosyası yürütme özelliklerine sahip araç. Sagan günlük dosyalarının izlenmesi yoluyla saldırı girişimlerini algılar. Ayrıca, Sagan çıkışını besleyebilen Snort ile Sagan araca ağ tabanlı izinsiz giriş algılama özellikleri kazandırır. Aslında, Sagan mümkün olan en iyi koruma için çeşitli araçların yeteneklerini birleştirerek Bro veya Suricata gibi diğer birçok araçtan girdi alabilir.

Bir av var Sagan’İn komut dosyası yürütme özellikleri. Düzeltme komut dosyalarını yazmalısınız. Bu araç, izinsiz girişlere karşı tek savunmanız olarak kullanılmasa da, farklı kaynaklardan gelen olayları ilişkilendirerek ve birçok üründen en iyi şekilde yararlanmanızı sağlayan birkaç araç içeren bir sistemin temel bir bileşeni olabilir.

Süre Sagan yalnızca Linux, Unix ve Mac OS'ye yüklenebilir,etkinliklerini almak için Windows sistemlerine bağlanabilir. Sagan'ın diğer ilginç özellikleri arasında IP adresi konum takibi ve dağıtılmış işleme sayılabilir.

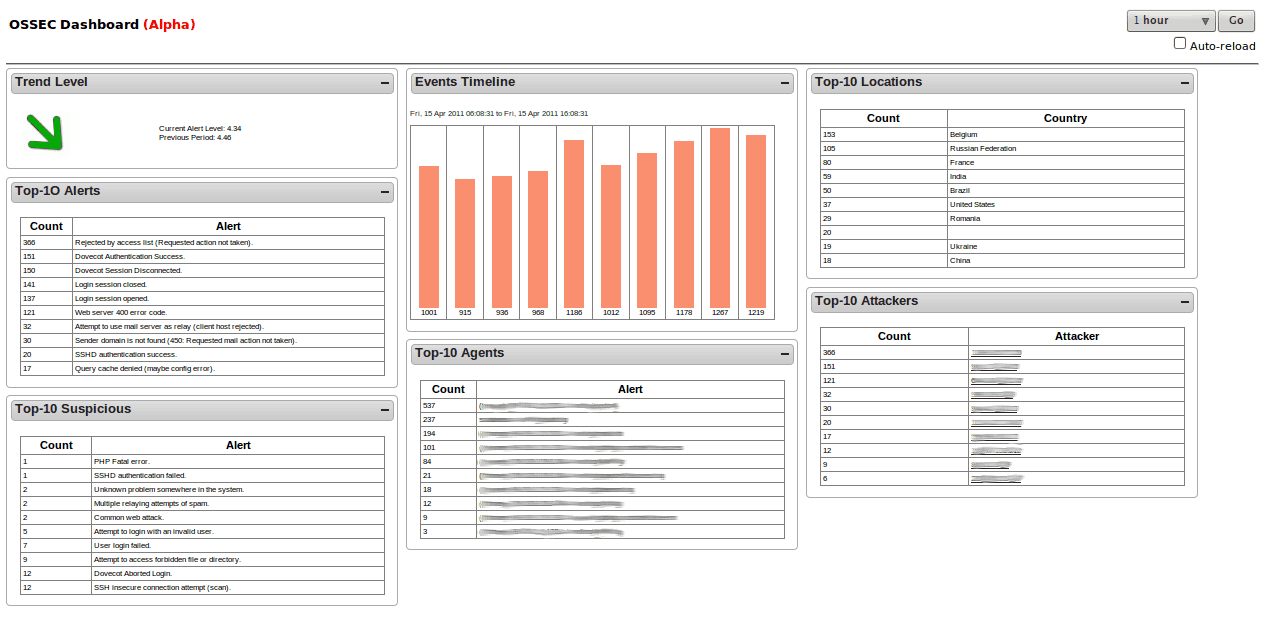

4. OSSEC

Açık Kaynak Güvenliğiveya OSSEC, önde gelen açık kaynaklı ana bilgisayar tabanlıSaldırı tespit sistemi. İki nedenden dolayı listemize ekliyoruz. Popülerliği, özellikle aracın belirli uyarılar her tetiklendiğinde otomatik olarak gerçekleştirilen eylemleri belirtmenize izin vererek, onu bazı İzinsiz Girişi Önleme yetenekleri sağlayarak dikkate almamız gerektiğidir. OSSEC BT güvenliğinin önde gelen isimlerinden biri olan ve en iyi virüs koruma paketlerinden birinin üreticisi olan Trend Micro'ya aittir.

Unix benzeri işletim sistemlerine yüklendiğinde,yazılımın algılama motoru öncelikle günlük ve yapılandırma dosyalarına odaklanır. Önemli dosyaların sağlama toplamlarını oluşturur ve garip bir şey olduğunda sizi uyararak veya iyileştirici bir eylemi tetikleyerek periyodik olarak doğrular. Ayrıca, kök erişimine yönelik herhangi bir anormal girişimi izler ve uyarır. Windows'da sistem, kötü amaçlı etkinliklerin açık işareti olabileceğinden, yetkisiz kayıt defteri değişikliklerini de izler. Herhangi bir algılama, merkezi konsolda görüntülenecek bir uyarıyı tetiklerken bildirimler de e-posta ile gönderilir.

OSSEC ana bilgisayar tabanlı bir saldırı koruma sistemidir. Bu nedenle, korumak istediğiniz her bilgisayara yüklenmesi gerekir. Ancak, merkezi bir konsol daha kolay yönetim için her korumalı bilgisayardaki bilgileri birleştirir. OSSEC konsol yalnızca Unix-benzeri işletim sistemlerinde çalışır, ancak Windows ana bilgisayarlarını korumak için bir aracı kullanılabilir. Alternatif olarak, Kibana veya Graylog gibi diğer araçlar aracın ön ucu olarak kullanılabilir.

5. WIPS-NG'yi açın

Eklememiz gerekip gerekmediğinden çok emin değildik WIPS NG'yi açın listemizde. Bir an hakkında daha fazla bilgi. Özellikle kablosuz ağları hedefleyen tek üründen biri olduğu için yaptı. WIPS NG'yi açın–WiPS, Kablosuz İzinsiz Giriş'i ifade ederÖnleme Sistemi – üç ana bileşenden oluşan açık kaynaklı bir araçtır. İlk olarak, sensör var. Bu, kablosuz trafiği yakalayan ve analiz için sunucuya gönderen aptal bir süreçtir. Muhtemelen tahmin ettiğiniz gibi, bir sonraki bileşen sunucudur. Tüm sensörlerden veri toplar, toplanan verileri analiz eder ve saldırılara yanıt verir. Bu bileşen sistemin kalbidir. Son olarak, sunucuyu yönetmek ve kablosuz ağınızda bulunan tehditler hakkında bilgi görüntülemek için kullandığınız GUI olan arabirim bileşenidir.

Dahil etmeden önce tereddüt etmemizin ana nedeni WIPS NG'yi açın listemizde, olduğu kadar iyi değilherkes ürünün geliştiricisini sever. Aircrack NG ile aynı geliştiriciden, her WiFi korsanının araç setinin bir parçası olan bir kablosuz paket dinleyicisi ve şifre kırıcı. Bu, geliştiricinin etik konusundaki tartışmayı açar ve bazı kullanıcıları ihtiyatlı hale getirir. Öte yandan, geliştiricinin arka planı, Wi-Fi güvenliği konusundaki derin bilgisinin bir kanıtı olarak görülebilir.

6. Fail2Ban

Fail2Ban nispeten popüler bir ücretsiz host saldırısısaldırı önleme özellikleri ile algılama sistemi. Yazılım, başarısız giriş denemeleri veya aramalardan yararlanma gibi şüpheli olaylar için sistem günlük dosyalarını izleyerek çalışır. Sistem şüpheli bir şey algıladığında, kötü amaçlı davranışın kaynak IP adresini engellemek için yerel güvenlik duvarı kurallarını otomatik olarak güncelleyerek tepki verir. Bu, elbette, yerel makinede bazı güvenlik duvarı işlemlerinin çalıştığını gösterir. Bu, aracın birincil dezavantajıdır. Ancak, bazı iyileştirici komut dosyaları yürütme veya e-posta bildirimleri gönderme gibi başka herhangi bir keyfi işlem yapılandırılabilir.

Fail2Ban önceden oluşturulmuş birkaç algılama ile birlikte verilirApache, Courrier, SSH, FTP, Postfix gibi en yaygın hizmetlerden bazılarını kapsayan filtreler olarak adlandırılır. Söylediğimiz gibi, düzeltme işlemleri, ana bilgisayarın güvenlik duvarı tabloları değiştirilerek gerçekleştirilir. Fail2Ban Netfilter, IPtables veya TCP Wrapper'ın hosts.deny tablosunu destekler. Her filtre bir veya daha fazla işlemle ilişkilendirilebilir. Filtrelere ve eylemlere birlikte hapishane denir.

7. Bro Ağ Güvenliği İzleyicisi

Bu Bro Ağ Güvenliği İzleyicisi başka bir ücretsiz ağ saldırı tespitidirbenzeri işlevselliğe sahip sistem. İki aşamada çalışır, önce trafiği kaydeder ve sonra analiz eder. Bu araç, bölünmüş saldırı girişimlerinin daha iyi algılanmasını sağlayan uygulama katmanına kadar çoklu katmanlarda çalışır. Ürünün analiz modülü iki unsurdan oluşur. İlk öğeye Event Engine adı verilir ve amacı TCP bağlantıları veya HTTP istekleri gibi tetikleyici olayları izlemektir. Olaylar daha sonra ikinci unsur olan Politika Komut Dosyaları ile analiz edilir. Politika Komut Dosyalarının işi, bir alarmı tetiklemeye, bir eylem başlatmaya veya etkinliği yok saymaya karar vermektir. Bunu sağlayan bir eylem başlatma olasılığıdır. Bro Ağ Güvenliği İzleyicisi IPS işlevselliği.

Bu Bro Ağ Güvenliği İzleyicisi bazı sınırlamaları vardır. Yalnızca HTTP, DNS ve FTP etkinliğini izler ve ayrıca SNMP trafiğini de izler. Yine de bu iyi bir şey, çünkü SNMP, ciddi güvenlik hatalarına rağmen ağ izleme için sıklıkla kullanılıyor. SNMP'de neredeyse hiç yerleşik güvenlik yoktur ve şifrelenmemiş trafik kullanır. Protokol yapılandırmaları değiştirmek için kullanılabileceğinden, kötü niyetli kullanıcılar tarafından kolayca kullanılabilir. Ürün ayrıca cihaz yapılandırma değişikliklerini ve SNMP Tuzaklarını da izleyecektir. Unix, Linux ve OS X üzerine kurulabilir, ancak belki de ana dezavantajı olan Windows için mevcut değildir. Aksi takdirde, bu denemeye değer çok ilginç bir araçtır.

Yorumlar