Çok paranoyak gibi görünmek istemem, ancakmuhtemelen öyle, ama siber suçluluk her yerde. Her kuruluş, verilerine erişmeye çalışan bilgisayar korsanlarının hedefi olabilir. Bu nedenle, olaylara dikkat etmek ve bu kötü niyetli bireylerin kurbanına düşmememizi sağlamak ilkeldir. İlk savunma hattı Saldırı tespit sistemi. Ana bilgisayar tabanlı sistemler tespitlerini ana bilgisayar düzeyinde uygular ve genellikle çoğu saldırı girişimini hızlı bir şekilde tespit eder ve durumu derhal size bildirir. Çok sayıda ana bilgisayar tabanlı izinsiz giriş tespiti ilemevcut sistemleriniz, sizin durumunuza en uygun olanı seçmek zor olabilir. Açıkça görmenize yardımcı olmak için, en iyi ana bilgisayar tabanlı saldırı tespit sistemlerinin bazılarının bir listesini oluşturduk.

En iyi araçları açıklamadan önce,kısaca ve farklı Saldırı Tespit Sistemleri türlerine bir göz atın. Bazıları ana bilgisayar, bazıları ise ağ tabanlıdır. Farklılıkları açıklayacağız. Daha sonra farklı saldırı tespit yöntemlerini tartışacağız. Bazı araçların imzayı temel alan bir yaklaşımı vardır, diğerleri ise şüpheli davranış arayışındadır. En iyileri her ikisinin bir kombinasyonunu kullanır. Devam etmeden önce, neye baktığımızı anlamak önemli olduğu için saldırı tespit ve saldırı önleme sistemleri arasındaki farkları açıklayacağız. Daha sonra, ana bilgisayar tabanlı en iyi saldırı tespit sistemleri olan bu yazının özüne hazır olacağız.

İki Tür Saldırı Tespit Sistemi

Esasen iki tip izinsiz giriş vardır.Algılama sistemleri. Hedefleri özdeş olsa da - herhangi bir saldırı girişimini veya şüpheli etkinliği hızla tespit etmek, izinsiz giriş girişimine yol açabilir, bu tespitin yapıldığı yerde farklılık gösterir. Bu, genellikle icra noktası olarak adlandırılan bir kavramdır. Her türün avantajları ve dezavantajları vardır ve genel olarak konuşursak, hangisinin tercih edileceği konusunda bir fikir birliği yoktur. Aslında, en iyi çözüm - ya da en güvenli - muhtemelen her ikisini birleştiren bir çözümdür.

Konak Saldırı Tespit Sistemleri (HIDS)

İlk saldırı tespit sistemi türü,bugün ilgilendiğimiz, sunucu düzeyinde çalışıyor. Bunu adından tahmin etmiş olabilirsiniz. HIDS, örneğin, çeşitli günlük dosyalarını ve günlükleri şüpheli etkinlik belirtileri açısından kontrol eder. İzinsiz giriş denemelerini tespit etmelerinin bir başka yolu, önemli yapılandırma dosyalarını yetkisiz değişiklikler için kontrol etmektir. Aynı yapılandırma dosyalarını bilinen belirli saldırı kalıpları için de inceleyebilirler. Örneğin, belirli bir izinsiz giriş yönteminin belirli bir yapılandırma dosyasına belirli bir parametre eklenerek çalıştığı bilinmektedir. İyi bir ana bilgisayar tabanlı saldırı tespit sistemi bunu yakalayacaktır.

Çoğu zaman HIDS doğrudan üzerine kurulurkorumak istedikleri cihazlar. Bunları tüm bilgisayarlarınıza yüklemeniz gerekir. Diğerlerinin yalnızca yerel bir aracı yüklemesi gerekir. Hatta bazıları tüm işlerini uzaktan bile yapıyor. Nasıl çalışırlarsa çalışsınlar, iyi HIDS, uygulamayı kontrol edebileceğiniz ve sonuçlarını görüntüleyebileceğiniz merkezi bir konsola sahiptir.

Ağ Saldırı Tespit Sistemleri (NIDS)

Diğer bir saldırı tespit sistemi türüAğ saldırı tespit sistemleri veya NIDS, algılamayı zorlamak için ağ sınırında çalışır. Şüpheli etkinlikleri tespit etmek ve bilinen izinsiz giriş modellerini aramak gibi ana makine saldırı tespit sistemleri gibi benzer yöntemler kullanırlar. Ancak günlüklere ve yapılandırma dosyalarına bakmak yerine ağ trafiğini izler ve her bağlantı isteğini inceler. Bazı izinsiz giriş yöntemleri, ana bilgisayarlara bilerek hatalı biçimlendirilmiş paketler göndererek bilinen güvenlik açıklarından yararlanır ve bu da onları ihlal etmelerini sağlayan belirli bir şekilde tepki verir. Bir ağ saldırı tespit sistemi bu tür girişimleri kolayca tespit eder.

Bazıları NIDS'in HIDS'ten daha iyi olduğunu iddia ediyorsaldırıları sistemlerinize ulaşmadan önce bile algılar. Bazıları onları tercih eder, çünkü etkili bir şekilde korumak için her ana bilgisayara herhangi bir şey yüklenmesini gerektirmez. Öte yandan, ne yazık ki hiç de nadir olmayan içeriden gelen saldırılara karşı çok az koruma sağlarlar. Tespit edilebilmesi için saldırganın NIDS'ten geçen bir yolu kullanması gerekir. Bu nedenlerle, en iyi koruma muhtemelen her iki araç türünün bir kombinasyonunu kullanmaktan gelir.

Saldırı Tespit Yöntemleri

Tıpkı iki tür saldırı varmış gibitespit araçları, saldırı girişimlerini tespit etmek için kullanılan başlıca iki farklı yöntem vardır. Algılama imza tabanlı olabilir veya anomali tabanlı olabilir. İmza tabanlı izinsiz giriş tespiti, izinsiz giriş denemeleriyle ilişkili belirli kalıplar için verileri analiz ederek çalışır. Bu, virüs tanımlarına dayanan geleneksel virüs koruma sistemlerine benzer. Benzer şekilde, imza tabanlı izinsiz giriş tespiti izinsiz giriş imzalarına veya kalıplarına dayanır. Girişimleri tanımlamak için verileri izinsiz giriş imzalarıyla karşılaştırırlar. Ana dezavantajları, yazılıma uygun imzalar yüklenene kadar çalışmazlar. Ne yazık ki, bu genellikle yalnızca belirli sayıda makineye saldırıldıktan ve saldırı imzalarının yayıncılarının yeni güncelleme paketleri yayınlamak için zamanları olduğunda olur. Bazı tedarikçiler oldukça hızlıdır, diğerleri ise sadece günler sonra tepki verebilirdi.

Anomali tabanlı saldırı tespit, diğeriyöntemi, sıfır gün saldırılarına karşı daha iyi koruma sağlar, herhangi bir saldırı tespit yazılımından önce gerçekleşenler uygun imza dosyasını alma şansına sahiptir. Bu sistemler bilinen izinsiz giriş modellerini tanımaya çalışmak yerine anormallikleri arar. Örneğin, birisi arka arkaya birkaç kez yanlış parola ile bir sisteme erişmeye çalıştığında tetiklenebilir, bu kaba kuvvet saldırısının ortak bir işaretidir. Herhangi bir şüpheli davranış hızla tespit edilebilir. Her tespit yönteminin avantajları ve dezavantajları vardır. Tıpkı araç türlerinde olduğu gibi, en iyi araçlar da en iyi koruma için imza ve davranış analizinin bir kombinasyonunu kullanan araçlardır.

Tespit ve Önleme - Önemli Bir Ayrım

Saldırı Tespit Sistemlerini tartışıyoruzama birçoğunuz İzinsiz Girişi Önleme Sistemlerini duymuş olabilirsiniz. İki kavram aynı mıdır? İki tür araç farklı bir amaca hizmet ettiği için kolay cevap hayırdır. Bununla birlikte, aralarında bir miktar örtüşme var. Adından da anlaşılacağı gibi, saldırı tespit sistemi saldırı girişimlerini ve şüpheli etkinlikleri tespit eder. Bir şey algıladığında, genellikle bir tür uyarı veya bildirim tetikler. Yöneticiler daha sonra izinsiz giriş denemesini durdurmak veya engellemek için gerekli adımları atmalıdır.

İzinsiz Giriş Önleme Sistemleri (IPS)müdahalelerin tamamen olmasını engeller. Aktif IPS, bir saldırı girişimi algılandığında otomatik olarak bazı düzeltici eylemleri tetikleyecek bir algılama bileşeni içerir. İzinsiz Girişi Önleme de pasif olabilir. Terim, izinsiz girişleri önlemenin bir yolu olarak yapılan veya uygulanan herhangi bir şeyi ifade etmek için kullanılabilir. Örneğin parola sertleştirme, İzinsiz Giriş Önleme önlemi olarak düşünülebilir.

En İyi Ana Bilgisayar İzinsiz Giriş Tespiti Araçları

En iyi sunucu tabanlı pazar için pazarda arama yaptıkSaldırı Tespit Sistemleri. Sizin için sahip olduğumuz şey, kendilerini saldırı tespit sistemleri olarak adlandırmasalar da, bir saldırı tespit bileşenine sahip olan veya saldırı girişimlerini tespit etmek için kullanılabilen gerçek HIDS ve diğer yazılımların bir karışımıdır. En iyi seçimlerimizi inceleyelim ve en iyi özelliklerine bir göz atalım.

1. SolarWinds Log ve Etkinlik Yöneticisi (Ücretsiz deneme)

İlk girişimiz ortak bir isim olan SolarWinds'tenağ yönetim araçları alanında. Şirket yaklaşık 20 yıldır var ve bize en iyi ağ ve sistem yönetim araçlarından bazılarını getirdi. Ayrıca ağ yöneticilerinin bazı özel ihtiyaçlarını karşılayan birçok ücretsiz aracı da bilinmektedir. Bu ücretsiz araçlara iki harika örnek, Kiwi Syslog Sunucusu ve Gelişmiş Alt Ağ Hesaplayıcısıdır.

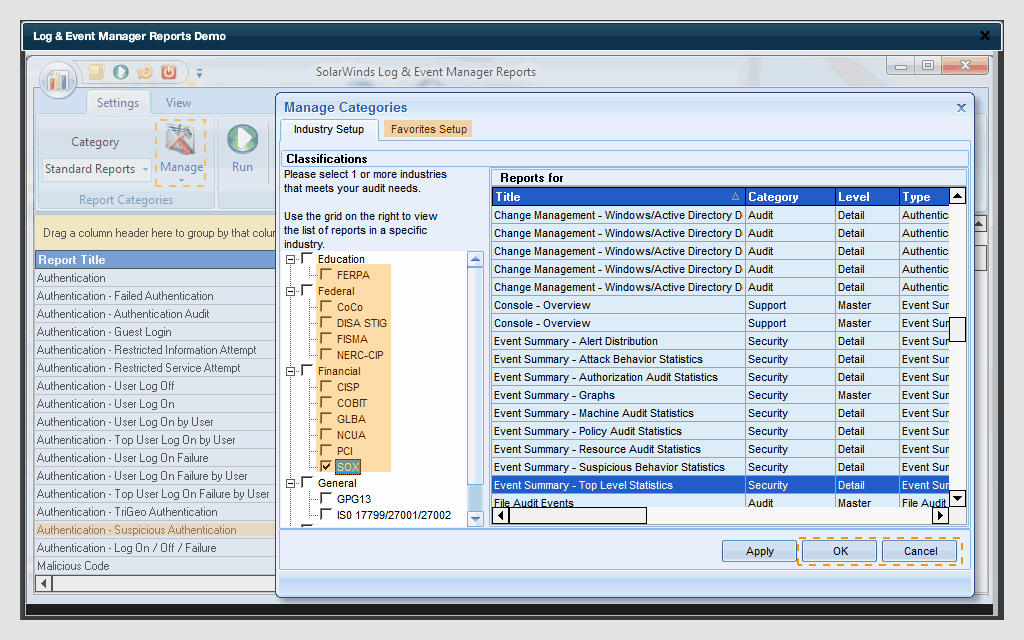

İzin verme SolarWinds Log ve Etkinlik YöneticisiAdı seni kandırıyor. Bir günlük ve olay yönetim sisteminden çok daha fazlasıdır. Bu ürünün gelişmiş özelliklerinin birçoğu ürünü Güvenlik Bilgileri ve Etkinlik Yönetimi (SIEM) serisine yerleştirmiştir. Diğer özellikler Saldırı Tespit Sistemi ve hatta bir dereceye kadar Saldırı Önleme Sistemi olarak nitelendirilir. Bu araç, örneğin gerçek zamanlı olay korelasyonu ve gerçek zamanlı iyileştirme özelliklerine sahiptir.

- ÜCRETSİZ DENEME: SolarWinds Log ve Etkinlik Yöneticisi

- Resmi İndirme Bağlantısı: https://www.solarwinds.com/log-event-manager-software/registration

Bu SolarWinds Log ve Etkinlik Yöneticisi şüpheli anında algılama özelliklerietkinlik (IDS benzeri bir işlev) ve otomatik yanıtlar (IPS benzeri bir işlev). Ayrıca, hem hafifletme hem de uyumluluk amacıyla güvenlik olayı araştırması ve adli tıp da yapabilir. Denetim kanıtlanmış raporlaması sayesinde araç, HIPAA, PCI-DSS ve SOX ile uyumluluk göstermek için de kullanılabilir. Araç ayrıca dosya bütünlüğü izleme ve USB cihazı izleme özelliğine sahiptir, bu da onu sadece bir günlük ve olay yönetim sisteminden çok entegre bir güvenlik platformudur.

İçin fiyatlandırma SolarWinds Log ve Etkinlik Yöneticisi en fazla 30 izlenen düğüm için 4,585 $ 'dan başlar. Ürünü son derece ölçeklenebilir hale getirmek için 2500 düğüme kadar lisans satın alınabilir. Ürünü bir test sürüşüne çıkarmak ve sizin için uygun olup olmadığını kendiniz görmek istiyorsanız, 30 günlük ücretsiz tam deneme sürümü mevcuttur.

2. OSSEC

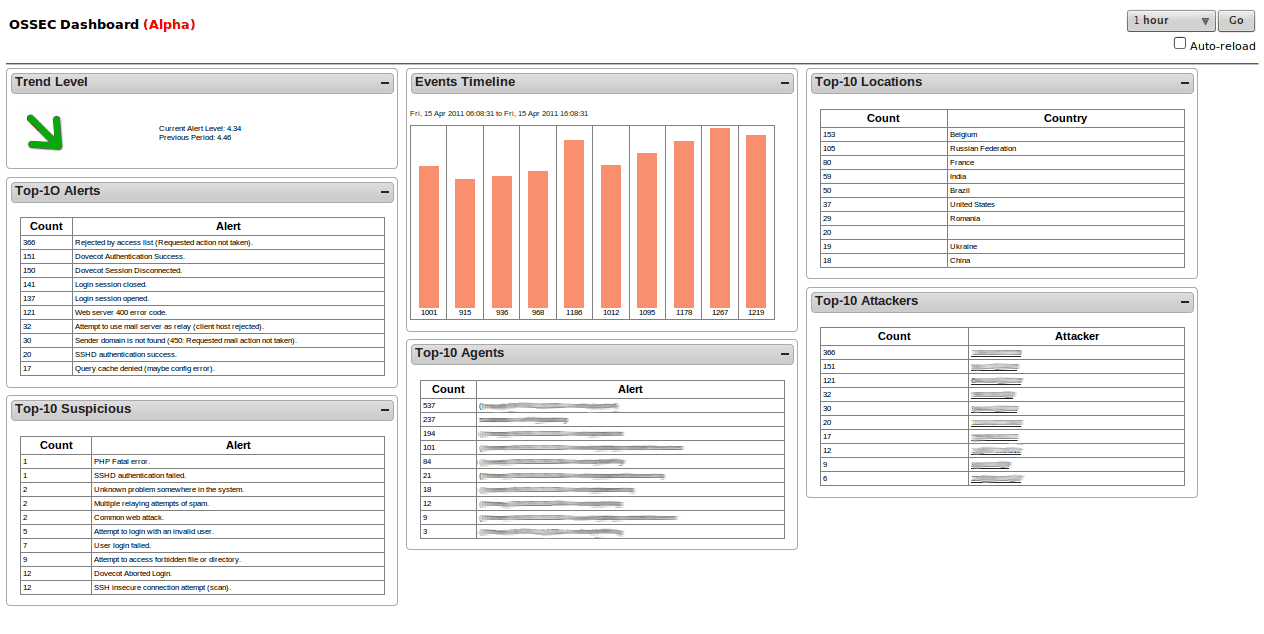

Açık Kaynak Güvenliğiveya OSSEC, açık kaynak kodlu ana bilgisayar tabanlısaldırı tespit sistemi. Ürün, BT güvenliğinin önde gelen isimlerinden ve en iyi virüs koruma paketlerinden birinin üreticisi olan Trend Micro'ya aittir. Unix benzeri işletim sistemlerine yüklendiğinde, yazılım öncelikle günlük ve yapılandırma dosyalarına odaklanır. Önemli dosyaların sağlama toplamlarını oluşturur ve garip bir şey olduğunda sizi uyararak periyodik olarak doğrular. Ayrıca, kök erişimine yönelik herhangi bir anormal girişimi izler ve uyarır. Windows ana bilgisayarlarında, sistem ayrıca kötü amaçlı etkinliklerin açık bir işareti olabilecek yetkisiz kayıt defteri değişikliklerini de izler.

Ana bilgisayar tabanlı saldırı tespit sistemi olması nedeniyle, OSSEC korumak istediğiniz her bilgisayara yüklenmesi gerekir. Ancak, merkezi bir konsol daha kolay yönetim için her korumalı bilgisayardaki bilgileri birleştirir. Yaparken OSSEC konsol yalnızca Unix-benzeri işletim sistemlerinde çalışır,Windows ana bilgisayarlarını korumak için bir aracı kullanılabilir. Herhangi bir algılama, merkezi konsolda görüntülenecek bir uyarıyı tetiklerken bildirimler de e-posta ile gönderilir.

3. Samhain

Samhain başka bir iyi bilinen ücretsiz host saldırıalgılama sistemi. IDS açısından ana özellikleri, dosya bütünlüğü kontrolü ve günlük dosyası izleme / analizidir. Yine de bundan daha fazlasını yapar. Ürün rootkit algılama, port izleme, dolandırıcı SUID yürütülebilir dosyalarının ve gizli işlemlerin algılanmasını gerçekleştirecektir. Araç, merkezi günlük ve bakım sağlarken çeşitli işletim sistemlerini çalıştıran birden çok ana bilgisayarı izlemek için tasarlanmıştır. Ancak, Samhain ayrıca bağımsız bir uygulama olarak da kullanılabilirtek bir bilgisayar. Yazılım öncelikle Unix, Linux veya OS X gibi POSIX sistemlerinde çalışır. Bu yapılandırmada yalnızca izleme aracısı test edilmiş olmasına rağmen, Windows'ta POSIX uygulamalarının çalıştırılmasına izin veren bir paket olan Cygwin altında Windows üzerinde de çalışabilir.

Biri Samhain’Nin en eşsiz özelliği gizli modudur.potansiyel saldırganlar tarafından algılanmadan çalışmasına izin verir. Davetsiz misafirlerin tespit edilmeden önce bir sisteme girer girmez tanıdıkları tespit süreçlerini hızla öldürdüğü ve fark edilmeden gitmelerine izin verildiği bilinmektedir. Samhain süreçlerini diğerlerinden gizlemek için steganografik teknikler kullanır. Ayrıca kurcalamayı önlemek için merkezi günlük dosyalarını ve yapılandırma yedeklerini bir PGP anahtarı ile korur.

4. Fail2Ban

Fail2Ban ücretsiz ve açık kaynaklı bir ana bilgisayar müdahalesibazı izinsiz giriş önleme yetenekleri de içeren algılama sistemi. Yazılım aracı, şüpheli etkinlikler ve başarısız oturum açma girişimleri, istismar arama vb. Gibi olaylar için günlük dosyalarını izler. Aracın varsayılan eylemi, şüpheli bir şey algıladığında, yerel güvenlik duvarı kurallarını otomatik olarak zararlı davranış. Gerçekte, bu gerçek saldırı önleme değil, otomatik iyileştirme özelliklerine sahip bir saldırı tespit sistemidir. Az önce açıkladığımız şey aracın varsayılan eylemidir, ancak e-posta bildirimleri göndermek gibi diğer rastgele eylemler de yapılandırılabilir ve böylece daha “klasik” saldırı tespit sistemi gibi davranır.

Fail2Ban için çeşitli önceden oluşturulmuş filtrelerle sunulmaktadırApache, SSH, FTP, Postfix gibi en yaygın hizmetlerden bazıları ve daha fazlası. Önleme, açıkladığımız gibi, ana bilgisayarın güvenlik duvarı tabloları değiştirilerek gerçekleştirilir. Araç, Netfilter, IPtables veya TCP Wrapper'ın hosts.deny tablosuyla çalışabilir. Her filtre bir veya daha fazla işlemle ilişkilendirilebilir.

5. AIDE

Bu Gelişmiş Saldırı Tespit Ortamıveya AIDE, bir başka ücretsiz host saldırı tespit sistemiBu, esas olarak rootkit algılama ve dosya imzası karşılaştırmalarına odaklanır. İlk kez yüklediğinizde, araç sistemin yapılandırma dosyalarından bir tür yönetici verisi veritabanı derler. Bu veritabanı daha sonra, herhangi bir değişikliğin karşılaştırılabileceği ve gerektiğinde en sonunda geri alınabileceği bir temel olarak kullanılabilir.

AIDE hem imza tabanlı hem deanomali temelli tespit şemaları. Bu, isteğe bağlı olarak çalışan ve planlanan veya sürekli çalışan bir araçtır. Aslında, bu ürünün ana dezavantajıdır. Bununla birlikte, GUI tabanlı olmak yerine bir komut satırı aracı olduğundan, düzenli aralıklarla çalıştırmak için bir cron işi oluşturulabilir. Aracı sık sık (örneğin dakikada bir kez) çalıştırmayı seçerseniz, neredeyse gerçek zamanlı veriler elde edersiniz ve herhangi bir saldırı girişimi çok ileri gitmeden önce çok fazla zarara yol açacak şekilde tepki vermek için zamanınız olacaktır.

Onun çekirdeğinde, AIDE sadece bir veri karşılaştırma aracıdır, ancak yardımı ilebirkaç harici zamanlanmış komut dosyasından, gerçek bir HIDS'e dönüştürülebilir. Ancak bunun aslında yerel bir araç olduğunu unutmayın. Merkezi bir yönetimi ve süslü bir GUI'si yoktur.

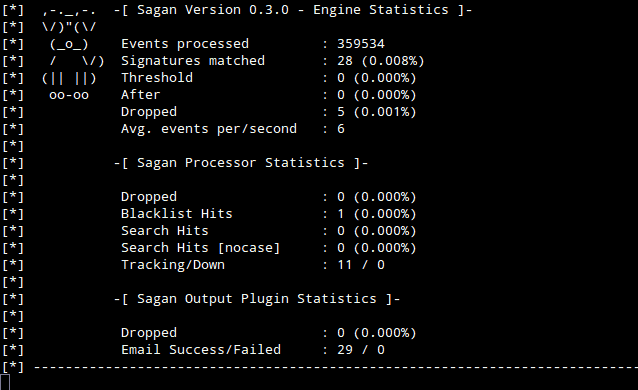

6. Sagan

Listemizdeki son Sagan, bu aslında bir günlük analiz sistemidirgerçek bir IDS. Bununla birlikte, IDS benzeri bazı özelliklere sahip, bu yüzden listemizde bir yeri hak ediyor. Araç, yüklü olduğu sistemin günlük dosyalarını yerel olarak izler, ancak diğer araçlarla da etkileşime girebilir. Örneğin, Snort'un günlüklerini analiz ederek Snort'un NIDS işlevselliğini esasen bir HIDS olana etkili bir şekilde ekleyebilir. Sadece Snort ile etkileşime girmeyecek. Sagan Suricata ile de etkileşime girebilir ve Oinkmaster veya Pulled Pork gibi çeşitli kural oluşturma araçlarıyla uyumludur.

Sagan ayrıca komut dosyası yürütme yetenekleri vardırbazı düzeltme komut dosyaları geliştirmeniz şartıyla, onu kaba bir saldırı önleme sistemi haline getirin. Bu araç, saldırıya karşı tek savunmanız olarak kullanılmasa da, farklı kaynaklardan gelen olayları ilişkilendirerek birçok aracı içerebilen bir sistemin harika bir bileşeni olabilir.

Yorumlar