SSH є приголомшливим, оскільки дозволяє нам отримати терміналдоступ до інших ПК та серверів Linux через мережу або навіть Інтернет! Тим не менш, настільки ж дивовижною, як ця технологія, є деякі надзвичайні проблеми безпеки, які роблять її використання небезпечною. Якщо ви середній користувач, не потрібно реально встановлювати складні засоби безпеки SSH. Натомість розгляньте наступні основні кроки для захисту SSH-сервера в Linux.

Змініть порт з'єднання за замовчуванням

На сьогоднішній день найшвидший і найпростіший спосіб убезпечитиSSH-сервер повинен змінити порт, який він використовує. За замовчуванням сервер SSH працює на порту 22. Щоб змінити його, відкрийте вікно терміналу. Всередині вікна терміналу, SSH на віддалений ПК, на якому розміщений сервер SSH.

ssh user@local-ip-address

Після входу перейдіть від звичайного користувача до Root. Якщо у вас є обліковий запис Root, увійдіть у систему су - хороший вибір. Інше, вам потрібно буде отримати доступ до судо.

su -

або

sudo -s

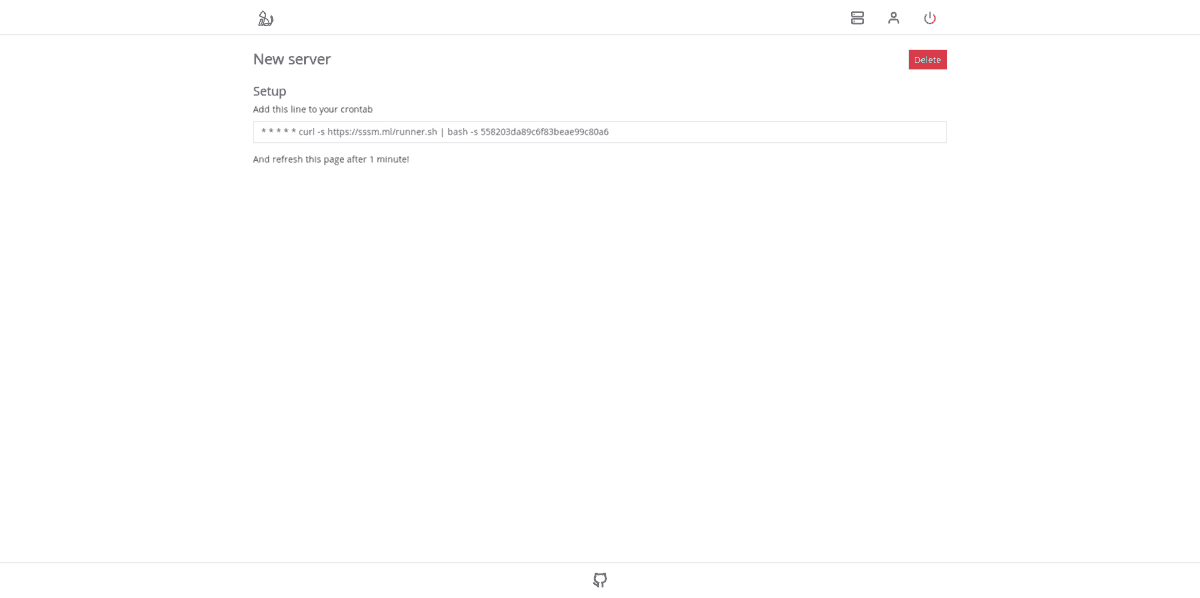

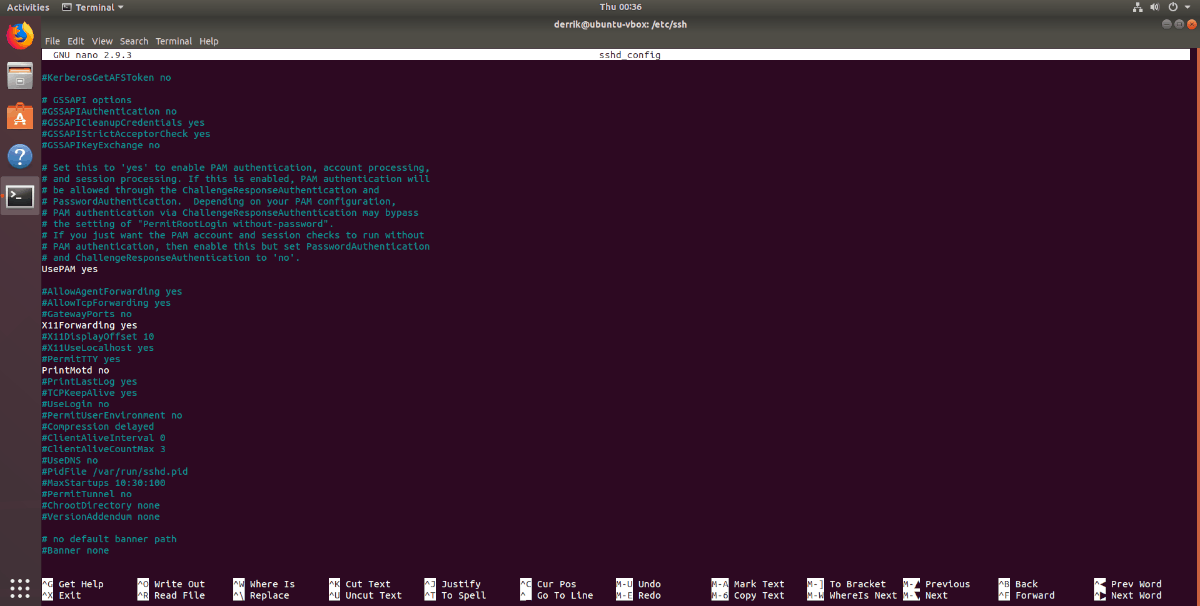

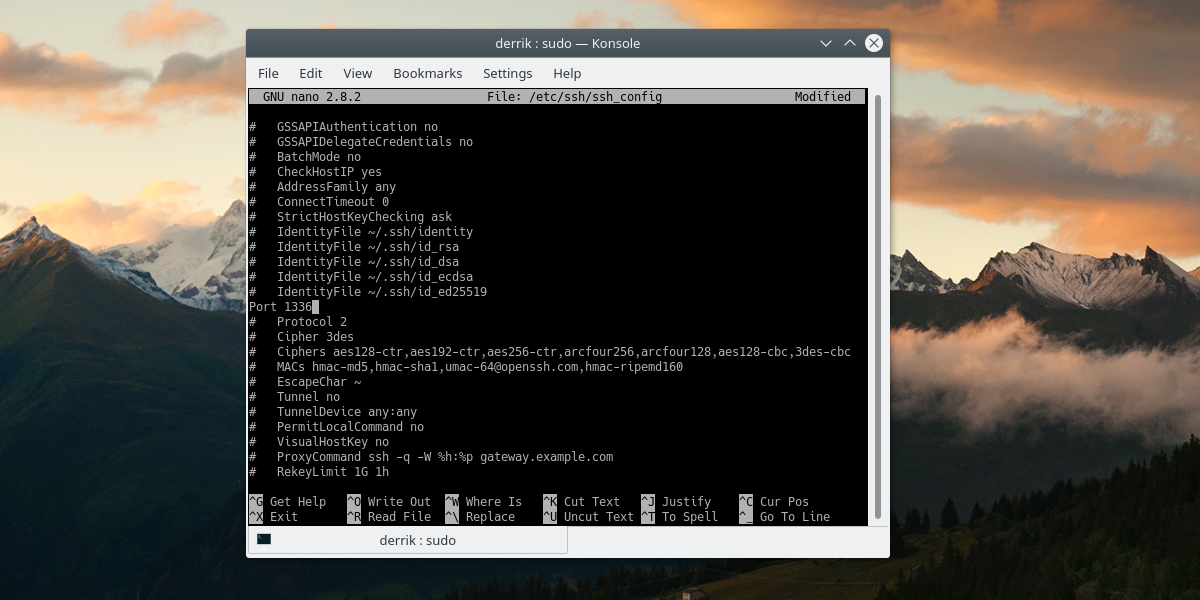

Тепер, коли у вас є доступ адміністратора, відкрийте файл конфігурації SSH в Nano.

nano /etc/ssh/sshd_config

Прокрутіть файл конфігурації для "Порт 22". Видаліть # якщо є, то змініть "22 ″ до іншого числа. Зазвичай порту вище 100 або навіть одного в діапазоні 1000 буде достатньо. Після зміни номера порту натисніть кнопку Ctrl + O комбінація клавіатури, щоб зберегти зміни. Потім вийдіть із редактора, натиснувши Ctrl + X.

Редагування конфігураційного файлу не одразу переключить ваш SSH-сервер на правильний порт. Натомість вам потрібно буде вручну перезапустити службу.

systemctl restart sshd

Запуск команди systemctl повинен перезавантажити демон SSH і застосувати нові налаштування. Якщо перезапуск демона не вдається, інший варіант - перезавантажити вашу серверну машину SSH:

reboot

Після перезавантаження демона (або машини) SSH не буде доступний через порт 22. В результаті з'єднання через SSH вимагає вручну вказати порт.

Примітка. Не забудьте змінити "1234" з портом, встановленим у файлі конфігурації SSH.

ssh -p 1234 user@local-ip-address

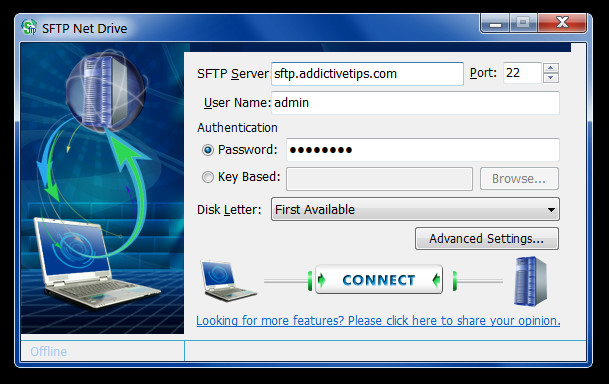

Вимкнути вхід пароля

Ще один чудовий спосіб захистити SSH-сервер - цевидаліть вхід із паролем і замість цього перейдіть до входу через SSH ключі. Перехід маршруту ключа SSH створює коло довіри між вашим SSH-сервером та віддаленими машинами, у яких є ваш ключ. Це зашифрований файл пароля, який важко зламати.

Налаштуйте ключ SSH на своєму сервері. Після налаштування ключів відкрийте термінал і відкрийте файл конфігурації SSH.

su -

або

sudo -s

Потім відкрийте конфігурацію в Nano за допомогою:

nano /etc/ssh/sshd_config

За замовчуванням сервери SSH обробляють автентифікацію черезпароль користувача. Якщо у вас є захищений пароль, це хороший шлях, але зашифрований ключ SSH на надійних машинах швидше, зручніше та безпечніше. Щоб закінчити перехід до "без пароля", загляньте у файл конфігурації SSH. Всередині цього файлу прокрутіть і знайдіть запис із написом "Автентифікація пароля".

Вийміть символ # перед "PasswordAuthentication" і переконайтесь, що перед ним є слово "ні". Якщо все виглядає добре, збережіть правки до конфігурації SSH, натиснувши Ctrl + O на клавіатурі.

Після збереження конфігурації закрийте Nano Ctrl + Xта перезапустіть SSHD, щоб застосувати зміни.

systemctl restart sshd

Якщо ви не використовуєте systemd, спробуйте перезапустити SSH за допомогою цієї команди:

service ssh restart

Наступного разу, коли віддалений апарат спробує увійти в цей SSH-сервер, він перевірить правильність клавіш та впустить їх без пароля.

Вимкнути кореневий рахунок

Відключення кореневого акаунта на вашому сервері SSH єспосіб зменшити шкоду, яка може виникнути, коли несанкціонований користувач отримує доступ через SSH. Щоб відключити Root-акаунт, необхідно, щоб принаймні один користувач на вашому SSH-сервері отримав Root через sudo. Це забезпечить доступ до системного рівня, якщо він вам потрібен, без пароля Root.

Примітка. Будьте впевнені, що користувачі, які отримують доступ до привілеїв Root через sudo, мають захищений пароль, або вимкнення облікового запису суперпользователя безглуздо.

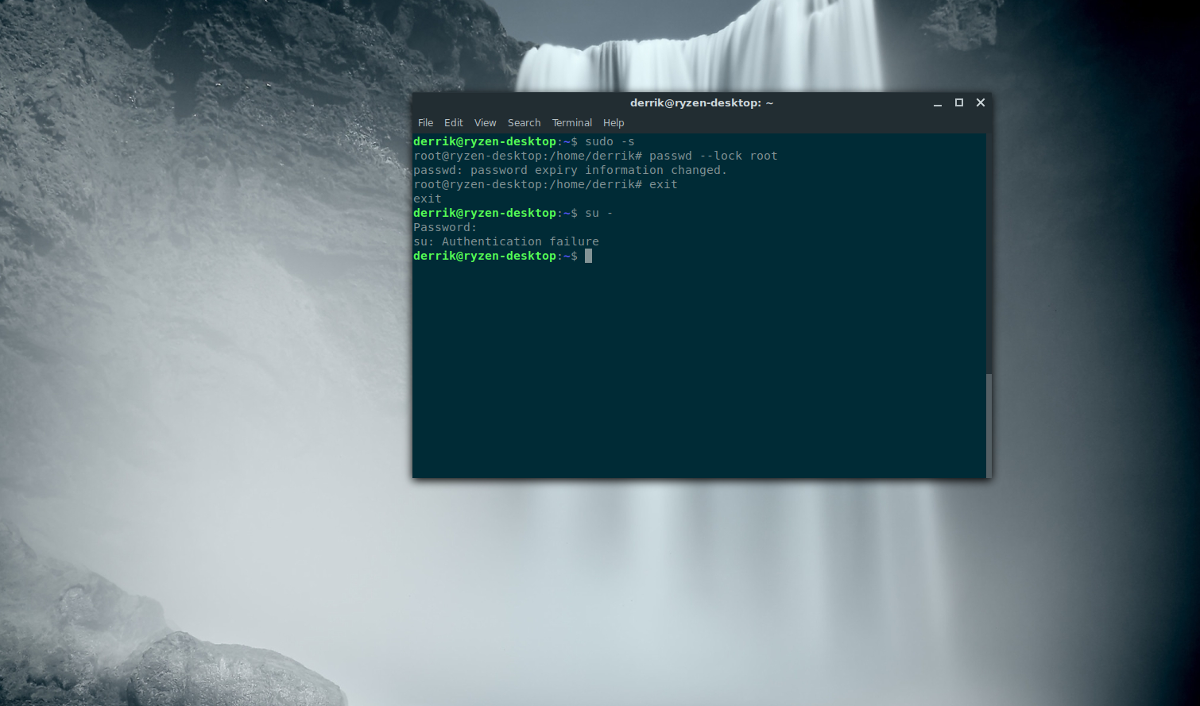

Щоб відключити Root, піднесіть термінал до привілеїв суперпользователя:

sudo -s

Використання sudo -s обходить необхідність входу су, а натомість надає кореневу оболонку через файл sudoers. Тепер, коли оболонка має доступ до суперпользователя, запустіть пароль командувати і скремтувати акаунт Root –Блок.

passwd --lock root

Виконання вищевказаної команди розшифровує пароль облікового запису Root, щоб увійти через су неможливо. Відтепер користувачі можуть використовувати лише SSH як локальний користувач, а потім перейти на Root-акаунт за допомогою привілеїв sudo.

Коментарі