Тривалий час Linux мав репутаціюбезпека через незрозумілість. Користувачі мали перевагу в тому, що вони не були основною ціллю хакерів, і їм не потрібно було хвилюватися. Цей факт вже не дійсний, і в 2017 та 2018 роках ми бачили великі групи хакерів, що експлуатують помилки та глюки Linux, знаходячи хитрі способи встановлення зловмисного програмного забезпечення, вірусів, руткітів тощо.

Через недавній потік подвигів, шкідливих програмта інші погані речі, що завдають шкоди користувачам Linux, спільнота з відкритим кодом відповіла покращенням функцій безпеки. Однак цього недостатньо, і якщо ви використовуєте Linux на сервері, непогано буде ознайомитись із нашим списком та дізнатись шляхи підвищення рівня безпеки сервера Linux.

1. Скористайтеся SELinux

SELinux, AKA Linux-Enhanced Linux - цеінструмент безпеки, вбудований у ядро Linux. Після його ввімкнення можна легко застосувати політику безпеки на ваш вибір, що є необхідним для надійного сервера Linux.

Існує багато операційних систем на базі RedHatз увімкненим і налаштованим SELinux з досить хорошими типовими настройками. Однак, не кожна ОС там підтримує SELinux за замовчуванням, тому ми покажемо вам, як її ввімкнути.

Примітка. Для пакетних програм Snap необхідна альтернатива SELinux AppArmor. Якщо ви вирішите використовувати SELinux, у певних операційних системах Linux, можливо, ви не зможете використовувати Snaps.

CentOS / Rhel

CentOS та RedHat Enterprise Linux постачаються разом із системою безпеки SELinux. Він попередньо налаштований для належної безпеки, тому подальших інструкцій не потрібно.

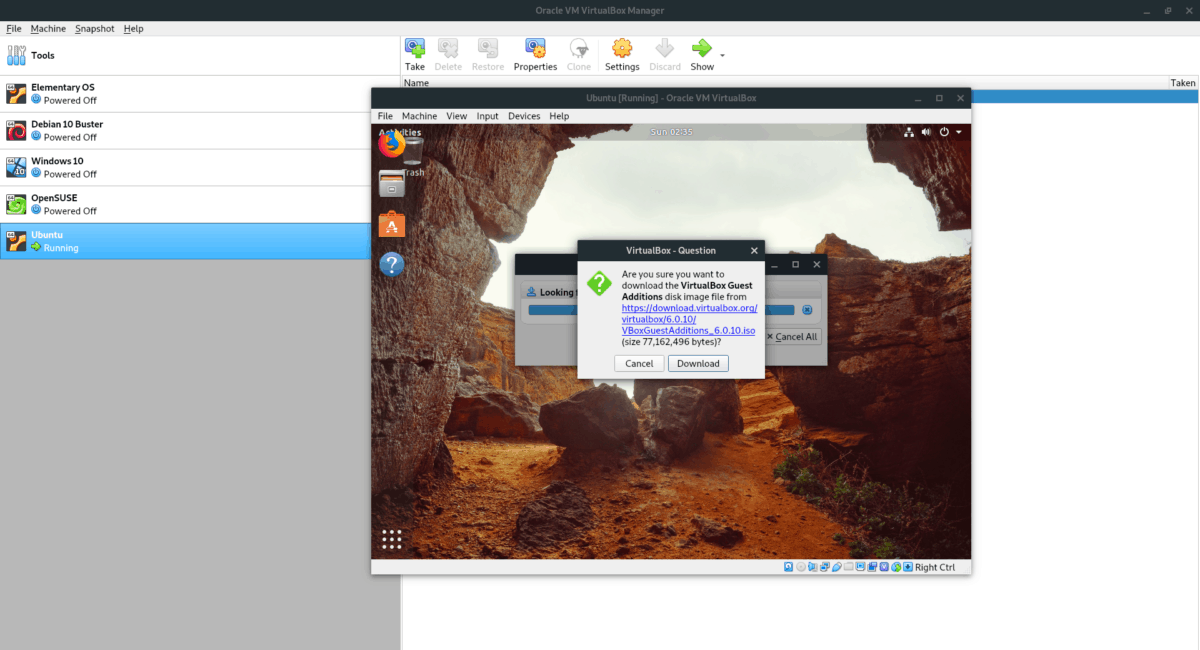

Сервер Ubuntu

З часів Кармічного Коала, Ubuntu дуже легко включив інструмент безпеки SELinux. Щоб налаштувати його, введіть наступні команди.

sudo apt install selinux

Debian

Як і в Ubuntu, Debian спрощує налаштування SELinux дуже легко. Для цього введіть наступні команди.

sudo apt-get install selinux-basics selinux-policy-default auditd

Після того, як ви закінчили встановлення SELinux на Debian, перегляньте запис Wiki на програмному забезпеченні. Він охоплює багато необхідної інформації, щоб використовувати її в операційній системі.

Посібник SELinux

Як тільки у вас працює SELinux, зробіть собі послугу та прочитайте інструкцію щодо SELinux. Дізнайтеся, як це працює. Ваш сервер буде вдячний вам!

Щоб отримати доступ до посібника SELinux, введіть наступну команду в термінальний сеанс.

man selinux

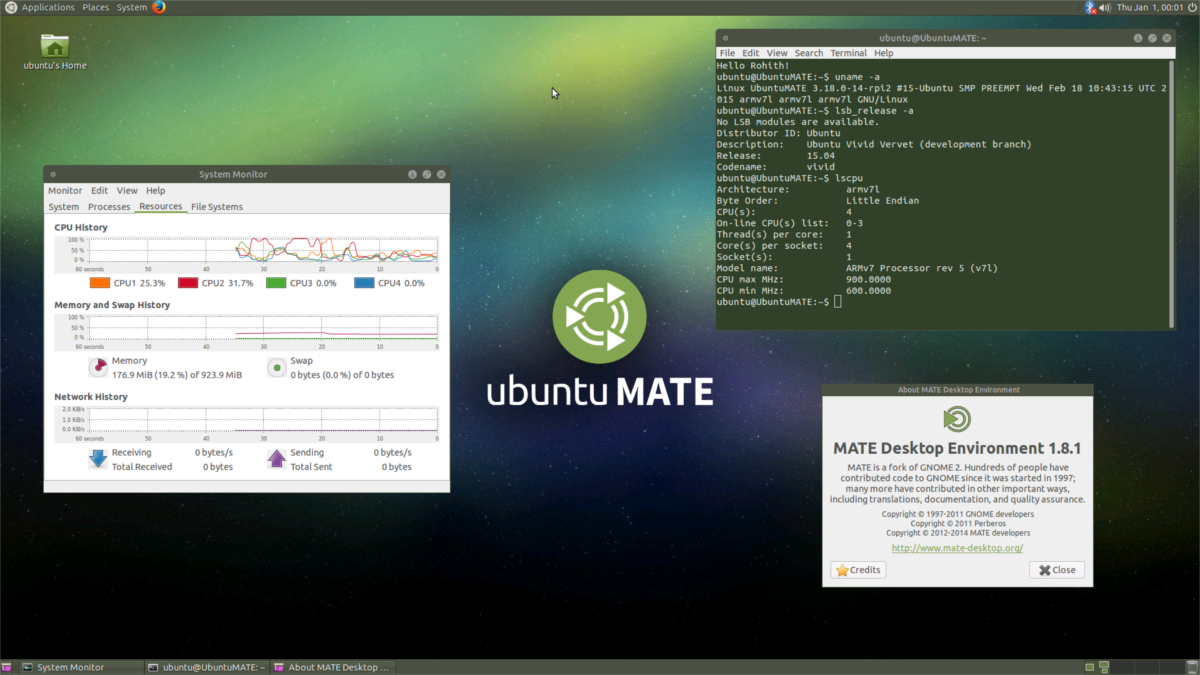

2. Вимкнути кореневий рахунок

Одна з найрозумніших речей, яку ви можете зробити для забезпеченняваш сервер Linux повинен вимкнути обліковий запис Root і використовувати лише привілеї Sudoer для виконання системних завдань. Відключивши доступ до цього облікового запису, ви зможете переконатися, що погані учасники не зможуть отримати повний доступ до системних файлів, встановити проблемне програмне забезпечення (наприклад, зловмисне програмне забезпечення) тощо.

Блокувати обліковий запис Root в Linux легко і вФактично, у багатьох операційних системах Linux-сервера (як-от Ubuntu) він уже відключений як запобіжна. Щоб отримати додаткові відомості про відключення кореневого доступу, перегляньте це керівництво. У ньому ми розповідаємо все про те, як заблокувати акаунт Root.

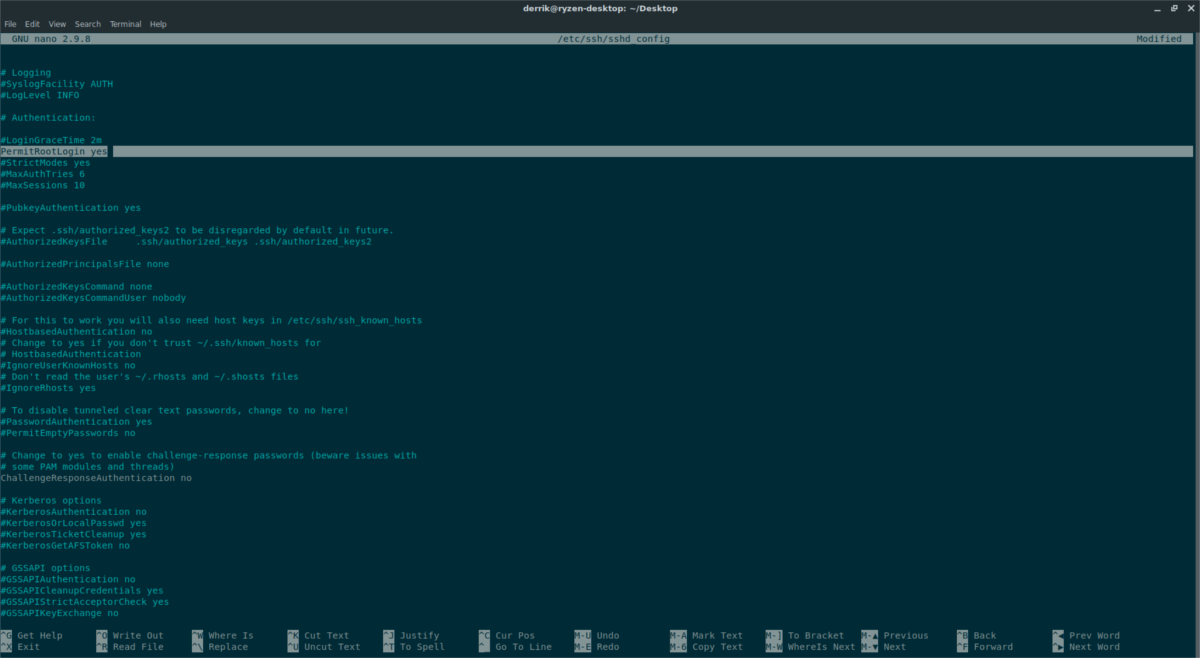

3. Захистіть свій SSH-сервер

SSH часто є серйозним слабким місцем для багатьох Linuxсервери, оскільки багато адміністраторів Linux вважають за краще використовувати налаштування SSH за замовчуванням, оскільки їх легше прокрутити, а не витрачати час, щоб заблокувати все.

Робіть невеликі кроки для захисту SSH-сервера у вашій системі Linux, це може зменшити кучу сторонніх користувачів, атак зловмисного програмного забезпечення, крадіжок даних та багато іншого.

Раніше в Addictivetips я писав поглиблений пост про те, як захистити сервер Linux SSH. Для отримання додаткової інформації про те, як заблокувати ваш SSH-сервер, ознайомтеся з публікацією тут.

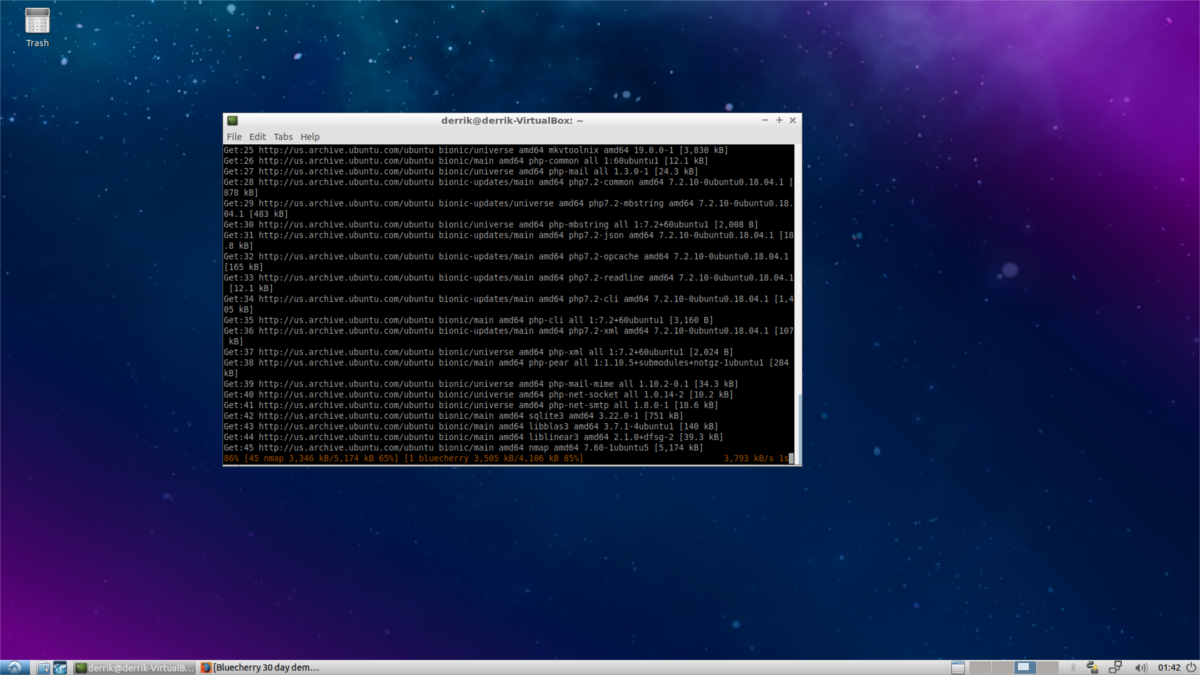

4. Завжди встановлюйте оновлення

Це здається очевидним моментом, але ви були бздивований, дізнавшись, скільки операторів Linux-операторів відмовилися від оновлень у своїй системі. Вибір зрозумілий, оскільки кожне оновлення має потенціал для виправлення запущених програм, але, вибираючи уникнути оновлень системи, ви пропускаєте патчі безпеки, які виправляють подвиги та помилки, які хакери використовують для вимкнення систем Linux.

Це правда, що оновлення на виробничому Linuxсервер набагато більше дратує, це коли-небудь буде на робочому столі. Простий факт полягає в тому, що ви не можете просто зупинити все, щоб встановити виправлення. Щоб обійти це, розгляньте можливість встановити запланований графік оновлення.

Щоб було зрозуміло, не існує заданої науки про графіки оновлення. Вони можуть відрізнятися залежно від випадку використання, але найкраще встановлювати патчі щотижня або раз на тиждень для максимальної безпеки.

6. Немає сторонніх сховищ програмного забезпечення

Чудова річ у використанні Linux - це якщо випотрібна програма, поки ви використовуєте правильний дистрибутив, є наявне сховище програмного забезпечення сторонніх виробників. Проблема полягає в тому, що багато цих репо-програмних засобів можуть повозитися з вашою системою, і зловмисне програмне забезпечення регулярно з'являється в них. Справа в тому, що якщо ви працюєте з установкою Linux, залежною від програмного забезпечення, яке надходить із неперевірених сторонніх джерел, то проблеми будуть виникати.

Якщо у вас повинен бути доступ до програмного забезпечення, яке вашіОпераційна система Linux не поширює за замовчуванням, пропускає сторонні сховища програмного забезпечення для пакетів Snap. У магазині є десятки додатків серверного класу. Найкраще, що кожен із додатків у магазині Snap регулярно проводить аудит безпеки.

Хочете дізнатися більше про Snap? Ознайомтеся з нашою публікацією з цього приводу, щоб дізнатися, як ви можете продовжити це на своєму Linux сервері!

7. Скористайтеся брандмауером

На сервері, що має ефективну систему брандмауерає все. Якщо у вас є налаштування, ви уникнете безлічі набридлих зловмисників, з якими ви інакше зіткнетесь. З іншого боку, якщо ви не зможете налаштувати ефективну систему брандмауера, ваш сервер Linux постраждає сильно.

Існує досить багато різних брандмауеріврішення на Linux. Зважаючи на це, деякі легше зрозуміти, ніж інші. На сьогодні один з найпростіших (і найефективніших) брандмауерів в Linux - це FirewallD

Примітка: щоб використовувати FirewallD, ви повинні використовувати серверну ОС, що має систему init SystemD.

Щоб увімкнути FirewallD, спочатку потрібно встановити його. Запустіть вікно терміналу та введіть команди, які відповідають вашій операційній системі Linux.

Сервер Ubuntu

sudo systemctl disable ufw sudo systemctl stop ufw sudo apt install firewalld

Debian

sudo apt-get install firewalld

CentOS / Rhel

sudo yum install firewalld

За допомогою програмного забезпечення, встановленого в системі, увімкніть його за допомогою Systemd.

sudo systemctl enable firewalld sudo systemctl start firewalld

Висновок

Питання безпеки все частіше зустрічаються в Linuxсервери. На жаль, оскільки Linux продовжує набирати все більшу популярність у корпоративному просторі, ці питання лише набуватимуть більшого поширення. Якщо ви будете дотримуватися порад із безпеки у цьому списку, ви зможете запобігти більшості цих атак.

Коментарі