Ніхто не хоче мережі, якою їм вдається статиціль шкідливих користувачів, які намагаються вкрасти корпоративні дані або заподіяти шкоду організації. Щоб цього не допустити, потрібно знайти шляхи, щоб переконатися, що існує якнайменше способів входу. І це відбувається частково, гарантуючи, що кожна вразливість у вашій мережі відома, вирішена та виправлена. А для тих вразливих місць, які неможливо виправити, є щось, щоб їх зменшити. Перший крок очевидний; це сканувати вашу мережу на наявність цих вразливих місць. Це завдання певного типу програмного забезпечення, що називається інструментами сканування вразливості. Сьогодні ми розглядаємо 6 найкращих інструментів та програмного забезпечення для сканування вразливості.

Почнемо з розмови про мережувразливість - або, якщо ми говоримо, вразливість - і спробуємо пояснити, що вони є. Далі ми обговоримо інструменти сканування вразливості. Ми розповімо, хто їм потрібен і чому. А оскільки сканер уразливості є лише одним із компонентів процесу управління вразливістю, хоча і важливим, про це ми поговоримо далі. Потім ми побачимо, як зазвичай сканери вразливості працюють. Усі дещо відрізняються, але в основі їх часто є більше подібностей, ніж відмінностей. Перш ніж ми розглянемо найкращі інструменти та програмне забезпечення для сканування вразливості, ми обговоримо їх основні функції.

Вступ до вразливості

Комп'ютерні системи та мережі досягли aвищий рівень складності, ніж будь-коли. Сьогоднішній середній сервер зазвичай може виконувати сотні процесів. Кожен з цих процесів є комп’ютерною програмою, деякі з них - великі програми, які складаються з тисяч рядків вихідного коду. І всередині цього коду могли бути - напевно, є - всілякі несподівані речі. Розробник може, в один момент, додати деяку функцію заднього кузова, щоб полегшити налагодження. І пізніше ця функція, можливо, помилково зробила її до остаточного випуску. Можуть також бути деякі помилки при перевірці вхідних даних, які при певних обставинах спричинить несподівані та небажані результати.

Будь-яке з них можна використовувати, щоб спробувати отримати доступ до ньогосистеми та дані. Існує величезна громада людей, яким нічого кращого зробити, ніж знайти ці діри і використовувати їх для нападу на ваші системи. Уразливості - це те, що ми називаємо цими отворами. Якщо залишити без нагляду, зловмисні користувачі можуть використовувати вразливі користувачі, щоб отримати доступ до ваших систем і даних - або, можливо, ще гірше, до даних вашого клієнта - або в інший спосіб заподіяти шкоду, наприклад зробити систему непридатною.

Уразливості можуть бути скрізь. Вони часто зустрічаються в програмному забезпеченні, що працює на ваших серверах або їх операційних системах, але вони також є в мережевому обладнанні, наприклад, комутаторах, маршрутизаторах і навіть захисних пристроях, таких як брандмауери. Справді потрібно їх шукати скрізь.

Інструменти сканування - що вони таке і як вони працюють

Інструменти сканування вразливості (або оцінки)одна основна функція: виявлення вразливих місць у ваших системах, пристроях, обладнанні та програмному забезпеченні. Їх називають сканерами, оскільки вони зазвичай сканують ваше обладнання, щоб шукати відомі вразливості.

Але як знайти інструменти сканування вразливостівразливості, яких, як правило, немає на очах? Якби це було очевидно, розробники зверталися б до них перед випуском програмного забезпечення. Добре, як, наприклад, програмне забезпечення для захисту від вірусів, яке використовує бази даних визначень вірусів для розпізнавання підписів на комп'ютерних вірусах, більшість сканерів на вразливість покладаються на бази даних вразливості та системи сканування на предмет конкретних уразливостей. Ці бази вразливості можуть бути отримані у відомих незалежних лабораторіях тестування безпеки, присвячених пошуку вразливостей програмного та апаратного забезпечення, або вони можуть бути власними базами даних у постачальника інструменту. Як ви очікували, рівень виявлення, який ви отримуєте, настільки ж хороший, як і база даних про вразливості, яку використовує ваш інструмент.

Інструменти сканування - кому вони потрібні?

Відповідь на одне слово на це питання доситьочевидно: Будь-хто! Ніхто з розумом не подумає запустити комп’ютер без певного захисту від вірусів. Так само жоден адміністратор мережі не повинен мати хоча б якусь форму виявлення вразливості. Напади могли надходити з будь-якого місця і вдарити вас там, де ви їх найменше очікуєте. Вам потрібно знати про свій ризик впливу.

Це, можливо, щось, що могло бутитеоретично робиться вручну. Практично, однак, це майже неможлива робота. Просто пошук інформації про вразливості, не кажучи вже про сканування ваших систем на предмет їх наявності, може зайняти величезну кількість ресурсів. Деякі організації присвячені пошуку вразливих місць, і в них часто працюють сотні, якщо не тисячі людей.

Усі, хто керує низкою комп'ютерних систем абопристрої отримали б велику користь від використання інструменту сканування вразливості. Крім того, дотримання регуляторних стандартів, таких як SOX або PCI-DSS, часто вимагає виконання вами. І навіть якщо вони цього не вимагають, дотримання вимог часто буде простіше продемонструвати, чи зможете ви показати, що ви скануєте свою мережу на наявність вразливих місць.

Управління вразливістю в двох словах

Виявляти вразливості, використовуючи якусьпрограмний інструмент є важливим. Це перший крок у захисті від атак. Але він є марним, якщо він не є частиною повного процесу управління вразливістю. Системи виявлення вторгнень не є системами запобігання вторгнень і, таким чином, засоби сканування вразливості мережі - або, принаймні, більшість з них - лише виявлять уразливості та сповістять про їх наявність.

Тоді ви, адміністратор, повинні матиякийсь процес для вирішення виявлених уразливостей. Перше, що потрібно зробити при їх виявленні - це оцінити вразливості. Ви хочете переконатися, що виявлені вразливості справжні. Засоби сканування вразливості, як правило, вважають за краще помилятися з боку обережності, і багато хто повідомить про певну кількість помилкових позитивних результатів. І якщо вони мають справжню вразливість, вони можуть не викликати справжньої проблеми. Наприклад, невикористаний відкритий порт IP на сервері може не бути проблемою, якщо він розташований прямо за брандмауером, який блокує цей порт.

Як тільки вразливості будуть оцінені, прийшов часвирішити, як їх вирішити і виправити. Якщо вони знайдені в програмному забезпеченні, яке ваша організація ледве використовує - або взагалі не використовує - вашим найкращим способом дій може бути видалення вразливого програмного забезпечення та заміна його іншим, що пропонує аналогічну функціональність. В інших випадках виправити вразливості так само просто, як застосувати деякий патч від видавця програмного забезпечення або оновити до останньої версії. Багато інструментів сканування вразливості виявлять наявні виправлення виявлених вразливих місць. Інші вразливості можна виправити, змінивши деякі параметри конфігурації. Особливо це стосується мережевого обладнання, але це трапляється і з програмним забезпеченням, що працює на комп'ютерах.

Основні особливості інструментів сканування вразливості

Є багато речей, про які слід враховувати, коливибір інструменту сканування вразливості. Одним з найважливіших аспектів цих інструментів є спектр пристроїв, на які вони можуть сканувати. Ви хочете, щоб інструмент, який зможе сканувати все обладнання, яким ви володієте. Наприклад, якщо у вас є багато серверів Linus, вам потрібно вибрати інструмент, який може їх сканувати, а не той, який обробляє лише пристрої Windows. Ви також хочете вибрати сканер, який є максимально точним у вашому оточенні. Ви б не хотіли потопати в марних сповіщеннях і помилкових позиціях.

Іншим головним диференціюючим фактором єбаза даних про вразливість інструмента. Це підтримує постачальник або це незалежна організація? Наскільки регулярно він оновлюється? Чи зберігається він локально чи в хмарі? Чи потрібно платити додаткові збори, щоб використовувати базу даних вразливих ситуацій або отримувати оновлення? Це все, що ви хочете знати, перш ніж вибрати інструмент.

Деякі сканери вразливості використовуватимуть більшеметод нав'язливого сканування, який потенційно може вплинути на продуктивність системи. Це не обов'язково погано, оскільки найнасипніші часто є найкращими сканерами, але якщо вони впливають на продуктивність системи, ви захочете знати про це і запланувати сканування відповідно. До речі, планування є ще одним важливим аспектом інструментів сканування вразливості мережі. Деякі інструменти навіть не мають запланованих сканувань і їх потрібно запускати вручну.

Є принаймні дві інші важливі особливостіінструментів сканування вразливості: оповіщення та звітування. Що відбувається, коли виявляється вразливість? Чи сповіщення чітке та зрозуміле? Як це виводиться? Це спливаюче вікно на екрані, електронна пошта, текстове повідомлення? І що ще важливіше, чи інструмент дає деяку інформацію про те, як виправити вразливості, які він виявляє? Деякі інструменти роблять, а деякі ні. Деякі навіть мають автоматичне усунення певних уразливостей. Інші інструменти будуть інтегруватися з програмним забезпеченням для управління патчами, оскільки виправлення часто є найкращим способом виправити вразливості.

Що стосується звітності, то це часто є питаннямособисті переваги. Однак ви повинні переконатися, що інформація, яку ви очікуєте та потребуєте знайти у звітах, буде фактично присутня. Деякі інструменти мають лише попередньо визначені звіти, інші дозволять вам змінювати вбудовані звіти. І найкращі - принаймні з точки зору звітності - дозволять вам створювати власні звіти з нуля.

Наші топ-6 інструментів сканування вразливості

Тепер, коли ми дізналися трохи більше про цеЗасоби сканування вразливості, давайте розглянемо кілька найкращих чи найцікавіших пакетів, які ми могли знайти. Ми намагалися включити поєднання платних та безкоштовних інструментів. Також є інструменти, які доступні у безкоштовній та платній версії.

1. Менеджер конфігурації мережі SolarWinds (БЕЗКОШТОВНИЙ ПРОБНИЙ ПЕРІОД)

Якщо ви ще не знаєте SolarWinds,компанія виробляє одні з найкращих інструментів мережевого адміністрування протягом майже 20 років. Серед найкращих інструментів мережевий монітор продуктивності SolarWinds постійно отримував високу оцінку та захоплення відгуками як один із найкращих інструментів контролю пропускної здатності мережі SNMP. Компанія також дещо славиться своїми безкоштовними інструментами. Це менші інструменти, призначені для вирішення конкретного завдання управління мережею. Серед найвідоміших із цих безкоштовних інструментів - калькулятор підмережі та сервер TFTP.

Інструмент, який ми хотіли б тут представити, - це інструмент під назвою Менеджер конфігурації мережі SolarWinds. Однак це не дуже вразливістьінструмент сканування. Але є дві конкретні причини, чому ми вирішили включити цей інструмент до нашого списку. Продукт має функцію оцінки вразливості, і він стосується конкретного типу вразливості, важливого, але не багато інших інструментів, неправильної конфігурації мережевого обладнання.

Менеджер конфігурації мережі SolarWindsОсновна утиліта як інструмент сканування вразливості полягає у валідації конфігурацій мережевого обладнання на предмет помилок та упущень. Інструмент також може періодично перевіряти конфігурації пристроїв на наявність змін. Це також корисно, оскільки деякі атаки розпочинаються зміною деякої конфігурації мережевих пристроїв, яка часто не настільки безпечна, як сервери, таким чином, щоб полегшити доступ до інших систем. Інструмент також може допомогти вам у дотриманні стандартів або дотримання нормативних вимог до своїх автоматизованих інструментів конфігурації мережі, які можуть розгортати стандартизовані конфігурації, виявляти зміни, що не в процесі обробки, конфігурації аудиту і навіть виправляти порушення.

Програмне забезпечення інтегрується з НаціональнимБаза даних про вразливості, завдяки чому вона заслуговує на те, щоб бути у нашому списку ще більше. Він має доступ до найсучасніших CVE, щоб виявити вразливості ваших пристроїв Cisco. Він буде працювати з будь-яким пристроєм Cisco під управлінням ASA, IOS або Nexus OS. Насправді в продукт вбудовані ще два корисні інструменти: Network Insights для ASA та Network Insights для Nexus.

Ціни на конфігурацію мережі SolarWindsМенеджер починається від 2895 доларів для до 50 керованих вузлів і змінюється залежно від кількості вузлів. Якщо ви хочете спробувати цей інструмент, ви можете завантажити безкоштовну 30-денну пробну версію з SolarWinds.

- БЕЗКОШТОВНИЙ ПРОБНИЙ ПЕРІОД: Менеджер конфігурації мережі SolarWinds

- Офіційне завантаження: https://www.solarwinds.com/network-configuration-manager

2. Аналізатор базової безпеки Microsoft (MBSA)

Аналізатор безпеки Microsoft Baseline, абоMBSA - дещо старший інструмент від Microsoft. Незважаючи на те, що є менш ідеальним варіантом для великих організацій, цей інструмент може бути корисним для малих підприємств, тих, у кого лише кілька серверів. Це інструмент Майкрософт, тому краще не сподіватися на те, що ви шукаєте сканування, але продукти Microsoft або ви будете розчаровані. Однак він сканує операційну систему Windows, а також деякі сервіси, такі як брандмауер Windows, сервер SQL, програми IIS та Microsoft Office.

Але цей інструмент не сканує конкретнівразливості, як це роблять інші сканери вразливості. Для цього потрібно шукати відсутні патчі, пакети послуг та оновлення безпеки, а також сканувати системи на адміністративні проблеми. Система звітування MBSA дозволить отримати список відсутніх оновлень та неправильних конфігурацій.

Будучи старим інструментом від Microsoft, MBSA це не такповністю сумісна з Windows 10. Версія 2.3 працюватиме з останньою версією Windows, але може знадобитися певна настройка для очищення помилкових позитивних даних та виправлення перевірок, які неможливо виконати. Наприклад, цей інструмент помилково повідомить, що оновлення Windows не ввімкнено в Windows 10. Ще одним недоліком цього продукту є те, що він не виявить вразливості, що не належать Microsoft, або складні вразливості. Цей інструмент простий у використанні і робить свою роботу добре. Це дуже добре може бути ідеальним інструментом для меншої організації з лише кількома комп'ютерами Windows.

3. Відкрита система оцінки вразливості (OpenVAS)

Наступний наш інструмент називається Відкрита вразливістьСистема оцінювання або OpenVAS. Це рамка декількох служб та інструментів. Всі вони поєднуються, щоб зробити це всеосяжним та потужним інструментом сканування вразливості. Рамка, що стоїть за OpenVAS, є частиною рішення щодо управління вразливістю Greenbone Networks, з якого елементи вносяться в громаду вже близько десяти років. Система повністю безкоштовна, і більшість її компонентів є відкритим кодом, хоча деякі - ні. Сканер OpenVAS поставляється з понад півсотні тисяч тестів на вразливість мережі, які оновлюються регулярно.

Для OpenVAS є два основних компоненти. Перший компонент - сканер OpenVAS. Як випливає з назви, він відповідає за фактичне сканування цільових комп'ютерів. Другий компонент - менеджер OpenVAS, який обробляє все інше, як контроль сканера, консолідацію результатів та зберігання їх у центральній базі даних SQL. Система включає інтерфейси користувача на основі браузера та командного рядка. Ще одним компонентом системи є база даних тестів вразливості мережі. Ця база може отримувати свої оновлення або з безкоштовного каналу спільноти Greenborne, або з платного каналу безпеки Greenborne.

4. Спільнота мережі сітківки

Retina Network Community - безкоштовна версіясканер безпеки мережі Retina від компанії AboveTrust, який є одним з найвідоміших сканерів на вразливість. Цей всебічний сканер на вразливість забезпечений функціями. Інструмент може виконати ретельну оцінку вразливості відсутніх патчів, вразливих версій за нульовий день та незахищених конфігурацій. Він також може похвалитися профілями користувачів, узгодженими з функціями завдання, тим самим спрощуючи роботу системи. Цей продукт має інтуїтивно зрозумілий графічний інтерфейс у стилі метро, який дозволяє спростити роботу системи.

Мережа Retina Network використовує те самебаза даних про вразливості як її платний брат. Це обширна база даних про вразливості мережі, проблеми з конфігурацією та відсутніх патчів, яка автоматично оновлюється та охоплює широкий спектр операційних систем, пристроїв, додатків та віртуальних середовищ. Хоча з цього приводу цей продукт повністю підтримує VMware-середовища, і він включає в себе онлайн-та офлайн-сканування віртуальних зображень, сканування віртуальних додатків та інтеграцію з vCenter.

Однак є сильний недолік сітківкиМережеве співтовариство. Інструмент обмежений скануванням 256 IP-адрес. Це може виглядати не так багато, якщо ви керуєте великою мережею, але це може бути більш ніж достатньо для багатьох менших організацій. Якщо ваше середовище більше, ніж це, все, що ми тільки що сказали про цей продукт, також стосується його старшого брата - сканера мережевої безпеки Retina, який доступний у стандартних та необмежених виданнях. Будь-яке видання має той же розширений набір функцій, що і порівняно зі сканером мережі Retina Network.

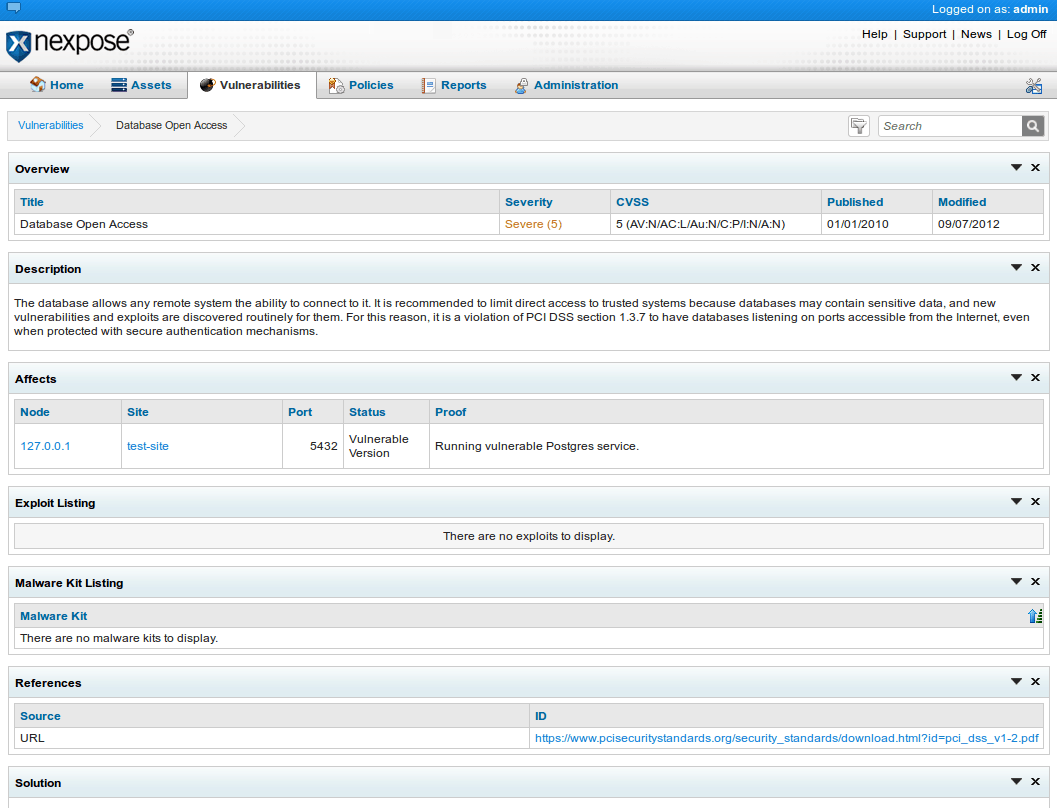

5. Nexpose Community Edition

Це може бути не так популярно, як Retina, алеNexpose від Rapid7 - ще один відомий сканер на вразливість. І Nexpose Community Edition - це дещо зменшена версія всебічного сканера на вразливість Rapid7. Однак обмеження продукту є важливими. Наприклад, ви можете використовувати продукт лише для сканування максимум 32 IP-адрес. Це робить його хорошим варіантом лише для найменших мереж. Крім того, продукт можна використовувати лише протягом року. Якщо ви можете жити з продуктом, це чудово.

Nexpose Community Edition працюватиме фізичномашини, на яких працює Windows або Linux. Він також доступний як віртуальний прилад. Його широкі можливості сканування будуть працювати з мережами, операційними системами, веб-додатками, базами даних та віртуальними середовищами. Nexpose Community Edition використовує адаптивну безпеку, яка може автоматично виявляти та оцінювати нові пристрої та нові вразливості в момент їх доступу до вашої мережі. Ця функція працює в поєднанні з динамічними підключеннями до VMware та AWS. Цей інструмент також інтегрується з дослідницьким проектом Sonar для забезпечення справжнього моніторингу в реальному часі. Nexpose Community Edition надає комплексне сканування політики, щоб допомогти виконувати такі популярні стандарти, як СНД та NIST. І останнє, але не менш важливе, інтуїтивні звіти про виправлення інструменту дають покрокові інструкції щодо дій з виправлення.

Коментарі