Якщо справа доходить до розгортання високозахищених інадійну систему передачі даних для задоволення потреб міжорганізаційних та внутрішньоорганізованих комунікацій, більшість організацій вирішили адаптувати одну з трьох типів мережевих методів; Приватна мережа, гібридна мережа та віртуальна приватна мережа. У цьому дописі ми розглянемо кожен тип мережі та обговоримо Віртуальну приватну мережу, тунелювання VPN, методи та типи VPN та способи створення та налаштування мережі VPN.

Перш ніж ми перейдемо до VPN, давайте детальніше розглянемо приватні та гібридні мережі.

Приватна мережа

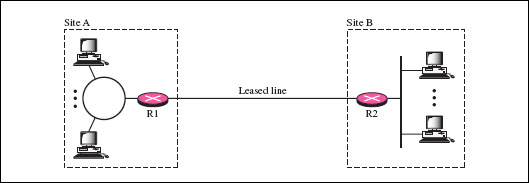

Приватна мережа - це фактично ізольована локальна мережа, яка використовує приватний IP адресний простір для обміну даними між підключеними вузлами. У приватній мережі програми та портали даних (використовуються для управління зв’язком) призначені для того, щоб захистити весь процес обміну даними від сторонніх людей. Приватна мережа підходить для організацій, де всі вузли присутні в одному місці. Якщо приватна мережа має бути розгорнута для декількох сайтів у різних місцях, організації може знадобитися придбати виділену лінію для зв'язку, а потім систему управління приватними мережами для вирішення питань зв’язку, обміну даними та швидкості передачі даних.

Гібридна мережа

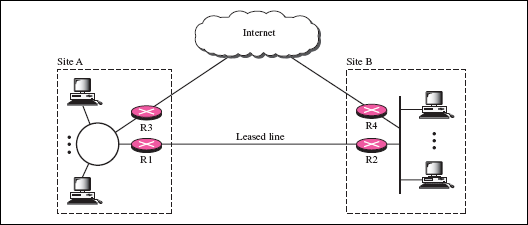

Гібридна мережа архітектура особливорозгорнута для спілкування з офісними веб-сайтами організації та доступу до глобальної WAN для обміну даними та спілкування з громадськістю. Як випливає з назви, вона поєднує в собі як приватні, так і публічні мережеві методи спілкування з громадськістю, а також безпечне внутрішньоорганізаційне спілкування із зовнішніх джерел. Гібридна мережа здійснює маршрутизацію всього внутрішньоорганізаційного зв'язку та обміну даними через приватну мережу, тоді як інша частина зв'язку та запити на надсилання та отримання даних здійснюються за допомогою посилань загальнодоступної мережі. Як і приватна мережа, розгортання гібридної мережі для декількох сайтів вимагає оренди спеціальної лінії для приватного спілкування та розробки системи управління обміном даними.

Чому організації віддають перевагу VPN?

Приватна мережа забезпечує безпеку данихякий потрібно надіслати та отримати, а також швидкість швидкої передачі даних. Ця проста мережна архітектура вимагає використання одного виділеного рядка для надсилання та отримання секретної інформації, але після розгортання приватної мережі потрібна загальнодоступна мережа для міжорганізаційного спілкування. Це спричиняє потребу в гібридній мережі, яка є комбінацією як приватної, так і публічної мережі. Гібридна мережа використовує дві спеціальні лінії для публічного та приватного спілкування. Наприклад, якщо в організації є 4 сайти, їй потрібно придбати високозахищену лінію передачі даних, щоб зв’язати всі сайти та створити центральний сховище даних для зручного управління комунікацією, тоді як загальнодоступне посилання використовується для доступу до загальнодоступної мережі WAN (Інтернет) для міжорганізаційна передача даних Оскільки гібридним мережам потрібні два окремих канали для обміну державними та приватними даними, багато організацій приймають рішення Віртуальна приватна мережа.

VPN (віртуальна приватна мережа)

Як згадувалося раніше, приватні та гібридні мережіє дорогими і вимагають придбання окремих ліній для використання приватного простору IP-адреси для зв'язку з підключеними вузлами. Технологія VPN значно скорочує витрати на розгортання публічної та приватної мережі, оскільки дозволяє організаціям використовувати глобальну WAN як для публічного, так і для приватного спілкування. Причина, чому його називають віртуальним, полягає в тому, що для забезпечення передачі даних йому не потрібна фізична приватна мережа. Мережа є фізично публічною, але практично приватною. Технологія VPN використовує стійке шифрування для захисту каналів передачі даних від зовнішніх крадіжок даних і подібних атак; він використовує методи тунелювання IPsec, L2TP, PPP, PPTP тощо для забезпечення не тільки конфіденційності даних, але й аутентифікації та цілісності.

Як працює VPN

Мережа VPN досить схожа на простуархітектура сервера / клієнта, де сервер відповідає за збереження та обмін зашифрованими даними, надаючи шлюз для ініціації внутрішньоорганізаційного спілкування та авторизацію клієнтів, підключених до мережі, в той час як клієнти VPN, як і клієнти в ізольованій локальній мережі, надсилають запити на сервер для отримання. спільна інформація, встановлення зв’язку з іншими клієнтами VPN та обробка захищеної інформації за допомогою наданої програми.

Тунелювання VPN

Те, що відрізняє VPN-зв’язок від кінця до кінця, відрізняється від простого локального середовища Тунелювання. Ви можете думати про це як про тунель в хмарі Інтернету, через який подорожують запити на надсилання та отримання даних.

Тунель - це насправді лише концепція, яка допомагаєнам краще зрозуміти динаміку мережі VPN. Коли ви ініціюєте зв’язок або надсилаєте дані через мережу VPN, протокол тунелювання, що використовується мережею VPN (наприклад, PPTP, L2TP, IPSec тощо), загортає пакети даних в інший пакет даних і шифрує пакет, який повинен бути надісланий. через тунель. В кінці одержувача тунельний пристрій / протокол розшифровує пакет, а потім знімає обгорнутий пакет даних, щоб прочитати та отримати доступ до оригінального повідомлення та розкрити джерело пакету та іншу класифіковану інформацію.

Обов’язкове та добровільне тунелювання

Класифікація тунелів базується наджерело, яке ініціює з'єднання. Виходячи з джерела, існують насамперед два типи тунелювання - Обов'язкове тунелювання та Добровільне тунелювання. Обов'язкове налаштування ініціюється сервером мережевого доступу без необхідності введення користувачем. Більше того, клієнти VPN не мають доступу до інформації на VPN-сервері, оскільки вони не несуть ні відповідальності, ні контролюють ініціювання з'єднання. Примусовий тунель виступає посередником між сервером VPN та клієнтами і відповідає за автентифікацію клієнта та налаштування його на VPN-сервері.

Ініціюється, контролюється добровільне тунелюванняі керується користувачем. На відміну від примусового тунелювання, яким керується мережа оператора, він вимагає від користувачів встановити зв’язок з локальним провайдером з подальшим запуском клієнтської програми VPN. Можливо, ви використовували численні клієнтські програми VPN, які створюють захищені тунелі для конкретного VPN-сервера. Коли клієнтське програмне забезпечення VPN намагається ініціювати з'єднання, воно спрямоване на конкретний або визначений користувачем VPN-сервер. Добровільна настройка тунелів не вимагає нічого іншого, як установка додаткового протоколу тунелювання в системі користувача, щоб він міг використовуватися як одна кінцева точка тунелю.

Типи та технології VPN

PPTP (Протокол тунелювання в точку до точки) VPN - один ізнайпростіші VPN-технології, що використовує Інтернет-з'єднання, що надається ISP, для створення захищеного тунелю між клієнтом і сервером, а також клієнтською та клієнтською системами. PPTP - це програмне забезпечення на основі VPN; ви можете знати, що ОС Windows має вбудований PPTP, і все, що потрібно для з'єднання з мережею VPN, - це клієнтське програмне забезпечення VPN. Хоча PPTP не забезпечує шифрування та інших функцій захисту, необхідних для забезпечення конфіденційності процесів обміну даними (протокол Point to Point робить це для PPTP), Windows спочатку реалізує автентифікацію та шифрування з PPTP для захисту пакетів даних. Перевага полягає в тому, що він не вимагає придбання додаткового обладнання для впровадження, і клієнт може використовувати надане програмне забезпечення для з'єднання з VPN. Тим не менш, недолік полягає в тому, що він покладається на протокол "точка-точка" для додавання безпеки до пакетів даних, тому перед тим, як пакети даних почнуть подорожувати через тунель, їх можна розшифрувати за допомогою зовнішніх джерел.

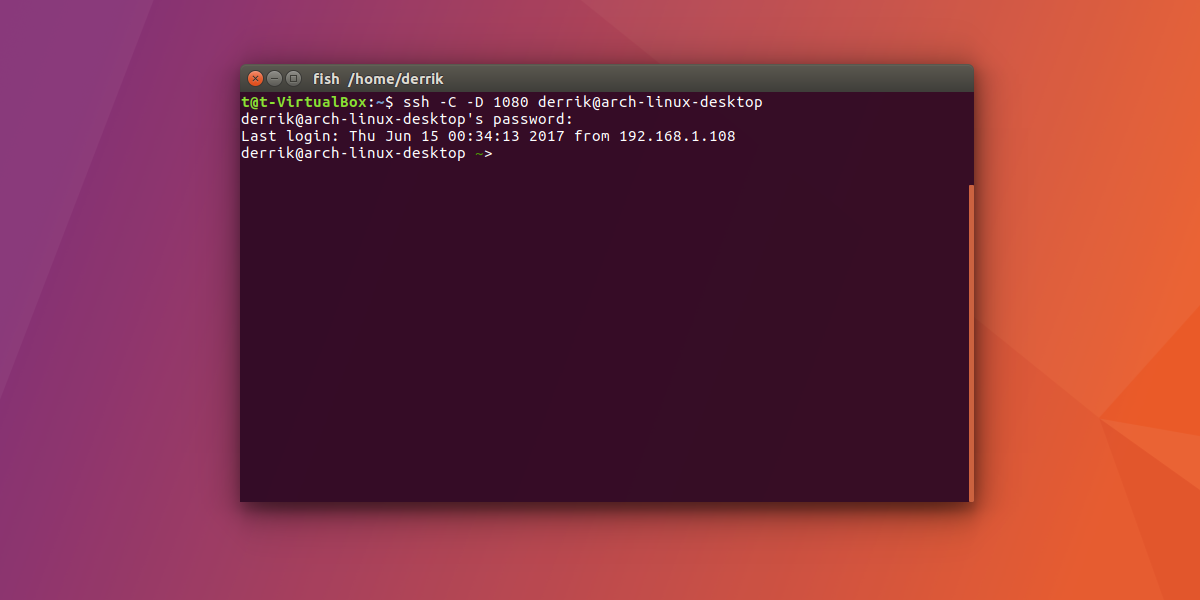

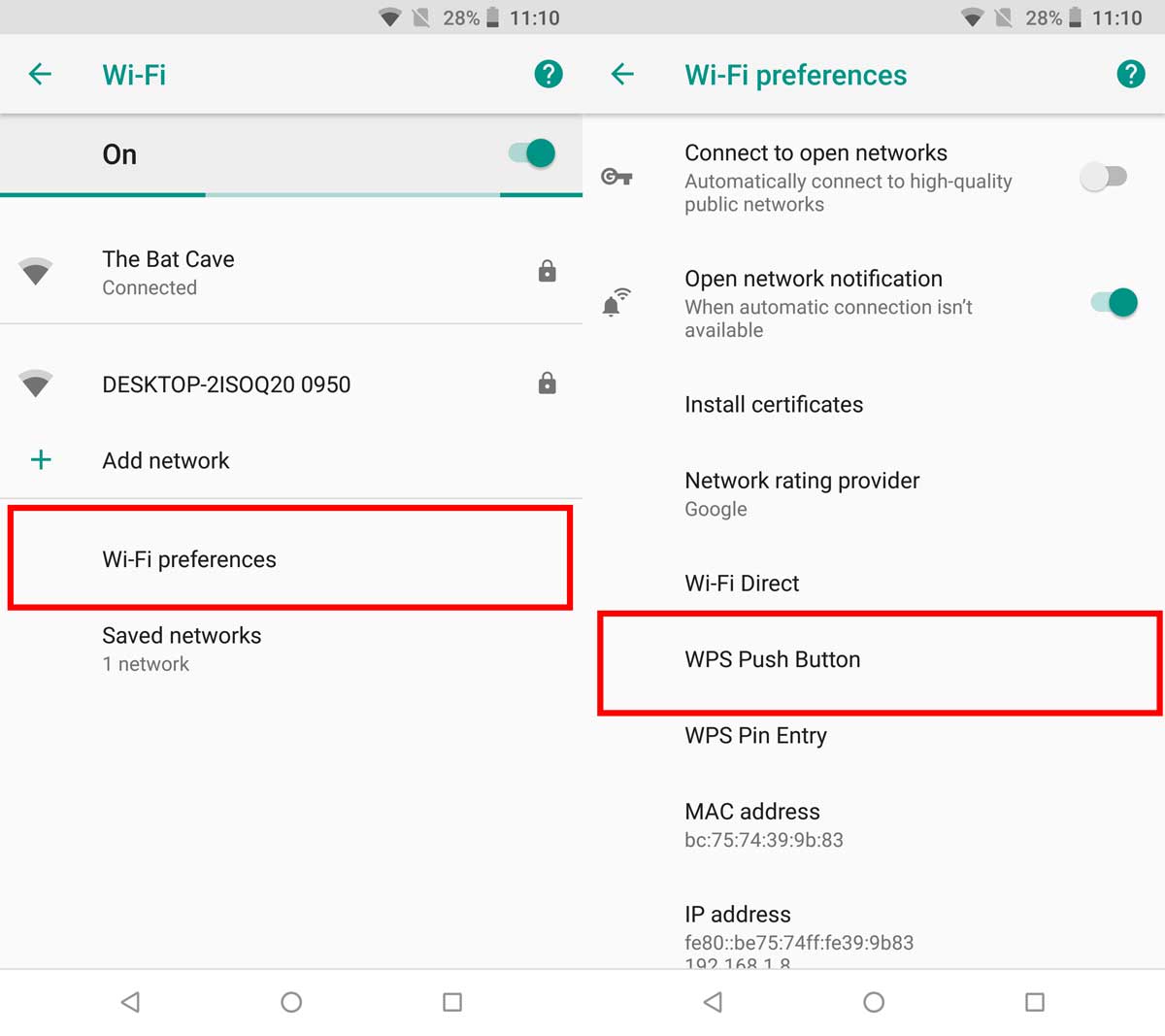

SSH Тунелювання (Безпечне тунельне обстріл), як випливає з назви,використовує захищений протокол оболонки для створення тунелю для передачі даних з одного кінця на інший. Найбільшою перевагою тунелювання на базі SSH є те, що він обходить Інтернет-брандмауері. Організації (які хочуть змусити своїх працівників використовувати спеціалізовані проксі-сервери для доступу до загальнодоступних веб-сайтів та порталів даних) використовують протоколи SSH для маршрутизації всього трафіку з виділених серверів. Він сильно відрізняється від технології VPN на основі SSL, коли протокол HTTPS застосовується в додатках, системі управління зв’язком, веб-браузерах тощо, щоб захистити передачу від сторонніх очей. Він створює захищений сеанс для підключення серверів із веб-браузера і не потребує додаткових пристроїв для налаштування мережі VPN, оскільки для ініціювання зв'язку між двома кінцями необхідний лише протокол HTTPS.

Розроблений IETF, IPSecВ основному відповідальність включає захист(IP) Інтернет-протокол зв'язку між кінцевими точками тунелю VPN. Пакети даних, які проходять через IPSec, шифруються за допомогою AES, DES або 3DES. Крім того, він забезпечує як стиснення, так і автентифікацію на мережевому рівні. Використовується техніка IPsec VPN тунель замість транспорт режим. Перш ніж надсилати дані, він інкапсулює IP-пакет в новий IPSec-пакет, забезпечуючи конфіденційність пакету даних. Він додає додатковий заголовок IP разом із заголовком ESP (Encapsulated Security Payload), щоб додати політику безпеки та забезпечити шифрування у вихідний пакет даних. Крім ESP, він використовує AH (Authentication Header) як підпротокол, щоб застосувати додатковий рівень захисту до оригінального пакету даних; це запобігає стороннім втручанням і підробці IP-адрес.

Microsoft спільно з Cisco розробила альтернативу PPTP, відому як L2TP (Протокол прокладки шару) для надання данихцілісність. Слід зазначити, що L2TP, як і PPTP, не забезпечує шифрування і поширюється на PPP (протокол "точка-точка") для шифрування пакетів даних. Тунелювання L2TP додає заголовок даних L2TP до початкового корисного навантаження та передає його до кінцевої точки у дейтаграмі UDP. Крім протоколу Point-to-Point, конфіденційність, автентифікація та шифрування можна досягти, використовуючи IPSec на мережевому рівні.

Як створити та налаштувати VPN

Можливо, існують нескінченні способи, за допомогою якихорганізація може створити мережу VPN для своїх клієнтів, клієнтів та компаній-спонсорів, щоб безстрашно обмінюватися приватною інформацією та забезпечувати шлюз до своєї внутрішньої мережі. Залишивши цю архітектуру широкомасштабної мережі VPN осторонь, якщо ви хочете створити мережу VPN в невеликих масштабах для підключення ПК до домашньої мережі друга, ви можете використовувати раніше представлені Гбридж. Це безкоштовне рішення VPN, яке дозволяє налаштувати власну віртуальну приватну мережу, щоб ви могли віддалено з'єднуватися з іншими приватними мережами.

Підключення до віддаленої мережі VPN (Office VPN)

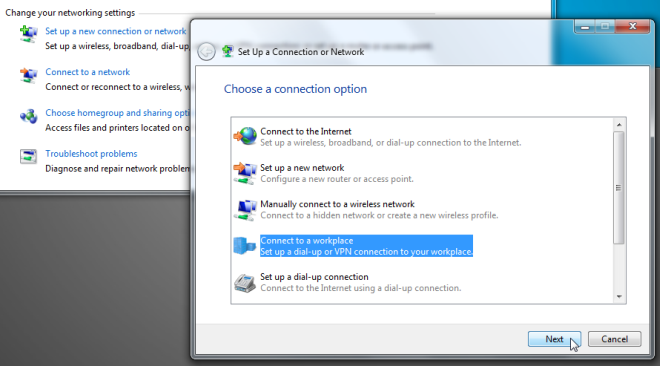

Як і попередні версії Windows, також Windows 7надає простий спосіб підключення до VPN-сервера. Якщо ви плануєте підключитися до вашої VPN-мережі Office, PPTP / L2TP, для встановлення з'єднання можна використовувати клієнт VPN Windows. Ось як це зробити.

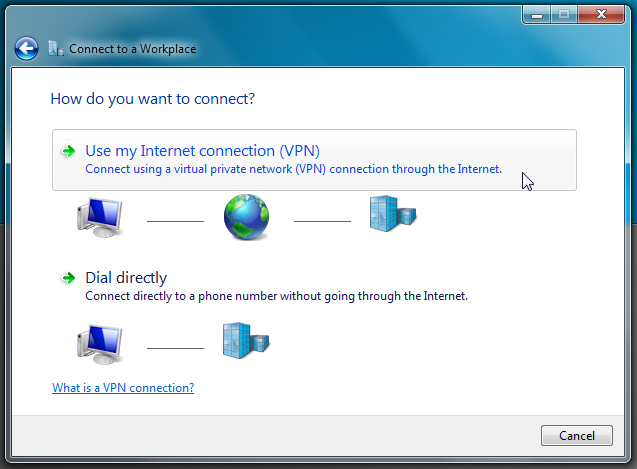

Перш ніж почати роботу, переконайтеся, що ви налаштували додаткові пристрої згідно інструкції мережевого адміністратора. Тепер відкрийте Центр мережі та обміну та натисніть Налаштуйте нове з'єднання або мережу. Це відкриє майстер підключення. Тепер виберіть Підключіться до робочого місця і натисніть кнопку Далі.

На наступному кроці виберіть з'єднання, яке ви хочете використовувати для з'єднання з офісним VPN. Це дозволяє вам підключитися до мережі VPN, використовуючи поточне з'єднання або номер телефону призначення.

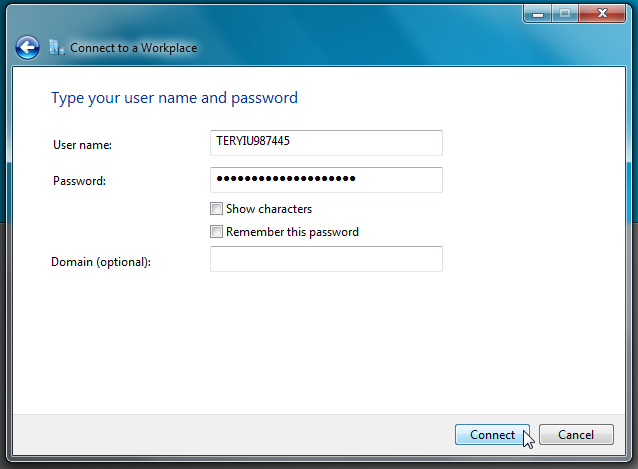

Наступний крок вимагає введення інформаціїнадані адміністратором. Тут вам потрібно ввести IP-адресу або домен разом з іменем призначення. Windows 7 також дозволяє вам включати VPN-з'єднання для інших користувачів та використовувати смарт-карту для авторизації.

Натиснувши кнопку Далі, відкриється останній крок майстра. Для цього потрібні ім'я користувача та пароль, призначені адміністратором вашої офісної мережі.

Після завершення натисніть підключитися, щоб почати встановлення з'єднання з мережею VPN. Після підключення до мережі VPN ви можете перевірити деталі IP-адреси в Центрі мереж та обміну або використовувати ipconfig команда в CMD, щоб перевірити, що ви підключені як до мережі VPN, так і до Інтернету.

Віртуальна приватна мережа по-справжньому зробила революціюспосіб забезпечення передачі даних між декількома віддаленими місцями. Він пропонує найкраще рішення для постійно зростаючих організацій та підприємств, яким потрібно розгорнути як захищену мережу для обміну приватною інформацією, так і загальнодоступну мережу для спілкування зі своїми клієнтами, клієнтами та конкурентами. Окрім того, що є економічно ефективним рішенням, технологія VPN позбавляє від необхідності створення декількох центрів управління даними для управління спілкуванням. Саме з цієї причини VPN - це метод вибору по всьому світу для невеликих компаній та величезних корпорацій.

Коментарі