Der Onion Router, oder Tor, ist ein beliebter Weg vonAnonymisierung der Internetnutzer. Es kapselt Daten in mehreren Verschlüsselungsebenen - daher der „Zwiebel“ -Teil seines Namens - und leitet den Verkehr durch eine komplexe Gruppe von Peers, wobei jeder nur weiß, was er benötigt, um die Daten in Bewegung zu halten. Einige Tor-Benutzer stellen sich die Frage: Weiß mein Internetdienstanbieter, dass ich Tor verwende?? Das ist eine sehr gute Frage, da wir alle lieber unser IPS haben, ohne zu wissen, dass wir Tor verwenden. Wie wir sehen werden, gibt es dafür einige Gründe, aber die grundlegendste lässt sich mit dieser Analogie zusammenfassen: Wenn ich mich als jemand anderen verkleide, lassen mich die Leute lieber als den sehen, als den ich verkleidet bin, als als den, der verkleidet ist.

Heute beginnen wir unsere Diskussion, indem wir erklären, wasTor ist, wofür es verwendet wird und wie es funktioniert. Obwohl Tor ein ziemlich komplexes System ist, werden wir versuchen, es mit Begriffen zu erklären, die jeder verstehen kann. Wir werden unser Bestes tun, um detailliert, aber nicht zu technisch zu sein.

Dann besprechen wir die Gründe, warum Ihr ISPVielleicht möchten Sie wissen, ob Sie TOR verwenden und ob dies tatsächlich möglich ist oder nicht. Wir werden dann über einige Alternativen sprechen, die verfügbar sind, um Ihre Aktivitäten vor Ihrem Internetdienstanbieter oder jedem, der Ihren Datenverkehr abfangen und analysieren könnte, zu verbergen. Wir werden sehen, dass Virtual Private Networks großartige Tools sind, um Anonymität zu gewährleisten und Ihnen drei der besten VPN-Anbieter vorzustellen, die wir kennen.

Was ist Tor?

Tor ist ein System zum Aktivieren von AnonymKommunikation im Internet. Durch die Verwendung wird es schwieriger, die Benutzeraktivität auf einen bestimmten Benutzer zurückzuführen. Es kann Besuche auf Websites, Online-Posts, Sofortnachrichten und andere Formen der Online-Kommunikation verbergen. Die Absicht der Nutzung von Tor ist es, "die Privatsphäre seiner Benutzer sowie deren Freiheit und Fähigkeit zur vertraulichen Kommunikation zu schützen, indem verhindert wird, dass ihre Internetaktivitäten überwacht werden".

Kurz gesagt, leitet Tor den Internetverkehrüber ein weltweites Freiwilligen-Overlay-Netzwerk, das aus Tausenden von Relais besteht und den Standort und die Nutzung eines Benutzers vor allen Personen verbirgt, die Netzwerküberwachungen oder Verkehrsanalysen durchführen. Tor ist nicht dazu gedacht, das Problem der Anonymität im Web vollständig zu lösen, und es ist auch nicht dazu gedacht, die Spuren von Personen vollständig zu löschen. Stattdessen soll die Wahrscheinlichkeit verringert werden, dass Websites Aktionen und Daten an den Benutzer zurückverfolgen.

Wie funktioniert Tor? (In Begriffen, die jeder verstehen kann)

Obwohl Tor ein relativ komplexes System ist,Wir werden versuchen, die Funktionsweise in einfachen Worten zu erklären. Durch ein besseres Verständnis der Arbeitsweise von Tor ist man besser in der Lage zu bewerten, welchen Grad an Anonymität es bieten kann und welche Einschränkungen es aufweist.

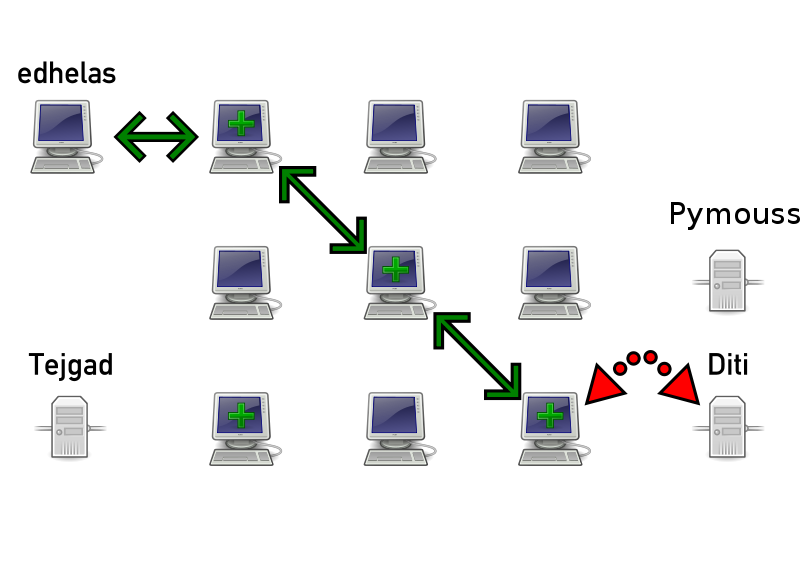

Wenn ein Tor-Benutzer eine Kommunikation öffnen möchteKanal zu einer Remote-Ressource - beispielsweise einer Website - Der erste Schritt besteht darin, eine virtuelle Route zwischen der Quelle und dem Ziel zu erstellen. Der Tor-Client (die Software, die auf dem Computer des Benutzers ausgeführt wird) hat Zugriff auf eine Liste von Tor-Knoten und baut damit eine zufällige Verbindung zwischen mehreren Knoten auf. Ihre Anzahl und Position hängen von den Positionen der Quelle und des Ziels ab.

Jeder Knoten in der virtuellen Verbindung kennt nurder vorherige und der nächste Knoten. Daher weiß nur der erste Knoten über die Quelle Bescheid und nur der letzte über das Ziel. Wenn irgendein Knoten kompromittiert wäre, wäre es unmöglich, die Schaltung zurückzuverfolgen.

Sobald die Schaltung aufgebaut ist, wird der Clientkapselt die Daten und verschlüsselt sie einmal für jeden Knoten der virtuellen Verbindung. Wenn zum Beispiel die virtuelle Verbindung 3 Knoten hat - in der Regel viel mehr als das -, werden die Daten dreimal verschlüsselt, zuerst mit dem Schlüssel des letzten Knotens, dann mit dem Schlüssel des mittleren Knotens und schließlich mit dem ersten. Es ist das Verschlüsselungssystem dieser Schicht, das dem Onion-Router den Namen gab, den er als erstes entwickelt hat.

Warum sollte es meinem ISP wichtig sein, wenn ich Tor verwende?

Einfach weil Ihr Internet Service Providerkümmert sich um alle Ihre Online-Aktivitäten. Dafür gibt es mehrere Gründe. In erster Linie möchten sie sicherstellen, dass niemand gegen ihre Allgemeinen Geschäftsbedingungen verstößt. Außerdem müssen sie allen Benutzern ein angemessenes Serviceniveau bieten, damit sie sicherstellen müssen, dass die Ressourcen dort und zu gegebener Zeit ausreichend zugewiesen werden. Schließlich möchten sie sich möglicherweise auch vor rechtlichen Schritten schützen, wenn einer ihrer Benutzer gegen das Gesetz verstößt.

Das besondere Problem bei Tor ist, dass es bekannt istfür alle Arten von illegalen Handlungen wie Software- und Medienpiraterie und eine Reihe verschiedener krimineller Aktivitäten verwendet werden. Dies macht Internet Service Provider sehr vorsichtig bei der Verwendung.

Und wenn Ihr ISP den Verdacht hegt, dass ein Benutzer gegen das Internet verstößtSie können auf unterschiedliche Weise reagieren, wenn sie gegen die allgemeinen Geschäftsbedingungen oder gegen geltendes Recht verstoßen. Es ist bekannt, dass einige Verstöße gemeldet wurden. Andere verringern die Bandbreite des verdächtigen Benutzers. Und noch schlimmer ist, einige werden den Dienst direkt unterbrechen.

Weiß mein ISP, dass ich Tor verwende?

Einfach ausgedrückt, Ihr Internet Service Providerweiß über alles, was du tust. Und dazu gehört auch die Verwendung von Tor. Aufgrund der Anonymitätsfunktionen und der starken Verschlüsselung von Tor wissen sie natürlich nicht, wofür Sie Tor verwenden, aber sie wissen definitiv, wie Sie es verwenden.

Angesichts des Rufs von Tor, häufig für die Durchführung illegaler Online-Aktivitäten eingesetzt zu werden, blockieren viele ISPs die Ausführung entweder vollständig, indem sie sie so weit drosseln, dass sie unbrauchbar werden.

Was sind meine Optionen?

Der beste Rat, den wir Ihnen geben können, ist zukeine illegalen Aktivitäten online durchführen. Davon abgesehen sind nicht alle Tor-Benutzer Kriminelle und Ihre Gründe für die Suche nach Anonymität können absolut legitim und vernünftig sein. Wenn Ihr ISP jedoch etwas gegen die Verwendung von Tor hat, müssen Sie sich einer anderen Methode zuwenden, um den gewünschten Datenschutz zu erreichen.

Ein virtuelles privates Netzwerk ist wahrscheinlich das besteOptionen, wenn Tor nicht mit Ihrem Internetdienstanbieter zusammenarbeitet. Sie bieten eine ähnliche - wenn auch sehr unterschiedliche - Privatsphäre und Anonymität. Sie sind möglicherweise nicht so robust und schwer zu knacken wie Tor, aber VPNs bieten in den meisten Situationen einen ausreichenden Schutz.

Und das Beste an VPNs ist, dass sie von Internetdienstanbietern so gut wie nie blockiert werden (Es gibt jedoch Ausnahmefälle). Dies kann nicht der Fall sein, da es sich häufig um die Hauptanwender von Telearbeitern handelt, die von zu Hause aus eine Verbindung zu den Netzwerken ihrer Arbeitgeber herstellen.

Wie funktionieren VPNs?

Ein virtuelles privates Netzwerk - oder VPN - richtet einvirtueller Tunnel zwischen einem geschützten Gerät, auf dem eine VPN-Client-Anwendung ausgeführt wird, und einem Remote-VPN-Server. Alle Daten in oder aus dem geschützten Gerät werden von der Client-Anwendung mithilfe starker Algorithmen verschlüsselt, bevor sie über den Tunnel an den VPN-Server gesendet werden. Auf der Serverseite werden die Daten entschlüsselt und im Internet an ihr Ziel gesendet. Obwohl die Daten entschlüsselt und dann über das Internet am anderen Ende des Tunnels gesendet werden, sind sie für Sie oder Ihre Geräte immer noch nicht nachvollziehbar. Sobald die Daten ihr Ziel erreicht haben, werden sie als vom VPN-Server stammend und nicht vom Ursprungsgerät stammend angesehen.

Noch wichtiger ist, wenn Sie sich mitPrivatsphäre und Anonymität: Jemand (Ihr Internetdienstanbieter, Regierungsbehörden oder böswillige Benutzer), der versucht, Ihren Datenverkehr abzufangen und Sie auszuspionieren, wird dies immer von Ihrem Ende aus tun. Dies ist das Segment, das bei Verwendung eines VPN verschlüsselt wird. Jeder, der Ihren Datenverkehr abfängt und untersucht, sieht nur nicht entschlüsselbare Daten zwischen Ihnen und einem VPN-Server. Sie würden nicht wissen, wohin Sie gehen oder was Sie tun.

Vorteile der Verwendung eines VPN

Die Verwendung eines VPN bietet neben den offensichtlichen Datenschutz- und Anonymitätsfaktoren mehrere Vorteile. Zwei der bekannteren sind Umgehen der von Ihrem Diensteanbieter auferlegten Zugriffsbeschränkungen und Umgehung der geografischen Zugangsbeschränkungen.

Zugriffsbeschränkungen umgehen

Es gibt zahlreiche Orte, die den Internetzugang zwar anbieten, ihn aber irgendwie einschränken. Es ist üblich in akademische Institutionen, Büroumgebungen und viele öffentliche WiFi-Hotspots. Diese Einschränkungen können eine Möglichkeit sein, die Bandbreitennutzung einzuschränken, die Zeitverschwendung durch Mitarbeiter und Studenten zu reduzieren, Urheberrechtsinhaber zu schützen oder nur die Ethik oder Moral durchzusetzen.

Diese Einschränkungen werden normalerweise mit implementiertSysteme, die ein VPN leicht umgehen kann. Es funktioniert jedoch nicht immer. Da die VPN-Nutzung in den letzten Jahren immer beliebter wurde, verwenden viele Unternehmen Systeme, die den VPN-Verkehr blockieren. Glücklicherweise hat sich die VPN-Client-Software verbessert, und die Client-Software vieler VPN-Anbieter verfügt über einen Stealth-Modus, der den Datenverkehr unter Umgehung jeglicher VPN-Blockierung wie „normalen“ Datenverkehr aussehen lässt. Die Besten tun dies sogar ohne Benutzereingriff.

Umgehung der geografischen Beschränkungen

Ein weiterer großer Vorteil der Verwendung von VPNs - und dies ist möglicherweise der Hauptgrund, warum Menschen sie heutzutage verwenden - besteht darin, geografische Beschränkungen zu umgehen.

Mehrere Websites oder Inhaltsanbieter im InternetDas Internet schränkt den Zugriff auf Benutzer in einer bestimmten geografischen Zone ein. Einige tun dies, weil sie in verschiedenen Regionen unterschiedliche lokale Angebote haben. Andere tun dies, weil sie nur von Urheberrechtsinhabern autorisiert sind, Inhalte in bestimmten Regionen zu verbreiten.

Diese geografischen Einschränkungen werden aber durchgesetztVerweigern oder Zulassen von Verbindungen basierend auf ihrer Quell-IP-Adresse. Eine IP-Adresse ist eine Nummer, die Ihren Computer im Internet eindeutig identifiziert. Als Nebeneffekt kann Ihre IP-Adresse auch Ihren ungefähren Standort anzeigen.

Wie bereits erwähnt, wird bei Verwendung eines VPN dieDie Zielressource erkennt, dass Ihr Datenverkehr vom VPN-Server und nicht von Ihrem Gerät stammt, und erkennt daher die IP-Adresse des Servers. Das Umgehen von geografischen Beschränkungen ist daher eine einfache Sache, eine Verbindung zu einem VPN-Server an dem geeigneten Ort herzustellen. Bei den meisten Anbietern können Sie genau das tun.

VPN auswählen

Es gibt mehrere Faktoren, die bei der Auswahl des besten VPN-Anbieters für ihre Anforderungen berücksichtigt werden sollten. Wir haben eine Liste mit den wichtigsten zusammengestellt.

- Leistung und Stabilität: Ein VPN fügt einen Netzwerk-Overhead hinzu, der sich verlangsamen kanndie Kommunikation herunter. Daran führt kein Weg vorbei. Um dies zu minimieren, benötigen Sie schnelle VPN-Server. Sie möchten auch, dass der Service verfügbar ist, wenn Sie ihn benötigen. Dafür benötigen Sie einen zuverlässigen Lieferanten mit hervorragender Verfügbarkeit.

- Starke Verschlüsselungsparameter: Dies ist der wichtigste Faktor für die Privatsphäre. Durch die Verschlüsselung können Ihre Daten kaum geknackt werden und Ihr ISP kann Sie nicht ausspionieren. Je höher die Verschlüsselung, desto besser sind Ihre Daten geschützt. Geben Sie sich nicht mit weniger als 128 Bit zufrieden, sondern streben Sie 256 Bit oder mehr an. Unsere Top-Anbieter bieten alle 256-Bit-Verschlüsselung an.

- Strenge Richtlinie zur Nichtprotokollierung: Eines der wichtigsten Merkmale, wenn eskommt zum Schutz Ihrer Privatsphäre. Wenn Ihr VPN-Anbieter gehackt wurde oder gezwungen war, Informationen über Sie oder Ihre Online-Aktivitäten preiszugeben, sind Sie geschützt, wenn er keine hat.

- Standort und Anzahl der Server: In der Lage zu sein, so viele geografische zu umgehenEinschränkungen wie möglich benötigen Sie einen Anbieter mit Servern an möglichst vielen Standorten. Sie benötigen außerdem einen Anbieter mit vielen Servern an jedem Standort. Server haben keine unbegrenzte Kapazität. Wenn sie zu ausgelastet sind, können sie langsamer werden. Mehr Server bedeuten weniger Last und folglich eine bessere Leistung

- Verfügbare Software für Ihre Plattform: Sie müssen nicht unbedingt einen Windows-Computer verwenden. Heutzutage verwenden immer mehr Benutzer mobile Geräte wie Tablets, Smartphones oder TV-Boxen. Sie müssen einen VPN-Anbieter mit Client-Software für jede von Ihnen verwendete Plattform auswählen.

Unsere Top 3 VPN-Anbieter

1. ExpressVPN

ExpressVPN ist bekannt für seine starke VerschlüsselungProtokolle, die Geschwindigkeit seiner Server und sein weltweites Netzwerk von über 1.500 Servern in 94 Ländern. Egal, was Sie sehen möchten und welche geografischen Einschränkungen es gibt, es gibt wahrscheinlich einen Server im richtigen Land.

Der ExpressVPN-Dienst verwendet das OpenVPN-ProtokollStandardmäßig mit 256-Bit-AES-Verschlüsselung und perfekter Forward-Geheimhaltung. Darüber hinaus werden 4.096-Bit-DHE-RSA-Schlüssel verwendet, die durch den SHA-512-Algorithmus geschützt sind.

Leider hat der Anbieter nur einen TeilNo-Logging-Richtlinie. Zugegebenermaßen speichern sie nur Daten über die Server, zu denen Benutzer eine Verbindung herstellen, und die Daten, zu denen sie eine Verbindung herstellen. Ihre Privatsphäre scheint weiterhin angemessen geschützt zu sein. Die Netzwerksperrfunktion von ExoressVPN blockiert den gesamten Internetverkehr für den seltenen Fall, dass die Verbindung unterbrochen wird, um sicherzustellen, dass Ihre Daten nicht gefährdet sind.

Mit dem ExpressVPN-Abonnement können Sie eine Verbindung von herstellendrei Geräte gleichzeitig. Es gibt Desktop-Clients für Windows, MacOS und Linux sowie eine Android-App. Um Ihr gesamtes Haus vor einem einzigen Punkt zu schützen, können Sie die VPN-Software auch auf einem Router installieren. Obwohl der Anbieter keine vorkonfigurierten Router anbietet, finden Sie auf der ExpressVPN-Website ausführliche Anweisungen zum Einrichten der Router für mehr als ein Dutzend Modelle verschiedener Hersteller.

- Schaltet American Netflix, iPlayer, Hulu frei

- 94 Länder, mehr als 3.000 Server

- AES-256-Verschlüsselung auf Regierungsebene

- Keine Protokollierungsrichtlinie gut durchgesetzt

- Live-Chat-Unterstützung.

- Etwas teurer als einige andere Optionen.

2. IPVanish

IPVanishs Hauptmerkmal ist sein schneller Servicebetont sowohl die Sicherheit als auch die Privatsphäre. Mit seiner vollständigen Richtlinie zur Nichtprotokollierung speichert der Anbieter keine Daten zu den Aktivitäten der Benutzer. Sogar seine Mitarbeiter können nicht sehen, was Sie gerade tun oder wohin Sie online gehen.

Standardmäßig verwendet IPVanish das OpenVPN-Protokollmit 256-Bit-Verschlüsselung, eine Standardfunktion bei den meisten Anbietern. Der Service bietet SHA512-Authentifizierung und DHE-RSA 2.048-Bit-Schlüsselaustausch mit perfekter Vorwärtsgeheimnis. IPVanish ruft außerdem einen "Kill Switch" auf, der die Verbindung zum Netzwerk trennt, wenn die VPN-Verbindung unerwartet getrennt wird.

Mit mehr als 950 Servern auf rund 60Länder werden Sie wahrscheinlich unabhängig von der geoblockten Ressource, auf die Sie zugreifen möchten, abgedeckt. Ein IPVanish-Abonnement ermöglicht die gleichzeitige Verbindung von bis zu fünf Geräten. IPVanish verfügt über Client-Software für Windows- und Macintosh-Computer. Der Anbieter bietet außerdem detaillierte Anweisungen zum Konfigurieren des Dienstes unter Linux mithilfe der OpenVPN-Software. Es gibt sehr gute Android- und iOS-Client-Apps. IPVanish bietet detaillierte Anweisungen zur Einrichtung für die meisten bekannten Router-Marken. Das Unternehmen unterhält Partnerschaften mit drei Anbietern, die Router mit vorinstallierter IPVanish VPN-Software anbieten.

3. CyberGhost

Mit 1300 Servern in ca. 30 verschiedenen Ländern CyberGhost ist beeindruckend. Und ihr Ruf als hochwertiger VPN-Anbieter ist ausgezeichnet.

Wie die meisten Mitbewerber nutzt CyberGhost dieOpenVPN-Protokoll mit 256-Bit-AES-Verschlüsselung, 2048-Bit-Schlüsseln und perfekter Geheimhaltung. CyberGhost als strikte Null-Protokollierungsrichtlinie (tatsächlich eine der besten in der Branche). Der Anbieter speichert nicht einmal die E-Mail-Adressen des Benutzers. CyberGhost hat sich dafür entschieden, alle Abonnementkäufe von Wiederverkäufern verarbeiten zu lassen, sodass die einzigen persönlichen Informationen, die CyberGhost über Benutzer speichert, deren Benutzernamen sind. Zu den weiteren wichtigen Funktionen von CyberGhost gehört ein Internet-Kill-Switch, der Ihr Netzwerk automatisch trennt, falls die VPN-Verbindung unterbrochen wird, und der DNS- und IP-Leckschutz. Auf der Clientseite stehen Apps für Windows, MacOS, iOS und Android zur Verfügung.

- NIEDRIGER PREIS: 6 EXTRA kostenlose Monate (79% Rabatt - Link unten)

- Torrenting erlaubt

- Gerichtsstand in Rumänien

- Strenge No-Logs-Richtlinie

- 45-tägige Geld-zurück-Garantie.

- Einige beliebte Streaming-Sites können nicht entsperrt werden.

Abschließend

Tor ist eine großartige Möglichkeit, um Online-Anonymität zu gewährleisten. Leider hat seine allgemeine Verwendung für die Durchführung aller Arten von zweifelhaften - wenn nicht illegalen - Aktivitäten ISPs zur Vorsicht vor seiner Verwendung veranlasst. Einige von ihnen werden es blockieren oder andere, drastischere Maßnahmen ergreifen, wenn sie es entdecken, was sie leicht tun können.

Ein VPN, obwohl es möglicherweise nicht das gleiche Niveau bietetDie Verschleierung von Identität und Nutzung wird von Internet Service Providern weniger missbilligt, bietet jedoch in den meisten Situationen mehr als ausreichenden Schutz der Privatsphäre. Bei der Auswahl vieler VPN-Anbieter sollten Ihnen unsere Liste wichtiger Faktoren und unsere Top-3-Liste der besten Anbieter bei der Auswahl eines Anbieters behilflich sein, der gut zu Ihren Anforderungen passt.

Hast du jemals das Tor-Netzwerk benutzt? Wenn Sie sich für einen entscheiden müssten, würden Sie lieber Tor oder ein VPN wählen? Und wenn Sie ein VPN-Benutzer sind, wer ist Ihr Lieblingsanbieter und warum? Verwenden Sie die folgenden Kommentare, um Ihre Erfahrungen mitzuteilen.

So erhalten Sie ein KOSTENLOSES VPN für 30 Tage

Wenn Sie zum Beispiel für eine kurze Zeit auf Reisen ein VPN benötigen, können Sie unser bestbewertetes VPN kostenlos erhalten. ExpressVPN beinhaltet eine 30-tägige Geld-zurück-Garantie. Sie müssen für das Abonnement bezahlen, das ist eine Tatsache, aber es erlaubt 30 Tage lang uneingeschränkter Zugriff und dann stornieren Sie für eine vollständige Rückerstattung. Die Stornierungsbedingungen, bei denen keine Fragen gestellt werden, werden ihrem Namen gerecht.

Bemerkungen